前情回顾·新闻业网络威胁形势

安全内参11月3日消息,有恶意黑客侵入并操纵某家未公开名字的媒体公司基础设施,在美国数百家报纸的网站上部署了SocGholish JavaScript恶意软件框架(又名FakeUpdates)。

美国安全厂商Proofpoint威胁研究与检测副总裁Sherrod DeGrippo向媒体证实,“被黑的是一家主要向新闻机构提供视频和广告内容的媒体公司,一直服务于美国多个市场上的不同企业。”

这次供应链攻击背后的恶意团伙被Proofpion命名为TA569,他们将恶意软件注入各新闻媒体网站加载的正常JavaScript文件中。

该恶意JavaScript文件随后会安装SocGholish,后者会在网站上显示虚假更新警告,再利用伪装成浏览器更新但实为恶意软件有效载荷的文件(例如Chromе.Uрdatе.zip、Chrome.Updater.zip、Firefoх.Uрdatе.zip等)感染网站访问者。

Proofpoint公司威胁洞察团队在推文中透露,“我们观察到,一家为众多主要新闻机构提供服务的媒体公司发生了间歇性恶意注入。这家媒体一直通过JavaScript为各合作伙伴提供内容。”

“原来的正常JavaScript代码文件遭到篡改,恶意黑客借此部署了SocGholish。”

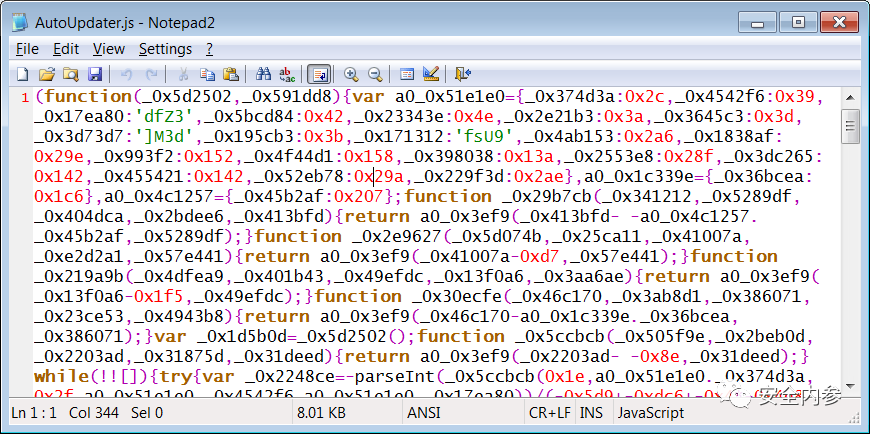

图:恶意JavaScript文件混淆内容

据Proofpoint安全研究人员介绍,该恶意软件已被安装在250多家美国新闻媒体网站之上,其中包括不少重量级新闻机构。

虽然尚不清楚受影响新闻机构的确切数量,但Proofpoint表示包括国家新闻机构在内,已经有纽约、波士顿、芝加哥、迈阿密、华盛顿特区等地的多家媒体因此受害。

DeGrippo还提到,“TA569此前就曾利用媒体公司资产传播过SocGholish。这种恶意软件可能引发后续感染,包括潜在的勒索软件攻击。”

“必须密切监视这种情况。Proofpoint已经观察到,TA569曾在目标资产被修复的几天之后,再次将其感染。”

与勒索软件攻击有关

Proofpoint之前还曾观察到,有SocGholish恶意活动利用虚假更新和网站重新定向来感染用户,并在有效载荷中添加勒索软件。

Evil Corp网络犯罪团伙也曾在一起类似的攻击中使用过SocGholish,当时他们通过数十个被感染的美国报纸网站发送虚假软件更新警报,借此蒙蔽了30多家美国主要私营企业中的员工。

一旦成功感染目标计算机,这群恶意黑客就会将这些设备作为入侵企业网络的跳板,尝试部署该团伙的WastedLocker勒索软件。

根据赛门铁克发布的报告,他们成功阻止了Evil Corp针对多家私营企业实施网络加密锁定的尝试。当时的事件共影响到30家美国企业,其中8家为财富500强公司。

SocGholish最近还曾配合Raspberry Robin恶意软件感染后门网络,微软将此事定性为Evil Corp团伙实施勒索攻击之前的准备行为。

参考资料:https://www.bleepingcomputer.com/news/security/hundreds-of-us-news-sites-push-malware-in-supply-chain-attack/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。