编译:代码卫士

2023年2月14日至16日,以工控系统为主题的Pwn2Own 大赛将在迈阿密举行。本次比赛共分四个类别,且与往年不同,反映了ICS行业不断变化的现状以及SCADA系统目前面临的威胁。这四个类别是:

OPC UA 服务器

OPC UA 客户端

数据网关

Edge系统

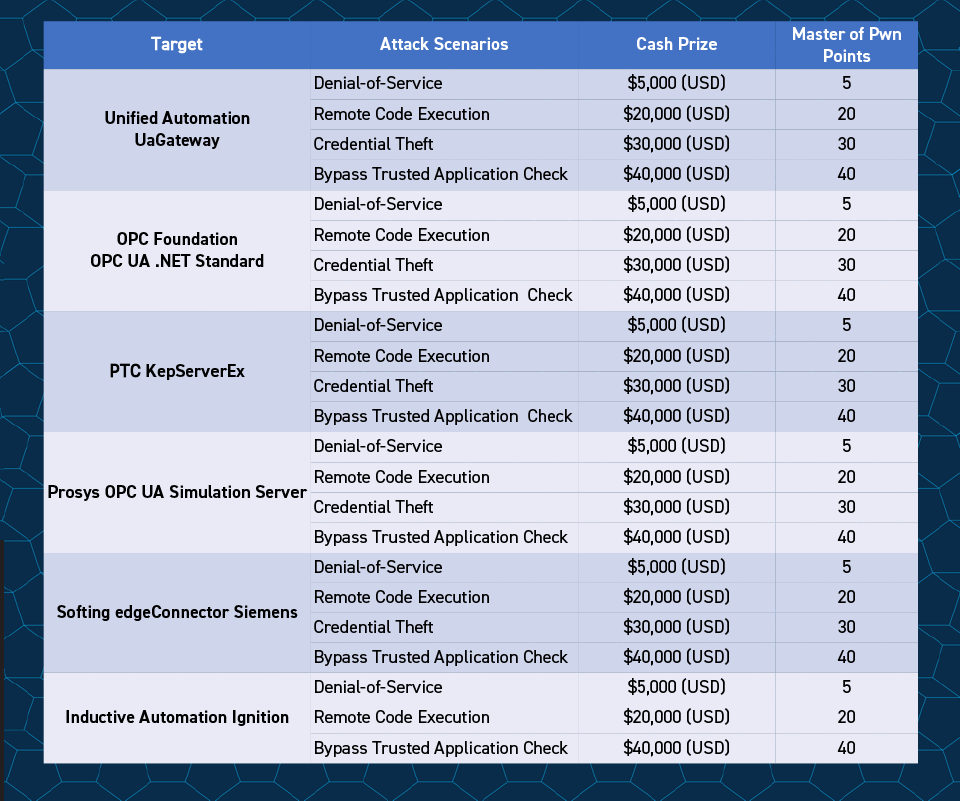

OPC UA 服务器类别

OPC UA 是独立于平台的、基于服务的架构,它将单个OPC Classic 标准的所有功能集成到一个可扩展框架中。OPC UA 是ICS 领域的通用转换协议。几乎所有的ICS产品都在使用该协议,在不同的厂商系统之间发送数据。虽然此前大赛曾列出OPC UA目标,但本次将分为“服务器”和“客户端”类别。

参赛选手必须在大赛网络中从笔记本对被暴露的目标网络服务发动攻击,造成拒绝服务条件、任意代码执行、凭据盗取或可信应用检查绕过的结果。应当证明“凭据盗取”的意义。在该场景下,参赛选手必须以一个可信任证书创建会话,但必须使用两种方式之一获得的凭据。这两种方式是:解密正在进行的会话中的密码,或利用漏洞检索服务器中存储的密码。该服务器将被配置一个 “admin” 账户,密码是12到16个字符长的随机密码。通过某种方式获得密码后,参赛选手必须以合法客户端的身份登录。不允许暴力攻击。

在“绕过可信任应用检查”场景下,参赛选手必须绕过创建安全信道之后的可信任应用检查。不允许通过操纵服务器安全配置的方式绕过检查。另外攻陷该目标还必须满足一些其它要求,具体可参加相关详细规则。

OPC UA 服务器类别的完整清单如下:

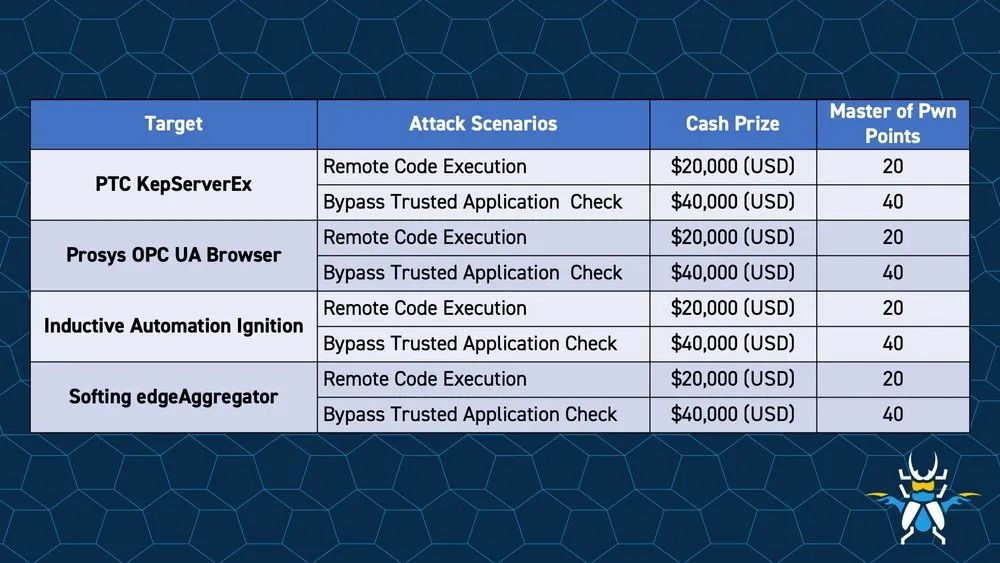

OPC UA客户端类别

与“服务器”类别类似,“客户端”类别也有相关目标。再次强调的是,“绕过可信应用检查”的场景必须满足相关标准,具体可参见详细规则说明。

OPC US客户端类别的完整目标清单如下:

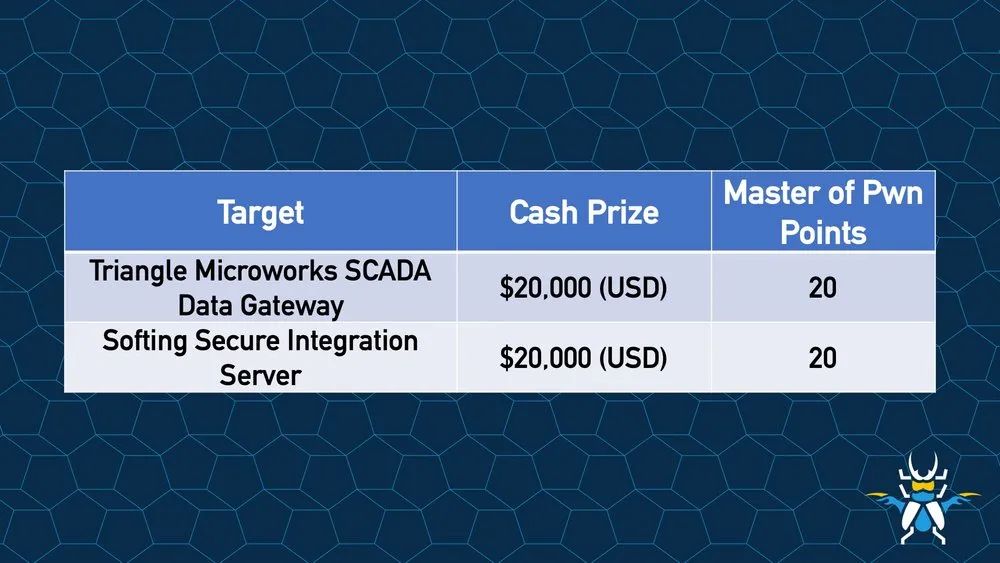

数据网关类别

该类别主要关注与不同协议下其它设备连接的设备。该类别中存在两款产品。第一款产品是 Triangle Microworks SCADA 数据网管产品。Triangle Microworks 是使用最为广泛的DNP3 协议栈。另外一款产品是 Softing Secure Integration Server。该产品官网介绍称,“Secure Integration Server 涵盖了全部的OPC UA 安全特性,赋能对最前沿安全解决方案的实现。”

参赛选手必须实现任意代码执行,才能通关。

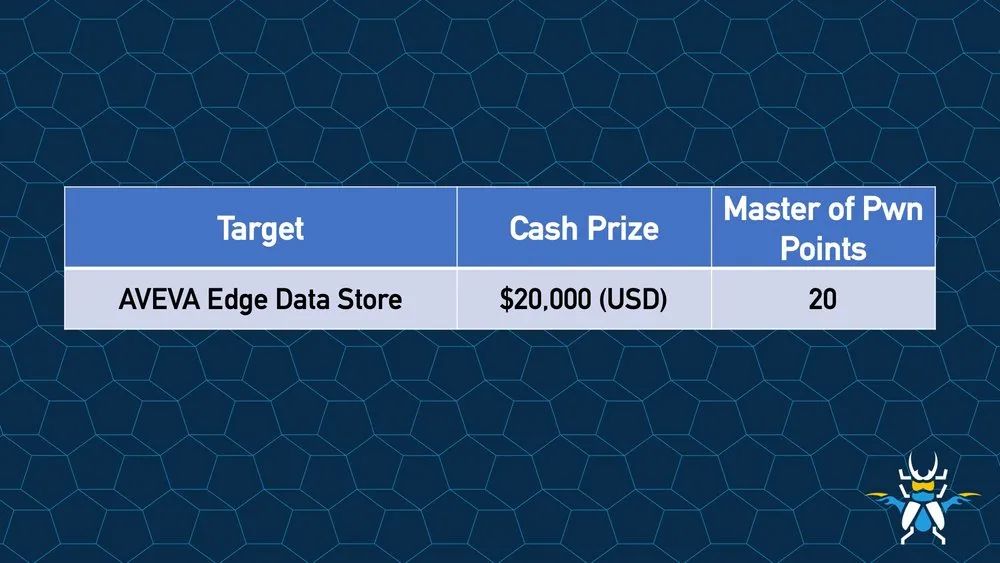

Edge 类别

该类别是2023年新推出的类别,反映了Edge 设备经常用于ICS/SCADA网络中,管理和维护系统。本次大赛的唯一一个目标是AVEVA Edge Data Store。Edge Data Store 从远程无人资产中收集、存储和提供数据。

参赛选手必须实现任意代码执行,才能通关。

“破解之王”称号获取规则

没有“破解之王”冠冕的Pwn2Own大赛是不完整的,2023年也不例外。获得该称号的参赛选手将获得6.5万个ZDI积分点(立即晋升为2024年的铂金级别,包括一次性奖励约2.5万美元)。按照规则,虽然每个类别中只有第一个成功演示的参赛选手才能获得全额奖励,但每次成功尝试均可获得全部积分点。由于参赛顺序是抽签决定,因此后续中签的参赛选手即使获得少量现金但仍然可以获得“破解之王”的称号。

另外,如果选手注册利用尝试却放弃,则会受到惩罚。如果在实际尝试前退出,则参赛选手的总积分将减去该尝试积分的一半作为惩罚。由于Pwn2Own 大赛通常是团体赛,因此同一家公司的所有参赛团队都会受到同等惩罚。

更多详情可见:https://www.zerodayinitiative.com/Pwn2OwnMiami2023Rules.html。

原文链接

https://www.zerodayinitiative.com/blog/2022/11/30/pwn2own-returns-to-miami-beach-for-2023

题图:Pexels License

文内图:ZDI

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。