美国当局对四年来的恶意软件样本、域名、电子邮件以及社交媒体账户进行了全面整理,旨在追查一名来自拉撒路集团的朝鲜黑客。

朴智孝(Park Jin Hyok)

今年9月6日,美国司法部正式指控一名朝鲜程序员,称其需要对近年来发生的一系列最大规模网络攻击事件负责。

根据美国司法部发布的这份长达179页的起诉书,美方认为,现年34岁的朝鲜人朴智孝(音)正是此前众多恶意软件攻击与入侵活动的背后参与者之一,具体包括:

- 2017年WannaCry勒索软件爆发。

- 2016年尝试入侵美国国防承包商洛克希德马丁公司。

- 2016年孟加拉国中央银行网络劫案。

- 2014年索尼电影娱乐入侵活动。

- 2014年入侵美国连锁影院AMC Theatres与Mammoth Screen。

- 多年来针对韩国新闻媒体、银行与军事实体的一连串黑客攻击。

- 2015年至2018年期间进行的一系列全球银行黑客活动。

美国司法部方面表示,朴智孝为政府资助的黑客组织中的活跃成员。该组织在私营网络安全领域被称为拉撒路(Lazarus)集团。

但事实上,官员们表示他同时也是一名政府雇员,供职于一家名为朝鲜博览会联合投资公司的政府所有企业。

调查人员表示,这家公司为朝鲜与韩国政府共同建立的合资企业,旨在建立各类电子商务与彩票网站。目前韩国方面已经退出合作,但朝鲜政府继续通过多名个人管理这家公司,并发布包括在线游戏与博彩服务在内的各类在线内容。该公司在朝鲜与中国设有办事处,而朴智孝则在该公司位于大连市的驻中国办事处工作多年。

在这里,调查人员发现朴智孝曾经以“开发人员”与“在线游戏开发人员”职位进行工作,拥有Java、JSP、PHP、Flash代码编写能力,同时亦熟悉Vicusla C++——拉撒路集团的大部分恶意软件皆由这种语言编写而成。

美方官员表示,该公司实际上是朝鲜军事情报机构Lab 100的前端与商业实体。起诉书中提到,根据一位现居韩国的政治异见者所言,朝鲜博览会公司负责为朝鲜政府官员提供“掩护”。

调查人员们表示,朴智孝于2014年年底返回朝鲜,不久之后拉撒路集团即开始进行一系列黑客入侵。

司法部起诉书以极大的篇幅列出了所有黑客活动当中所使用的,用于注册域名及购买托管服务的电子邮件地址。

起诉书中还包含用于访问恶意软件命令与控制(简称C&C)服务器、社交媒体账户以及托管恶意软件的已入侵服务器的IP地址。

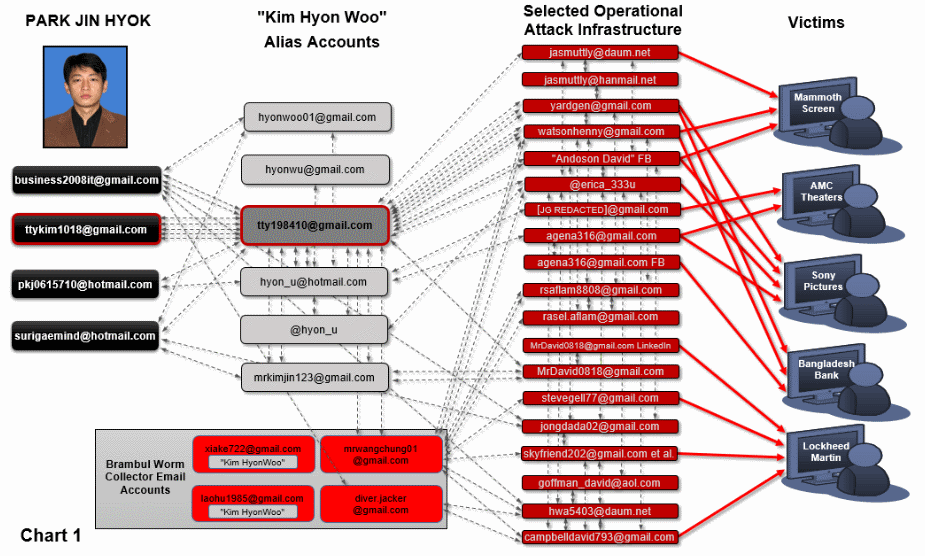

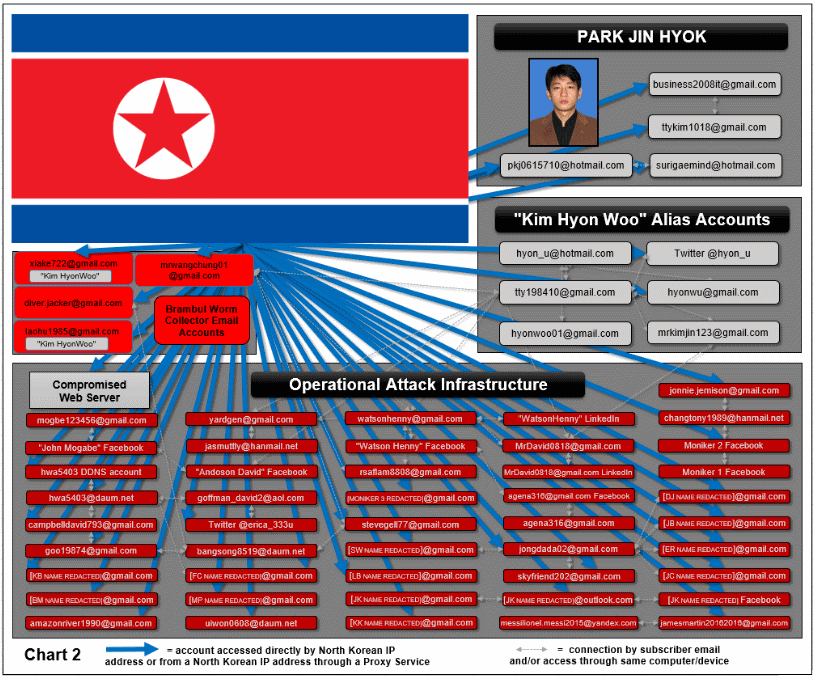

官员们指出,他们已经确定了朴智孝在公司任职期间使用的电子邮件与社交媒体账户,外加拉撒路集团在其四年黑客活动当中曾经使用的电子邮件与社交媒体账户。

调查人员还特别提到名为“金孝佑”(Kim Hyon Woo)的伪造身份,其似乎通过IP地址或电子邮件地址与拉撒路集团的黑客行动及相关受害者进行联系。

但官员们同时表示,尽管朴智孝一直在努力避免使用真实身份、电子邮件及IP地址访问拉撒路集团的基础设施与黑客服务器,但他最终还是在真实身份与伪造身份之间留下了一些联系:

朴智孝与朝鲜博览会公司账户以及“金孝佑”账户间的关联,包括共享对同一加密.rar归档文件的访问、将“金孝佑”账户保存在朝鲜博览会公司账户的联系人簿内。在两组账户之间使用阅读标记、使用相同的名称与昵称,以及从相同的IP地址访问账户等等。

官员们认为,这些与“金孝佑”相关的在线账户曾被多位操作者所使用,而朴智孝正是其中之一。

此外,考虑到他的编程教育背景,官员们还认定他曾参与拉撒路集团的恶意软件创建工作。

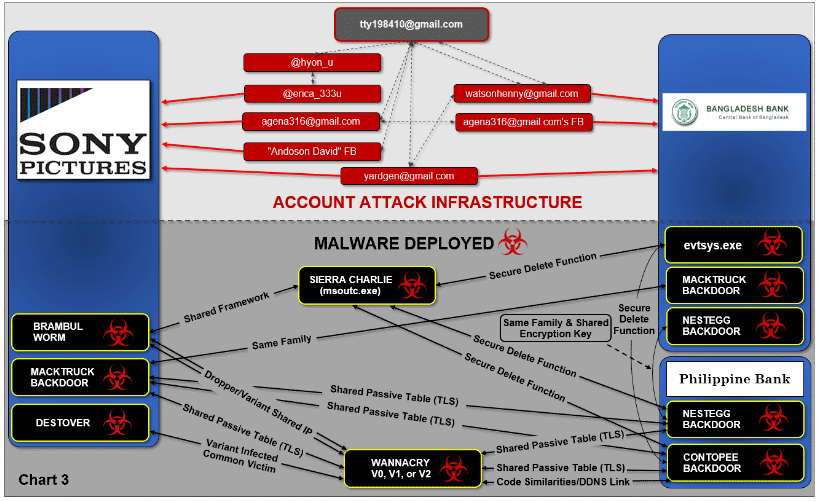

虽然无法确定具体参与开发了哪款恶意软件,但司法部官员们强调称其与拉撒路集团多年来所使用的几种恶意软件之间存在着无数关联。

司法部在起诉书当中披露了部分联系,例如:

司法部在起诉书当中披露了部分联系,例如:

WannCry样本与Trojan.Alphanc都曾使用84.92.36.96这一IP地址作为命令与控制IP地址。该IP地址亦作为另一恶意软件样本的命令与控制地址使用——FBI方面发现,该恶意软件与已经归因于拉撒路集团的、曾用于攻击洛克希德马丁公司的恶意软件拥有类似的投放方式。2016年2月29日与3月1日,曾有朝鲜IP地址与该IP地址连接。……具体来讲,该朝鲜IP地址曾于2016年1月8日、1月22日以及1月27日被用于访问某遭入侵Web服务器,同时亦曾接入北卡罗来纳州一台被SPE攻击相关恶意软件所感染的计算机。此外,2016年3月10日,其被用于访问某Facebook个人资料页面,此页面曾于2015年12月13日经由二号朝鲜IP地址进行访问。

起诉书当中还详细介绍了更多关于连接方式的内容,并将其构建为一套复杂的网络。其将所有拉撒路基础设施串连起来,并使得“金孝佑”这一伪造身份遭到日光,最终将线索指向了曾由朴智孝使用的朝鲜博览会公司账户。

除此之外,司法部还发现了代码复用问题,即拉撒路集团不同恶意软件版本间存在大量重复代码。

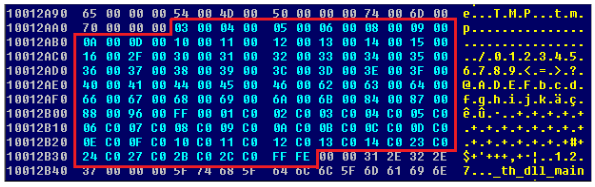

其中最常见的复用代码片段被调查人员们称为“FakeTLS”数据表,其存在于WannaCry、MACKTRUCK(SPE黑客活动)、NESTEGG(菲律宾银行入侵活动)以及Contopee(菲律宾银行及南亚银行入侵活动)等多种恶意软件当中。

根据FBI及其他调查人员的分析,FakeTLS数据表似乎与网络安全企业之前确定的“fake TLS”协议有关。这是一种由拉撒路集团黑客设计的定制化网络协议,旨在模拟TLS连接,但实际上可使用自定义的加密方案隐藏夹带在传输过程中的窃取数据。

朴智孝被指控犯有诈骗及违法滥用等多项罪行,最高刑期为五年监票; 另有一系列串谋诈骗指控,可能给其带来最高20年的刑期。美国官员表示,他们仍在努力追查朴智孝的其他犯罪伙伴,而美国财政部也将对朴智孝本人及朝鲜博览会公司实施制裁。

美国财政部外国资产控制办公室(简称OFAC)今天表示,“鉴于当前形势,必须对特定人员借由美国人或美国境内持有或控制的特定财产或财产权益加以封禁,同时禁止美国民众与特定人员接触。”

英国国家犯罪局亦参与到此次调查当中。

本文由安全内参翻译自ZDNet

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。