一、我国网络安全工作的开端

1980年底,国家重要部门使用的进口计算机辐射出现异常,怀疑可能泄露计算机的信息。中央同意对国内要害部门的一些进口计算机进行安全检查。

通过安全检查,发现了两个很严重的问题:

第一个是计算机电磁辐射能够泄密;

第二个是有的要害部门进口的计算机,外国机构要到现场进行监控,计算机所有的工作日志,都要打印封装好送到美国。

中央指令由公安部开展计算机安全工作,这就是中国计算机安全工作的起始。

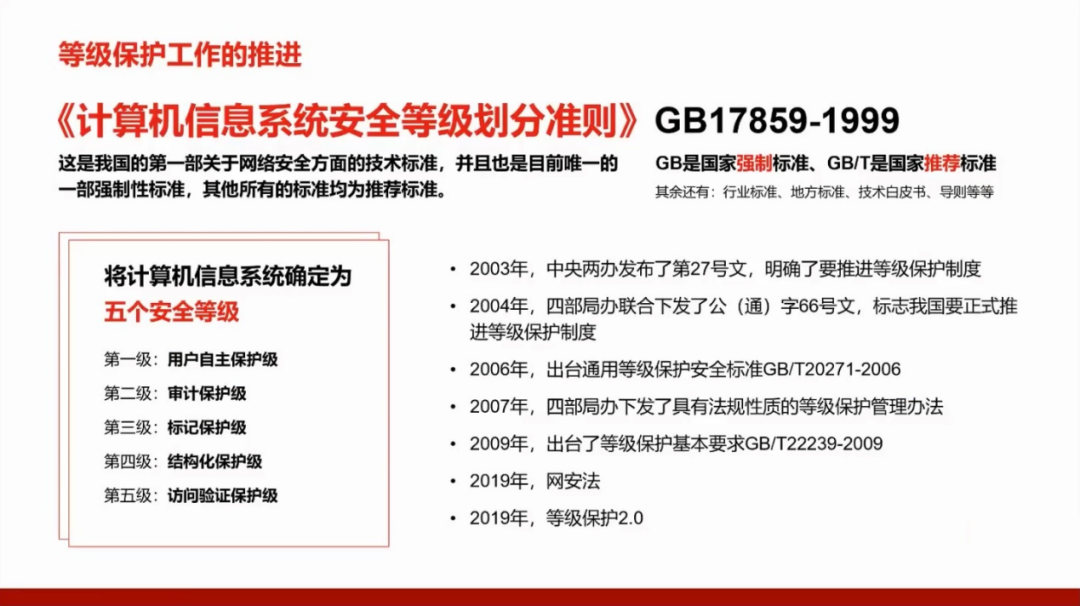

二、等级保护的提出与信息系统的定义

1994年,国务院出台网络安全第一个法规:《中华人民共和国计算机信息系统安全保护条例》。

1、定义了计算机信息系统

第二条:本条例所称的计算机信息系统,是指由计算机及相关的的和配套的设备、设施(含网络)构成的,按照一定的应用目标和规则对信息进行采集、加工、存储、传输、检索等处理的人机系统。

2、对计算机信息系统安全进行了定义

第三条:计算机信息系统的安全保护,应当保障计算机及其相关的和配套的设备、设施(含网络)的安全,运行环境的安全,保障信息的安全,保障计算机功能的正常发挥,以维护计算机信息系统的安全运行。

3、重点保护的思想

第四条:计算机信息系统的安全保护工作,重点维护国家事务、经济建设、国防建设、尖端科学技术等重要领域的计算机信息系统的安全。

4、范围、主管单位、规定了任何组织个人,不得危害计算机信息系统的安全

第九条:计算机信息系统实行安全等级保护。安全等级的划分标准和安全等级保护的具体办法,由公安部会同有关部门制定。

后来在《刑法》中规定了两条犯罪,285条和286条。

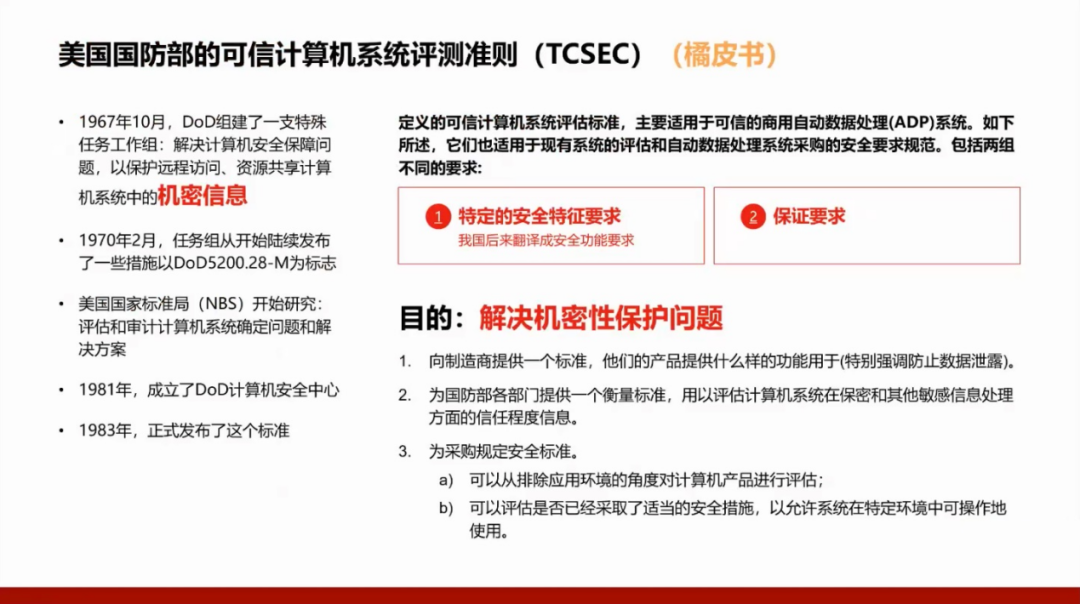

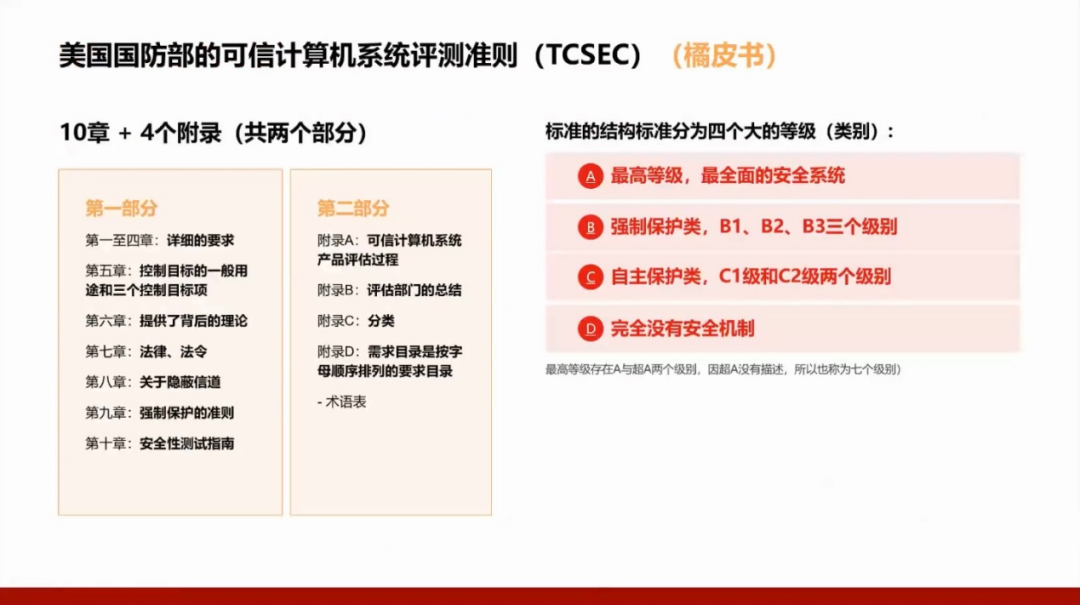

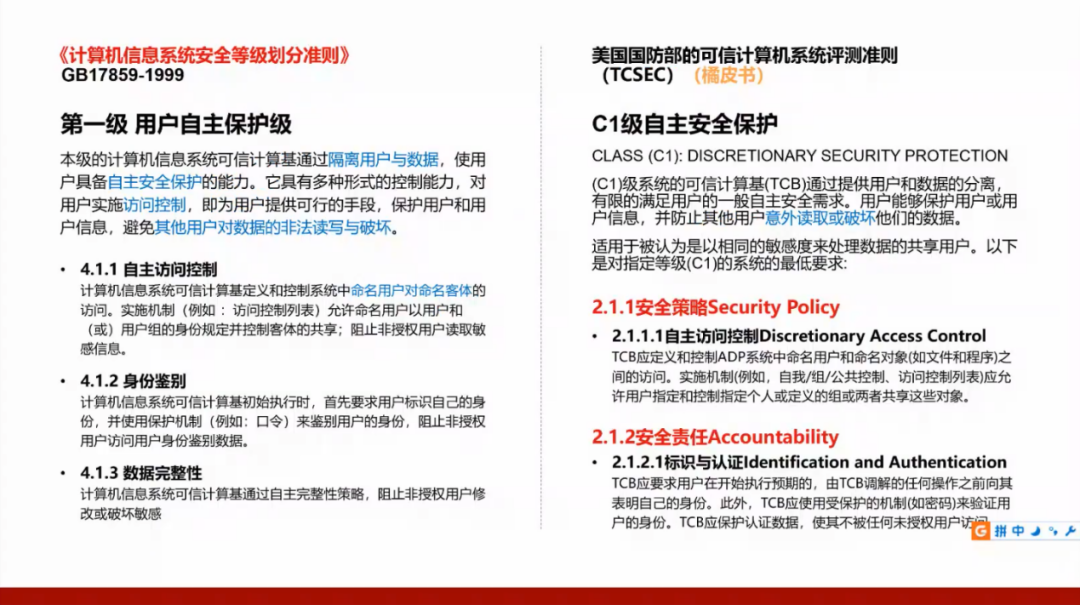

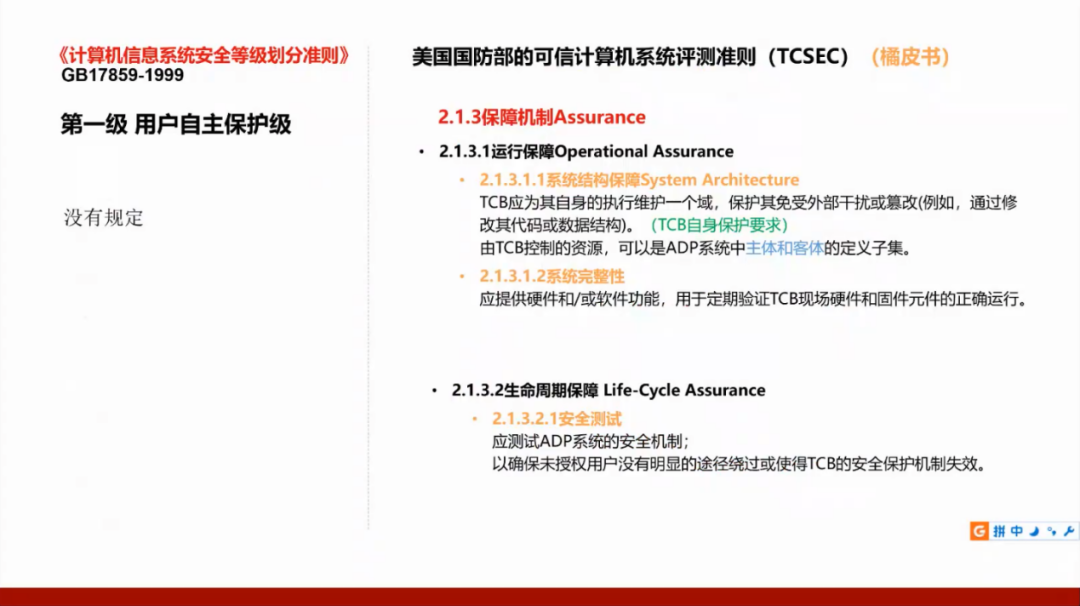

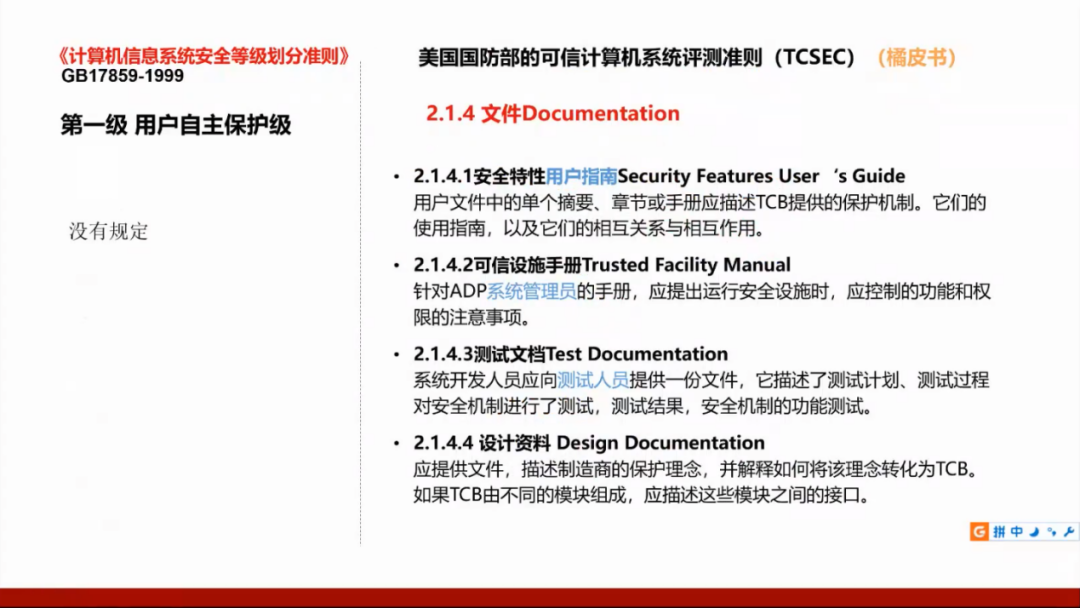

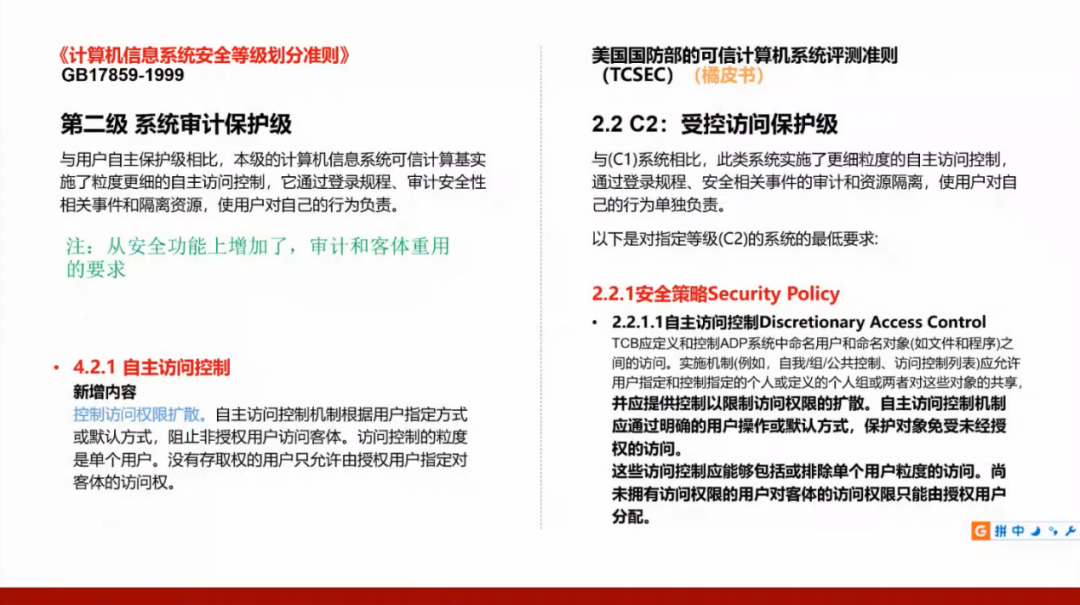

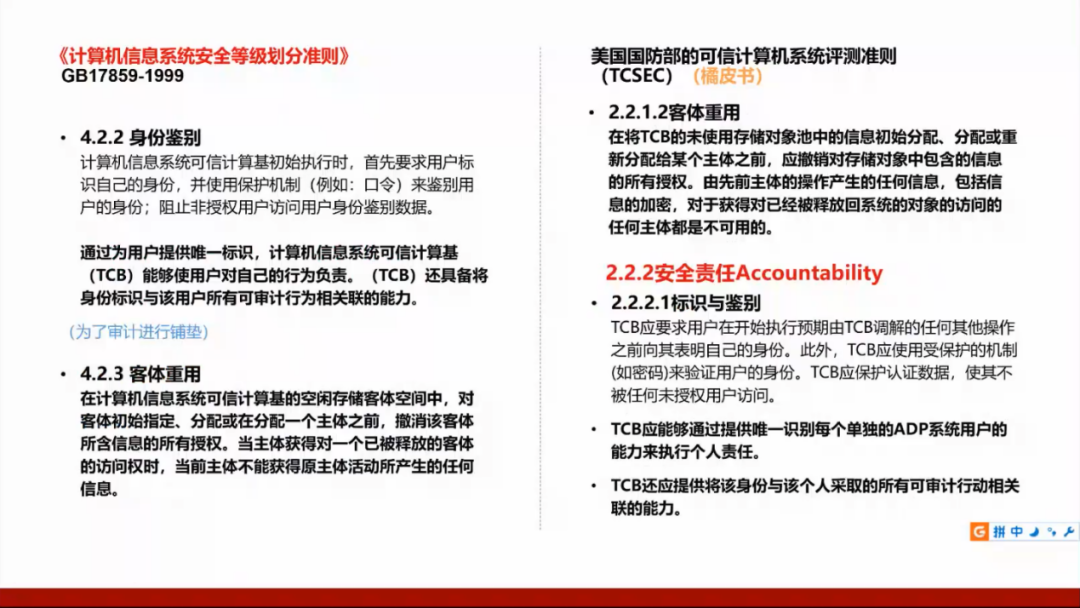

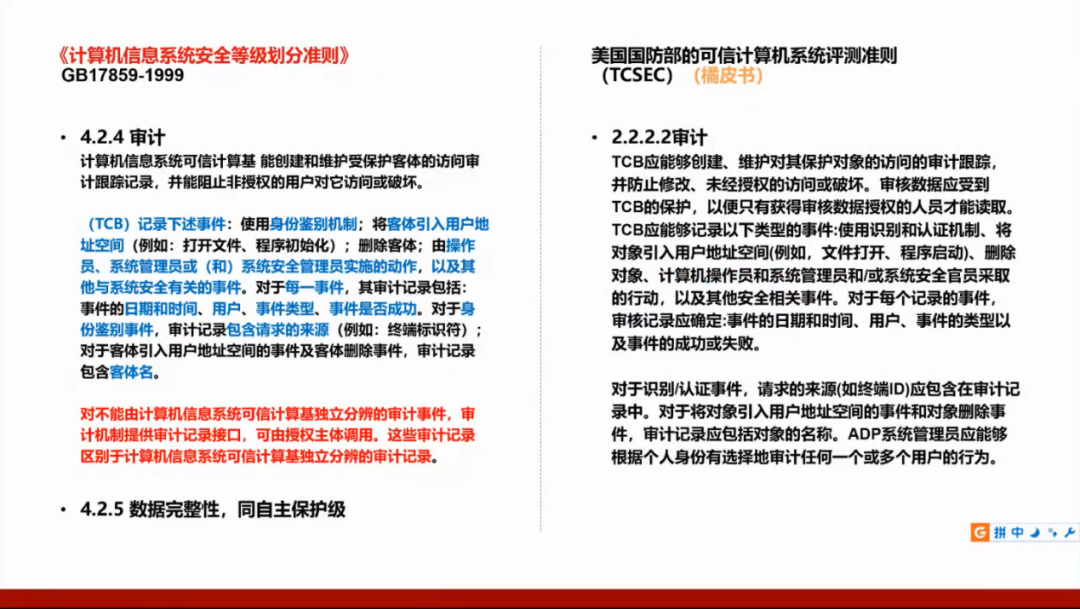

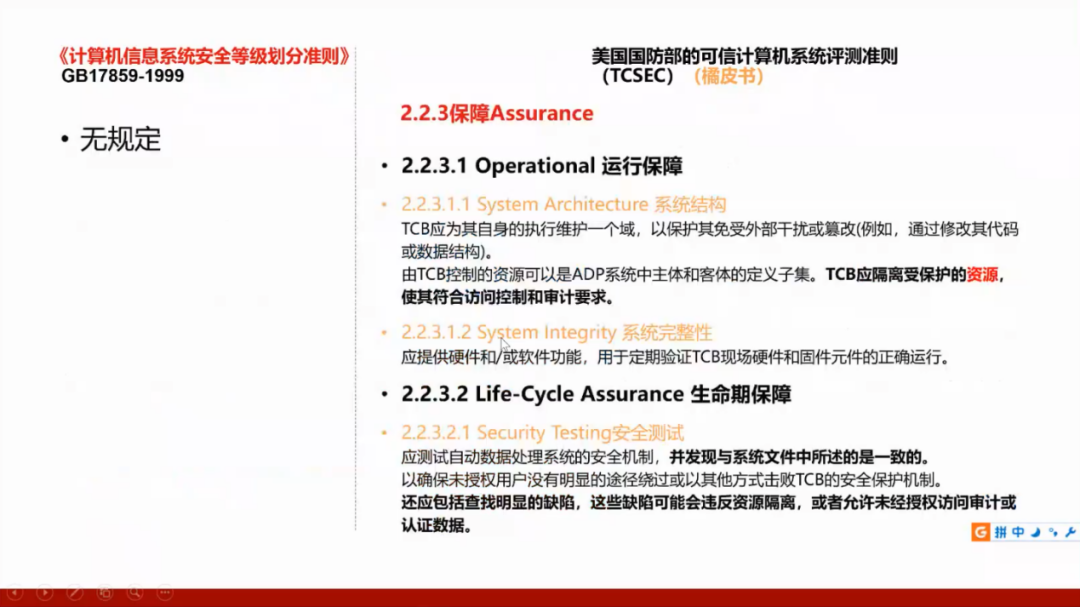

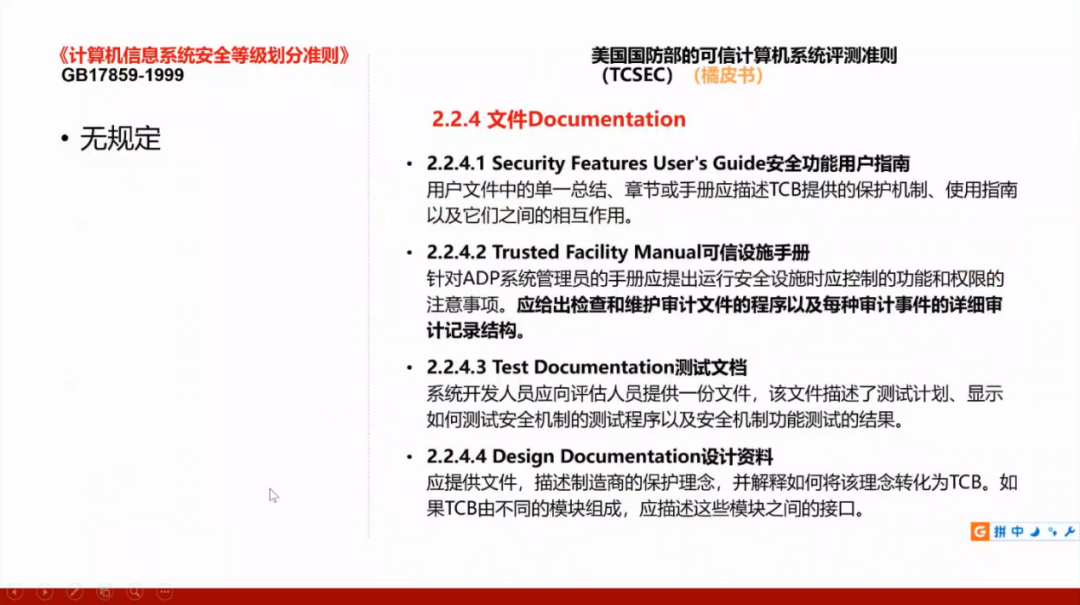

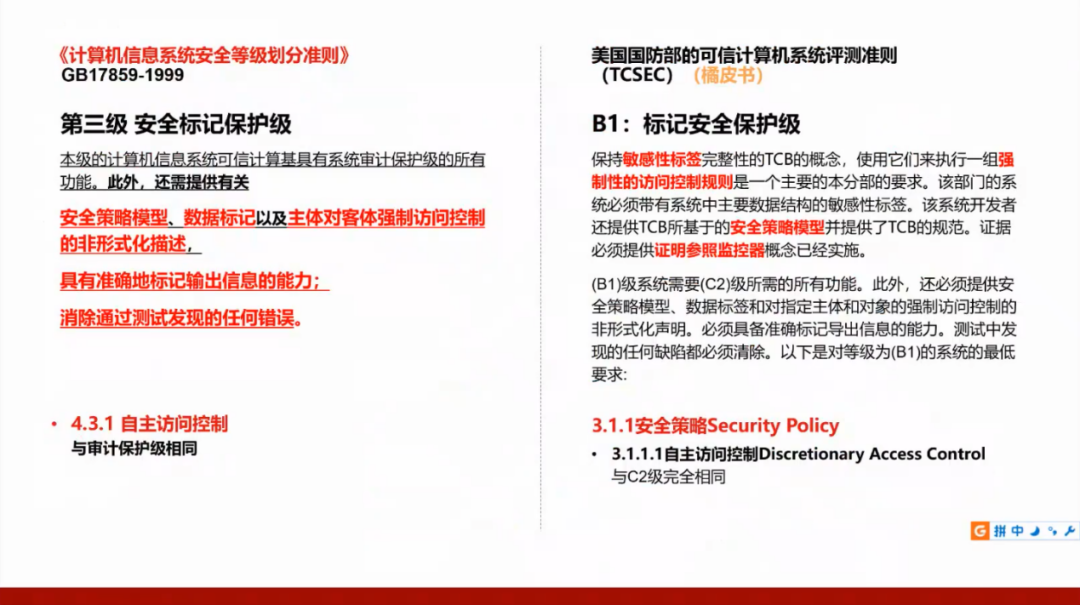

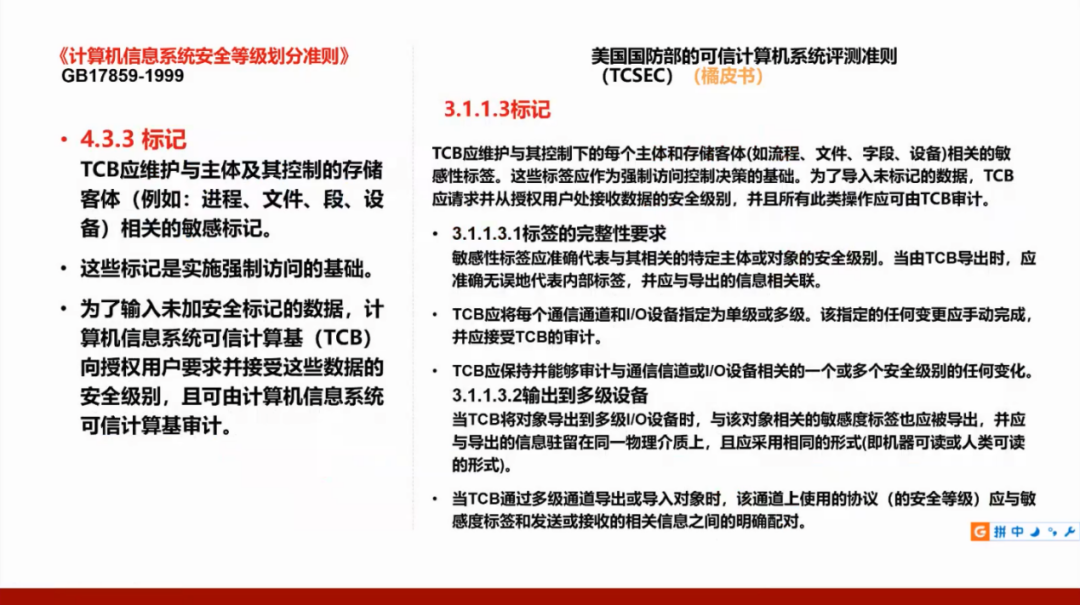

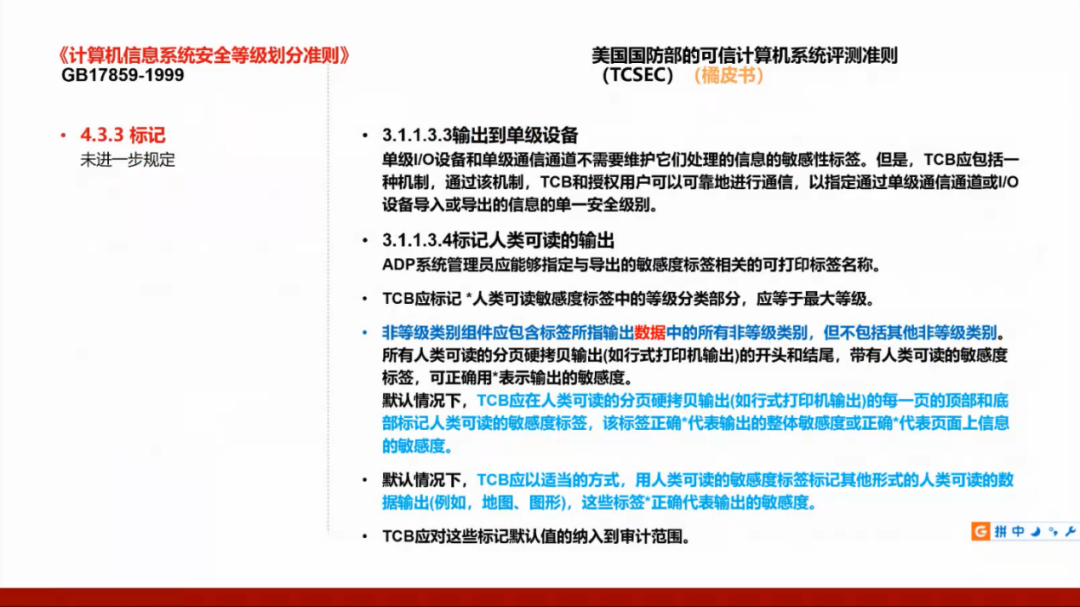

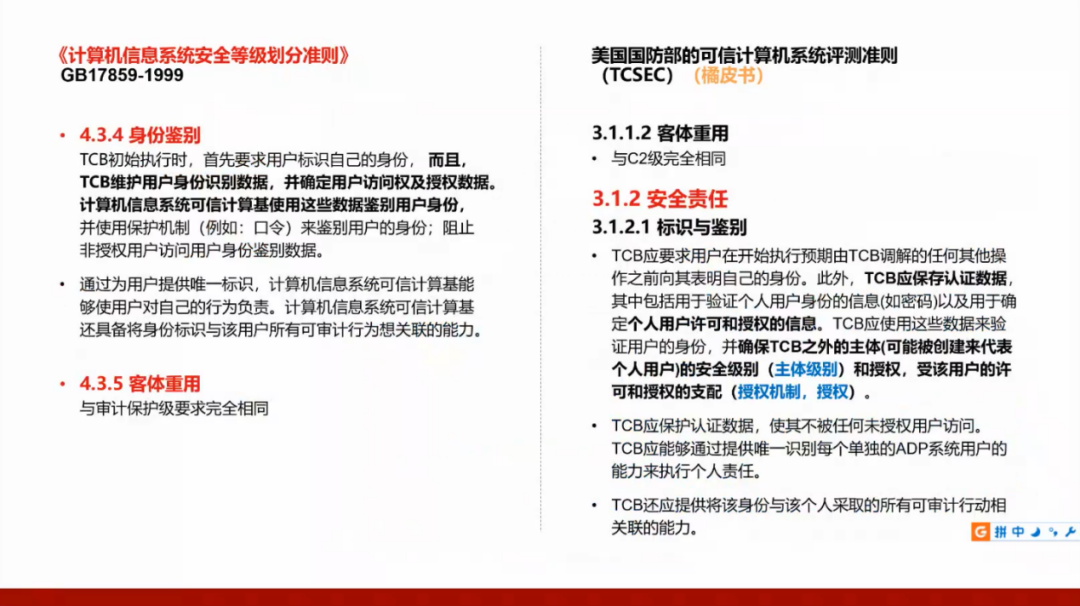

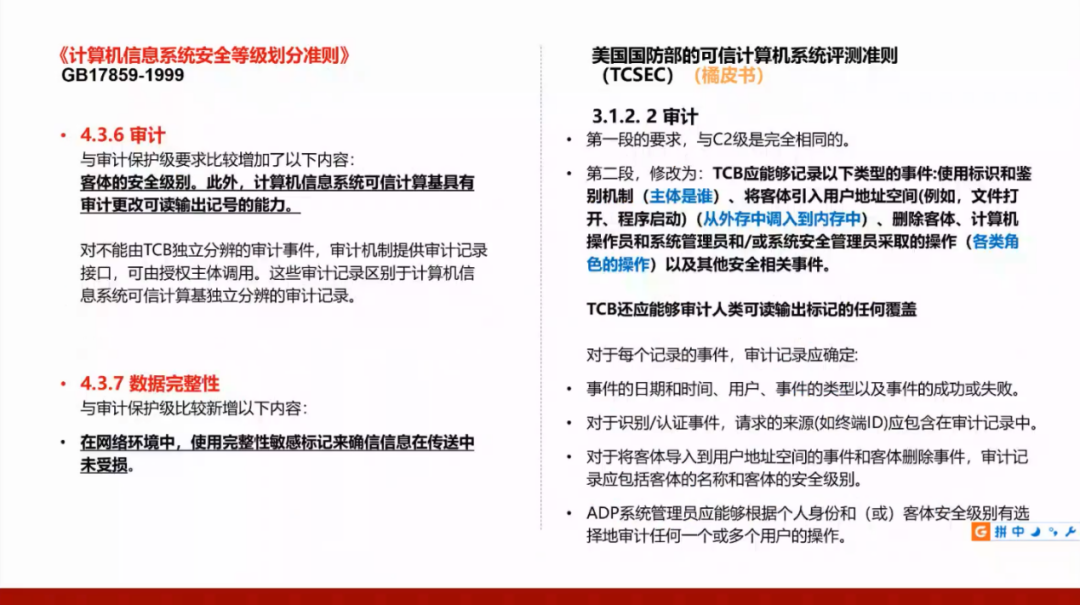

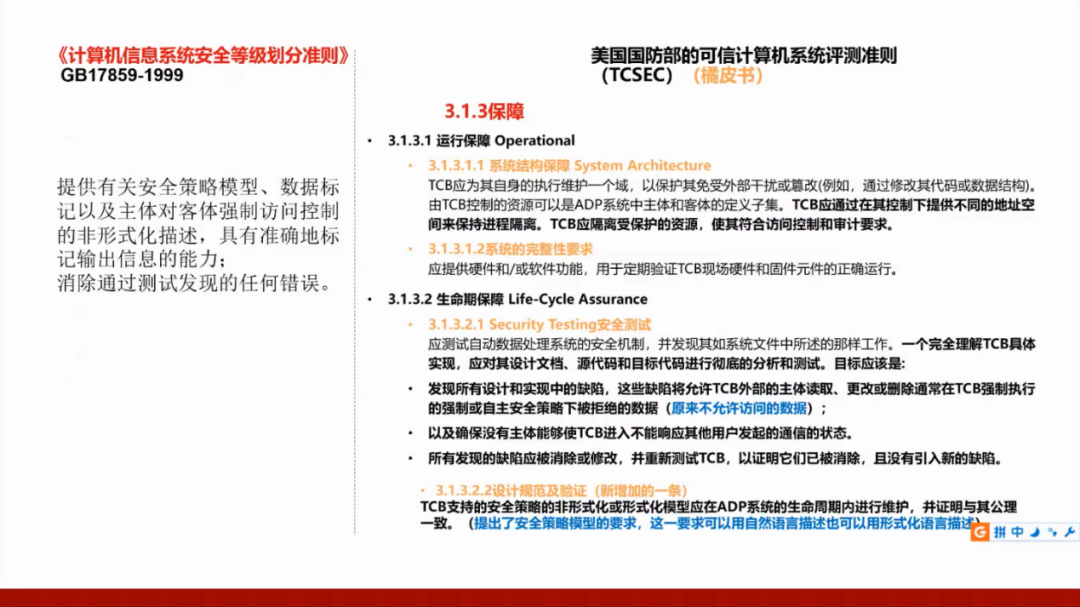

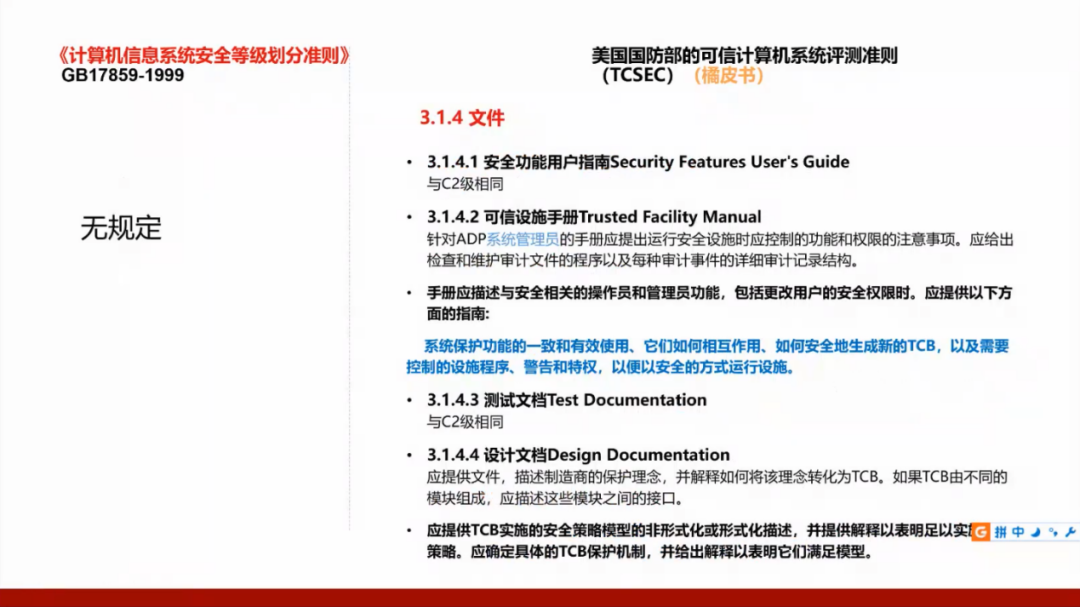

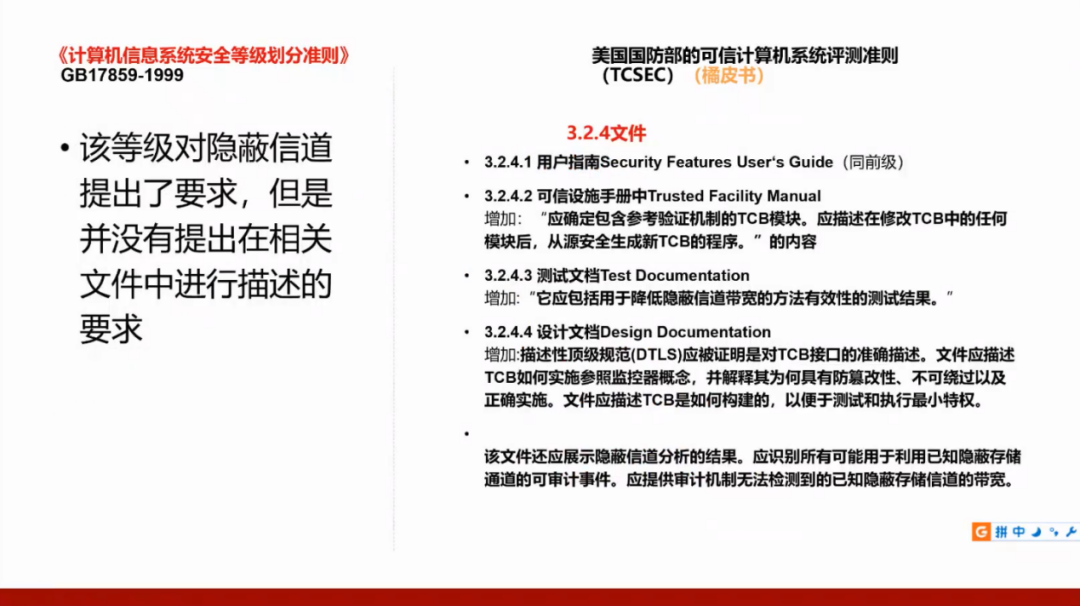

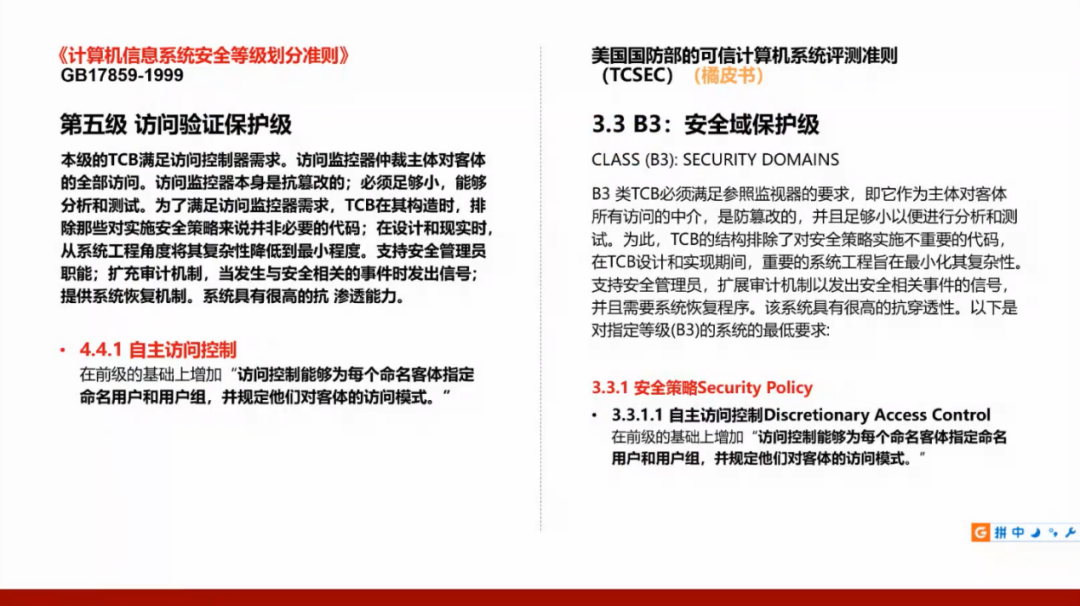

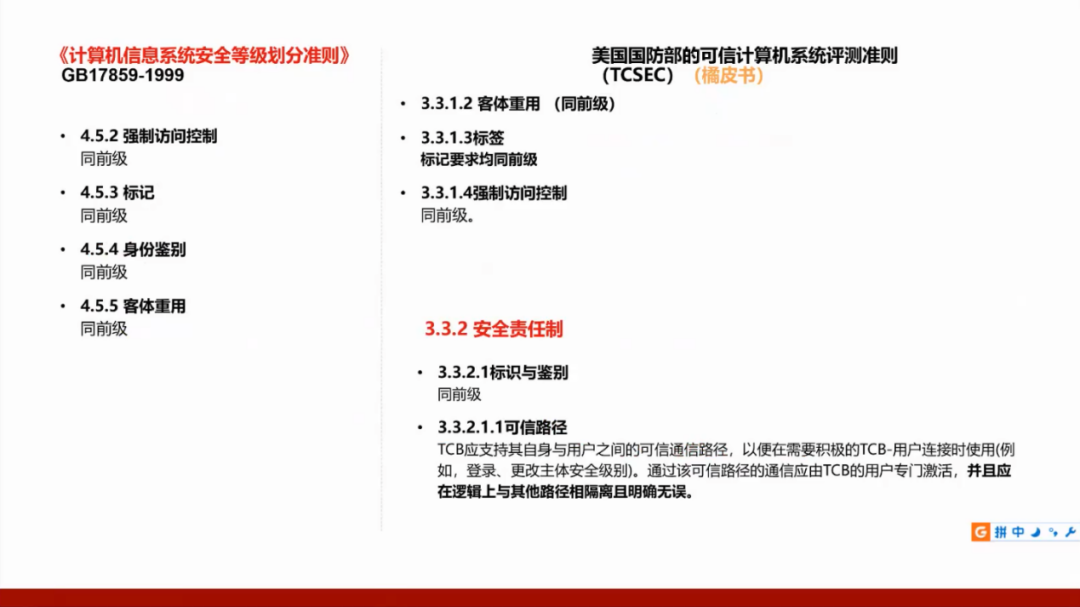

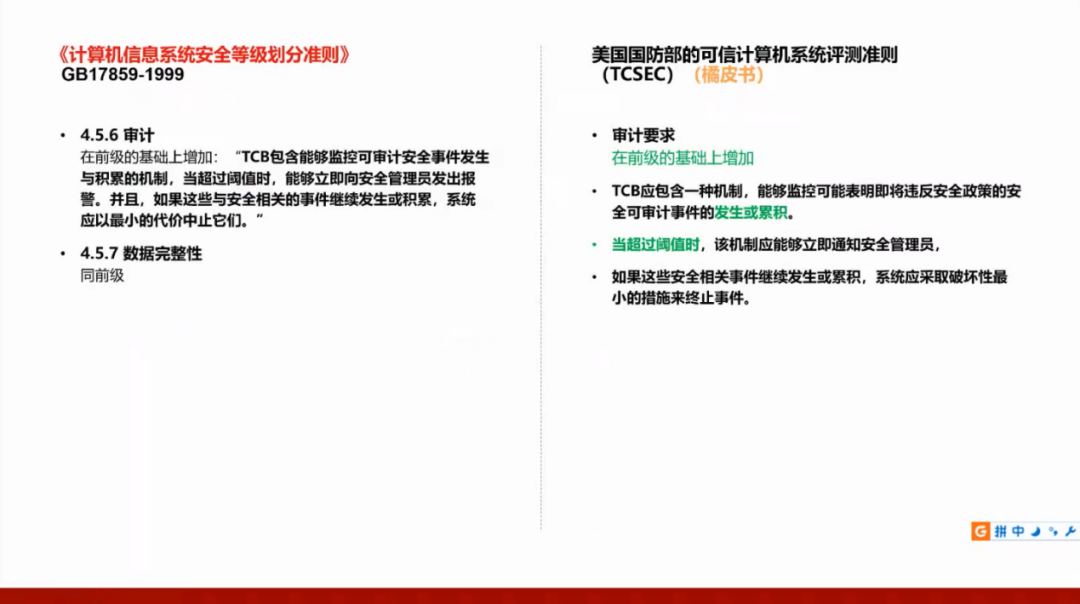

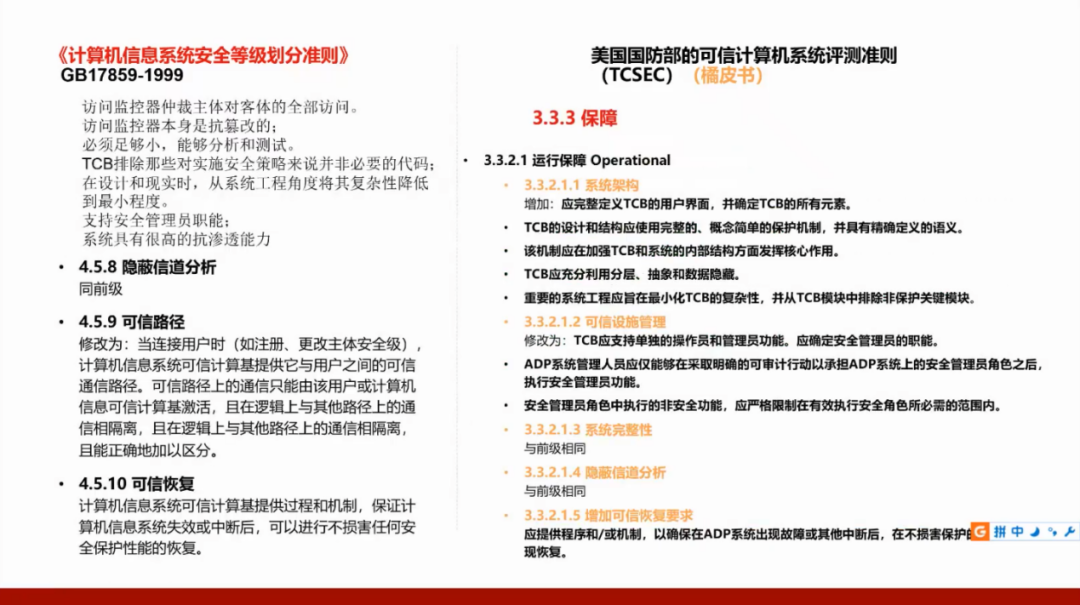

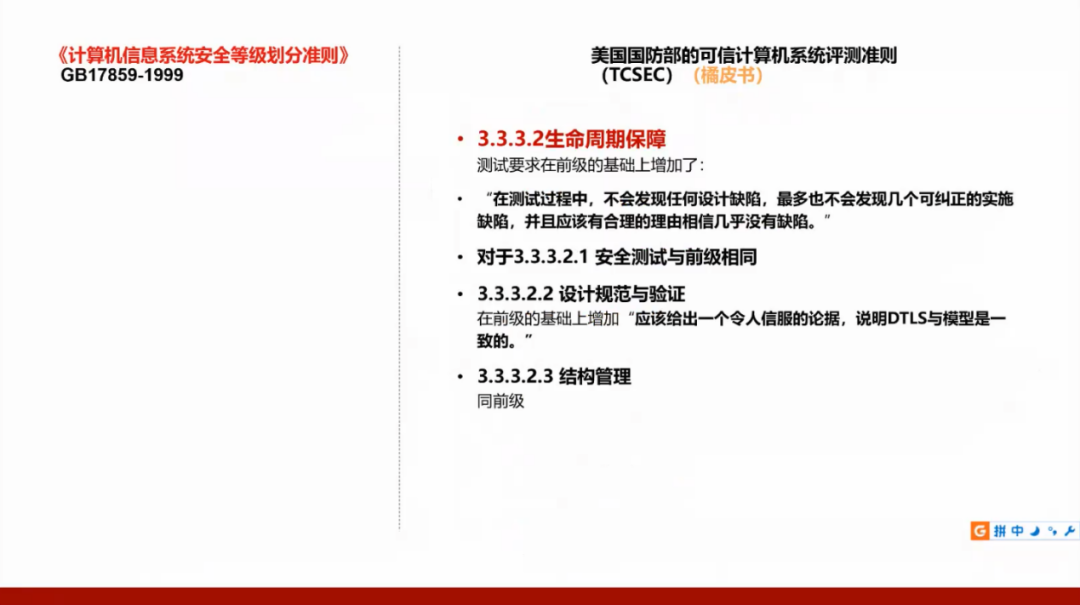

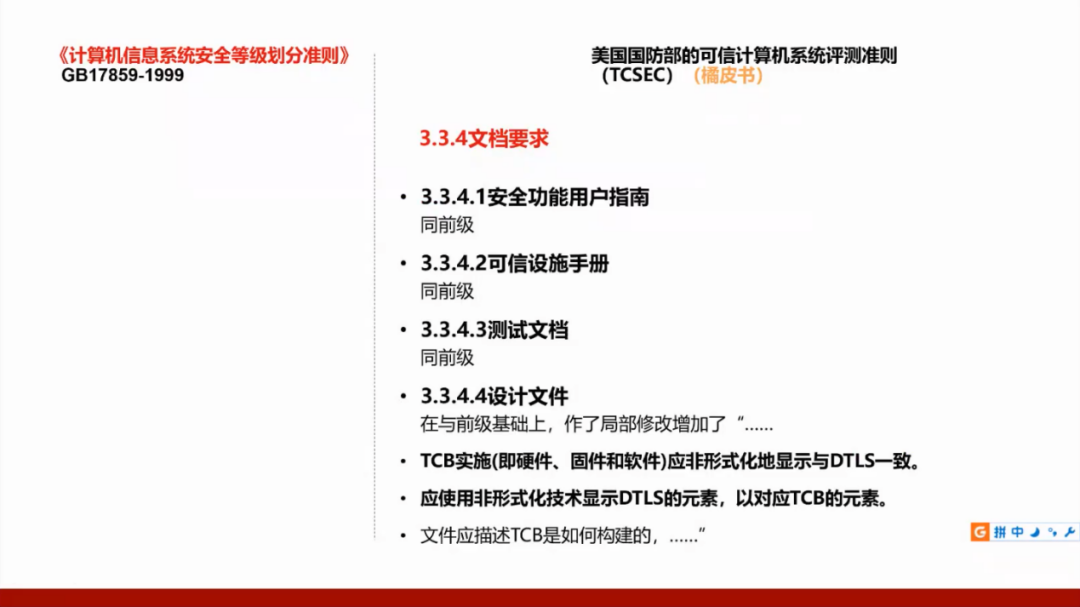

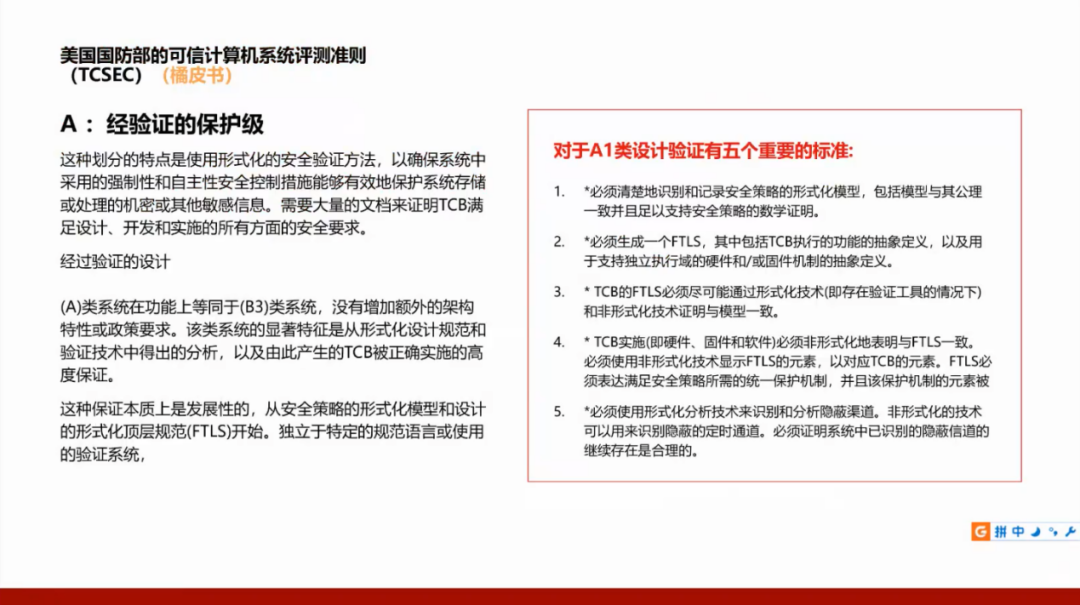

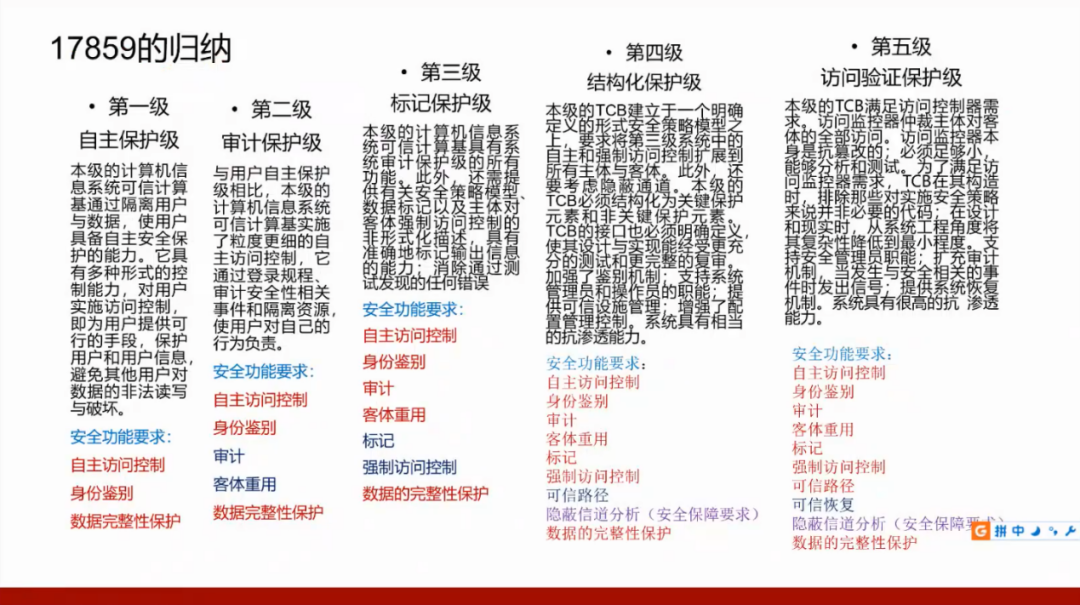

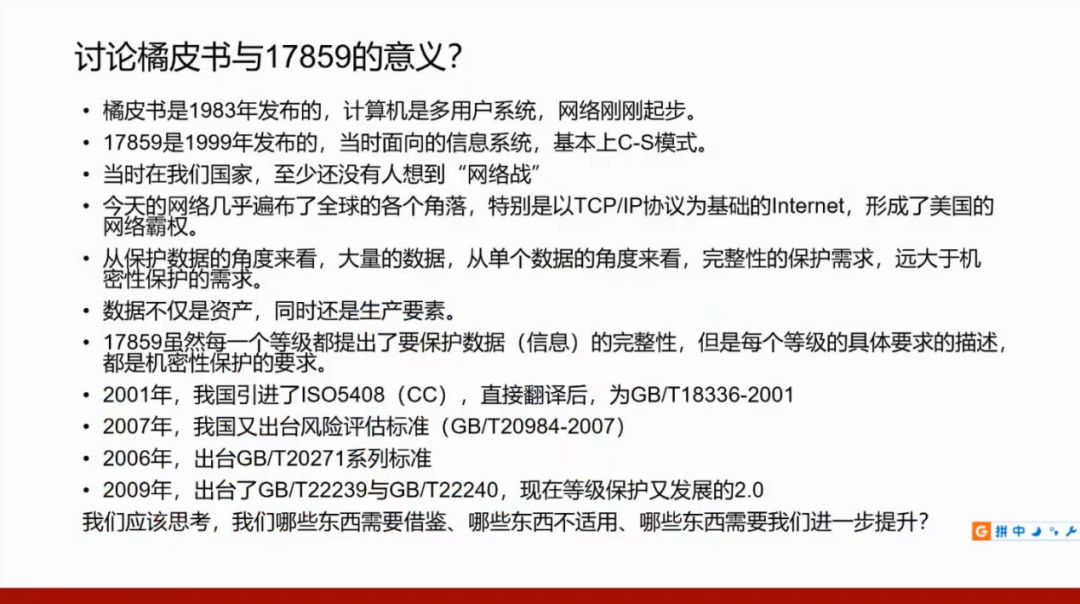

三、橘皮书与GB17859

我们国家的GB17859标准是从美国国防部的可信计算机系统评测准则(TCSEC)演变而来,所以需要了解美国的标准,并且将这两个标准进行对照。

橘皮书核心是解决信息/数据的机密性保护问题。GB17859标准不仅提出了解决数据的机密性保护问题,还提出解决保护数据的完整性问题。

橘皮书引入了可信计算基(TCB)的概念

定义:系统的安全相关部分

TCB通过使用特定的安全特征来控制对信息的访问,只有适当授权的个人或代表他们操作的过程才有权读取、写入、创建或删除信息。

TCB的构成衍生出六个基本要求:

1、安全策略要求:访问控制要求、标记要求;

2、安全责任要求:标识与鉴别要求、审计要求;

3、安全保障要求:运行保障要求、生命周期保障要求(持续性保证)

4、文档要求

(1)安全功能用户指南

(2)可信设施手册

(3)测试文档

(4)设计资料

1、自主保护类

客体重用指当一个用户已经从系统当中退出,要释放原来占用的资源,主要包括外存储器、内部存储器,以及各种栈当中的资源释放。此时,可能把这些资源重新分配给了新用户,而新用户就不能知道原来用户在系统当中的登录信息和操作信息。

客体重用,在GB17859中作为一个独立的安全功能,在橘皮书当中是安全策略当中的一个子项。

审计,在GB17859中作为一个独立的安全功能,在橘皮书当中是安全责任当中的一个子项。

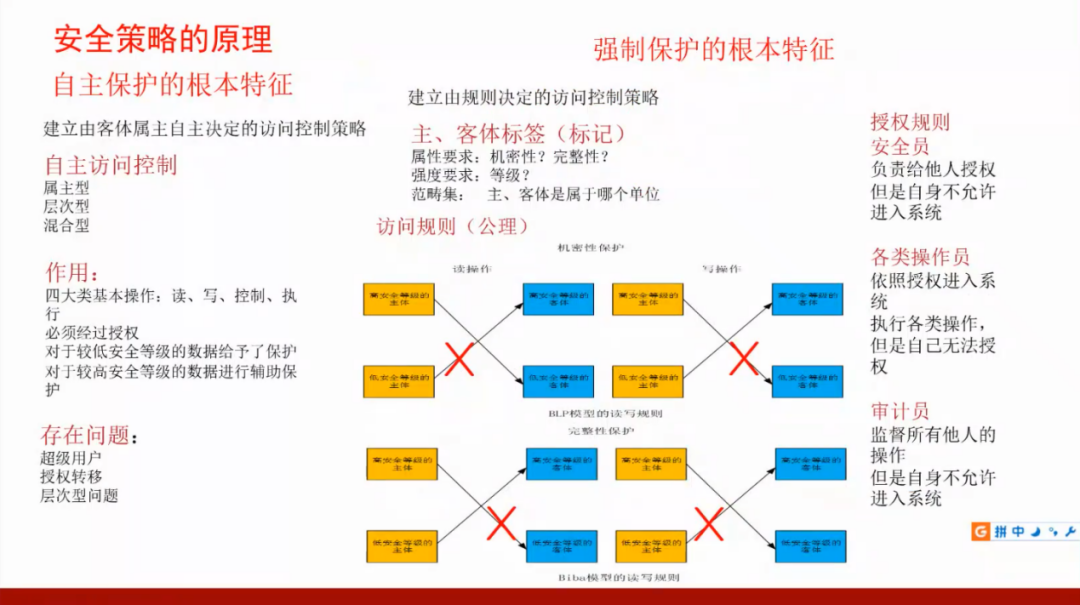

自主访问控制是指客体的所有者自主决定,将访问权限授予给其他主体。

属主型,客体的所有者就是客体的创建者;

层次性,客体的所有者不是客体的创建者,而是比创建者更高一个级别的管理员。实际上,我们大量的使用混合型。

访问规则模型相当于现实社会当中的规则映射到网络空间。用户想读取一个文件,用户的安全等级就不能高于该文件的安全等级。

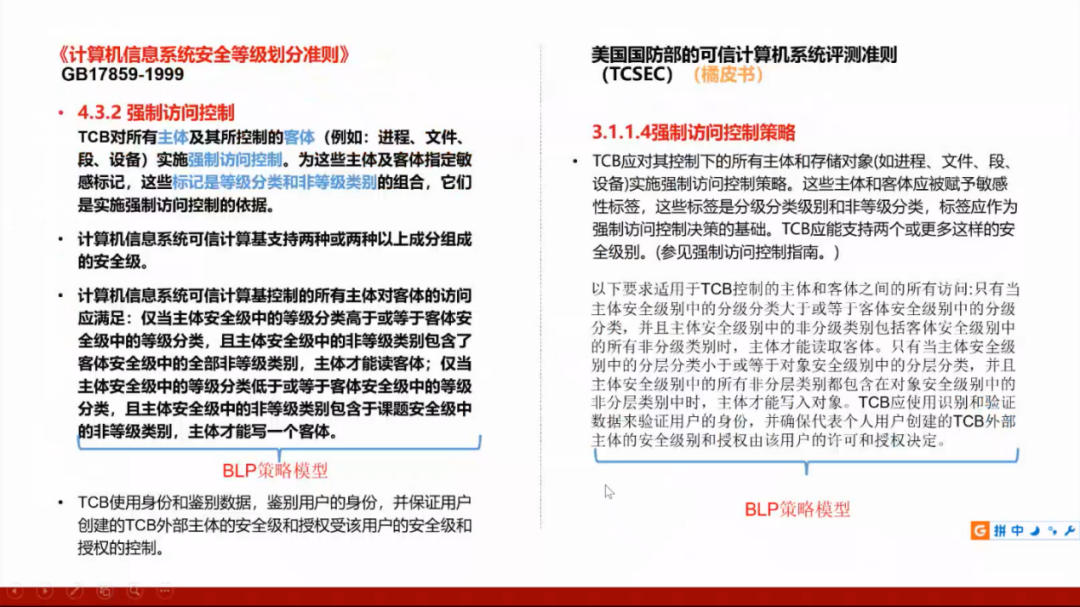

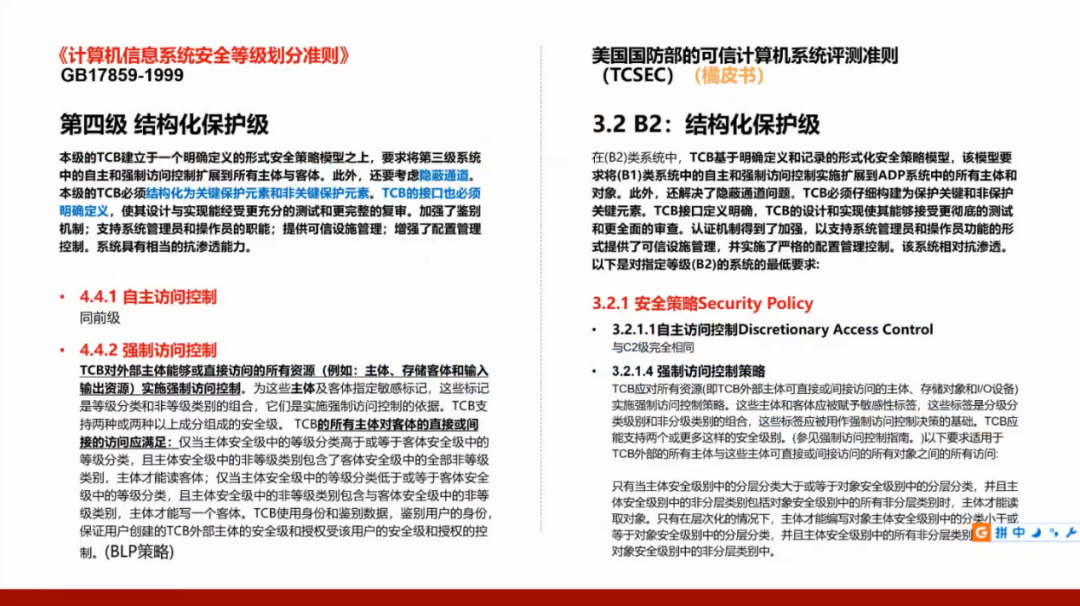

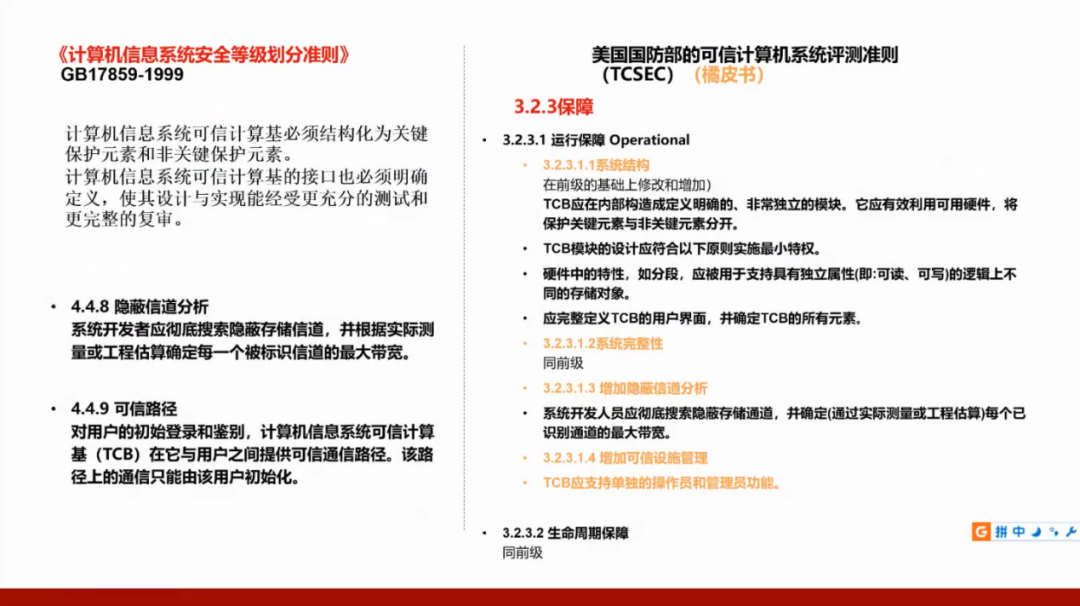

2、强制保护类

安全标记保护级的基本特征,实行强制访问控制,要求对主体和客体打标签,同时要建立访问控制模型。

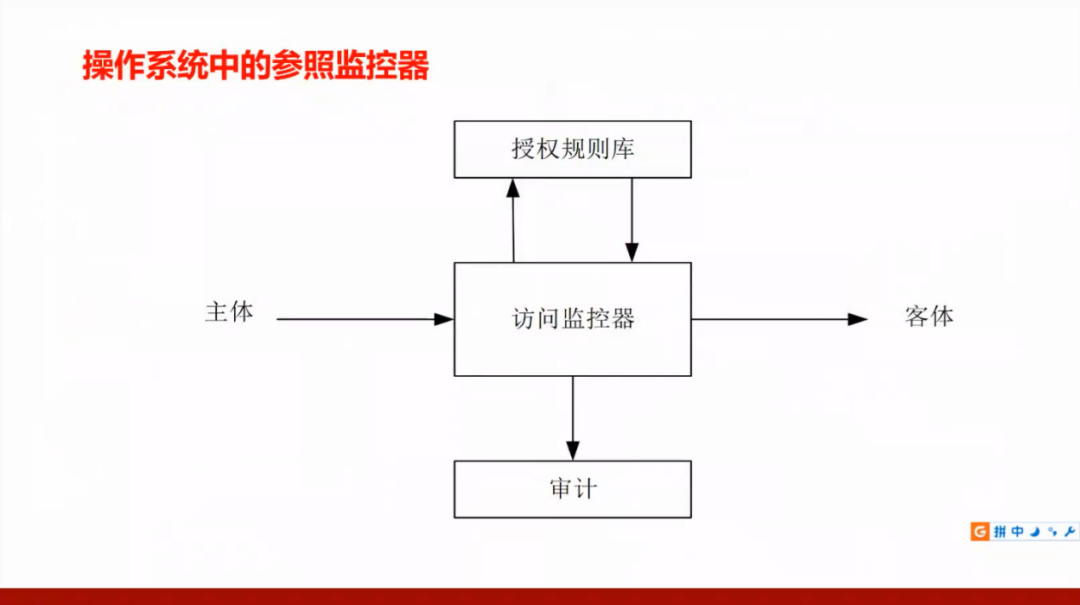

参照监控器,解决主体对客体访问,访问经过规则,规则放在规则库。同时,操作要被审计。

强制访问控制,在GB17859中作为一个独立的安全功能,在橘皮书当中是安全策略当中的一个子项。

相对于GB17859,橘皮书对标记有进一步要求:标签的完整性要求和输出到多级设备。

文档要求,橘皮书要求使用非形式化语言/形式化语言来描述安全策略,GB17859提出要用形式化语言来描述安全策略。

3、最高等级类

四、我的认识

我对网络安全的一些理解:

1、安全:是能够有效控制威胁的状态

2、面临的两大威胁:天灾、人祸。

天灾:由于自然和(或)自我的原因导致的安全事件。

解决的方法:有针对性的进行防范和保护。

人祸:由于其他个体或者群体的侵犯所导致的安全事件。

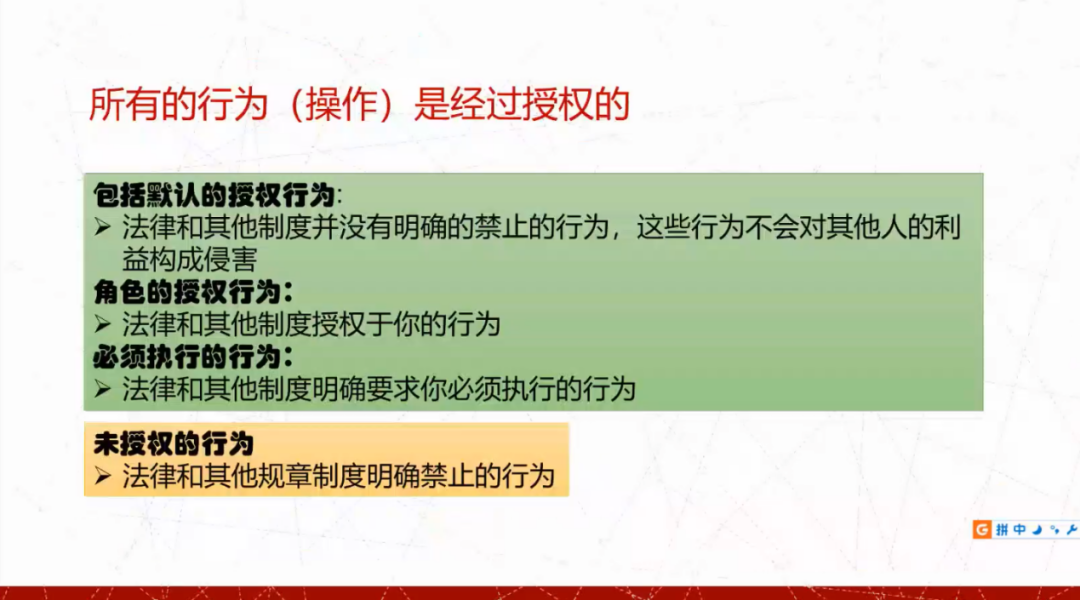

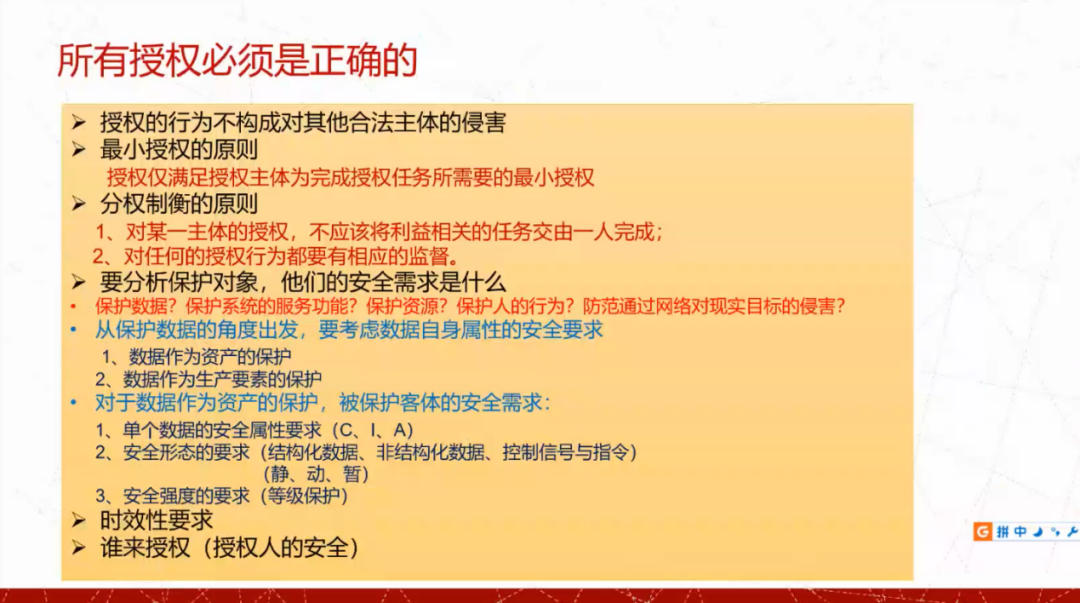

解决的方法:保证正确的授权操作。

所有的操作是经过授权的;

所有对操作的授权是正确的;

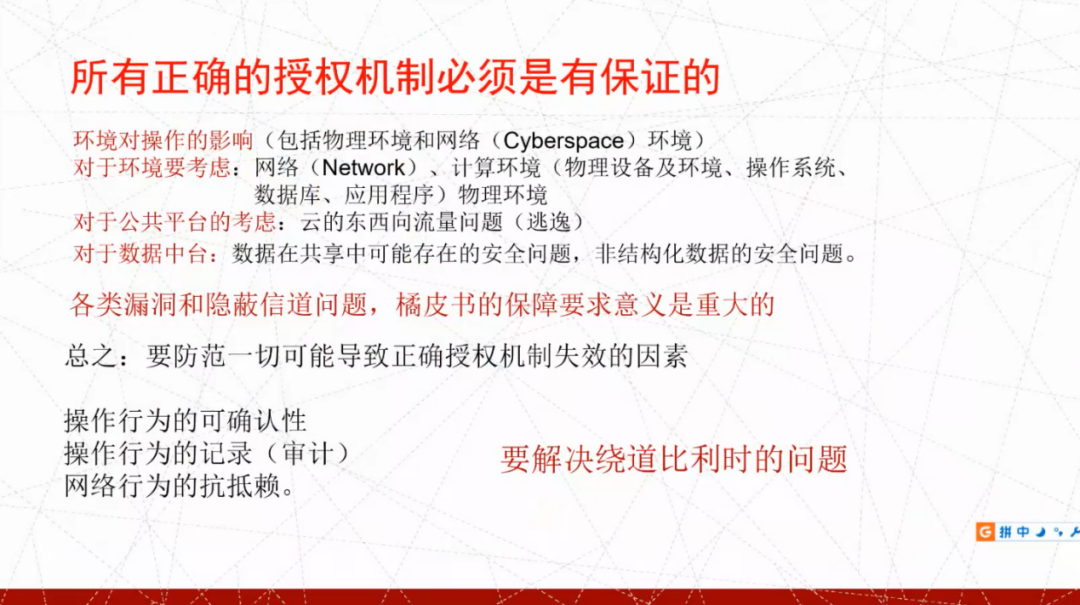

正确的授权机制,是有保证的。

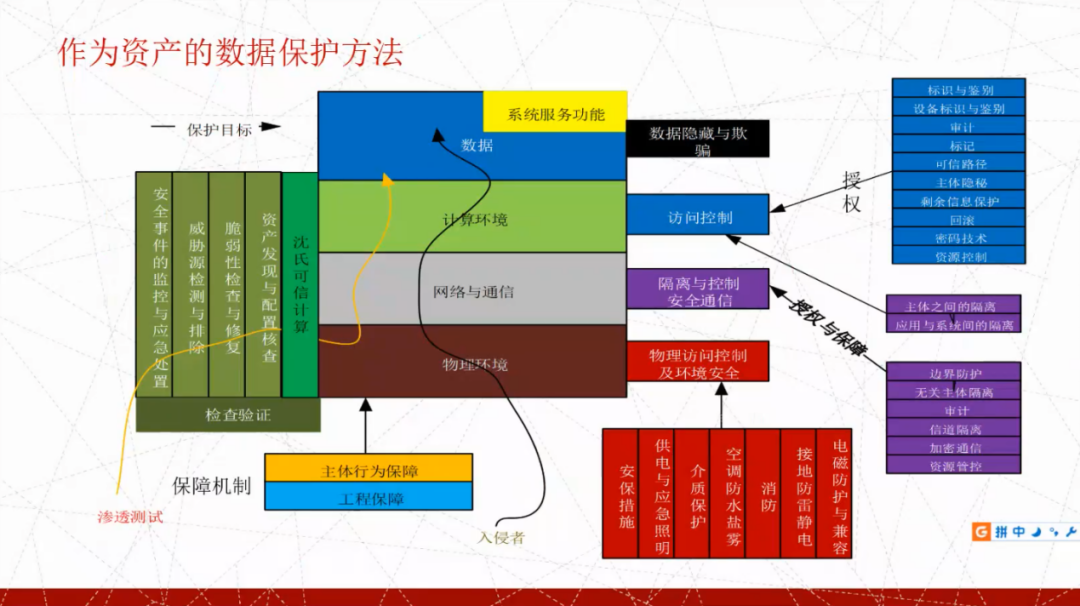

蓝色部分是授权机制,紫色部分是网络和计算机环境的隔离,红色部分是通过物理环境来实施保障,同时也需要从工程角度来实施保障。

美国的橘皮书提出过关于系统完整性保障的要求,实际上就是对系统完整性的保护。通过这样的保护来解决保障的问题,我们的渗透性测试实际上是一种特殊的检查方法。今天的报告到此结束,谢谢大家。

声明:本文来自数据派THU,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。