编者按:考核是指挥棒,也是杀手锏,一言难尽。一个专项行动,既能带来重大战果,也能带来N多假案、冤狱。检察机关在履行反腐败职能中,培养了大量优秀的电子数据取证人员,“两反”转隶后,他们通过开展技术性证据审查,协助检察官把好“证据关”,继续服务法律监督工作。

为完成考核任务暗示干警可以违法违规

2016年,某省公安厅开展了“全省公安机关涉毒人员****1号”专项行动。狄波县查获的吸毒人员较少,多次受到上级批评。时任县公安局局长的李某某为完成上级领导部署的任务,与班子成员研究后制定了奖惩措施,要求干警加大査处力度,并暗示干警可以采用假吸毒人员顶替吸毒人员完成案件指标。

不幸的是,或者幸运的是,该事件被新闻媒体曝光了。

某电视台报道了,该县在查办吸毒人员案件过程中,找不吸毒人员冒充吸毒人员进行逮捕,送入看守所羁押,最后再将相关人员释放,并且伪造相关羁押手续和释放手续的情况,存在滥用职权等渎职犯罪行为。在社会上产生了极坏的负面影响,严重损害了国家司法机关的形象,造成极其恶劣的社会影响。

涉事民警遭立案调查

不久,属地检察院掌握了局长李某某以及交警队长李某、副队长陈某也有着滥用职权的重大嫌疑,且案伪造文书都是由激光打印机打印的,进而确定文书的编辑、打印等工作都是在计算机上完成的。经过讯问,三名嫌疑人都否认自己拥有计算机,并且矢口否认伪造过相关文书。

为了定位涉案计算机,找寻涉案的伪造文书,确定伪造文书数量和假冒吸毒人员数量,属地检察院派电子取证人员孙中山(与先驱重名)协助案件侦查。

专业的反侦查

涉事民警都是常年办案的一线人员,有着丰富的反侦查经验,加之公安内网的安全防护和控制非常严格,涉事诸人都没有使用内网计算机作案,而是使用外网计算机伪造羁押手续和释放手续。

电子取证人员仔细搜查了犯罪嫌疑人的办公室,发现了四台外网计算机及两个移动硬盘。为了充分保留现场证据,对这些设备的位置和外观进行拍照固定,同时制作了搜查笔录。现场扣押了如上设备,封存并带回检察院的办案区进行处理。

电子取证历程

(一)初步筛选

电子取证人员经过初步取证,从上述存储介质中恢复出文件夹4301个,文件191204个,716G内容;移动硬盘恢复出文件夹339个,文件5882个,89G内容。检验文件签名,共获得文档1069个,压缩文件713个,图片20146个,可疑文件签名68102个,单纯依靠肉眼筛查部分文件内容和利用文件签名进行恢复的方案,显然不可取。

(二)人物与介质身份基本落地

通过比较三台外网计算机系统痕迹中的账户登陆时间和开关机时间可知,最后一次使用基本都在2月23日左右;在网络配置中显示ip网址都在同一网段,同该公安局其他办公室外网计算机ip设置相比较既可以确认。

三名嫌疑人的外网计算机都在公安局内所用,并且在用户信息中得知三台计算机的用户名都是三名嫌疑人的名字全拼;加上通过保存在本地硬盘和恢复出的个人照片和个人文档资料可以确认此三台外网计算机为三名嫌疑人所有;

分析用户痕迹中的最近使用文档和回收站删除记录中得知,嫌疑人最后几次使用计算机的时候,都新建、访问和删除了相关涉案伪造羁押手续和释放手续,但是状态为已删除,路径显示为C:\Users\Administrator\AppData\Local\Temp临时文件夹;

分析输入法信息的用户词库中得知,三名嫌疑人都输入过若干已知涉案假冒吸毒人员姓名,至此可以确定此三台计算机为三名嫌疑人所有,并且为作案用机。

(三)挖掘关键

此时,电子取证人员认为已经找到了关键信息,就马不停蹄的到临时文件夹中寻找涉案伪造文书,但一无所获。遂转变思路,试图分析未分配簇和文件残留区,利用相关涉案的词语进行深度挖掘,结果找到了大量涉案伪造文档的碎片,但也只包括个别嫌疑人的姓名和零星的词语以及大量乱码,根本没有原始完整的文档,考虑嫌疑人的反侦查能力,计算机上可能安装有文件清洗软件,在已安装反取证软件中查找,找到了360文件粉碎机,本地驱动器原始搜索涉案伪造文档无望。

(四)转变思路

在思路中断、取证无措的情况下,取证人员重新在用户痕迹中的最近访问的文档中找到了G:\软件\QQ\bin\plugins\data.rar文件,并且该文件在三台计算机上被集中于2月22日和23日访问多次,有着重大的嫌疑。因为此盘符为G盘,而三台外网计算机各仅有三个分区,光驱为F盘,断定此盘为移动介质,鉴定人员立刻停止分析最后一块台式机硬盘,开始着手分析移动硬盘。

通过初检、比对之前在嫌疑人外网电脑中的USB设备使用痕迹和此移动硬盘的品牌、VID和PID可知,此移动硬盘在三名嫌疑人的外网计算机上都使用过,这时鉴定人员眼前一亮,初步确定此移动硬盘是获取关键证据的重点-G盘。

(五)遭遇加密

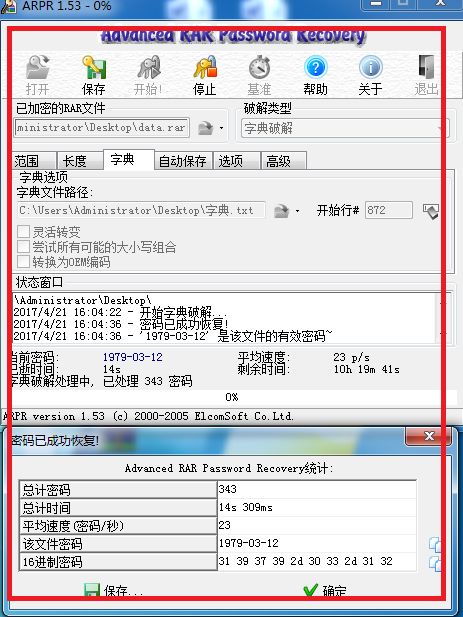

发现了存在于回收站还未来的及删除的data.rar文件,取证人员欣喜若狂,刚要打开此压缩包一探究竟,发现有密码,试了几个弱密码却没有破解。立刻与办案干警联系,突击审讯嫌疑人,索取了三犯罪嫌疑人的电话号码、身份证号码、座机号码、妻女的电话号码和身份证号码等等,结合手头留存的弱密码字典集,利用字典生成软件生成了此案专用密码字典,使用Advanced RAR Password Recovery v1.53软件挂载字典,成功的将data.rar文件破解,密码为1979-03-12。

码破解的简易工具

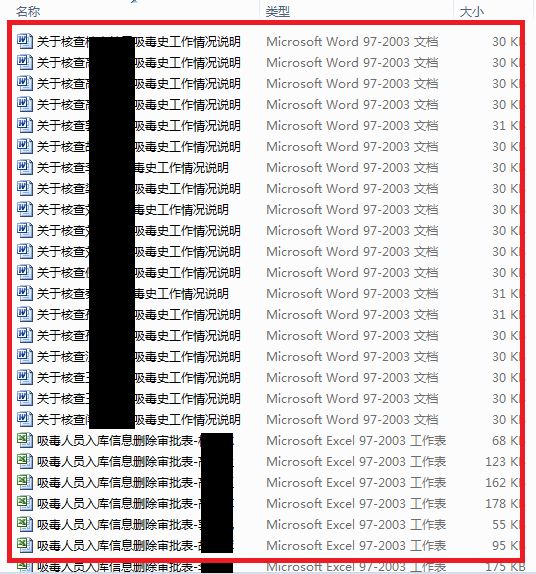

打开压缩包发现了此案的关键证据,伪造羁押手续word文档19个,释放手续excel文档19个,此案的电子数据取证技术协助到此告一段落。

本案的嫌疑人李某某三人由于涉嫌滥用职权被公诉,将受到法律的制裁。

注:本文相关地名系化名。

声明:本文来自信息时代的犯罪侦查,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。