近日,CrowdStrike 发布《2022年Falcon OverWatch威胁狩猎报告》,发现和数据反映了OverWatch全球猎杀活动中的观察结果;同时通过捕获的大量入侵活动示例,对攻击者的攻击趋势进行了总结与分析。

在报告期的12个月期间,直接识别了超过77,000次潜在入侵,大约每7分钟一次潜在入侵。今年的报告研究了OverWatch的广泛数据集,涵盖了观察到的交互式威胁攻击者的行为,在本报告中将其称为"入侵事件"。利用这些数据来研究攻击者的手段和攻击地点,以提供一全面的威胁状况概览。

这一数据的主要发现包括:

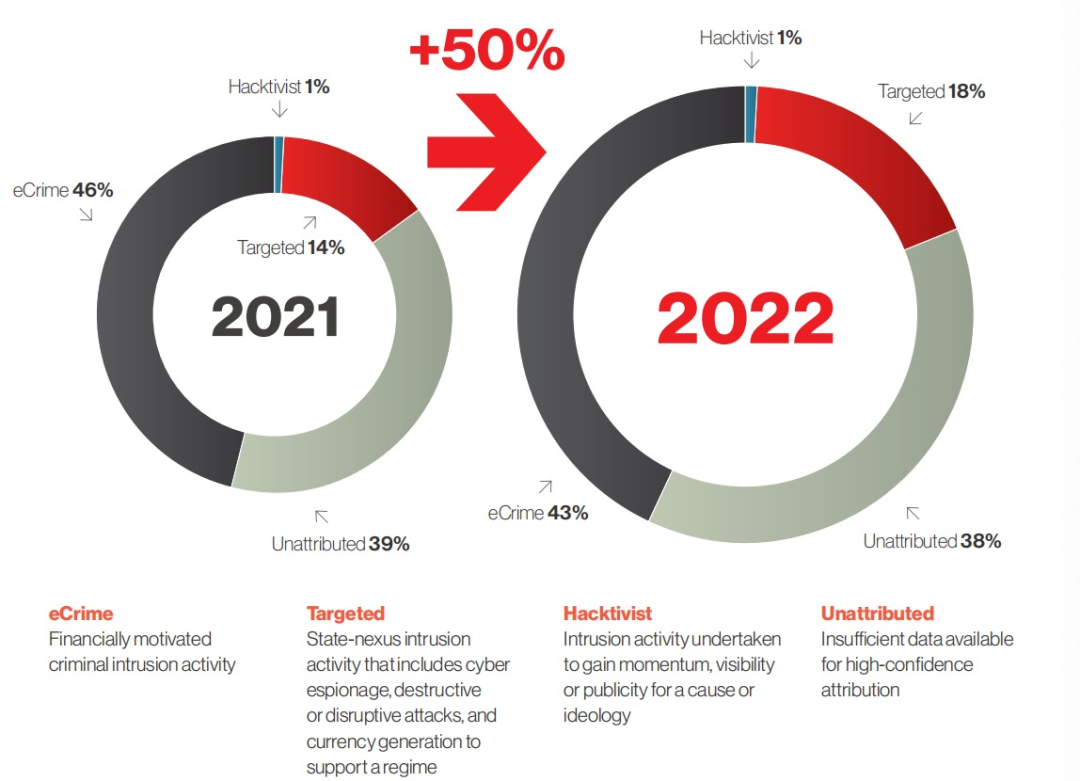

OverWatch追踪到的交互式入侵同比增加了50%;

电子犯罪对手的突破时间仍然很快,平均为1小时24分钟;

科技、电信、医疗保健、制造业和学术界是互动入侵活动最频繁的前5个行业;

无恶意软件的活动占71%。

在过去的一年中,OverWatch发现了象征性趋势,在这些趋势中,主动猎取威胁的重要性通过新披露的漏洞和零日漏洞的扩散逐步凸显。在某些情况下,OverWatch检测到了零日漏洞,并在漏洞被披露之前通知了客户与漏洞有关的入侵活动;这是因为OverWatch坚持不懈地专注于猎取漏洞后的传统技术。大量的关联公司正在利用赎金软件即服务(RaaS)产品的可用性。这促成了电子犯罪联盟传统技术的巨大差异,威胁猎手已能熟练识别在部署RaaS工具之前对手传统技术的不同模式。

交互式入侵趋势

入侵活动数量

在过去的一年里,捕获到的互动入侵活动增加了近50%。从2022年4月到6月,捕获的入侵活动次数高于以往任意季度。

按威胁类型划分的入侵活动

2020年7月至2021年6月与2021年7月至2022年6月对比

图1.按威胁类型划分的互动式入侵的分布情况(2020年7月至2021年6月与2021年7月至2022年6月对比)

不同威胁类型的入侵活动

在有可能归因的入侵活动中,出于经济动机的电子犯罪活动再次成为最主要的威胁类型。如图1所示,电子犯罪占互动入侵活动的43%,而有针对性的入侵活动增加到18%,黑客活动占1%;其余38%的入侵活动没有归属。需要注意的是,由于纳入了未归属的入侵数据,图1中显示的数字与过去的报告不同。

未归属入侵活动

今年的报告中公开报道未归属的入侵活动,因为未归属的活动在逐年增加。对于企业来说,要想在安全方面做出明智和积极的决定,至关重要的是,防御者不仅要意识到明确的威胁,还要对新出现的和未知的威胁的风险保持警惕。

由于电子犯罪和有针对性的入侵技术和工具之间的界限不断模糊,这个问题变得更加复杂,这也限制了高置信度的归因。此外,入侵活动的动机是复杂和多样的,攻击者为推进其任务所采取的途径可能是间接和创造性。

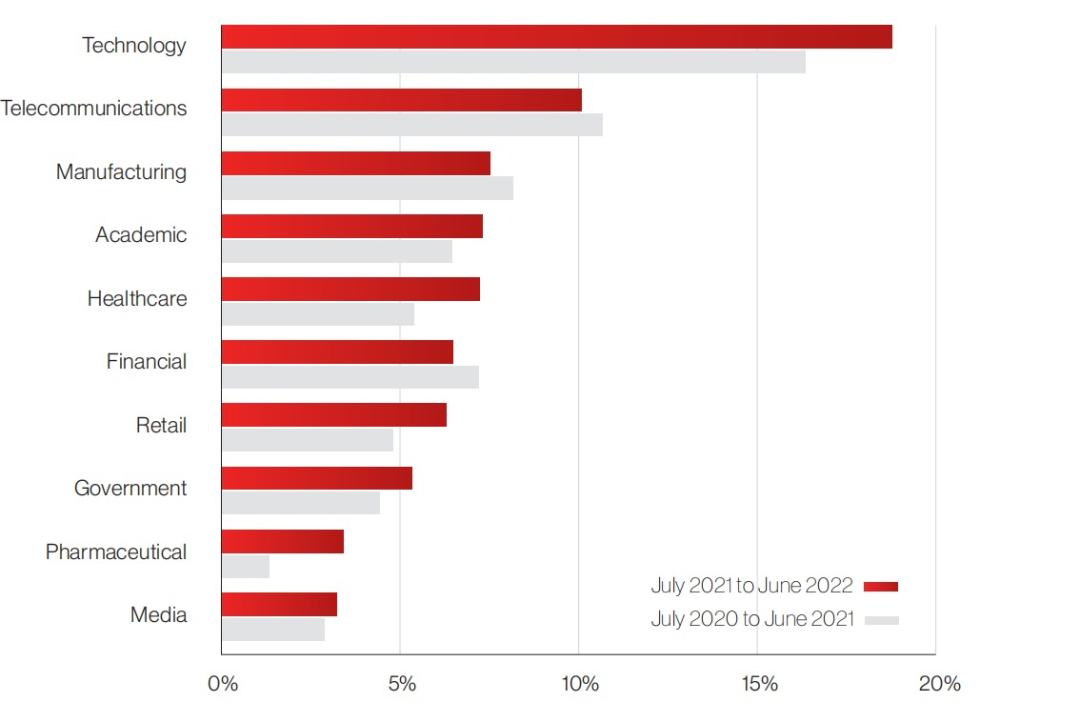

按行业纵向划分入侵活动

在过去的一年里,OverWatch发现了横跨37个不同行业的互动入侵活动,没有一个行业能够幸免于难。图2显示了去年OverWatch发现的交互式入侵活动的前10个垂直行业的相对入侵频率。这是与上一个报告期每个行业垂直领域的相对入侵频率的比较。图3显示了按威胁类型划分的前五大行业垂直市场,说明了电子犯罪和有针对性的入侵对手最活跃的领域。

图2.该图显示了过去一年全球最经常受到交互式入侵的影响的行业垂直领域,还显示了相对于2020年7月至2021年6月期间的任何变化。

技术行业再次位居榜首,仍然是电子犯罪和定向入侵对手的热门目标。技术部门在支持几乎所有其他部门的组织运作方面发挥着关键作用;疫情后,对技术的依赖性持续增加,需要建立远程操作维持运转。有针对性的入侵者可能会锁定技术公司,以满足战略、军事、经济或科学收集的要求,或者作为损害供应链或信任关系的一环。由于技术公司所拥有的数据的潜在价值和漏洞,也成为了电子犯罪对手所追求的勒索软件活动的目标。电信业仍然排在第二位,这在很大程度上是由于有针对性的入侵者对电信供应商采取了行动,为了实现其监视、情报和反情报收集的优先事项。

今年名单中值得注意的变化包括:针对医疗和学术行业的活动增加。今年,对医疗保健行业的入侵主要是由电子犯罪对手实施的。相反,去年,OverWatch报告了大量针对医疗行业的入侵活动,特别是与参与新冠相关的研究有关的入侵活动。纵观学术界,OverWatch发现了整个行业的电子犯罪、黑客行动主义和有针对性的入侵活动。学术界由于其用户和业务的性质,具有广泛的攻击面,也是国家攻击者的潜在高价值目标,因为大学和学术机构往往拥有知识产权,有影响力的个人可能在其学术人员和校友中。

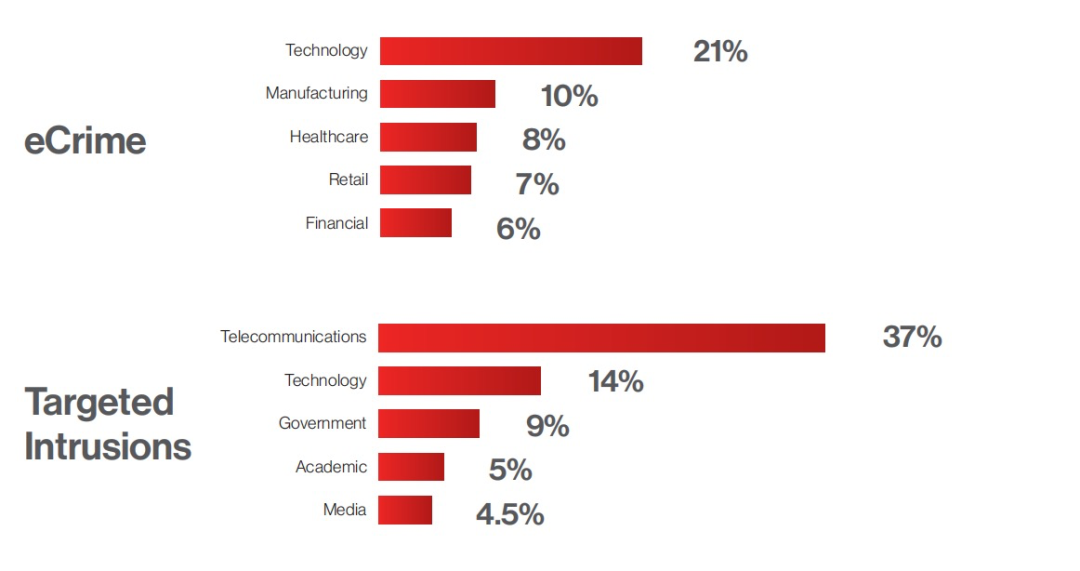

按入侵频率排名前五的垂直行业

图3. 2021年7月至2022年6月,最常受到定向入侵与电子犯罪对手影响的行业垂直领域比较

图3. 2021年7月至2022年6月,最常受到定向入侵与电子犯罪对手影响的行业垂直领域比较

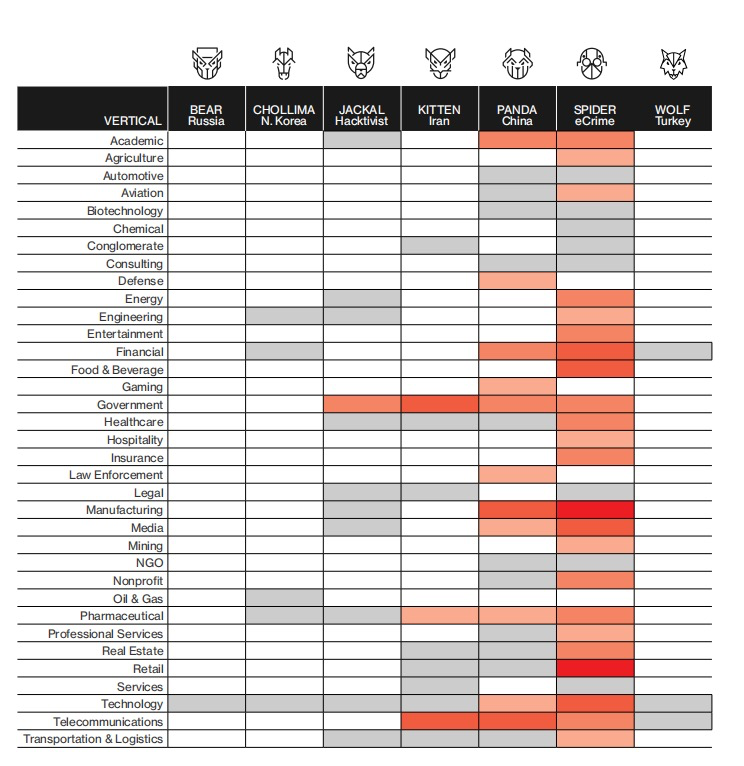

攻击者活动

在过去的一年中,共发现由36个不同的命名的威胁行为者进行的交互式入侵活动,这些威胁攻击者包括七个团体。BEAR(俄罗斯)、CHOLLIMA(朝鲜)、JACKAL(黑客活动家)、KITTEN(伊朗)、PANDA(中国)、SPIDER(电子犯罪)和WOLF(土耳其)。这些命名规则是由CrowdStrike制定的,目的是根据对手的民族国家隶属关系或动机进行分类。图4为观察到的威胁集团的分类。

电子犯罪

在可归属的入侵事件中,OverWatch追踪到12个名为电子犯罪(又名SPIDER)的威胁者;其中,PROPHET SPIDER最高产,所造成的交互入侵次数是第二名CARBON SPIDER的两倍以上。PROPHET SPIDER很可能是一个获得访问权限的行为人,其目的是出售该权限以获取利润,而不是直接对目标进行操作。电子犯罪的攻击者仍然有很强的能力,从攻击者的横向移动的时间来看,攻击者从最初被入侵的主机横向移动到受害者环境中的另一台主机所需的时间仅有有1小时24分钟。此外,在30%的电子犯罪入侵事件中,攻击者能够在30分钟内横向移动到其他主机。

针对性入侵

从原始入侵数量来看,WICKED PANDA是OverWatch今年追踪到的最多的目标入侵威胁攻击者,紧随其后的是NEMESIS KITTEN;分别在7个和9个行业垂直领域被观察到运行。

黑客行动主义

在过去的一年里,黑客行动者组织FRONTLINE JACKAL十分活跃,在11个行业垂直领域开展活动;相比之下,在上一个报告期,这种威胁攻击者只在4个行业垂直领域被发现。这种活动的增加与攻击者采用机会主义的初始访问战术相关。

图4. 2021年7月至2022年6月按对手集团和行业垂直分类的入侵活动热图

关于图4中的数据,有几点值得注意。

热力图代表了活跃在某一特定垂直领域的不同行为者的数量;

热力图并不代表一个垂直行业内的入侵尝试总数,因为同一对手的多次入侵都是在一个垂直行业内进行的。同一对手集团的多次入侵只代表一次;

归因于高度的置信度并不总是可能的。本表不反映任何未归属的 本表不反映在任何行业垂直领域发生的未归属活动;

没有列出的垂直行业表示OverWatch在此期间没有记录到可归因于某个特定行为者集团的入侵行为。这一时期,OverWatch没有记录到可归因于某个特定行为者群体的入侵。

MITRE ATT&CK热图

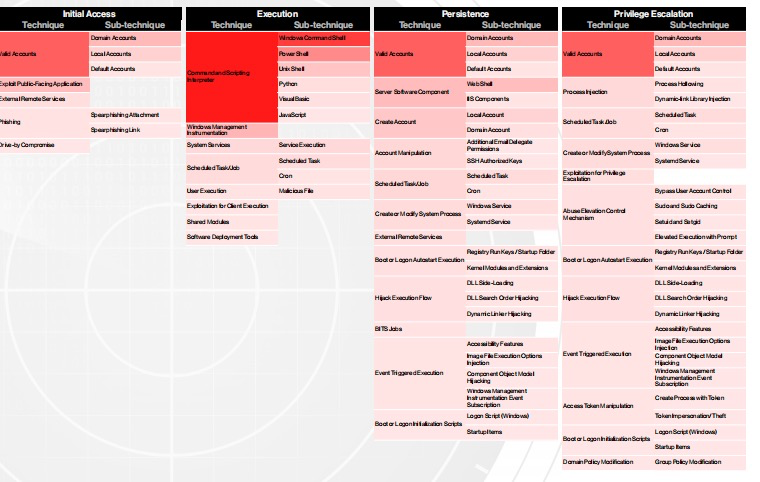

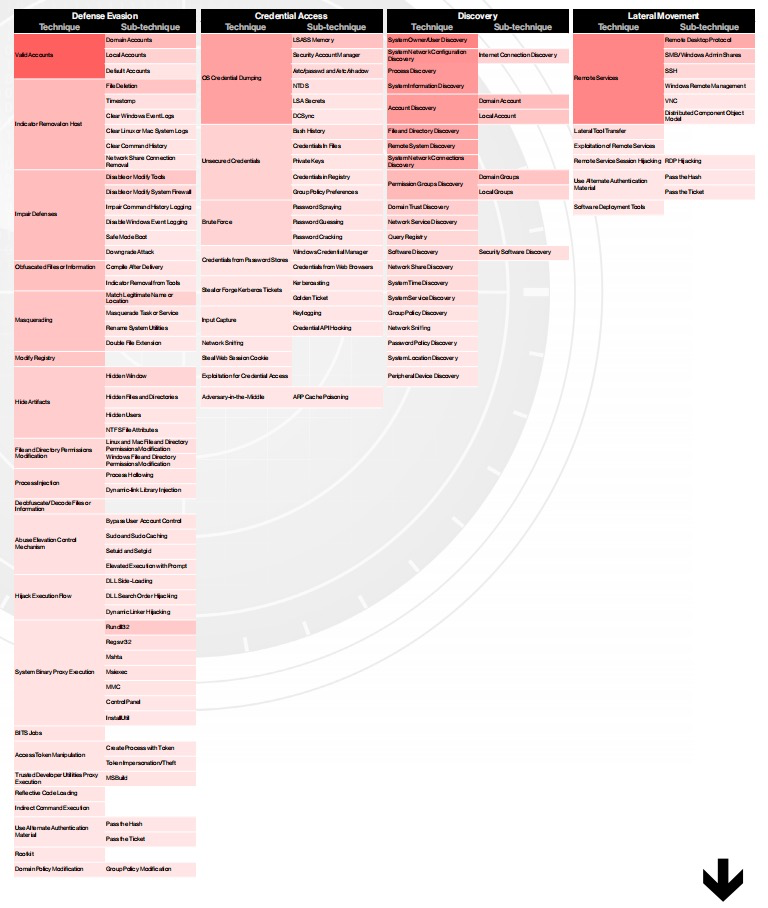

根据MITRE ATT&CK®企业矩阵跟踪交互式入侵活动,这是一个分类和跟踪对手行为的框架。以下热图展现了去年观察到的对手战术、技术、子技术和工具的普遍性。该热图反映了MITRE最新的技术和次级技术的命名惯例。

如前所述,该热图仅代表互动入侵中看到的活动,与前一年相比,今年攻击者青睐的持久性技术发生了变化,对手对服务器软件组件,尤其是网络外壳和IIS组件的使用频率有所增加。除了这些持久化技术的轻微变化外,今年的热图大部分反映了前一年的情况。利用面向公众的基础设施、滥用远程服务(特别是RDP)、倾倒操作系统凭证和访问不安全的凭证,都仍然是今年热力图中的热门话题,而且占很大比重。

MITRE ATT&CK 热图(1 of 3)

MITRE ATT&CK 热图(2 of 3)

MITRE ATT&CK 热图(3 of 3)

图5. MITRE ATT&CK热图显示了2021年7月1日至2022年6月30日,交互式入侵尝试中捕获到的技术和子技术

攻击趋势

掌握过去攻击者的行为趋势是形成有效和主动防御的关键,过去一年有几大突出趋势。恶意软件的使用持续转变,无恶意软件的活动占所有检测的71%。一定程度上与攻击者滥用有效凭证以方便访问和在受害者环境中持续攻击有关。另一个促成因素是新漏洞的披露速度以及对方的漏洞利用速度。

超越CVE

零日和新披露的CVE的数量继续逐年上升;同时,漏洞披露与在野积极利用尝试间的时间缩短。全球企业正努力应对新漏洞的冲击。许多企业陷入了被动的循环,即在短期内能修复部分漏洞,长期内看却未完全解除漏洞的风险。遗留漏洞往往未被修补,使企业受到漏洞链影响的几率大大提升。对于防御者来说,从专注于评估和改善检测和缓解能力到寻求能够大规模解决威胁的主动狩猎解决方案,从未像现在这样重要。

新漏洞,旧技术

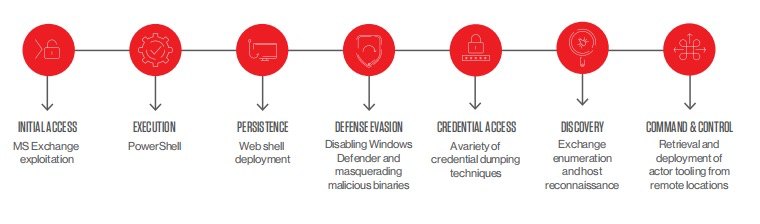

2021年报告的新漏洞数量超过了2万个。2022年,这种情况仍在持续,截至2022年6月,报告的新漏洞数量超过了10000个。虽然被利用的具体漏洞各不相同,但利用后的技术和行为十分相似。检查在实际入侵过程中部署的战术、技术和程序(TTPs)可以发现常见的活动模式。成功利用后,通常会部署网络外壳,随后用来进行识别操作、获取凭证、检索和执行远程托管工具。

及时和全面的补丁在防止成功利用方面继续发挥着关键作用。然而,防御者并非能实时获取解决方案,特别是在未知或最近披露的CVE的情况下。通过24小时不间断的猎杀来增强安全卫生实践,将防御心态从追捕CVE转向从追逐单个漏洞转向识别已知的不良行为。这为安全团队提供了一个重要的优势,即识别和破坏与利用未打补丁或未知漏洞有关的实践活动的能力。

主动猎杀超越零日效应

2022年6月2日,一个新Confluence漏洞被公开披露,该漏洞允许在被攻击的主机上进行未经认证的远程代码执行(RCE)。概念证明(POC) 代码很快就出现了,同时公开报道指出,有犯罪动机的和有针对性的入侵者都在尝试利用该漏洞。这种活动包括网络外壳部署、交互式侦查、试图获取凭证和远程托管工具的检索。由于OverWatch关注的是实际操作和开发后的行为,而不是猎取特定的CVE,因此受影响的组织获得了可操作的、及时的背景信息,从而能够及早破坏对手的活动。

坏事成三

攻击者会快速寻找新漏洞并进行利用,因补丁延迟而存在的漏洞也为其提供了极大的便利。作为去年长期针对微软Exchange服务器的活动的一部分。去年,已观察到对手使用了漏洞链。值得注意的是ProxyShell漏洞链,其中有三个独立的CVE (CVE-2021-34473,8 CVE-2021-345239和CVE-2021-3120710)被串联起来,以实现RCE功能,提升权限,并利用系统漏洞实现认证绕过。漏洞链使攻击者迅速达成目标,专注于减轻单个漏洞的防御者。值得注意的是,虽然ProxyShell漏洞是在2021年上半年进行披露的,但直到2022年仍能观察到被利用的实例,表明企业所面临的防御挑战,即使在1年后,敌人仍在利用旧的、广泛宣传的和未修复的漏洞进行攻击。

具体来说,ProxyShell漏洞链已经被电子犯罪和国家利益相关者利用,包括CARBON SPIDER和NEMESIS KITTEN。这些入侵尝试是针对在一系列行业垂直领域运作的实体进行的,包括政府、医疗保健和制造业,并跨越多个地区。然而,如果更仔细地观察入侵后的行为,就会发现攻击者技术的共同组合,如下面的图所示:

总结

去年是企业在新冠疫情中寻找新常态时所面临的交互式入侵和复杂的网络威胁的破纪录的一年。一年后,在经济压力和地缘政治紧张局势的刺激下,世界面临着新挑战,的网络威胁形势与以往一样复杂。在2021年7月1日至2022年6月30日的12个月里,OverWatch再次发现了创纪录的互动入侵事件,并目睹了对手行为的适应和演变。本报告中的发现和数据反映了从OverWatch的全球狩猎活动中得到的观察。

攻击行为关键趋势

CVE和零日漏洞,需要可扩展的防御解决方案,聚焦于在所有交互入侵中保持不变的开发后行为;

RaaS联盟模式,要求防御者对各联盟利用不同技术部署相同工具的方式保持警惕;

增加其在网络中隐匿攻击者的工具使用情况;

新方式,旧技术

洞察到AQUATIC PANDA在深入受害者网络时能够实现的目的;

互动式电子犯罪活动的扩散,利用联盟模式有效地租用了勒索软件平台的访问权,使电子犯罪集团能够执行BGH攻击,而不需要以前开发工具或内部能力所需的时间和资源;

电子犯罪和目标对手越来越多地使用ISO文件来提供恶意软件。

本报告提供的具体建议旨在指导防御者加强其网络,以抵御所有的恶意威胁--无论最初的访问载体、敌对动机或使用的技术和工具如何。

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。