路透社2023年1月6日独家报道——根据路透社和五位网络安全专家查看的互联网记录,2022年夏天,一个名为Cold River(冷河)的俄罗斯黑客团队将美国的三个核研究实验室作为网络攻击目标。

2022年8月至9月期间,由于俄罗斯总统弗拉基米尔·普京表示俄罗斯愿意使用核武器保卫其领土,根据互联网记录,Cold River组织瞄准了美国布鲁克海文 (BNL)、阿贡 (ANL) 和劳伦斯利弗莫尔国家实验室 (LLNL),黑客为每个机构创建虚假登录页面,并通过电子邮件向这三个机构的核科学家发送钓鱼电子邮件,以迫使他们透露登录凭证。关于这一未遂的网络攻击事件,因被攻击目标的极度敏感性而受到关注。但涉事的三家实验室对未对攻击事件表态,相应的情报机构如NSA、GCHQ及相关外交机构(英美外交部、俄驻美大使馆),均未发表评论。对Cold River组织的分析表明,仅能说明该组织与俄关联较深,其网络攻击行动符合俄罗斯的战略得益,但与已知的俄黑客组织似乎没有强的关联。

讳莫如深?

路透社无法确定为什么这些实验室成为目标,或者是否有任何入侵企图成功。三家涉及的实验室均未对此事做出回复。BNL发言人拒绝置评。LLN L没有回应置评请求。ANL发言人将问题转给美国能源部,而能源部也拒绝置评此事。

据网络安全研究人员和西方政府官员称,自入侵乌克兰以来,Cold River组织已经升级了针对基辅盟友的黑客攻击活动。针对美国实验室的数字闪电战发生之际,联合国专家进入俄罗斯控制的乌克兰领土,检查欧洲最大的原子能发电厂,并评估双方所说的在附近猛烈炮击下可能发生毁灭性辐射灾难的风险。

根据对九家网络安全公司的采访,Cold River在2016年以英国外交部为攻击目标后首次出现在情报专业人士的视线中,近年来还参与了数十起其他备受瞩目的黑客事件。路透社追踪其在2015年至2020年间的黑客行动中使用的电子邮件帐户是俄罗斯城市Syktyvkar的一名IT员工。“这是你从未听说过的最重要的黑客组织之一,”美国网络安全公司CrowdStrike的高级情报副总裁亚当迈耶斯说。“他们参与直接支持克里姆林宫的信息战行动。”

俄罗斯联邦安全局 (FSB)是国内安全机构,也为莫斯科开展间谍活动,俄罗斯驻华盛顿大使馆未回复通过电子邮件发送的置评请求。

西方官员表示,俄罗斯政府在黑客攻击方面处于全球领先地位,并利用网络间谍活动监视外国政府和行业以寻求竞争优势。然而,莫斯科一直否认它进行了黑客行动。

路透社向五位行业专家展示了其调查结果,他们根据研究人员掌握的与该组织相关联的共享数字指纹,证实了Cold River参与了未遂的核实验室黑客攻击。

美国国家安全局(NSA)拒绝就Cold River的活动发表评论。英国全球通信总部(GCHQ)没有发表评论。英国外交部拒绝置评。

情报侦察?

2022年5月,Cold River侵入并泄露了属于英国军情六处间谍部门前负责人的电子邮件。据网络安全专家和东欧安全官员称,这只是与俄罗斯有关联的黑客去年在英国、波兰和拉脱维亚公开的几起“黑客和泄密”行动之一。

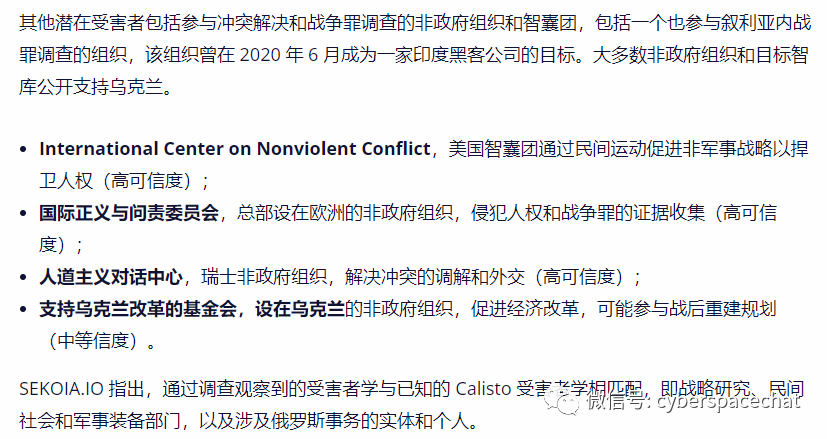

据法国网络安全公司SEKOIA.IO的分析文章,在最近另一项针对莫斯科批评者的间谍活动中,Cold River注册了旨在模仿至少三个调查战争罪的欧洲非政府组织的域名。

与非政府组织相关的黑客攻击发生在联合国独立调查委员会于10月18日发布报告前后,该报告发现俄罗斯军队应对乌克兰战争最初几周的“绝大多数”侵犯人权行为负责,俄罗斯称之为特别军事行动。

SEKOIA.IO在其博客文章中表示,基于非政府组织的目标,Cold River正在寻求为“俄罗斯收集有关已确定的战争罪相关证据和/或国际司法程序的情报”做出贡献。路透社无法独立证实Cold River为何针对这些非政府组织。

国际正义与问责委员会(CIJA)是一家由资深战争罪调查员创立的非营利组织,该委员会表示,在过去八年中,俄罗斯支持的黑客多次将其作为目标,但均未成功。另外两个非政府组织,国际非暴力冲突中心和人道主义对话中心,没有回应置评请求。

俄罗斯驻华盛顿大使馆没有回复就针对CIJA的黑客企图发表评论的请求。

安全研究人员告诉路透社,Cold River采用了一些策略,例如诱骗人们在虚假网站上输入用户名和口令以访问他们的计算机系统。为此,Cold River 使用了多种电子邮件帐户来注册域名,例如“goo-link.online”和“online365-office.com”,这些域名乍一看类似于谷歌和微软等公司运营的合法服务,安全研究人员说。

与俄罗斯的深厚渊源

据互联网巨头谷歌、英国国防承包商BAE和美国情报公司Nisos的专家称,用于设置Cold River任务的多个个人电子邮件地址属于Andrey Korinets,他此人是一名35岁的IT工作者和健美运动员,居住在莫斯科东北约 1,600公里(1,000英里)的Syktyvkar 。这些帐户的使用留下了来自不同黑客的数字证据痕迹,可以追溯到Korinets的在线生活,包括社交媒体帐户和个人网站。

调查国家黑客攻击的谷歌威胁分析小组的安全工程师比利伦纳德说,Korinets参与其中。“谷歌已将此人与俄罗斯黑客组织Cold River及其早期行动联系起来,”他说。

Nisos的安全研究员Vincas Ciziunas也将Korinets的电子邮件地址与Cold River活动联系起来,他表示,从历史上看,这名IT工作者似乎是Syktyvkar黑客社区的“核心人物”。Ciziunas发现了一系列俄语互联网论坛,包括Korinets讨论黑客攻击的电子杂志,并与路透社分享了这些帖子。

Korinets在接受路透社采访时证实他拥有相关的电子邮件帐户,但他否认对Cold River有任何了解。他说他唯一的黑客经历是几年前,当时他因在与前客户的商业纠纷中犯下计算机犯罪而被俄罗斯法院罚款。

路透社能够通过网络安全研究平台Constella Intelligence和DomainTools收集的数据分别确认Korinets与Cold River的链接,这些数据有助于识别网站所有者:数据显示Korinets的电子邮件地址注册了Cold River在2015年至2020年之间黑客活动中使用的众多网站。

目前尚不清楚Korinets自2020年以来是否参与了黑客行动。他没有解释为什么使用这些电子邮件地址,也没有回复进一步的电话和电子邮件问题。

“冷河”画像

根据法国网络安全公司SEKOIA.IO的分析,COLD RIVER(又名Callisto)被怀疑是一个与俄罗斯有关的入侵组织,至少从2017年4月开始活跃。尽管没有公开将其归咎于任何俄罗斯情报机构,但过去的Callisto行动显示出与俄罗斯战略利益密切相关的目标和受害者特征。

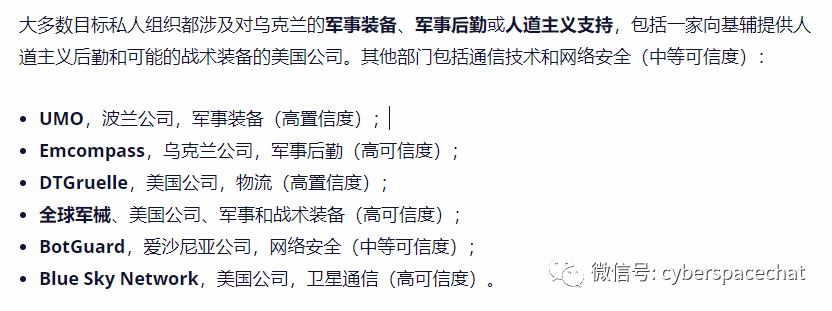

COLD RIVER主要针对西方国家,尤其是美国和东欧国家。据观察,该组织开展了旨在窃取凭证的网络钓鱼活动,目标是军事和战略研究部门,如北约实体和乌克兰的国防承包商,以及非政府组织和智库。其他受害者包括前情报官员、俄罗斯事务专家和国外的俄罗斯公民。

在发现的Cold river使用的恶意域名中,三个引起了SEKOIA.IO分析师的注意,mvd-redir[.]ru 和 dns-mvd[.]ru(高置信度),它们极有可能对俄罗斯内政部进行域名仿冒,以及lk-nalog- gov[.]ru(低可信度)俄罗斯联邦税务局。基于观察到Cold River针对国外的俄罗斯人这一事实,SEKOIA.IO评估该组织也进行国内监视的可能性是合理的。

虽然乌克兰安全局 (SBU) 公开将COLD RIVER与Gamaredon Group联系起来,Gamaredon是一个归因于俄罗斯联邦安全局 (FSB) 的入侵组织,自2022年2月俄罗斯入侵开始以来主要开展针对乌克兰的行动,但其他安全公司或研究人员并不支持这一判断。SEKOIA.IO进行了进一步的技术调查,但没有发现Calisto和 Gamaredon活动之间有任何重叠。

尽管没有将COLD RIVER活动与已知的俄罗斯网络攻击服务相关联的技术证据,SEKOIA.IO评估认为这种入侵与情报收集活动针对参与支持乌克兰的各方,尤其是针对战术装备与后勤保障方面的活动,可能有助于俄罗斯打击用于军事增援的基辅供应链。

根据国际司法和问责委员会非政府组织的目标,SEKOIA.IO评估COLD RIVER有助于俄罗斯收集有关已确定的战争罪相关证据和/或国际司法程序的情报,可能会预测未来的指控并建立反向叙事。

参考资源

1、https://www.reuters.com/world/europe/russian-hackers-targeted-us-nuclear-scientists-2023-01-06/

2、https://blog.sekoia.io/calisto-show-interests-into-entities-involved-in-ukraine-war-support/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。