2022年,随着数字化转型的加速,ICS/OT新兴应用的伴生风险以及ICT供应链和第三方应用风险持续累加,工业网络安全漏洞态势进一步恶化,从数量上延续增长、危害等级上持续攀升。加之疫情时代企业面临安全预算和技术更新严重不足的压力,工业网络安全漏洞管理面临重大挑战。北京安帝科技有限公司CSX安全实验室研究了美国CISA工业控制系统网络应急小组(ICS-CERT)在2022年发布的所有安全咨询公告,分析统计了每个在公告中确定的CVE漏洞数据,梳理完成了2022年ICS/OT漏洞态势概览报告。CSX安全实验室从ICS漏洞危害等级、CWE类型占比、影响行业、产品影响范围、产品供应商五个角度进行统计分析,得到了以下关键发现。

2022年,ICS-CERT共发布了416份公告,确认了1268个CVE编号漏洞

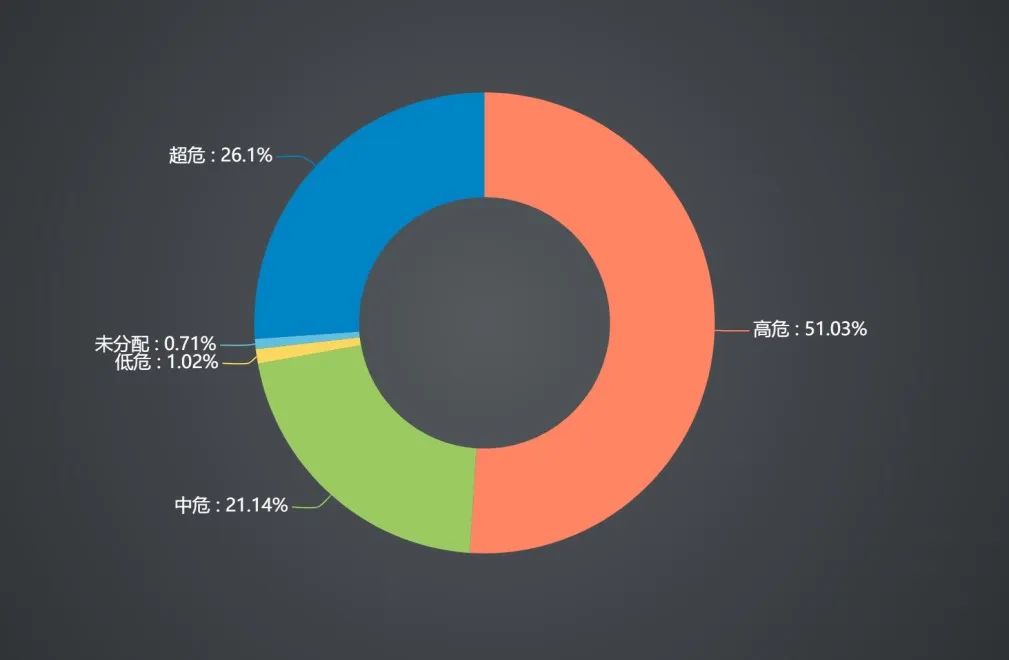

2022年的ICS漏洞数量较2021年的1255个仍在增长,数量增幅不大,但在超危、高危漏洞数量上有了显著上升

在这1268个漏洞中,超危漏洞331个,高危漏洞647个,占比超75%,明显高于2021年的59.8%

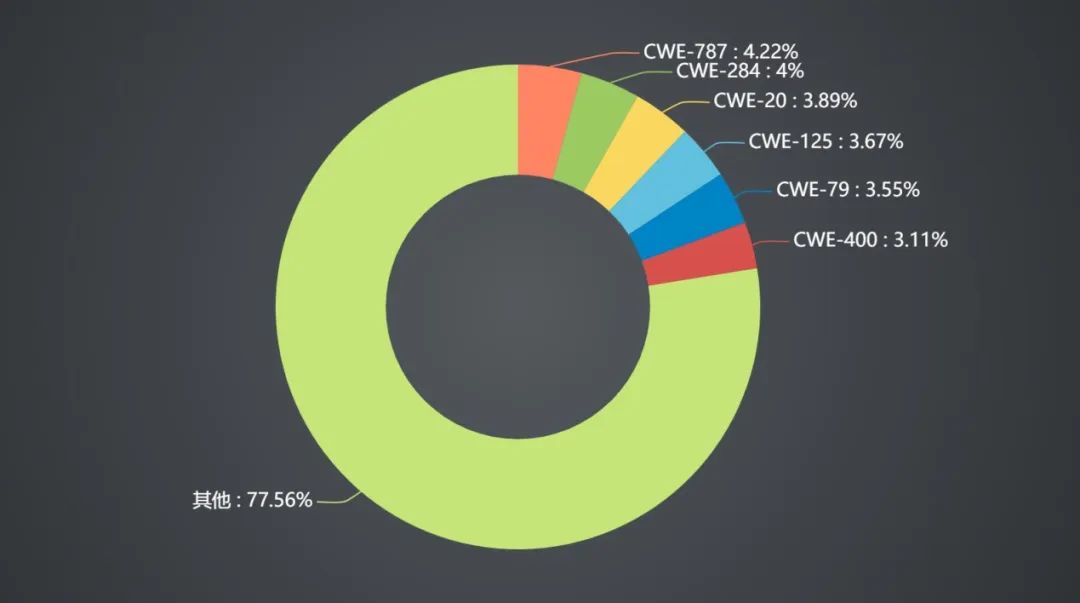

漏洞类型覆盖了203个CWE类型,数量最高的为CWE-787越界写入。

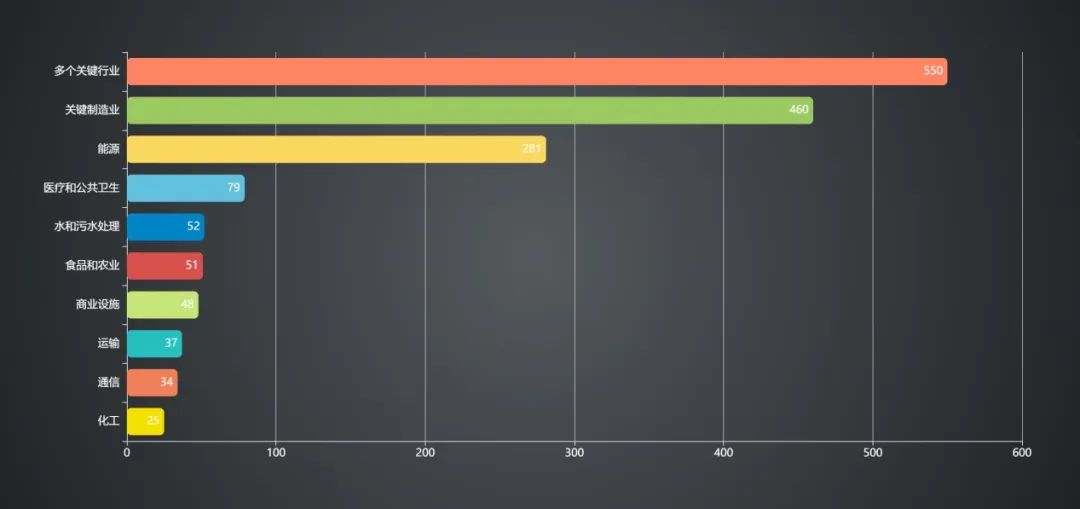

受ICS漏洞影响较为严重的行业依旧是制造业、能源。

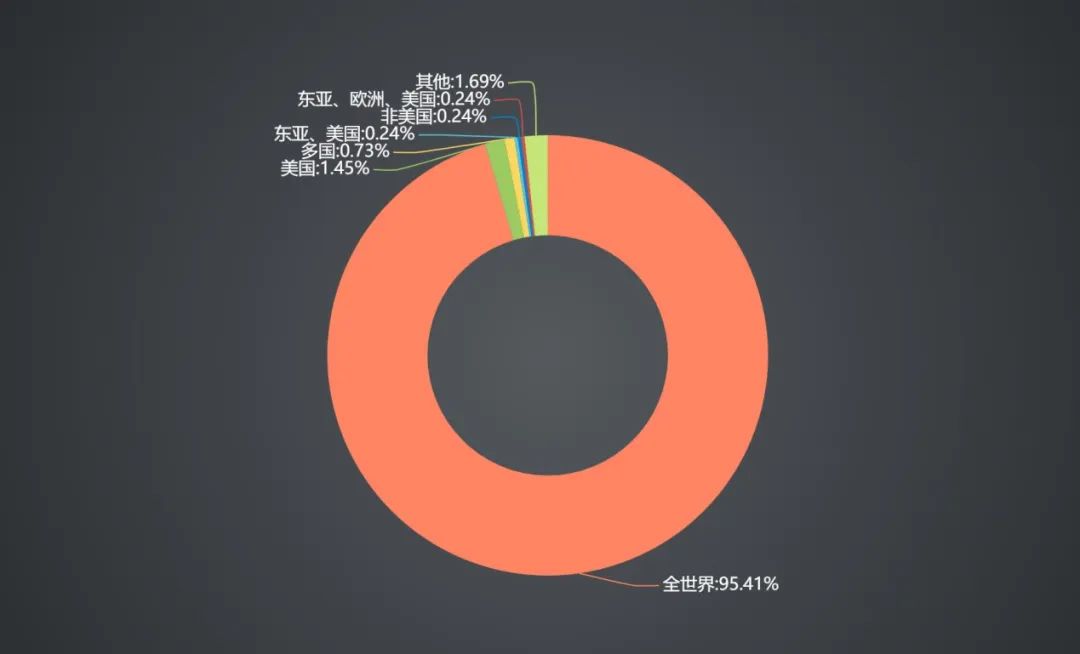

受漏洞影响的设备绝大多数都遍布世界各地,具有全球覆盖性。

与2021年相比,可影响多行业的漏洞数量从312增长至550个,涨幅达76%。

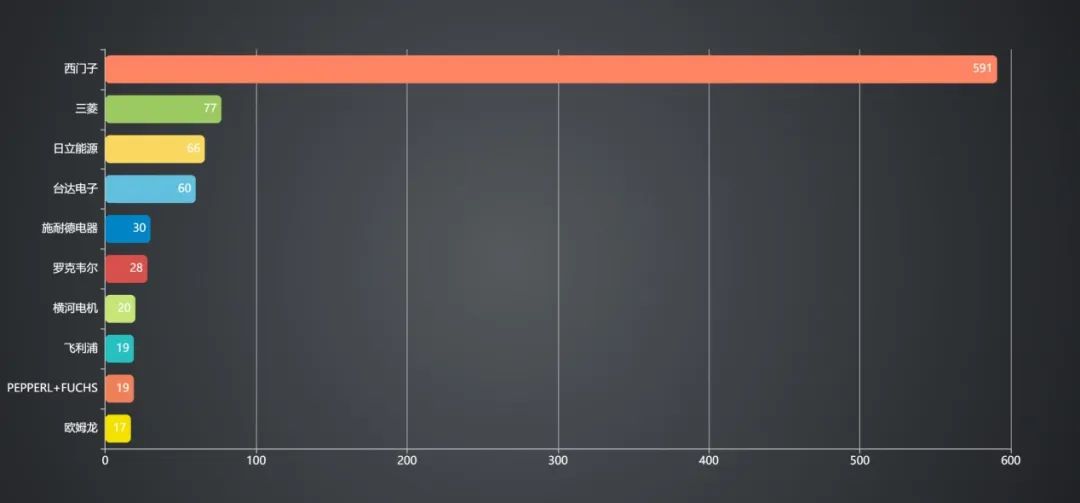

西门子设备被曝出591个漏洞,数量最多,占比46.6%。

值得注意的是,本态势报告结论的全部基础数据源于CISA之ICS-CERT安全公告,其中涉及确定的ICS漏洞并不能完全反映2022年度ICS漏洞的全貌,加之部分不完全披露甚至未披露的ICS漏洞以及统计口径、维度的差异,在总体数量上肯定存在差异。但管中窥豹,这并不妨碍网络安全行业对2022年ICS漏洞的总体态势和未来趋势的基本评估和认知。

一、2022年ICS-CERT安全咨询公告概况

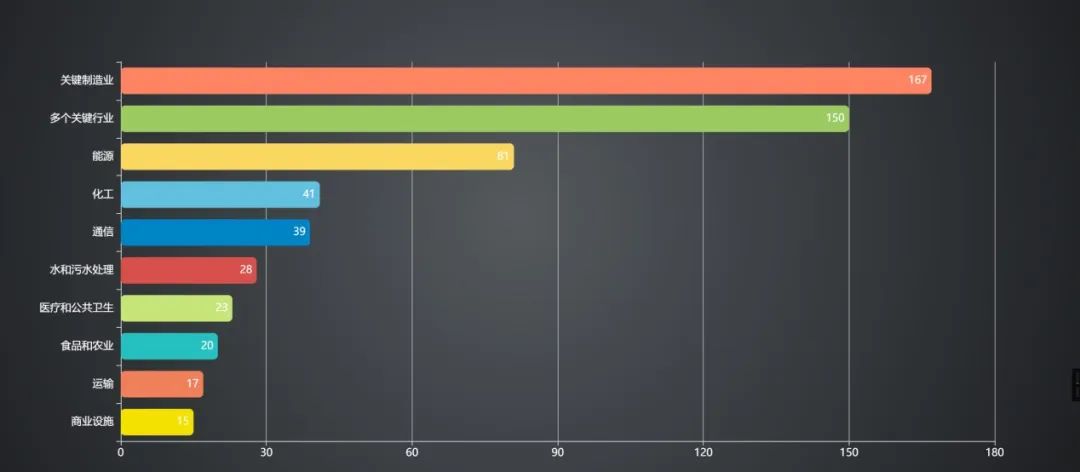

1.1 受影响行业TOP10

ICS-CERT在2022年总共发布416份安全公告中,涉及关键制造业的最多,高达167份,能够影响多个行业的漏洞也在与日俱增,这与2021年的情况基本吻合。

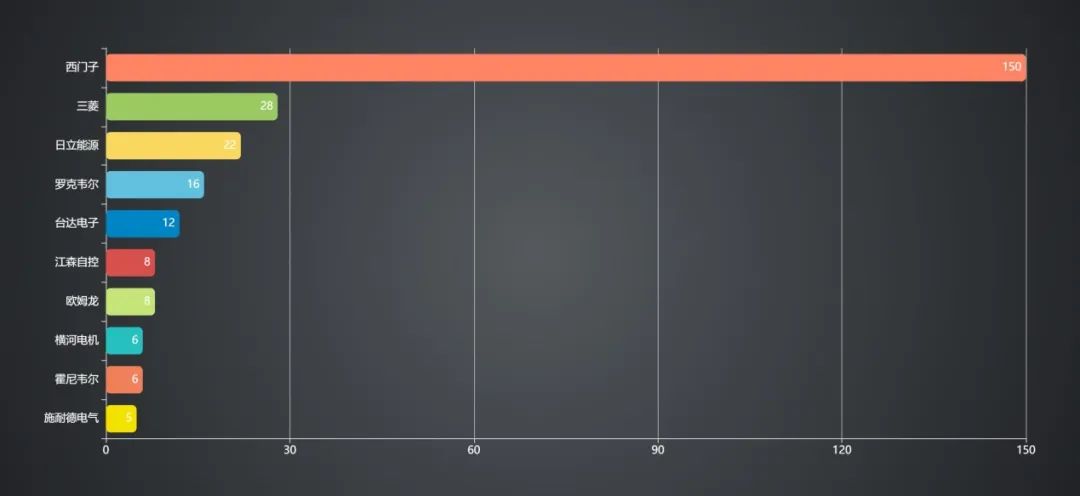

1.2 受影响自动化厂商TOP10

ICS-CERT在2022年发布的416份公告中,西门子独占鳌头,贡献了150份公告,囊括了超300个超危、高危漏洞。无论是攻击者,还是安全防御者,西门子设备毫无疑问是2022年最值得关注的工控设备。

二、ICS-CERT安全公告中披露的ICS漏洞概况

2.1 ICS漏洞危害等级

在2022ICS-CERT公告中确定的CVE数量为1268,其中超危漏洞331个,高危漏洞647个,中危漏洞268个,低危漏洞13个,未分配漏洞9个,总数高于2021年确定的1255个漏洞,超危、高危漏洞占比也高于2021年的59.8%。

2.2 ICS漏洞的CWE分类占比情况

CWE-787 越界写入

占比4.22%。软件写入的数据超过了预定缓冲区的末端或在开始之前。攻击者可以利用这一点完成远程代码执行(RCE),破坏数据,或导致崩溃。

CWE-284 访问控制不当

占比4%。软件不会限制或错误地限制未经授权的行为者对资源的访问,攻击者可以通过获取特权、读取敏感信息、执行命令、逃避检测等方式危及软件的安全性。

CWE-20 输入验证不当

占比3.89%。产品收到输入或数据,但它没有验证或不正确地验证输入是否具有安全和正确处理数据所需的属性。攻击者可以利用这一点来完成RCE,改变控制流,或控制资源。

CWE-125 越界读取

占比3.67%。软件读取的数据超过了预定缓冲区的末端或在开始之前。攻击者可以利用这一点导致崩溃或从其他内存位置访问信息。

CWE-79 在网页生成过程中不正确地中和输入(“跨站脚本”)

占比3.55%。软件没有中和或不正确地中和用户可控制的输入,然后将其置于输出中,作为网页提供给其他用户。攻击者可以利用这一点,注入一个恶意脚本,实现许多不同的目标,包括诱使受害者输入密码或利用浏览器的漏洞来接管受害者的设备。

CWE-400 未加控制的资源消耗

占比3.11%。没有适当地控制有限资源的分配和维护,如果攻击者可以触发这些有限资源的分配,但资源的数量或大小不受控制,那么攻击者可能会导致拒绝服务消耗所有可用资源。

其他

该部分是由近200个各种各样的其它CWE组成,产生这些漏洞的总体频率较低。

2.3 受ICS漏洞影响的行业TOP10

影响多个行业的漏洞在公告数量上虽不及关键制造业,但是在漏洞数量上却实现了反超,从2021年的312个增长至550个,占比43.4%,涨幅高达76%。CSX实验室预计在2023年,攻击者和研究人员可能对这类漏洞更感兴趣,因为更容易达到事半功倍的效果。仅影响关键制造业的漏洞从2021的613个降低到了460个,但绝对数量仍然较大,情况依旧不容乐观。

2.4 受ICS漏洞影响的厂商TOP10

在漏洞数量中,西门子依旧一马当先,以591个的漏洞占据头牌,总占比达46.6%,可谓占据了半壁江山,远超第二名的三菱的77个漏洞。公告数量相近的厂商被曝出漏洞的数量也相差无几,排名变化不大。

2.5 受ICS漏洞影响的产品分布范围

在受1268个工控漏洞影响的产品中,其绝大多数都遍布于全球,尤其是美国,几乎囊括了所有的产品。

三、小结

2022年的ICS漏洞无论是在“质”,还是在“量”方面,都依旧保持着增长的势头。同样,在通用的网络安全漏洞态势方面,无论是从国内的CNNVD、CNVD,或是美国的NVD的数据来看,2022年网络安全漏洞数量呈现了20%以上的增长。考虑到工业领域在漏洞管理方面的特殊性和复杂性,这也意味着,工业网络安全仍然面临更加复杂严峻的局面,依托资产管理、漏洞管理、补丁管理、配置管理构建的基础安全能力仍然存在明显短板和不足。这也是众多关键信息基础设施行业、网络安全监管机构、网络安全服务商共同面对的挑战和考验。

参考资料:

ICS-CERT咨询公告:https://www.cisa.gov/uscert/ics/advisories

TXOne2021网络安全报告:https://www.txone.com/security-reports/2021-cybersecurity-report/

声明:本文来自安帝Andisec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。