1. 概述

俄乌冲突开始以来,物理战争如火如荼,目前虽已陷入僵持状态,但网络世界的对抗持续进行。其中以乌方组织The IT Army of Ukraine 和俄方组织KillNet 最具实力和代表性,同行曝光的 NoName057(16) 和DDosia 也是其中的新势力,夹杂着其他大大小小的组织,双方阵营在网络世界以 DDoS 攻击为武器,展开了多次较量。

奇安信威胁情报中心对全球范围的 DDoS 攻击活动也进行了长期监测,本文整理一下 2022 年第四季度我们看到的俄乌双方阵营针对重要目标的攻击活动,并对个别案例进行深入分析。

2. 典型攻击事件

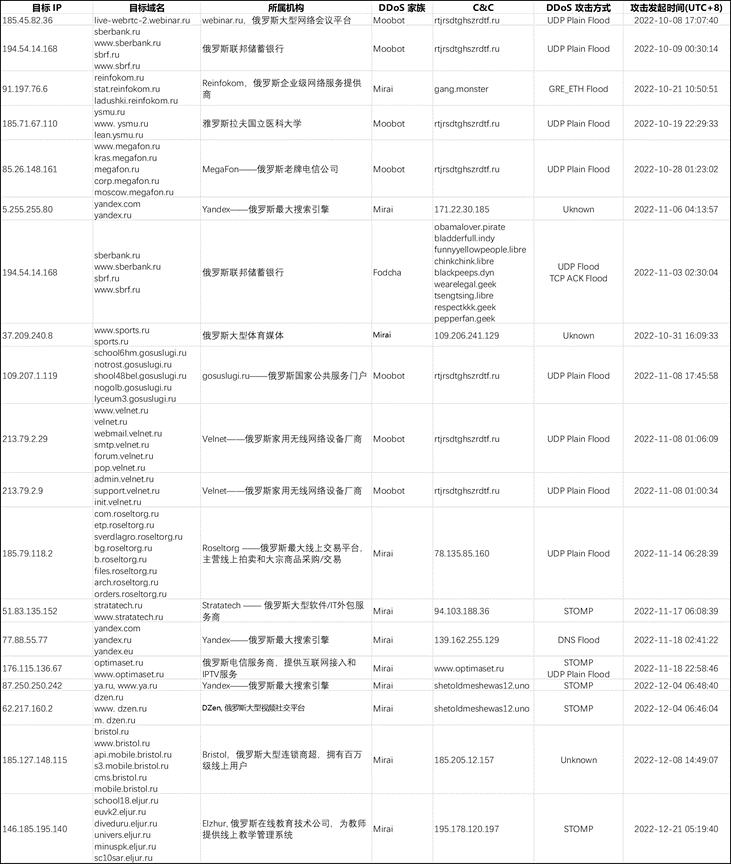

我们对 2022 年第四季度中俄乌双方的 DDoS 攻击事件分别做了统计,其中一部分针对俄方重点目标的 DDoS 攻击活动列表如下:

针对乌方阵营多个国家的重点目标 DDoS 攻击活动如下:

可见双方发起 DDoS 攻击最常用的僵尸网络家族是 Mirai,其次是 Moobot,Fodcha 偶尔也掺和一下,打出一大波攻击。

同一个 C&C 既攻击过俄方目标,也攻击过乌方阵营的目标,一般这种 C&C 背后都是 DDoS 攻击平台,提供 DDoS 攻击租赁服务。另外,也可以看到,掺杂多种 DDoS 攻击方式的混合攻击也很多,理论上这样可以提高 DDoS 攻击的成功率,增加受害目标的防护成本。

3. 僵尸网络案例探究

在关注俄乌冲突背景下的僵尸网络和 DDoS 攻击活动的过程中,我们注意到一个可疑的 Moobot 家族僵尸网络,其 C&C 域名为 s7.backupsuper.cc。这个僵尸网络有以下特点:

C&C 域名 2022 年 10 月初注册,10 月底配置解析并上线,上线后立即利用 IoT 设备漏洞 CVE-2016-6563 发起传播

最开始利用 IoT 设备漏洞传播的是一个固定 Scanner IP 185.122.204.30,该 IP 位于俄罗斯莫斯科,该传播行为一直持续到 2022.11.13

启动传播没几天就频繁攻击与俄方有摩擦的国家所属的重要目标,并且很少攻击其他目标,攻击之后即停手,后续再没发起过任何攻击。

据此我们有理由怀疑它背后的控制者可能是亲俄人员或组织。

根据我们的威胁情报数据,backupsuper.cc 域名注册于 2022-10-03,而 s7.backupsuper.cc 启用于 2022-10-24,迄今共解析过 4 个 IP:

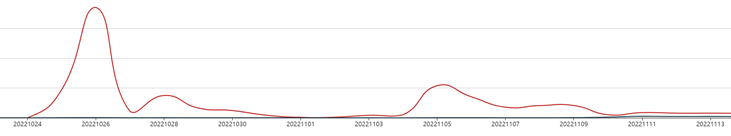

另根据我们的 PassiveDNS 数据,该 C&C 域名上线后即发起了一大波传播,域名的访问立即有了一波高峰,后面略有起伏,但访问量总体趋于下降。这说明最初该家族的样本确实控制了大量设备,而随后由于各种原因,该家族控制的失陷设备数量渐渐减少:

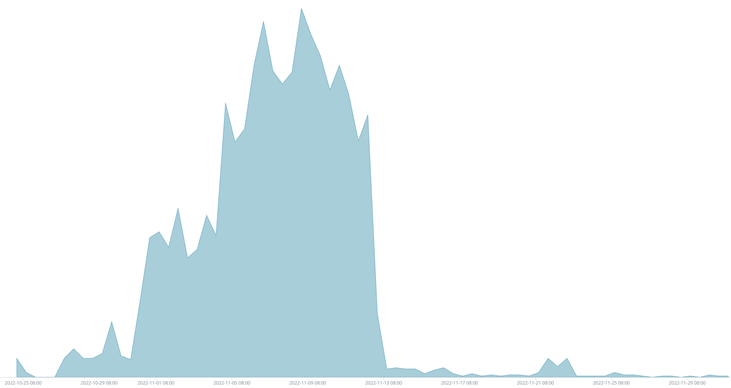

我们的未知威胁监控系统的监测数据显示,该僵尸网络样本最早通过 CVE-2016-6563 漏洞传播,立即感染了大批设备,后面样本中加上了 CVE-2017-17215 漏洞利用开启了蠕虫式传播。这样该僵尸网络就以固定 IP 的扫描器利用漏洞和蠕虫式传播两种方式结合传播,但根据我们的 PassiveDNS 数据显示,后期可能并未感染太多设备。该僵尸网络的恶意样本的传播高峰期在 2022.10.30——2022.11.13 期间,总体趋势如下:

该家族利用漏洞成功感染设备后,会下载并执行一个恶意 Shell 脚本,恶意 Shell 脚本会暴力下载多个架构的 Moobot 样本并尝试执行。根据恶意 Shell 脚本中的代码来看,攻击者构建的恶意样本支持以下 CPU 架构:

ARM5

ARM6

ARM7

M68K

PPC

SH4

x86

x86-64

MIPS

MIPSLE

目前该家族传播恶意样本的下载链接均已失效,但不排除将来再启动新的传播,或者有类似的新僵尸网络出现,我们会持续关注。

4. 总结

俄乌冲突以来,至今物理战争已进入僵持阶段,但双方阵营在网络空间的较量一直比较激烈。除了比较隐秘的组织,双方阵营还有不同的攻击组织一直在把各种攻击活动公开化,引起更多人关注或者加入他们的活动,其中加密勒索、数据擦除和 DDoS 都是常用的攻击手段。

参与双方 DDoS 攻击活动的组织,或者攻击工具、Botnet 家族,除了新势力的出现,比如 NoName057(16) Bobik 和 DDosia,业界已经曝光过的 Botnet 家族比如 Mirai/Moobot/Fodcha 等发起攻击活动也不容小觑。我们会持续监测双方阵营的攻击活动。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。