工业网络安全公司Claroty的研究人员1月17日透露,其Team82团队在GE Digital的Proficy Historian服务器中发现了五个可利用的漏洞(CVE-2022-46732、CVE-2022-46660、CVE-2022-43494、CVE-2022-46331和CVE-2022-38469),影响了多个关键基础设施部门。

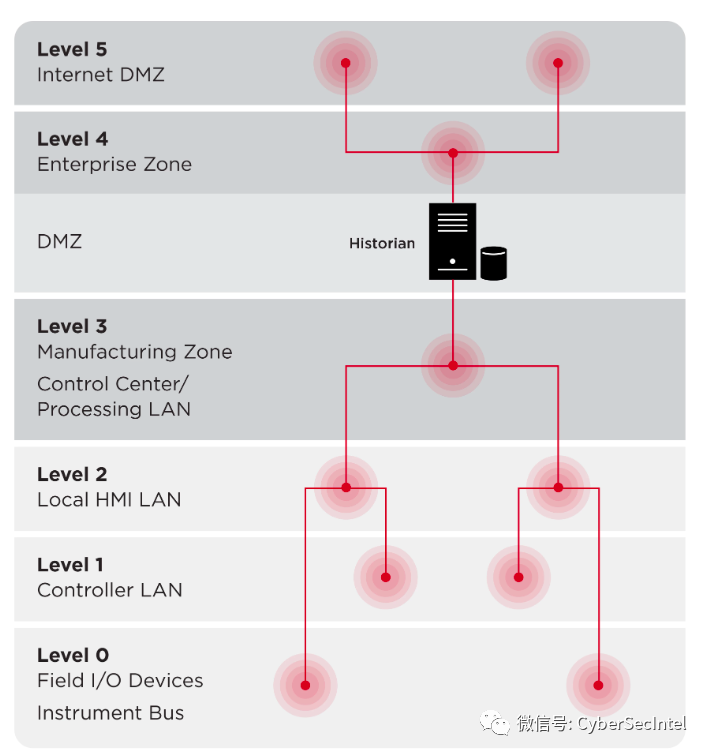

威胁行为者可以利用安全漏洞访问历史记录、使设备崩溃或远程执行代码。这批漏洞影响GE Proficy Historian v7.0及更高版本,其中有一个漏洞的CVSS v3评分为9.8,另外四个漏洞的CVSS v3评分为7.5。这些漏洞的存在尤其与ICS和操作技术(OT)环境有关,因为这些历史数据库服务器与企业系统共享过程信息,从而为攻击者从IT网络跳转到OT系统创造了一个有吸引力的支点。通过利用这批漏洞,攻击者可以在远程GE Proficy Historian服务器上以SYSTEM权限执行任意代码。此外,攻击者还能够构建一个功能齐全的shell命令行界面(CLI),该界面支持多种命令,包括绕过身份验证、上传任意文件、读取任意文件、删除任意文件以及远程执行代码。

美国网络安全和基础设施安全局 (CISA)很快发布了一份工业控制系统(ICS)公告,将这些漏洞确定为使用备用路径或通道绕过身份验证、不受限制地上传危险类型的文件、不正确的访问控制和弱口令编码。目前GE公司表示GE Proficy Historian v8.0.1598.0受到影响,针对最近发布的GE Proficy Historian中的所有漏洞已发布相应缓解措施,并敦促用户升级以获得保护。

Team82复现了漏洞利用

ICS环境下的数据库服务器可以用作组织的信息技术(IT)网络与其运营技术(OT)网络之间的桥梁,网络安全公司Claroty的Team82的安全研究员Uri Katz在其关于GE Proficy漏洞分析文章中强调了这一点。

“由于其在IT和OT网络之间的独特位置,攻击者将历史数据库作为攻击目标,并可以将其用作进入OT网络的支点,”Katz说,“历史数据库通常包含有关工业的宝贵数据过程,包括有关过程控制、性能和维护的数据。”

数据库历史服务器地位重要

数据库历史服务器(也称为操作历史服务器或过程历史服务器)使公司能够监控和分析来自其工业控制系统和物理设备网络的数据。本质上是一个用于在工业环境中存储时间序列数据的数据湖,历史数据库收集有关关键基础设施、制造和运营的实时信息。

然而,对于攻击者来说,历史数据库服务器代表了网络的IT和OT部分之间的机会主义桥梁,因为它通常是连接到两者的集中式数据库。因此,据美国网络安全和基础设施安全局(CISA)称,历史服务器已被确定为ICS网络中可能的攻击目标,包括中间人攻击和数据库注入攻击。

数据库是威胁行为者的一个常见攻击点,但一种不常见的数据库类型正作为潜在的关键目标而受到关注:数据历史服务器。GE 数据库漏洞并非个案:过去,安全研究人员在施耐德电气的Vijeo Historian Web服务器和西门子的 SIMATIC Process Historian中也曾发现了类似的安全问题。

ICS 历史数据库通常通过从工业控制系统内的各种来源收集数据来工作,例如控制设备、传感器和可编程逻辑控制器(PLC)。收集的数据通常通过SCADA 特定协议或OPC DA/OPC UA完成,这简化了数据收集过程。然后将数据存储在数据库中,并通过用户界面或API提供。

除了通过传感器、控制设备和PLC网络进行过程链接外,历史数据库还可以连接到其他系统,例如企业资源规划(ERP)系统和分析平台,以实现更全面的数据分析和决策制定。

出于各种原因,历史数据库可能成为攻击者的目标。一个主要原因是历史数据库通常包含有关工业过程的有价值数据,包括有关过程控制、性能和维护的数据。攻击者可能会以下面的ICS历史数据库为目标,以获取对这些数据的访问权限,以获取经济利益或收集有关工业过程的情报。

攻击者可能以ICS历史数据库为目标的另一个原因是它们可用于破坏或操纵工业过程。例如,获得ICS历史记录访问权限的攻击者可能能够更改或删除数据,或以其他方式操纵数据,以破坏工业过程的运行。这可能会产生严重后果,例如扰乱商品生产、造成安全隐患或损坏设备。

ICS历史数据库也可能成为针对工业控制系统的更大规模网络攻击的一部分。在这种情况下,攻击者可能会使用ICS历史数据库作为踏脚石来访问网络的其他部分,或者从系统中窃取数据。

DMZ区保护至关重要

CISA在其控制系统网络安全深度防御战略文件中指出,虽然结合IT和OT网络可以使工业技术更加敏捷和更具成本效益,但“多网络集成策略通常会导致漏洞,从而大大降低组织的安全性,并可能使关键任务控制系统面临网络威胁。

虽然CISA在1月17日发布的四项工业控制系统建议中只有一项与历史服务器有关,但CISA过去曾警告过易受攻击的历史数据库服务器,例如2021年Siemens SIMATIC Process Historian漏洞。在之前的ICS-CERT中,该组织还就默认口令发出警告,2017年施耐德电气的Wonderware Historian和2013年施耐德电气的Vijeo Historian Web服务器中的漏洞。

Claroty的Team82团队安装了historian软件,列举了它用于通信的消息结构,并寻找绕过身份验证的方法来破坏服务器。它发现的漏洞可能允许攻击者绕过身份验证、删除代码库、用恶意代码替换库,然后运行该代码。

Team82团队的Katz在接受电子邮件采访时说,到目前为止,还没有公开的使用历史服务器的攻击造成危害的事件。然而,他补充说,历史数据库服务器确实代表了未来可能会被利用的操作网络和信息网络之间的互连。

“Historian服务器一般不面向互联网,但它们通常位于企业网络和OT网络之间的DMZ层,”他说。“一些漏洞可以被链接起来绕过身份验证并获得预身份验证远程代码执行。”

专家表示,工业和关键基础设施组织应将历史数据库服务器纳入其网络安全规划。在公司应作为工业控制系统(ICS)桌面演习执行的五个场景列表中,SANS研究所的Dean Parsons曾指出了一个使用数据历史记录器收集敏感设备和控件数据的漏洞。

“一组受损的IT Active Directory凭据[可以]用于访问Data Historian,然后转向工业控制环境,”Parsons说,他也是ICS Defense Force的首席执行官和首席顾问。“将ICS网络与Internet和IT业务网络分开是至关重要的。”

Claroty的Katz说,组织应该确保历史服务器是最新的并且与网络的其他部分分开。“网络分段是……一种缓解措施,可以帮助抵御这些漏洞并阻止攻击者将它们用作从IT到OT的支点,”他说。

一些ICS网络安全供应商,例如Waterfall Security和Clarify,限制对历史服务器的访问。他们反而在IT网段克隆系统或提供中转服务,允许工程师和技术人员访问数据,同时防止攻击者执行代码或更改数据。

参考资源

1、https://claroty.com/team82/research/hacking-ics-historians-the-pivot-point-from-it-to-ot

2、https://industrialcyber.co/threats-attacks/clarotys-team82-details-five-exploitable-vulnerabilities-in-ge-proficy-historian-deployed-in-critical-infrastructure-sectors/

3、https://www.darkreading.com/ics-ot/vulnerable-historian-servers-imperil-ot-networks

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。