冷启动(Cold Boot)攻击属于一种边信道攻击方法,可以物理接触到计算机的攻击者能够运用这种攻击手段在冷启动或硬盘重启之后,比如计算机没经历正常的关机过程就突然重启时,从计算机的内存(RAM)中获取加密密钥、口令和其他数据。断电后内存中的数据能维持几十秒或数分钟,但通过液氮或压缩空气冷冻,这一数据衰减过程可被攻击者拉长至数小时之久。

冷启动攻击10年前就出现了,计算机制造商通过实现系统重启时重写内存数据的机制来防止这种攻击。

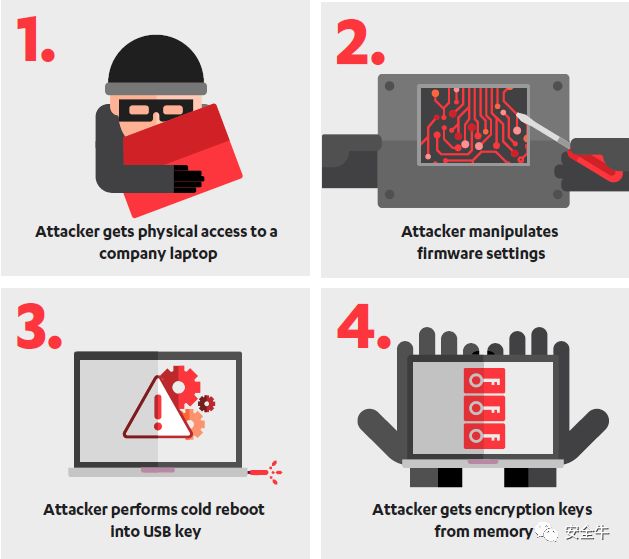

利用现代计算机固件中发现的漏洞,他们可以复活冷启动攻击。由于该方法要求能物理接触到目标设备,更容易被盗的笔记本电脑就了这种攻击的理想目标。

据称,研究人员发现的漏洞影响多家主流供应商,包括戴尔、联想和苹果。F-Secure已向英特尔、苹果和微软等公司报告了其研究结果,但称修复不易。

攻击者可以通过修改设备硬件来禁用重启时重写内存的功能,并将计算机设置成从外部设备启动。然后,攻击者就可以用特别制作的U盘对计算机进行冷启动了。该U盘上的恶意软件可以帮攻击者将预启动内存中的数据转储到一个文件里。

实际操作显然没那么简单,但我们不应忽视可能已经有黑客发现并利用该漏洞的事实。低端黑客自然不会用这种方式去啃硬骨头,但如果是想要大赚一笔的高端黑客呢?比如想要侵入银行或大公司的网络犯罪组织,或者想要窃取情报的网络间谍?

在永久修复推出之前,用户可以将自己的设备配置为不使用时就关机或者休眠,不要采用睡眠选项。对于Windows计算机,可以设置无论设备何时启动都要求输入BitLocker硬盘加密器的PIN码。

即便实施了上述方法,冷启动攻击依然有乘隙而入的空间,但至少可以保证内存中没留下有价值的数据。

接到F-Secure的通告后,微软更新了其BitLocker应对措施页面,增加了如何缓解冷启动攻击的说明。苹果称,采用T2芯片的Mac机包含了应能抵御冷启动攻击的安全机制,并建议使用其他代系设备的用户设置固件密码。

专家建议公司企业设立设备丢失相关的事件响应计划。

能够无效化访问凭证的快速响应,可以大幅降低被盗笔记本电脑对攻击者的价值。IT安全及事件响应团队应演练设备被盗场景,确保公司员工在设备丢失或被盗时能及时通知IT部门。为安全事件做好应对准备,总比假设电脑不会被黑客亲身染指要靠谱些。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。