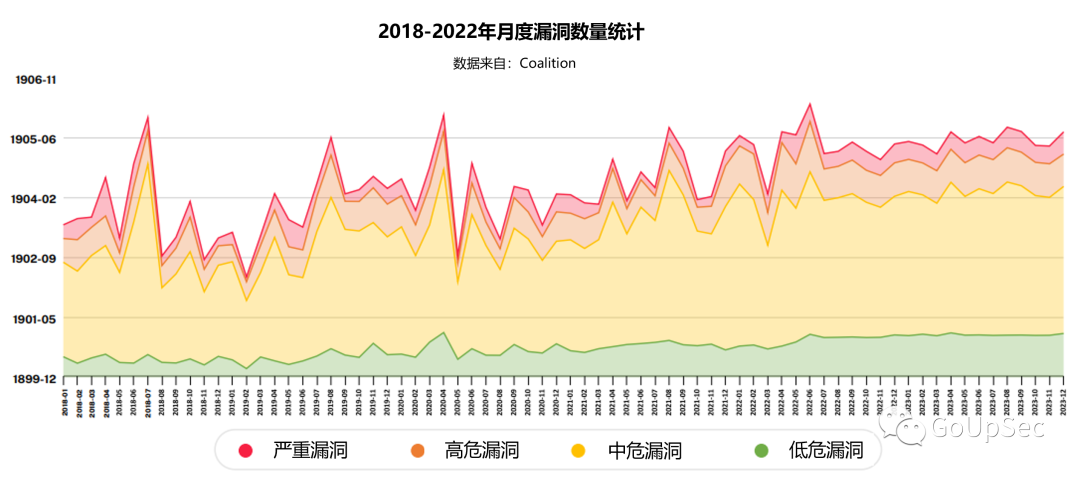

根据网络安全保险公司Coalition最新发布的网络威胁指数报告,预计2023年平均每月将有1900个危险漏洞披露,比2022年增长13%,其中高危漏洞270个、严重高危漏洞155个。

最新的“网络威胁指数”预测基于Coalition公司过去十年通过其主动风险管理与预防技术收集的数据,这些数据来自承保和索赔、其全球蜜罐传感器网络以及对超过52亿个IP地址的扫描。

报告称,2023年绝大多数漏洞利用发生在公开披露后90天内,其中大多数利用集中在漏洞披露后30天内。

据Coalition介绍,该预测模型基于其季节性自回归综合移动平均模型,分析了过去十多年的漏洞和季节性数据,在此基础上对2023年的新增漏洞数量、类型和严重性进行了预测。

Coaliton还分析了蜜罐监测到的22000次网络攻击,以了解攻击者的技术。

94%的企业至少有一个未加密服务公开暴露

报告指出,在2022年扫描的组织中,94%的企业至少有一个未加密的服务暴露在互联网上。远程桌面协议(RDP)仍然是网络攻击者最常扫描的协议,这表明攻击者仍然更喜欢利用旧协议的新漏洞访问系统。

此外,Elasticsearch和MongoDB数据库的攻击率很高,有信号显示大量数据库已被勒索软件攻击得手。

未经身份验证的数据库访问在2022年有所增加,尤其是Redis。报告称,这是因为Redis易于使用和扩展。许多企业可能缺乏安全重点或专业知识,这导致数据库配置错误或缺乏安全控制。这使得大量数据暴露在互联网上,面临被盗或被勒索赎金的风险。

报告建议企业IT和安全团队在漏洞补丁发布后的30天内优先修补面向公众开放的基础设施和面向互联网的软件漏洞,并遵循定期升级周期来缓解旧软件中的漏洞。

新的漏洞评估模型:CESS

2023年Coalition开发了一个全新的漏洞评分机制,名为联盟漏洞利用评分系统(CESS)。其目标是创建一个评分机制完全透明,更加准确的漏洞评估系统,以便安全社区可以提供改进建议。

CESS的灵感来自漏洞预测评分系统(EPSS)和通用漏洞扫描系统(CVSS),侧重于提供定制信息,可根据攻击者利用漏洞的可能性来辅助网络安全承保业务。

CESS系统的核心是能够为安全研究人员提供两个关键信息:漏洞利用的可用性和漏洞利用的可能性。

EPSS专注于两个核心指标:效率和覆盖范围。效率值显示企业利用资源来解决已修复漏洞的百分比。EPSS指出,与仅通过CVSS基于严重性评分的随机漏洞相比,将企业的大部分资源用于修复大多数已知利用的漏洞更有效。覆盖范围则是查看已修复的被利用漏洞的百分比。

EPSS专注于利用概率最高的漏洞,能帮助企业最大化利用稀缺的安全资源来降低风险,并最大限度地减少开发团队摩擦。

报告地址:

https://info.coalitioninc.com/rs/566-KWJ-784/images/Coalition_Cyber-Threat-Index-2023.pdf

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。