根据工业网络安全公司SynSaber的一份新报告,工业控制系统(ICS)中发现的漏洞数量持续增加,其中许多漏洞的严重程度为“严重”或“高”。

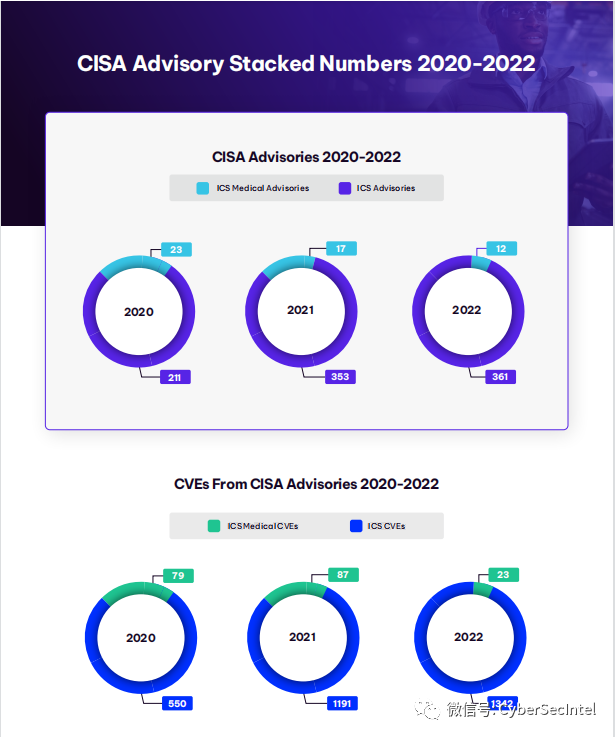

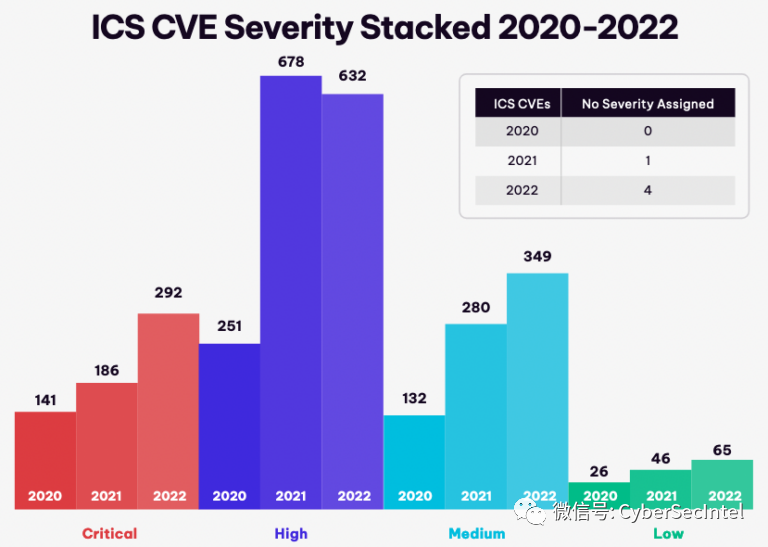

该报告比较了CISA在2020年至2022年期间发布的ICS安全咨询数量。虽然2021年和2022年的咨询数量大致相同,均为350个,但2022年发现的漏洞数量达到1,342 个,而2021年为1,191个。评级为“严重”的漏洞数量增长更为显着,从2021年的186个增加到2022年的近300 个。根据CVSS评分,总共有近1,000个漏洞为“严重”或“高严重性”。SynSaber特别指出,在过去三年中,已发布的工业控制系统(ICS)漏洞数量增长了近70%,关键是其中超过五分之一仍未被制造商修补。

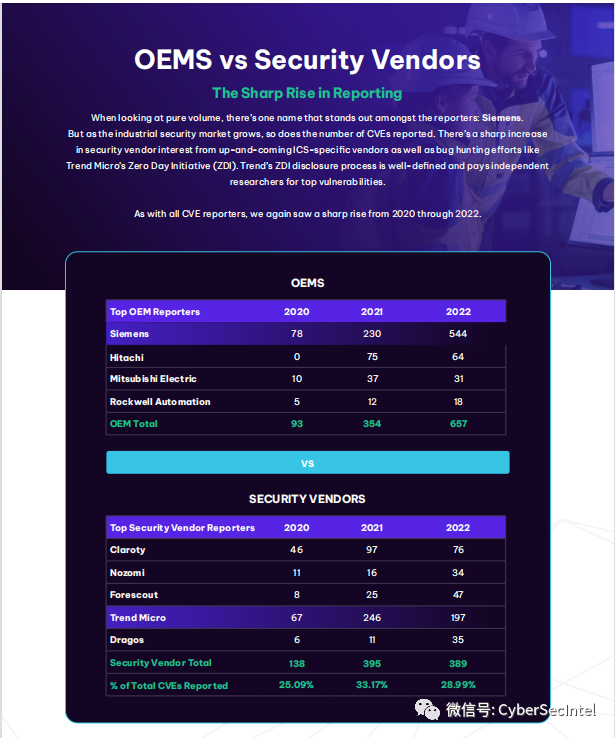

在自动化厂商方面,西门子在ICS漏洞数量方面脱颖而出。不仅2022年发现的许多安全漏洞影响了西门子的产品,这家德国工业巨头还自报了最多的漏洞,远远超过其他供应商。西门子的产品安全团队在2022年报告了544个漏洞,高于上一年的230个。第二个供应商是日立,有64个漏洞。ICS漏洞会影响软件、固件或协议。

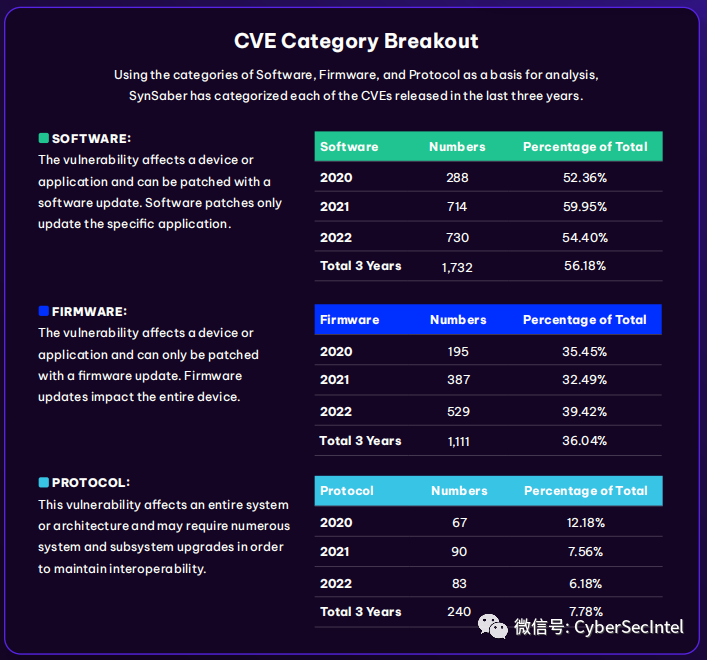

在 2020年至2022年期间,在这些类别中发现的问题百分比一直相当稳定,平均而言,软件占56%,固件占36%,协议占8%。

这家安全供应商分析了美国网络安全和基础设施安全局(CISA)在2020年1月1日至2022年12月31日期间发布的公告,以了解工厂所有者面临的风险有多严重。统计发现,在2020年至2021年间,CISA报告的ICS咨询数量增加了67%,次年进一步增加了2%。

2020年至2022年期间,在这些类别中发现的问题百分比一直相当稳定,平均而言,软件占56%,固件占36%,协议占8%。

在报告漏洞方面,自动化厂商中西门子和工业安全公司Claroty都有突出的贡献。

SynSaber的报告认为,CVE的增加本身并不是一件坏事,因为它可能表明产品安全团队正在增加他们的内部报告和向社区公开披露漏洞。

然而,缺乏供应商补丁可能会加剧交通和公用事业等关键基础设施领域的工业资产所有者的网络风险。即使它们可用,由于对系统正常运行时间的要求和对遗留软件兼容性的担忧,这些环境中的安全更新也并不总是容易应用。

SynSaber首席技术官Ron Fabela认为,“重要的是要记住,不能简单地修补ICS。除了运营准入门槛外,更新工业系统还面临许多实际挑战。ICS不仅要更新软件组件,还面临可能涉及更新整个协议的设备固件和架构挑战”。

“每项活动都有一定程度的风险,在确定活动的优先级时应予以考虑。例如,升级设备固件可能会带来“变砖”系统的重大风险,这可能很难恢复。”

然而,虽然在过去三年报告的CVE中有21%目前没有可用的补丁,但也应该指出,并非所有漏洞都可以轻易利用。SynSaber解释说,在此期间发布的平均约四分之一的CVE需要用户交互才能利用。

报告指出,由于工业控制系统操作和架构的性质,与企业IT相比,网络可访问性和潜在用户交互的发生概率都较低。也就是说,系统漏洞利用并不是威胁行为者给资产所有者带来麻烦的唯一方式。鉴于工业内置安全性的性质,或缺乏这种安全性,访问工业网络就等于控制。攻击过程并不经常需要利用漏洞。

参考资源

https://synsaber.com/resources/industrial-cve-retrospective-2020-2021-2022/

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。