2022年11月,美国政府问责局GAO发布题为《Zero Trust Architecture》(零信任架构)的研究报告。报告介绍了零信任的技术原理,分析了零信任当前的技术成熟度,以及零信任架构的发展机遇与挑战。

GAO:零信任架构前沿热点报告

编译:学术plus高级观察员 TAO

本文主要内容及关键词

1.背景

2.零信任:①零信任定义②零信任工作原理③零信任技术成熟度

3.机遇与挑战

4.评述

内容主要整理自外文网站相关资料

仅供学习参考,欢迎交流指正!

文章观点不代表本机构立场

*****

01 背景

零信任架构(Zero trust architecture,ZTA)是一种对网络和用户(设备)交互进行认证和授权的安全方法(模型)。在传统网络安全模型中,用户(设备)在获得网络的访问权限后就被认为是可信任的。而零信任架构的设计原则是“永不信任,始终验证”(never trust, always verify)。零信任认为攻击既可以来自网络外也可以来自网络内。零信任可以为企业数据和系统提供更好的保护,但是,由于目前业界对零信任的实践还没有统一标准,因此实现上存在困难和挑战。

目前,美国政府正采取措施推进零信任架构的应用。2020年,NIST(美国国家标准与技术研究所)和OMB(管理和预算办公室)发布了联邦机构使用零信任架构的指南文件。2021年,美国网络安全和基础设施安全局(CISA)也发布了向零信任架构过渡的路线图草案,2022国防授权法案要求国防部制定零信任战略和模型架构。

02 零信任是什么

2.1 零信任的定义

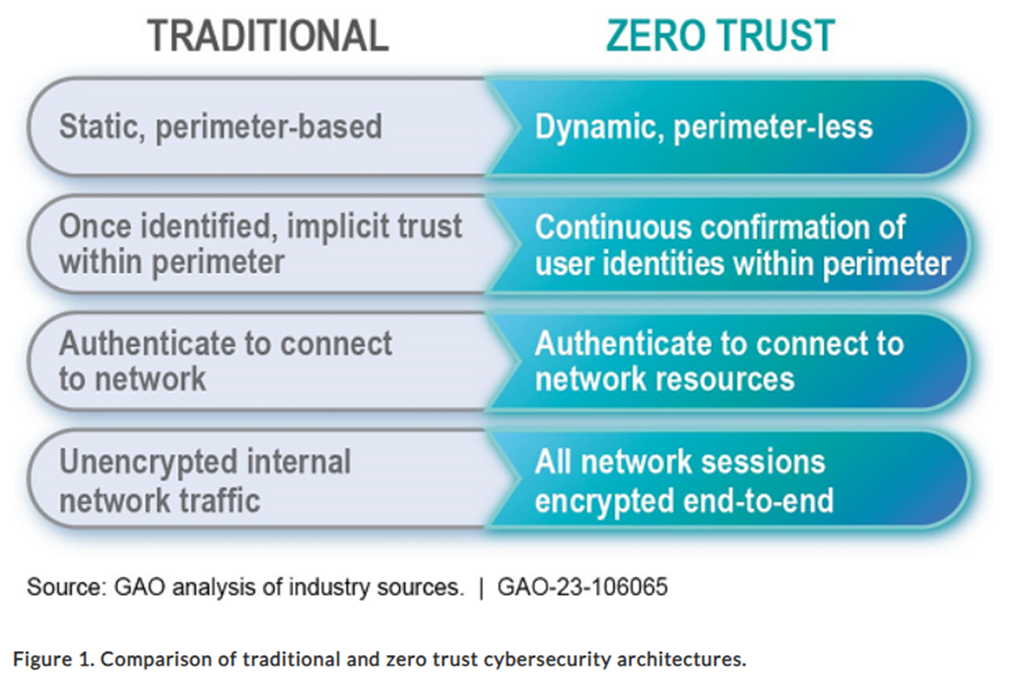

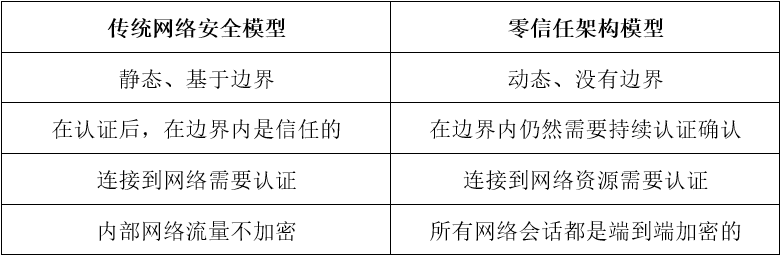

信息系统的安全风险包括内部威胁和外部威胁两部分。基于边界的网络安全模型认为,用户(设备)在经过访问授权后就是安全的。但通过边界的防护并不足以保护网络、用户、应用和数据的安全。与传统安全模型相比,零信任架构的原则是“永不信任,始终验证”,并认为网络威胁既可以来自于网络内,也可以来自于网络外。

图1 传统网络安全架构与零信任架构对比

2.2 零信任工作原理

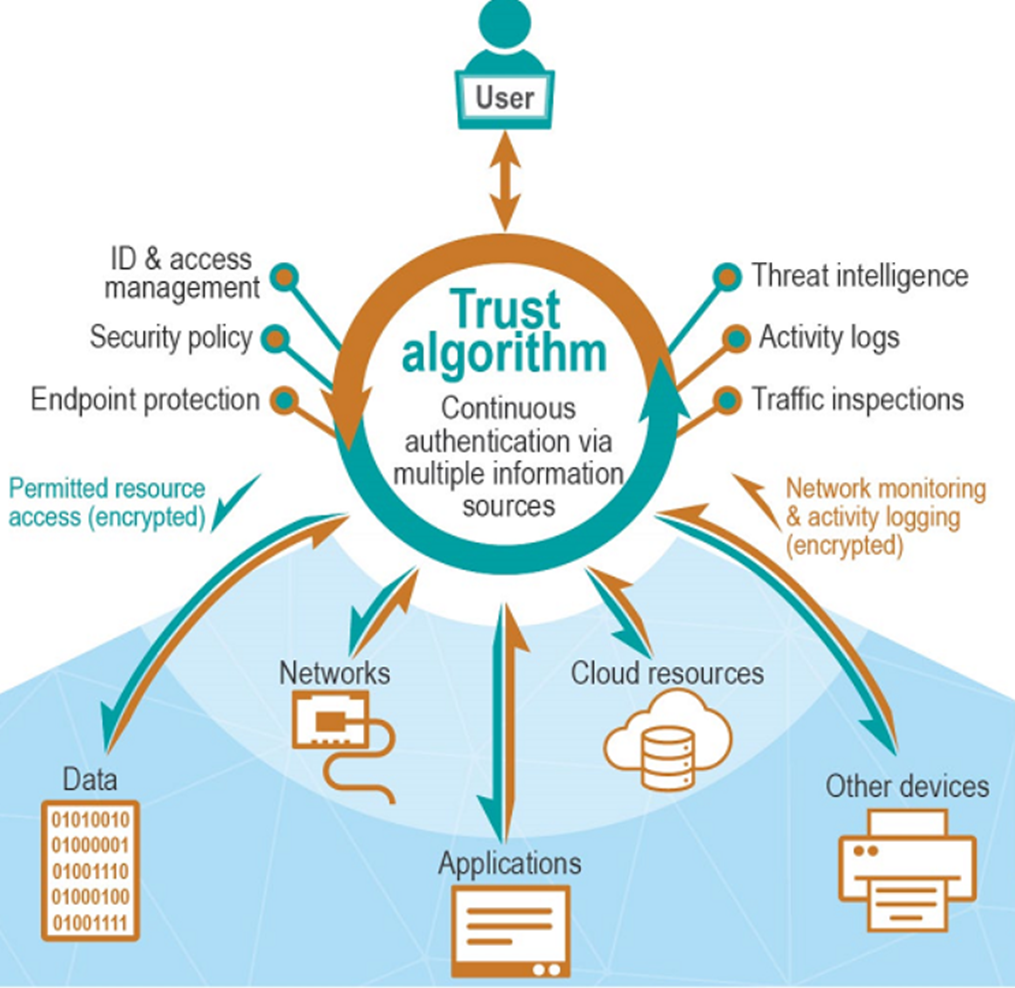

零信任架构旨在持续监控和保护网络中的所有活动和资源。随着云和混合环境的不断发展,信息系统和网络的复杂性越来越高。零信任架构的目标是通过监控用户行为和其他网络活动来限制对资源的访问和检测攻击,最终达到减少攻击风险的目的。使用零信任架构的企业安全策略是通过信任算法实现的,并以此确认同意还是拒绝其对资源的访问。信任算法使用多种支持技术,包括:

身份、凭证和访问管理(ICAM)系统:根据用户信息在特定时间对特定网络资源授予访问权限。比如,可使用多因子认证或面部识别技术来确定特定用户是否拥有权限。

安全分析:使用威胁情报、活动日志、流量监测和其他网络及资源的信息来检测异常模型。比如,使用数据分析和人工智能技术来识别异常。

终端保护:确保设备(终端)和其数据是受保护的。终端保护包括入侵检测、对已知漏洞和恶意软件的监控。

加密技术:加密可以预防非授权的数据泄露、修复和访问。

图2 零信任架构如何控制对网络资源的访问

2.3 零信任技术成熟度

当前实现零信任架构的商业应用产品还不够成熟。零信任架构是一种安全方法而非具体的技术,解决方案也并非是唯一的。

尝试实现零信任的企业会面临一些问题,如NIST曾有项目分析了不同厂商的零信任技术和产品,发现许多ICAM和终端保护技术无法融入零信任架构中去。此外,许多技术在零信任实现中需要进行改造。比如,保护联邦政府系统免受网络威胁的国家网络安全保护系统(National Cybersecurity Protection System)使用的入侵检测功能就不兼容零信任架构。许多用于自动化威胁检测的机器学习模型也需要进行兼容性修改才能应用到各企业的零信任实现中,这一过程非常耗时。

03 机遇与挑战

3.1 机遇

零信任架构可以为网络安全带来新的机遇:

网络安全边界进一步扩展。零信任架构可以防止用户、设备在获得网络访问权限后在网络内的恶意行为。其中包含了来自网络内部的威胁,因此网络威胁的范围进一步扩展。

增强态势感知能力。零信任可以为资源使用提供更多的可见性,增强攻击的可检测性,产生更加及时有效的响应。

增加数据的机密性。通过增强的访问控制和加密,数据在面对内部和外部入侵都更加安全。

3.2 挑战

零信任应用仍然面临许多挑战:

资源需要向零信任过渡。实现零信任架构的企业需要额外的资源、工具、培训等,这会带来新的成本。比如,为建立适当的访问策略,企业需要维护完整的系统、网络和数据信息。

互操作。零信任涉及多种技术,其实现需要融入多种现有技术和新技术。这些技术在以前并没有考虑融合,尤其是对传统技术进行大量投入的企业。

标准。零信任的治理框架和技术标准仍在制定中,目前对于零信任实现的行业标准并没有达成共识。

04 评述

零信任架构给网络安全带来了新的机遇,但目前业界对于零信任架构的实现尚无统一标准。如何实现零信任架构,并与现有安全技术相融合仍存在挑战。尽管如此,美国依然积极推动零信任架构的发展和应用,尤其是联邦政府积极推动零信任架构在联邦网络和信息系统中的应用。2022国防授权法案更是将零信任架构作为国防部2023年的技术优先方向,并要求国防部制定零信任战略和模型架构。美国国防部已于2022年11月发布了零信任战略和路线图,该战略将指导和促进国防部信息系统采用零信任架构,这对于增强其系统安全具有积极意义。

(全文完)

参考链接:

https://www.gao.gov/products/gao-23-106065

声明:本文来自学术plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。