前情回顾·勒索软件威胁态势

安全内参3月22日消息,美国联邦调查局(FBI)在2022年互联网犯罪报告中披露,勒索软件团伙去年共破坏了至少860个关键基础设施组织的网络。

鉴于FBI报告的数据仅涵盖被上报给互联网犯罪投诉中心(IC3)的攻击活动,所以真实数字可能不止于此。

FBI指出,“投诉中心共收到870起关于关键基础设施部门遭受勒索软件攻击的投诉。”

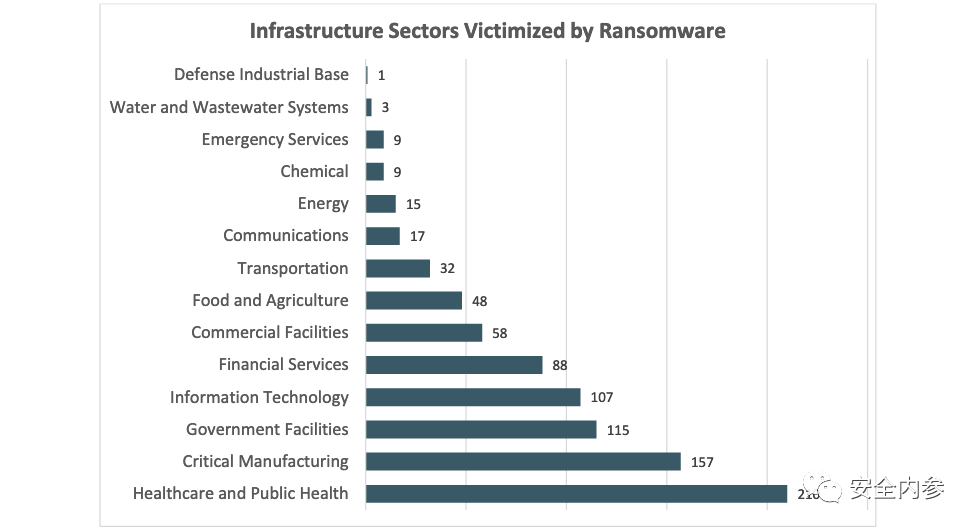

“IC3报告显示,在16大关键基础设施部门中,有14个部门至少有1位成员在2022年成为勒索软件受害者。”

整个2022年,勒索软件受害者共提交2385起投诉,综合损失超过3430万美元。

虽然FBI报告称由关键基础设施组织上报的投诉共870起,但从涵盖各部门的具体图表来看,实际攻击只有860起。

按攻击次数计算,去年关基攻击活动中最为活跃的三大勒索软件团伙分别是Lockbit(149起)、ALPHV/BlackCat(114起)和Hive(87起)。

图:2022年针对关键基础设施的勒索软件攻击

今年的互联网犯罪报告也证实了FBI去年的预测。上一份报告包含649起受害者投诉,并提到“2022年关键基础设施受害情况将有所增加”。

FBI建议不要向网络罪犯支付赎金,因为屈服并不能保证受害者的文件得到恢复,反而会鼓励甚至资助勒索团伙发动进一步攻击。

FBI还敦促受害者向互联网犯罪投诉中心(IC3)上报勒索软件事件。该中心将提供重要信息以跟踪恶意黑客并防范未来攻击。

近年来,FBI先后发布多项咨询、私营行业通知(PIN)和提示警报,向医疗保健与急救网络、供水与废水处理系统、食品和农业部门以及教育机构通报针对关基设施的勒索软件攻击。

FBI还披露,Ragnar Locker勒索软件已经至少破坏了52家关键组织;Cuba勒索软件攻击了至少49个美国关基设施实体;BlackByte勒索软件也被部署进至少3个其他网络。

FBI分享了一份可立即采用的勒索软件防范措施清单:

更新您的操作系统和软件。

实施用户培训和网络钓鱼演习,提高对可疑链接和附件风险的认识。

如果您使用远程桌面协议(RDP),请对其进行保护和监控。

对数据进行离线备份。

网络安全和基础设施安全局(CISA)日前也宣布,自2023年1月30日以来,他们一直在扫描关基设施实体的网络、查找易受勒索软件攻击的设备,希望在遭受实际攻击之前发出警告并协助修复漏洞。

参考资料:https://www.bleepingcomputer.com/news/security/fbi-ransomware-hit-860-critical-infrastructure-orgs-in-2022/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。