今天分享的论文主题为用户隐私泄露风险,由来自多特蒙德工业大学、波鸿大学和拉德堡德大学等的研究人员共同完成。该论文深入研究了即时通信工具(Instant Messenger)的消息传递确认信息,设计方法测量即时通信工具的移动消息服务器的地理分布,在位于欧洲和中东多个地点的设备上进行大规模测量实验,收集消息传递确认消息的传输时间。在此基础上,作者研究了通过手机即时通信工具采用时间侧信道的方式提取用户位置的安全风险。该论文已被网络安全领域顶级会议 NDSS 2023 录用(录用率 94/587=16%)。

01【研究背景】

即时通讯工具的便捷性,使它们成为移动通信最成功的应用之一。例如,WhatsApp 是全球最为流行的即时通讯工具之一,它的全球月活跃用户已经超过20亿。为了更好的用户体验,大部分即时消息应用都会提供消息传递确认信息,如图表1所示。然而消息传递确认信息是否是安全的,是否会透露用户位置隐私信息仍未可知。

为了深入研究消息传递确认信息的安全性,论文选取WhatsApp、Signal 与 Threema 三个知名的即时通讯应用进行隐私安全性研究。选取研究对象的原因包括以下三点:(1)这三个应用在联系人之间均采用端到端的加密方式,避免了中间人攻击,隐私泄漏难度较大;(2)这三个应用中的用户均不能对联系人名单中的成员间通信执行保护隐私的定制化操作,比如不对可疑消息发送消息传递确认信息等;(3)其中 Signal 和 Threema 均有隐私保护意识,并且这两个即时通讯软件的隐私保护能力是业界公认的。

图表1:WhatsApp 中消息传递确认信息示例图

该论文旨在揭示利用消息传递确认信息构造传输时间侧信道攻击,从而提取用户所在位置的隐私侵犯方式。作者针对提供消息传递信息的服务器进行深入研究,通过分析服务器的地理位置分布,评估消息传递确认信息的传输时间与服务器地理位置之间的关联。

02【即时通讯应用的服务器发现与分析】

为评估发送方与接收方之间的距离与时间关系,作者首先设计方法发现实验使用的三款即时通讯应用的服务器及其地理位置信息。

1. 即时通讯应用的服务器设备发现

为了解即时通讯应用的基础设施,作者首先设计方法发现网络中即时通讯应用使用的服务器。作者使用两台智能手机作为探测设备,捕捉与应用程序进行交互的网络流量,从中提取应用程序连接的服务器的 IP 地址。随后,针对获取到的服务器 IP 地址,进行 DNS 反向解析,获取托管在这些服务器上的域名。针对三款即时通讯应用的服务器发现结果如下:

Signal:使用两个特定的 IPv4 地址,且地址的选择与发送者所在地理位置无关。

Threema:使用来自同一个 IPv4/24 地址范围的两个相似的 IP 地址,其中一个 IP 地址指向 threema.ch 域名。

WhatsApp:根据 DNS 反向解析的结果,WhatsApp 与五个不同域名范围的服务器建立连接。其中,同一个域名命名空间中的域名只有3个字母的字符串不同,作者推测这些字符串是实验地点附近的国际航空运输协会(International Air Transport Association,IATA)授予的机场代码。最终,作者发现 WhatsAPP 应用的服务器包括 410 个使用 143 个不同位置标识符的服务器设备。

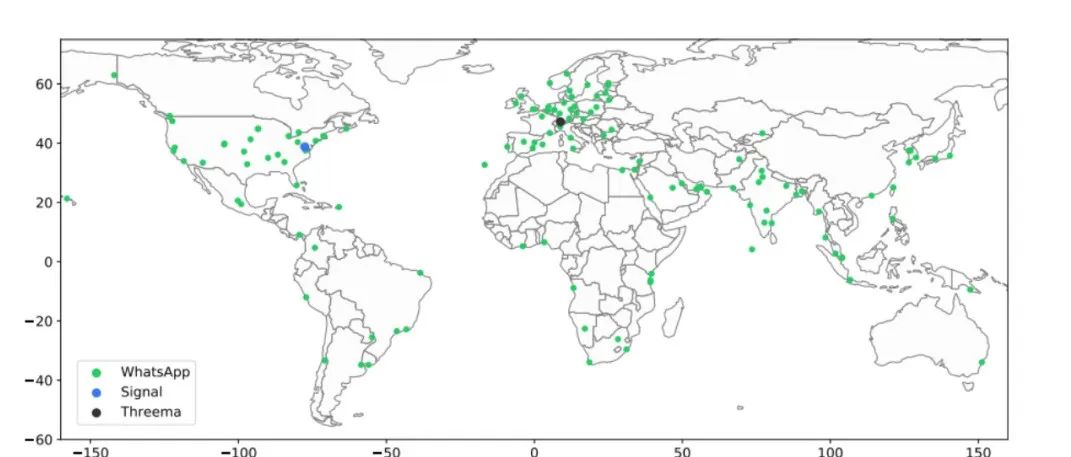

2. 服务器地理位置分析

针对发现的即时通讯应用使用的服务器 IP 地址,作者进一步希望获取应用的服务器的地理位置。首先,作者希望通过官方信息确认其地理位置,但是通讯应用的基础设施信息极少被公开披露。通过公开信息检索,作者发现 Threema 提到他们的服务器位于瑞士的苏黎世地区。然而,并没有检索到其他两个应用的相关官方信息。通过一些非官方信息,作者发现 Signal 服务器是由美国东海岸的亚马逊云服务(Amazon Web Services,AWS)托管。而 WhatsApp 应用的基础设施信息更少,作者推测其可能是通过 IATA 位置标识符进行定位的。

随后,作者通过 Ping 与 Traceroute 实验验证地理位置信息的准确性。具体而言,在四周时间内,作者持续收集所有即时通讯应用服务器的 Ping 与路由信息。其中,WhatsApp 与 Threema 的结果与先前公开检索获得的结果是一致的,因此能够支持 Signal 服务器位于美国的初始假设。图表2显示了即时通讯应用服务器的全球分布情况。

图表2:通讯应用服务器全球分布示意图

03【时间侧信道攻击】

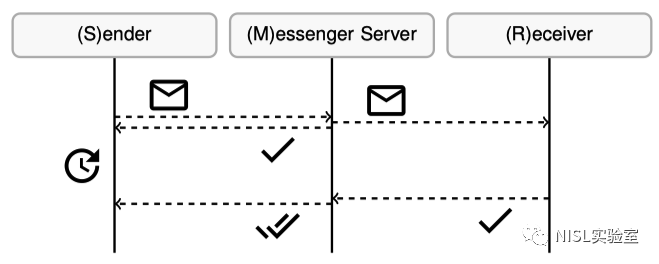

根据对即时通讯应用服务器的基础设施分析,论文提出的时间侧信道攻击是利用消息传递确认信息构造时间侧信道,进一步推测出目标用户的互联网连接的特征,从而泄露用户的地理位置信息。

威胁模型

时间侧信道攻击的威胁模型如图表3所示。为了获取目标用户的地理位置隐私信息,攻击者(Sender)首先向目标用户(Receiver)发送即时信息。通讯应用的服务器(Messenger Server)作为中间人接收到该即时信息后,会返回一个确认信息给攻击者,同时通讯应用的服务器会发送即时信息至目标用户。目标用户收到即时消息后,目标用户设备上的通讯应用会向服务器返回一个信息传递确认信息。随后,服务器会发送一个消息确认信息给攻击者,攻击者依靠收到的两个确认信息提取目标用户地理位置信息的隐私攻击。

图表3:时间侧信道攻击的威胁模型示意图

时间侧信道攻击需要攻击者具有以下三方面的能力:首先,攻击者需要能够操控一台可以运行即时通讯应用的智能手机;其次,攻击者需要能够接触并分析 TCP 流量来提取时间信息;最关键的条件是,攻击者与受害者必须位于彼此的即时通讯应用联系人列表中。

时间侧信道攻击的策略包括以下三方面:(1)攻击者对于能够获得明确位置信息的目标用户发送即时消息,并学习这些用户的通讯时间特征;(2)攻击者通过向目标用户发送新消息,并结合之前收到的可信消息,确定目标用户的位置与网络连接类型(WiFi 或者 以 5G 为代表的移动流量);(3)攻击者利用发送即时消息后确认信息的抵达时间,降低攻击者行为的敏感性。

时间侧信道攻击验证实验与数据收集

时间侧信道攻击强依赖于时间信息,而发送者、服务器与接收者之间的距离、互联网路由路径、即时通讯应用的服务器与中间环节的处理等因素都会影响终端观察到的时间。为了解不同条件下的时间特征,论文在不同的条件下(如位置、网络连接)反复向接收者发送消息,并观察消息之间的时间差异,以此来证明通过观察消息传递确认信息能够以多大置信度确定接收者的特征。

关于时间的验证实验,作者针对位于不同地理位置的多个智能手机之间发送信息的过程进行测量分析。其中,验证实验主要包括两种类型的设备。

主动设备(Active Devices):模拟攻击者用于向其他设备发送消息(标识为A)。

被动设备(Passive Devices):模拟受害者用于接收来自主动设备的消息(标识为P)。

论文分别在2021年与2022年分别进行了两轮测量验证实验。作者首先随机选择一组主动设备和被动设备,其中主动设备会向被动设备发送5条消息。其中前4次发出单个单词组成的短消息,两次发送之间的等待送达时间间隔为10s;最后一次发送一段长文本消息,等待送达时间间隔为20s。两轮测量验证实验期间共发送了超过24万条即时信息,这些信息这些信息数据可用于后续的分析。

数据处理与分析

针对时间侧信道攻击验证实验的结果,论文进行了进一步的数据分析。

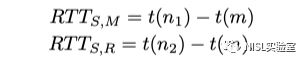

1. 提取消息的时间信息。论文使用三个数据包的时间戳确定发送者(S)与即时通讯应用服务器(M)之间以及发送者(S)与接收者(R)之间消息通知的往返时间(Round-Rrip Times,RTT)。时间信息的计算如图表4所示。

图表4:消息通知的往返时间计算公式

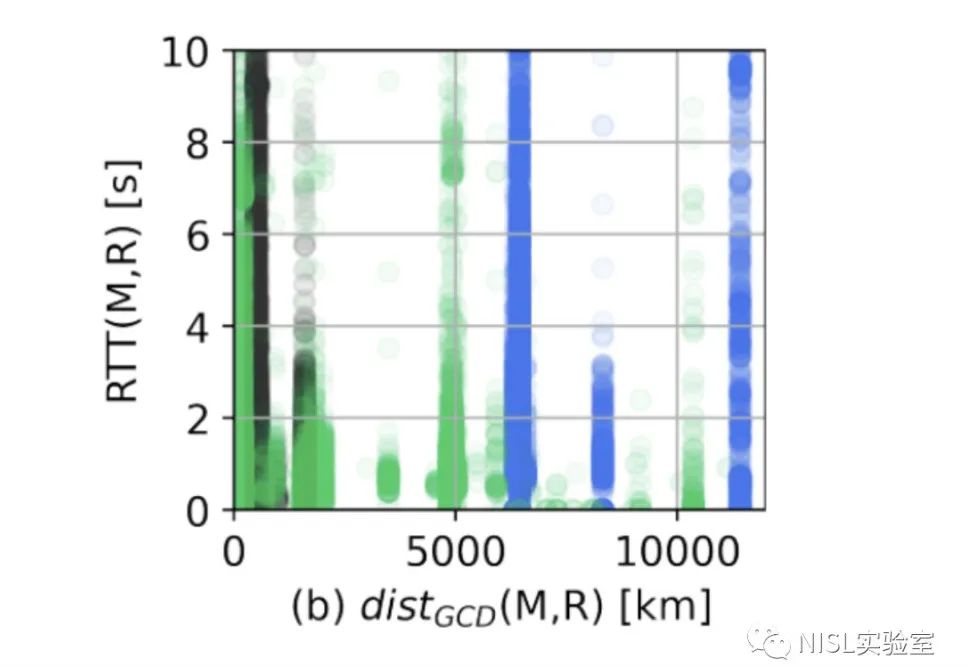

2. 时间与距离之间的关系分析。如图表5和6所示,相似距离的时间分布是较为分散的。服务器和接收器之间的距离相对较小时,时间相对较为分散,没有发现明确的趋势。因此,论文收集的数据集能支撑将时间与地理距离进行直接关联。

图表5:发送方到通讯服务器的距离与往返时间的分布示意图

图表6:通讯服务器与接收方的距离与往返时间的分布示意图

针对时间测量值进行进一步验证分析

对前文测量得到的通讯消息时间进行分类,有助于确定信息接收者的某些特征,尤其是接收者的地理位置信息以及网络连接信息。论文使用消息传递确认信息到达的时间序列进行分类,每个时间序列最多包含五条消息传递确认信息及其往返时间。论文使用不同的序列长度进行重复分类,长度取值从1开始,代表一个单一的确认信息及其往返时间。论文设置了一组不同粒度级别的分类任务,即四种不同维度的分类器,包括:

1. 国家标签分类器:用于区分接收者(R)设备所在的国家,是否在数据收集过程中有测量结果的一组国家中。

2. 国家内标签分类器:对于有测量数据的某几个国家(比如,德国,阿拉伯联合酋长国)中的一个特定国家,判断接收者设备是否位于其中。

3. 城市位置标签分类器:对于一个特定的城市,区分接收者设备是否在同一城市的不同地点。

4. 网络连接分类器:用于区分接收者设备的网络连接方式,比如使用 WiFi 或者移动蜂窝网络进行连接。

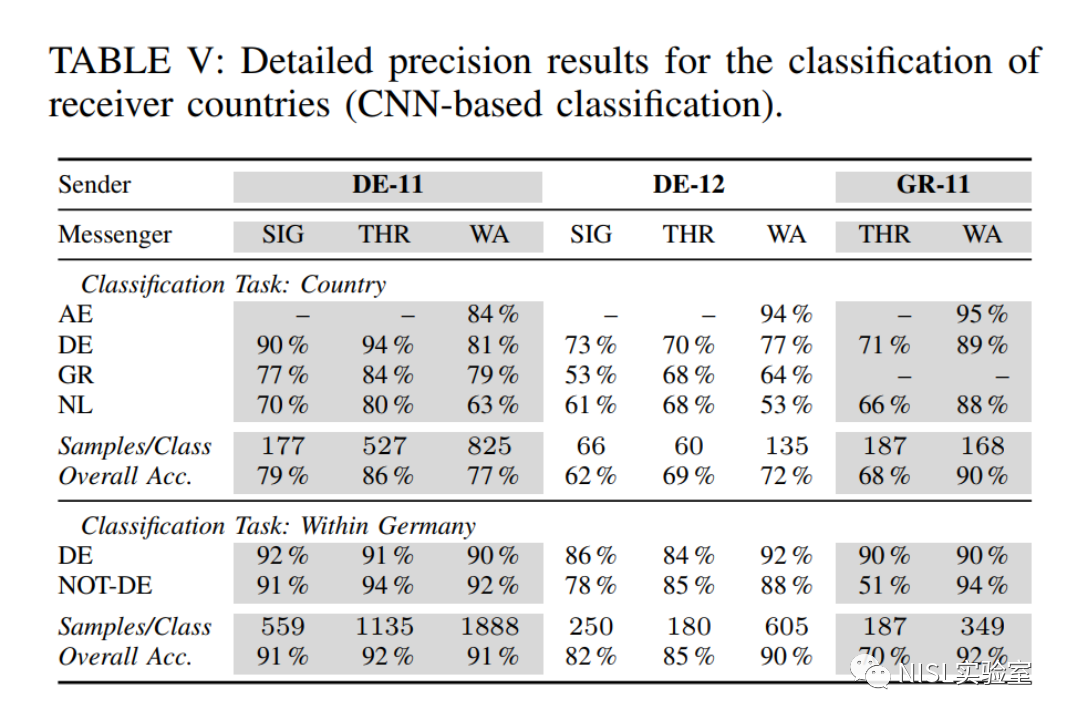

对于每个分类任务,为获得每类样本的平均加权值,论文逐一分析每个发送者设备与即时通讯应用的测量数据,从每个类别中随机抽取 k 个消息通知的时间序列进行分析。为完成上述四类分类,论文从卷积神经网络(Convolutional Neural Network,CNN)、长短期记忆网络(Long Short-Term Memory Networks,LSTM)与堆叠降噪自动编码器(Stacked Denoising Auto Encoder,SDAE)的深度学习算法中,选择了表现最优的 CNN 模型作为最终分类器。分类实验结果如图表7所示,其中在 WhatsApp 应用上能够达到最好的分类效果,分类准确率在90%左右。

图表7:使用 CNN 模型得到的分类结果

防御方案讨论

针对该时间侧信道攻击,论文也进一步讨论了相关的防御方案,主要包括两种:

1. 对于应用侧的防御对策为将消息传递确认信息的传输时间随机化;

2. 对于用户侧的防御对策为建议使用位于多变地理位置的服务器进行路由,比如洋葱路由(The Onion Router,Tor)与虚拟专用网络(Virtual Private Network,VPN)。

04【结论】

论文在流行的即时通讯应用中提出了一种新颖的时间侧信道攻击,允许通过发送即时消息区分不同的接收者的位置。论文已经展示了如何测量发送消息和接收消息已传递通知之间的时间,从而使用户可以相互监视。根据论文发现的安全风险,作者从通讯应用侧与用户侧分别提出了解决对策,并通过相关实验,验证防御方案的可行性。

原文链接

https://www.ndss-symposium.org/ndss-paper/hope-of-delivery-extracting-user-locations-from-mobile-instant-messengers/

参考文献

[1] Schnitzler T, Kohls K, Bitsikas E, et al. Hope of Delivery: Extracting User Locations From Mobile Instant Messengers[J]. arXiv preprint arXiv:2210.10523, 2022.

郎峙煜,编辑&审校 | 刘明烜

声明:本文来自NISL实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。