Foxit PDF Reader是一套用来阅读PDF格式文件的软件,由福建福昕软件所研发,主要运行在Windows操作系统上。

近日,奇安信CERT监测到Foxit PDF Reader及Editor任意代码执行漏洞(CVE-2023-27363),攻击者可通过诱导受害者打开特制的PDF文档,最终在目标系统重启后执行任意代码。目前此漏洞POC已在互联网上公开,鉴于此漏洞影响范围较大,建议客户尽快做好自查及防护。

漏洞名称 | Foxit PDF Reader及Editor 任意代码执行漏洞 | ||

公开时间 | 2023-05-04 | 更新时间 | 2023-05-15 |

CVE编号 | CVE-2023-27363 | 其他编号 | QVD-2023-10477 |

威胁类型 | 代码执行 | 技术类型 | 暴露危险方法或函数 |

厂商 | 福建福昕股份有限公司 | 产品 | Foxit PDF Reader Foxit PDF Editor |

风险等级 | |||

奇安信CERT风险评级 | 风险等级 | ||

高危 | 蓝色(一般事件) | ||

现时威胁状态 | |||

POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

已公开 | 未公开 | 未发现 | 未公开 |

漏洞描述 | Foxit PDF Reader及Editor中存在任意代码执行漏洞,由于Foxit PDF Reader/Editor未验证exportXFAData方法中的cPath参数,使得恶意的.hta文件写入Startup目录中,攻击者可通过诱导受害者打开特制的PDF文档触发此漏洞,系统重启后将执行攻击者的恶意代码。 | ||

影响版本 | Foxit PDF Reader <= 12.1.1.15289 Foxit PDF Editor 12.x <= 12.1.1.15289Foxit PDF Editor 11.x <= 11.2.5.53785Foxit PDF Editor <= 10.1.11.37866 | ||

其他受影响组件 | 无 | ||

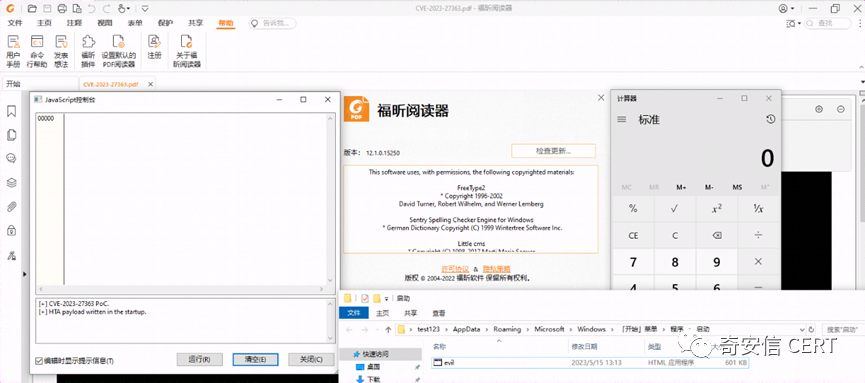

目前,奇安信CERT已成功复现Foxit PDF Reader及Editor任意代码执行漏洞(CVE-2023-27363),截图如下:

威胁评估

漏洞名称 | Foxit PDF Reader及Editor 任意代码执行漏洞 | |||

CVE编号 | CVE-2023-27363 | 其他编号 | QVD-2023-10477 | |

CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 7.8 | |

CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

本地 | 低 | |||

所需权限(PR) | 用户交互(UI) | |||

无 | 需要 | |||

影响范围(S) | 机密性影响(C) | |||

不改变 | 高 | |||

完整性影响(I) | 可用性影响(A) | |||

高 | 高 | |||

危害描述 | 攻击者利用该漏洞可以在受害者系统上执行任意代码,控制目标系统。 | |||

处置建议

目前官方已发布可更新版本,受影响用户可通过以下任一步骤进行更新:

1、在Foxit PDF阅读器或Foxit PDF编辑器中,点击“帮助”>“关于Foxit PDF阅读器”或“关于Foxit PDF编辑器”>“检查更新”(对于10版本或更早的版本,点击“帮助”>“检查更新”)以更新到最新版本。

2、手动下载更新:https://www.foxit.com/downloads/

参考资料

[1]https://www.foxit.com/support/security-bulletins.html

[2]https://www.foxit.com/downloads/

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。