本文由小茆同学编译,Roe校对,转载请注明。

第一代HomePod是苹果公司开发的一款智能音箱,提供高质量的音频和一系列功能,包括Siri集成和智能家居控制。与其他电子设备一样,其存储有重要的信息,可能对取证调查有价值。本文我们将探讨如何使用适用于取证的checkm8提取,来访问存储在HomePod中的数据,包括钥匙串和文件系统镜像。我们还将阐述提取这些信息所需的工具和详细步骤,通过本篇文章你将对如何从第一代HomePod中提取数据以及这种提取方法的潜在限制有更好的了解。

HomePod提取:备忘录

要从第一代HomePod中提取数据,请遵循以下步骤:

1. 启动iOS Forensic Toolkit 8.0 (Mac)

2. 用USB适配器将设备连接到电脑上(你需要一个定制的适配器来连接HomePod)

3. 将HomePod设为DFU模式(见下文)。

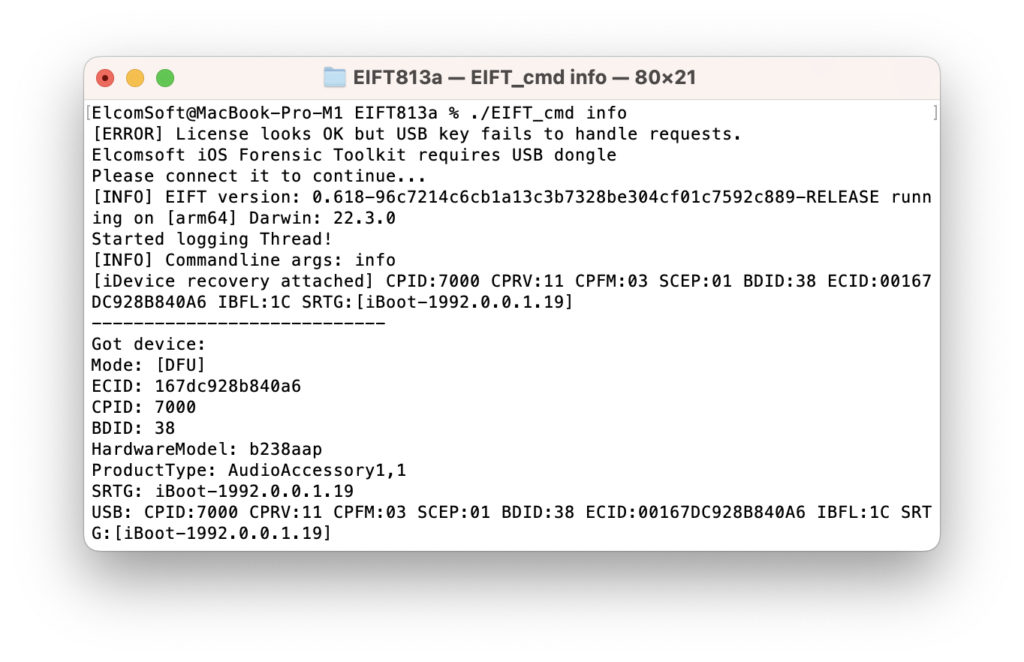

4. [可选]运行./EIFT_cmd info以确保HomePod进入DFU模式。

5. 运行./EIFT_cmd boot

6. 运行./EIFT_cmd unlockdata

7. 运行 ./EIFT_cmd ramdisk keychain -o {filename}来提取钥匙串。

8. 运行 ./EIFT_cmd ramdisk tar -o {filename}来提取文件系统镜像。

9. [可选]运行./EIFT_cmd ssh halt来关闭设备的电源。或者,直接拔掉插头。

注意:只要保持与USB连接并倒置,会导致其无法进入到正常的操作系统。

将HomePod设为DFU模式

将HomePod设为DFU模式,过程很简单。

1通过拉动电源线关闭扬声器的电源。

2把它倒过来(诊断端口朝上)。

3用适配器将其连接到电脑上。

4插上电源。

执行以上步骤后,HomePod进入DFU模式。

HomePod提取步骤解析

将HomePod连接到电脑后,将设备设为DFU模式。你可以通过运行以下可选的命令来验证设备是否处于DFU模式:

./EIFT_cmd info

一旦 "Mode:"显示[DFU],通过运行以下命令,用iOS Forensic Toolkit应用该漏洞:

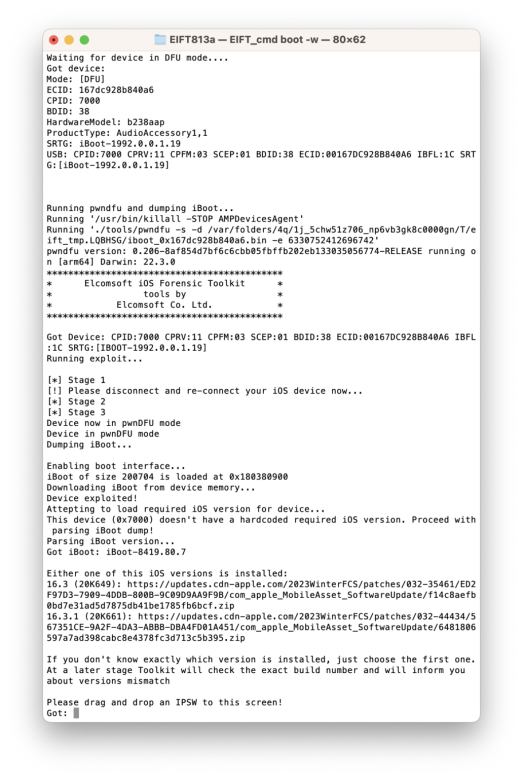

./EIFT_cmd bootiOS Forensic Toolkit将检测到处于DFU模式的HomePod,并自动应用该漏洞。该工具包检测设备上安装的操作系统版本,并提供一个苹果固件镜像的下载链接。

如果有多个潜在的匹配,将显示多个下载链接。我们建议从列表中的最后一个链接开始。请注意,如果提供了一个错误的操作系统版本的链接,HomePod将无法启动。如果发生这种情况,请尝试不同的操作系统版本。

从链接中下载文件,并将其放到控制台窗口中,然后按ENTER键。或者,你也可以简单地粘贴固件下载链接。如果这样操作,该工具将只下载启动HomePod所需的部分固件镜像。

值得注意的是,苹果并没有为HomePod设备发布完整的IPSW镜像。我们的工具可以使用OTA更新镜像,以达到应用该漏洞的目的。

在许多情况下,操作系统版本将由EIFT在利用的第一阶段自动检测。该检测是基于检测到的iBoot版本和设备硬件。然而,在某些情况下,iBoot版本可能对应于几个操作系统build。如果使用了错误的build,将会有一个选择,要么用不同版本的固件重复这个过程,要么继续使用当前的固件镜像(这在许多情况下是可行的)。

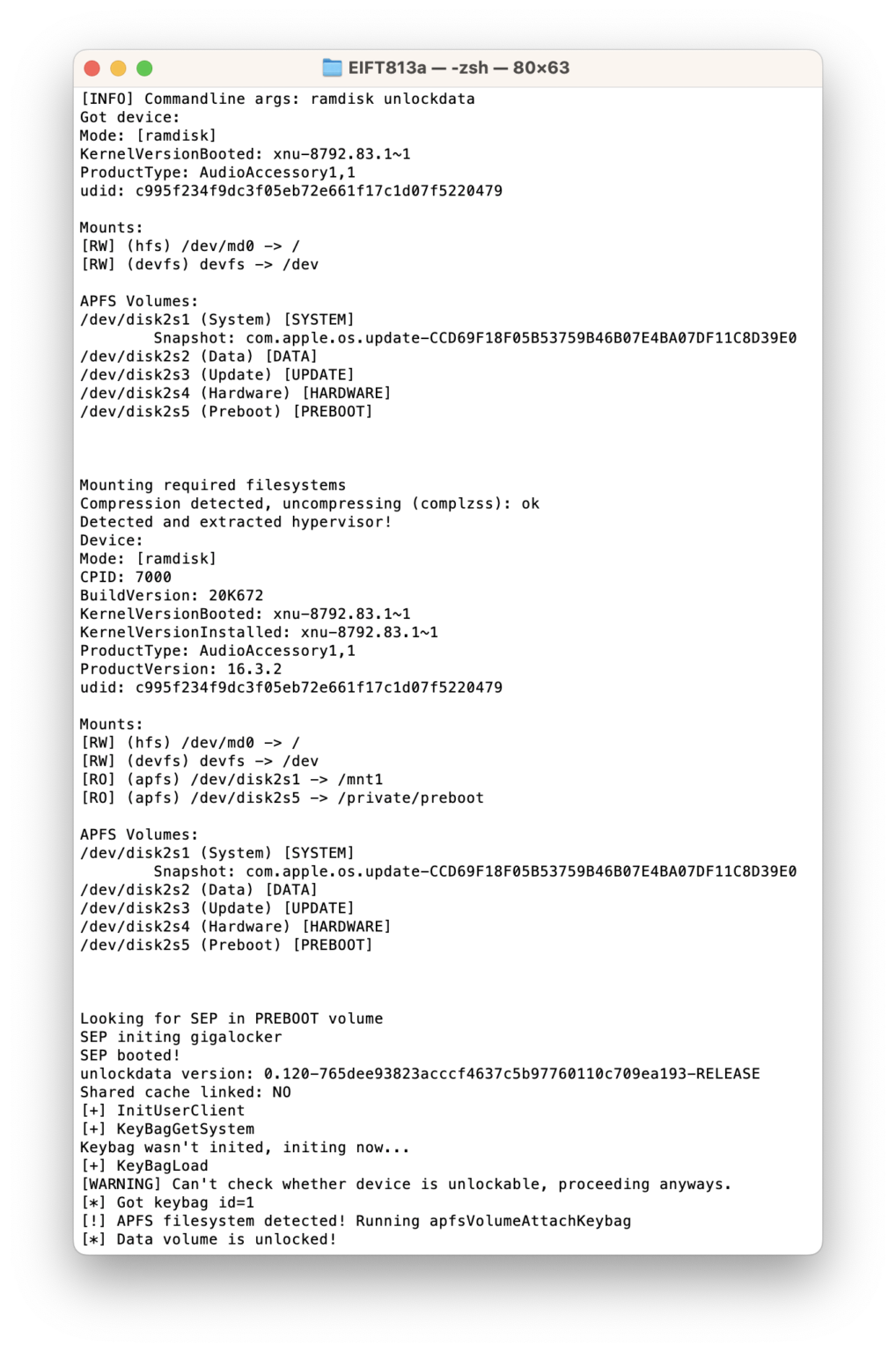

./EIFT_cmd ramdisk unlockdata该命令解锁了数据分区,并将其挂载为只读。由于HomePod没有密码,你将不需要提供密码。

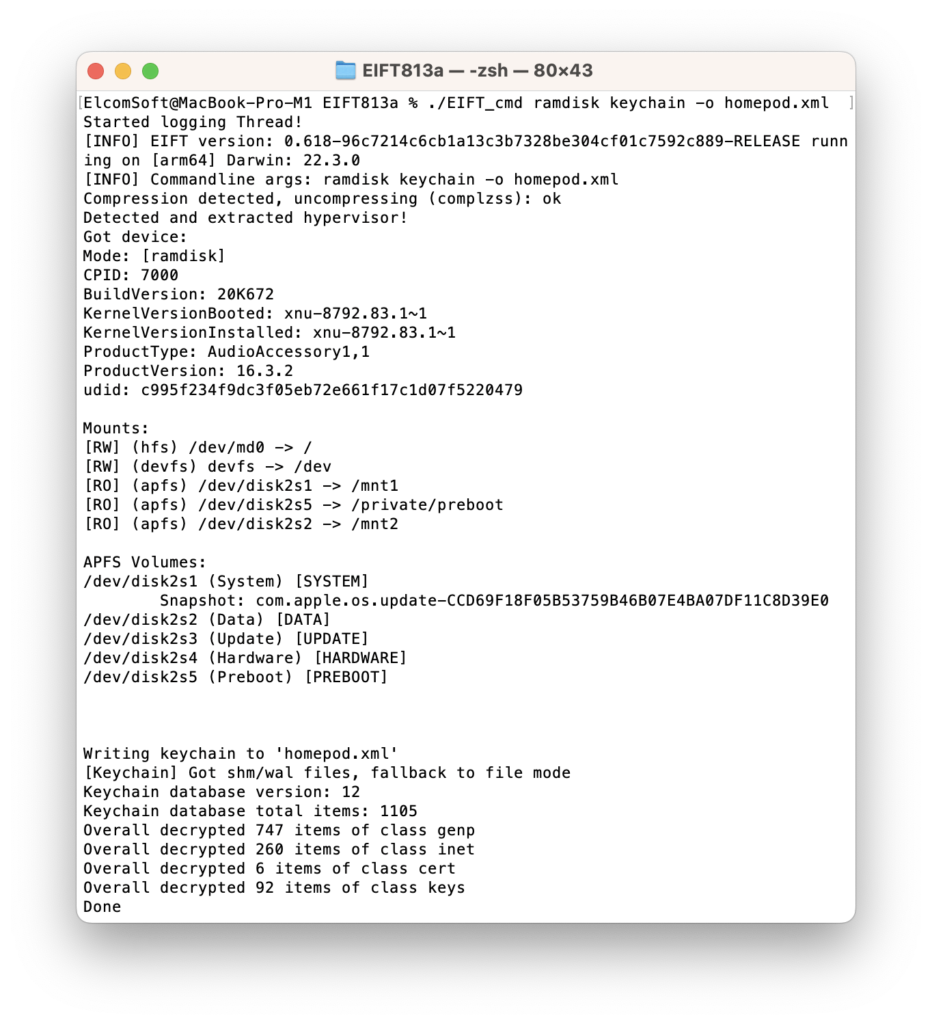

./EIFT_cmd ramdisk keychain -o {filename}该命令提取并解密钥匙串。如果没有指定路径,它将被保存到当前文件夹中。注意,与iPhone或iPad设备的内容相比,提取的钥匙链记录数量可能有限。由于HomePod不能有密码,HomePod设备不能访问iCloud中的任何端到端加密数据,这包括iCloud钥匙串。

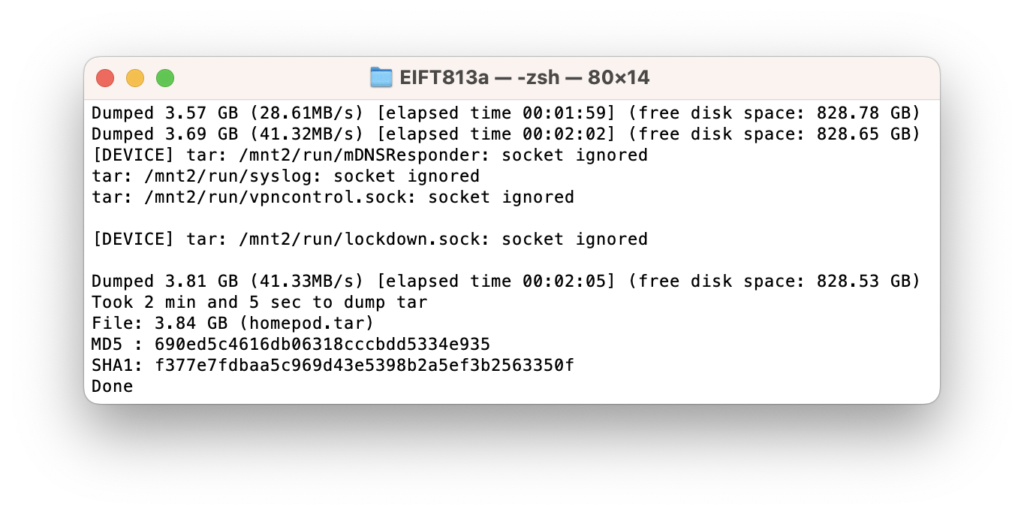

./EIFT_cmd ramdisk tar -o {filename}该命令对文件系统进行镜像。校验和(哈希值)是即时计算的,并在提取完成后显示。

在测试设备上,该命令转储了大约3.84GB的数据。

可以通过拔掉插头或先运行./EIFT_cmd ssh halt来关闭HomePod的电源。

结论

访问存储在第一代HomePod中的信息需要一套特定的工具和步骤,包括使用适用于取证的checkm8提取和一个定制的USB适配器。按照所述步骤并使用iOS Forensic Toolkit 8.0,可以从HomePod中提取钥匙串和文件系统镜像。然而,需要注意的是,与其他苹果设备相比,可以从HomePod中访问的数据量可能有限,而且HomePod不能访问iCloud中的任何端到端加密数据。尽管如此,这种提取方法在取证调查中还是很有用的,并揭示了可以从HomePod设备中获得的潜在数据。我们坚信,分析HomePod、Apple TV和Apple Watch等物联网设备对调查来说至关重要。

参考链接:

https://blog.elcomsoft.com/2023/03/homepod-forensics-ii-checkm8-and-data-extraction/

声明:本文来自数据安全与取证,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。