漏洞概述 | |||

漏洞名称 | Apache NiFi 多个高危漏洞 | ||

漏洞编号 | QVD-2023-13638、CVE-2023-34212 QVD-2023-13637、CVE-2023-34468 | ||

公开时间 | 2023-06-12 | 影响对象数量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 8.3 |

威胁类型 | 代码执行 | 利用可能性 | 中 |

POC状态 | 未公开 | 在野利用状态 | 未发现 |

EXP状态 | 未公开 | 技术细节状态 | 未公开 |

利用条件:需要经过身份验证。 | |||

(注:奇安信CERT的漏洞深度分析报告包含Apache NiFi反序列化漏洞(CVE-2023-34212)的POC及技术细节,订阅方式见文末。)

01 漏洞详情

影响组件

Apache NiFi 是一个易于使用、功能强大而且可靠的数据处理和分发系统。Apache NiFi 是为数据流设计。它支持高度可配置的指示图的数据路由、转换和系统中介逻辑。

漏洞描述

近日,奇安信CERT安全研究员发现Apache NiFi反序列化漏洞(CVE-2023-34212),经过身份认证的远程攻击者利用该漏洞可以执行代码或造成崩溃。Apache NiFi新版本修复的还有另一高危漏洞Apache NiFi 代码执行漏洞(CVE-2023-34468),经过身份认证的远程攻击者利用此漏洞可以执行代码。鉴于这些漏洞影响较大,建议客户尽快做好自查及防护。

漏洞名称 | 漏洞描述 |

Apache NiFi 反序列化漏洞(CVE-2023-34212) | Apache NiFi存在反序列化漏洞,JndiJmsConnectionFactoryProvider控制器服务以及ConsumeJMS和PublishJMS处理器允许经过身份验证和授权的用户配置URL和库属性,从而使得来自远程的不受信任的数据可以进行反序列化,经过身份认证的远程攻击者利用该漏洞可以执行代码或造成崩溃。 |

Apache NiFi 代码执行漏洞(CVE-2023-34468) | Apache NiFi存在代码执行漏洞,DBCPConnectionPool和HikariCPConnectionPool控制器服务允许经过身份验证和授权的用户配置带有H2驱动程序的数据库URL,从而实现代码执行。 |

02 影响范围

影响版本

Apache NiFi 反序列化漏洞(CVE-2023-34212):

1.8.0 <= Apache NiFi <= 1.21.0

Apache NiFi 代码执行漏洞(CVE-2023-34468):

0.0.2 <= Apache NiFi <= 1.21.0

其他受影响组件

无

03 复现情况

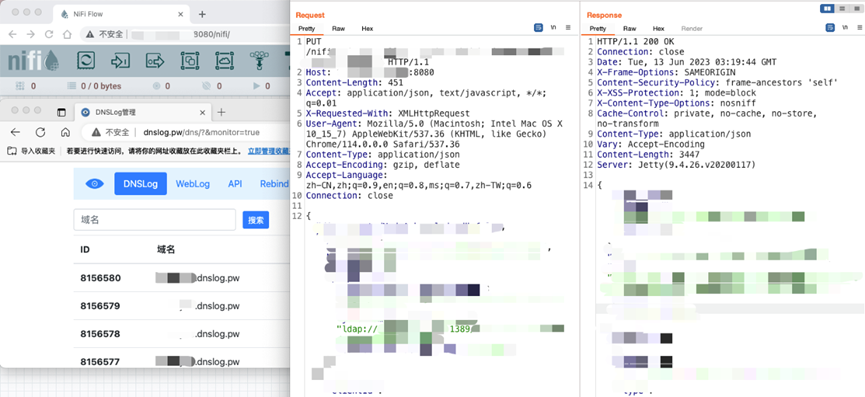

目前,奇安信CERT已成功复现Apache NiFi反序列化漏洞(CVE-2023-34212),截图如下:

04 处置建议

安全更新

升级版本至1.22.0及以上:

https://nifi.apache.org/download.html

缓解措施

Apache NiFi 反序列化漏洞(CVE-2023-34212):

在默认配置中为JNDI URL禁用 LDAP、RMI

Apache NiFi 代码执行漏洞(CVE-2023-34468):

在默认配置中禁用 H2 JDBC URL

Snort 检测方案

Snort是一个开源的入侵检测系统,使用规则来检测网络流量中的恶意行为。用户可参考以下Snort检测规则,进行Apache NiFi反序列化漏洞(CVE-2023-34212)的检测:

alert tcp any any -> any any (msg:"Possible vulnerability"; content:"PUT"; nocase; http_method; content:"/nifi-api/controller-services/"; http_uri; content:"java.naming.provider.url":"; http_client_body; pcre:"/java\\.naming\\.provider\\.url":"(ldap|rmi)/Ui"; sid:100001;)

05 参考资料

[1]https://nifi.apache.org/security.html

[2]https://lists.apache.org/thread/w5rm46fxmvxy216tglf0dv83wo6gnzr5

[3]https://lists.apache.org/thread/7b82l4f5blmpkfcynf3y6z4x1vqo59h8

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。