Microsoft 星期二更新了针对中东目标攻击中被APT组织使用的0-day漏洞CVE-2018-8453。

CVE-2018-8453 Microsoft 描述为与 Windows 的 Win32k 组件如何处理内存中的对象有关的权限升级问题。经过身份验证的攻击者可以利用此漏洞来控制受影响的系统。

安全公司的系统检测到攻击者企图之后, 卡巴斯基实验室向微软报告了这一漏洞。卡巴斯基表示, 该公司于8月17日向微软报告了这一漏洞--目前还不清楚微软为何等待这么久才发布补丁。

根据卡巴斯基的数据, CVE-2018-8453 已经被它追踪为 FruityArmor 的黑客组织所利用。攻击是由恶意软件安装程序执行的, 用于在目标系统上获取长期驻留所需的特权。

安全公司说, FruityArmor 创造了高质量和可靠的目标利用方式, 适用与多类型的 windows 版本, 包括 windows 10。

卡巴斯基将此漏洞描述为一个与 CVE-2017-0263 类似的bug, 这是微软在2017年5月被俄罗斯 APT28、Sofacy 和花哨熊利用后,修补的缺陷。

黑客在恶意软件安装程序中打包了 CVE-2018-8453 漏洞, 需要系统权限才能部署其有效负载。负载被描述为 "攻击者使用的复杂载荷, 用于持久访问受害者的机器"。

卡巴斯基目前已经在中东发现该漏洞被用来攻击十多个目标。

"到目前为止, 这项活动一直是非常有针对性的, 影响到中东地区的受害者人数非常少, 可能是袭击者感兴趣的人。 "卡巴斯基研究人员解释。

该公司确定发现的 PowerShell 后门后, FruityArmor 很可能是幕后黑手,。此外, 最近的攻击中使用的一些命令和控制服务器也参与了过去的 FruityArmor 攻击。

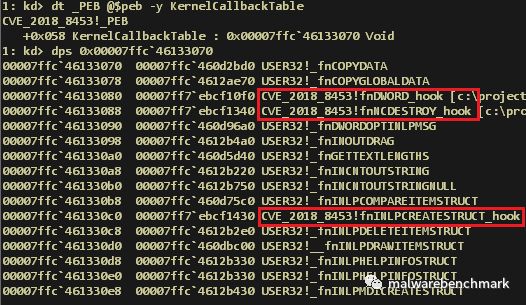

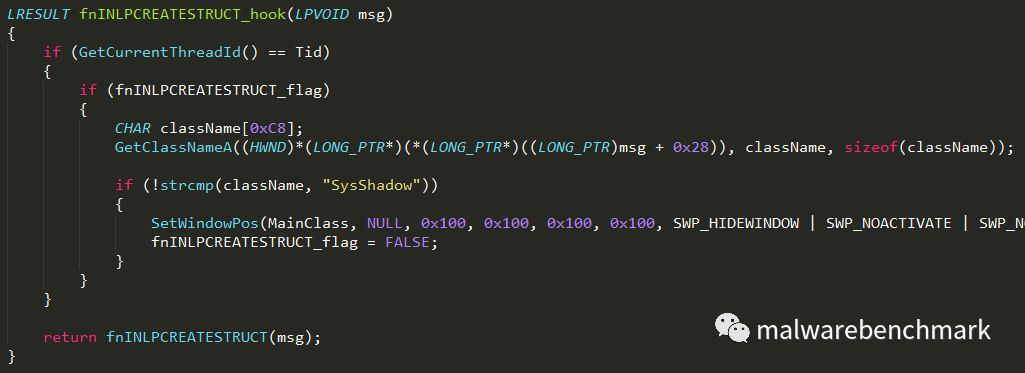

卡巴斯基于星期三早些时候发表的博客文章中包含了有关该漏洞的技术细节以及 FruityArmor 如何利用它。

这不是卡巴斯基第一次遇到 FruityArmor 利用的0-day漏洞。2016年的 Windows 0-day也被该黑客组织利用过, 微软在被卡巴斯基警告后于2016年10月修补。当时, 受害者是泰国、伊朗、阿尔及利亚、也门、沙特阿拉伯和瑞典的研究人员、活动家和与政府有关的个人。

"我们相信, 虽然 FruityArmor´s 活动在过去两年中缓慢增加, 但攻击的目标更具针对性" 卡巴斯基说。

参考:

https://securelist.com/cve-2018-8453-used-in-targeted-attacks/88151/

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。