编者按

美国网络安全公司Recorded Future近日发布报告,搜集整理2009年至2023年5月公开通报的273起朝鲜网络攻击并进行定量分析,从微观战术而非宏观战略的角度评析朝鲜网络战略。

报告从朝鲜网络威胁组织、攻击目标及目标所属行业、目标所属国家和地域、攻击目的四个维度对朝鲜国家支持的威胁行为体发起的273起网络攻击进行了深入分析。从朝鲜威胁组织来看,Kimsuky攻击次数最多(37.7%),其次按降序排列分别为“拉撒路集团”、APT37、APT38和Andariel;按时间轨迹对活动进行分析表明,Kimsuky是逐年最活跃的组织,其次分别为“拉撒路集团”和APT37。从攻击目标及目标所属行业来看,遭受攻击最多的前6个垂直行业分别为政府、加密货币、媒体、金融、国防和非政府组织,其他行业为关键基础设施、教育、医疗保健和航空航天;Kimsuky重点关注政府和非政府组织目标,“拉撒路集团”侧重于加密货币和传统金融,APT37主要针对政府和媒体实体,APT38和Andariel则分别专注于经济动机和信息搜集。从目标所属国家和地域来看,排名靠前的两个国家分别是韩国(65.7%)和美国(8.5%),其他目标国家占比均未超过3%;朝鲜网络活动主要针对亚洲实体(77.4%),其次分别是北美和欧洲(各10%左右);Kimsuky和APT37的大多数目标位于亚洲,“拉撒路集团”目标在地域上更加广泛、更加平均,Kimsuky和APT37几乎完全专注于亚洲目标。从攻击目的来看,绝大多数网络攻击的目的是间谍活动,其次是出于经济动机的活动,干扰性和破坏性网络攻击仅占少数;Kimsuky和APT37网络攻击绝大多数属于间谍活动,“拉撒路集团”攻击活动更加多样化,出于经济动机的网络攻击所占比例较高。

报告分析认为,朝鲜的网络战略是开展积极的、快节奏的信息收集和金融盗窃行动,以支持其朝鲜政府的广泛目标,包括延续家族政权统治和实现半岛统一,朝鲜网络活动是实现上述目标的非对称战略;朝鲜开展信息搜集行动的目的是深入了解对手想法,以便更好地预测紧张局势或冲突加剧期间的操作环境,同时致力于获取导弹技术等技术信息以获取危机期间的非对称优势;朝鲜利用金融盗窃活动来补充其在严厉国际制裁下的资金,以支持其核计划和导弹计划;朝鲜网络空间行动主要由网络间谍活动和金融盗窃构成,引人注目的干扰性和破坏性网络攻击则非常罕见;朝鲜网络攻击的主要目标是其长期地缘政治对手韩国和美国,主要攻击活动集中在亚洲;朝鲜网络攻击的主要目的可划分为间谍活动、经济动机、干扰性和破坏性四类,其中最主要目标是间谍活动,出于经济动机的活动日益重要但属于次要目标;从短期和长期来看,预测朝鲜将继续持续开展网络间谍活动和出于经济动机的网络攻击,以支持其战略目标。

奇安网情局编译有关情况,供读者参考。

/

朝鲜的网络战略

01

执行摘要

尽管公开归因于朝鲜的网络攻击数量不断增加,但朝鲜政权并未发布官方的网络战略原则。根据本报告的分析,朝鲜的网络战略是积极的、快节奏的信息收集和金融盗窃行动,以支持其更广泛的目标,即延续金氏家族王朝和在朝鲜领导下统一朝鲜半岛。朝鲜开展信息收集行动是为了深入了解其对手(包括学者、媒体、叛逃者和其他与朝鲜有联系的人员)的想法,以便更好地预测紧张局势或冲突加剧期间的操作环境。此外,朝鲜还试图获取导弹技术等技术信息,这将有助于其在上述危机时期获得非对称优势。朝鲜还利用金融盗窃来补充其在国际制裁下继续为该政权提供的资金,包括其核计划和导弹计划。尽管其领导体制集中,但朝鲜通过创造性地攻击地理上多样化、广泛的行业来实现这一切。

Recorded Future公司旗下的Insikt Group对朝鲜国家支持的威胁行为体发起的273起网络攻击进行了定量分析,以根据过去的行动评估朝鲜政权的网络战略。朝鲜在网络空间的行动绝大多数由支持该政权的网络间谍活动和金融盗窃构成。尽管具有能够以有限的资源开展干扰性或破坏性网络攻击且报复风险较低的非对称优势,但与朝鲜有关的威胁行为体很少开展此类干扰性或破坏性计算机网络操作。

朝鲜的两个长期地缘政治对手韩国和美国的实体是朝鲜支持的威胁行为体发起的大多数网络攻击的受害者。然而,朝鲜威胁行为体也保持着全球影响力,自2009年以来攻击了至少29个不同国家的实体。网络攻击的目标和目的因威胁行为者而异,例如归因于Kimsuky的攻击以间谍活动为目的攻击韩国实体,而“拉撒路集团”(Lazarus Group)似乎拥有更加多样化的范围和全球视野,并出于各种原因攻击多个国家的实体。朝鲜与越来越多的加密货币盗窃案有关,但该政权利用网络攻击的主要目标仍然是间谍活动。

02

主要发现

● 朝鲜网络战略的首要目标是间谍活动;71.5%已知目的的网络攻击可能是为了收集信息。

● 相对于朝鲜支持的网络活动总量而言,朝鲜在过去14年中很少开展干扰性或破坏性的网络攻击。

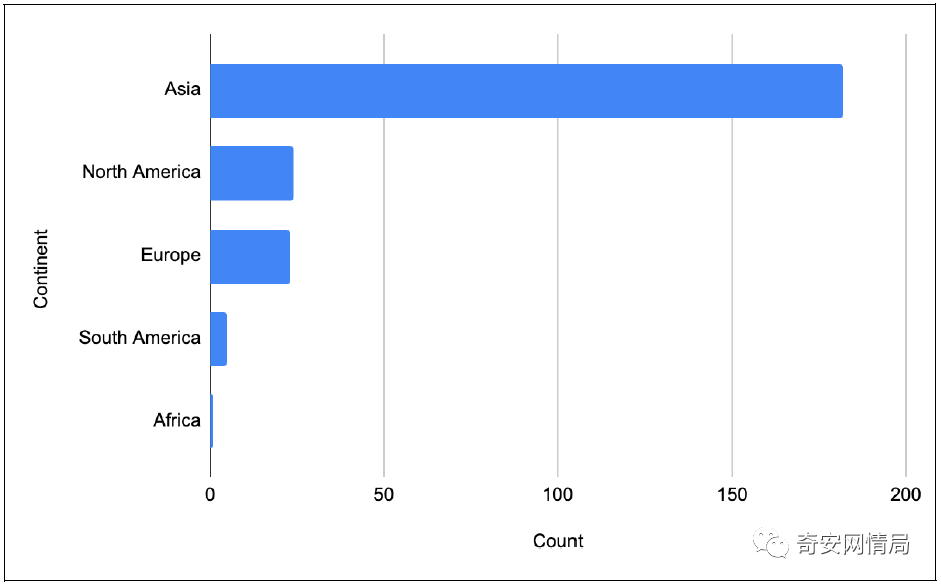

● 朝鲜主要在亚洲开展计算机网络操作;77.4%掌握地理区域信息的网络攻击发生在亚洲。

● 朝鲜国家支持的威胁行为体针对的前5个垂直行业按降序排列是政府、加密货币、媒体、传统金融和国防。

● 各朝鲜威胁组织在其行动目的、目标以及最活跃的地理区域方面表现出差异。

● Kimsuky和APT37主要针对亚洲实体,而“拉撒路集团”及其子组织的目标分布更为分散。

● 短期内,朝鲜很可能会继续持续开展网络间谍活动和出于经济动机的网络攻击,以支持其战略目标。

03

背景

朝鲜支持的威胁行为体发起的网络攻击是一个日益严重的问题,并继续成为新闻热点。网络安全供应商定期发布有关朝鲜活动的新技术分析博客文章,专家研究人员在社交媒体上发布他们的最新发现,媒体继续发布有关朝鲜网络操作人员实施的大型加密货币盗窃的报道。考虑到朝鲜正在进行的所有网络活动,朝鲜没有发布有关其网络战略的战略学说似乎令人惊讶。此外,关于这个主题的开源文献很少。此前的报告重点讨论了朝鲜政权的网络指挥结构、在发生动能冲突时可能采取的行动、过去网络侵略的有限选择以及针对美国、韩国和国际社会的政策建议。

Recorded Future此前曾公开过朝鲜的非对称战略,概述了该政权如何利用犯罪活动、恐怖袭击和核武器开发相结合的方式来实现两个目标:金氏政权的永久存在和朝鲜半岛在朝鲜领导下的统一。

朝鲜政权的网络活动也可以归入其实现上述目标的非对称战略。朝鲜长期以来一直认识到科学、技术、工程和数学(STEM)教育以及培养有前途的国内人才的价值。1960年设立了天才青少年教育项目,随后于1984年在平壤第一高中(제 1 중학교)设立了类似的项目。据报道,朝鲜政权随后派遣了该项目的前100名学生计算机科学专业到金日成国防大学(김일군사대학)继续深造。表现优异的大学生会被送往外国,在那里他们接受更多的计算机科学教育并接触外部世界。学生们还接触到了由于制裁而在朝鲜不易获得的技术,例如服务器、路由器和其他他们将在未来职业生涯中使用的网络设备。

公开来源中有关朝鲜政权的信息有限,这意味着准确统计朝鲜网络操作人员的数量是一项艰巨的任务。对为朝鲜政权工作、支持网络行动的朝鲜人数的估计差异很大,从2017年的1800人到2019年的高达7000人。值得注意的是,朝鲜还培训和部署了数千名IT工人通过在线服务和自由职业平台来赚取收入。虽然这些工作人员与代表朝鲜政权开展网络行动的人员之间的关系尚不清楚,但这两个群体间可能存在重叠,这使得官方的估计进一步复杂化。

如上所述,尽管朝鲜长期以来一直致力于开发STEM项目,将其计算机科学领域有前途的年轻人培养成一支庞大的网络操作人员队伍,但有关朝鲜如何雇用这些人员的文献却很少。Insikt Group并没有试图从宏观视角来辨别朝鲜的网络战略,例如通过收集官方政权声明、叛逃者访谈和以前访问该国的外国访客中可获得的少量公开信息,而是调查了朝鲜国家支持的组织发起的网络攻击的历史。通过编制归因于朝鲜的网络攻击的全面数据集,从而以与先前研究略有不同的角度阐明朝鲜的网络战略——针对朝鲜支持的威胁行为者的日常活动进行定量分析,相关活动通过网络安全界大量公开研究捕获。

04

方法和范围

本报告着眼于公开归因于朝鲜国家支持的威胁行为体的网络攻击。本报告中跟踪的威胁行为者包括:

① Lazarus(又名HIDDEN COBRA、Diamond Sleet、Labyrinth Chollima、TEMP.Hermit和Black Artemis):这是一个涵盖多个朝鲜国家支持的威胁组织的总称,相关组织至少自2009年以来一直代表朝鲜开展间谍活动和出于经济利益的网络活动。

● APT38(又名Bluenoroff、Stardust Chollima、BeagleBoyz、Sapphire Sleet、Cryptocore、Leery Turtle、Dangerous Password、TA444和CryptoMimic):主要开展出于经济目的的网络操作,并且至少自2014年以来一直活跃。该组织与“拉撒路集团”的活动存在重叠,一些研究人员将其归类为一个“拉撒路集团”子组织。

● Andariel(又名Silent Chollima、Stonefly、Onyx Sleet、Wassonite和DarkSeoul):主要针对韩国实体开展破坏性和出于经济动机的网络攻击,并且至少自2009年以来一直活跃。该组织与“拉撒路集团”的活动存在重叠,一些研究人员将其归类为一个“拉撒路集团”子组织。

② Kimsuky(又名TEMP.Firework、Black Banshee、Velvet Chollima、Group G0094、Emerald Sleet、TA406和Stolen Pencil):至少自2012年以来,主要关注点是网络间谍活动(偶尔被发现开展出于经济动机的网络攻击)。

③ APT37(又名Group 123、Red Eyes、ScarCruft、NOKKI、Guemsong 121、Ricochet Chollima、KONNI和InkySquid):收集信息以支持朝鲜的国家利益,并且至少自2012年以来一直活跃。该组织的策略、技术和程序(TTP)以及工具和目标与Kimsuky存在重叠,可能是由于朝鲜网络操作人员间的任务相似。

由于本报告的重点是洞察朝鲜政权的总体网络战略,因此并未试图将威胁行为体(或具体策略)追溯至个别政府组织。正如美国战略与国际研究中心(CSIS)的研究人员在关于朝鲜网络行动的报告中指出的那样,由于朝鲜政权的公开信息来源有限,朝鲜内部对信息的严格控制,虚假信息操作的可能性,以及随着时间的推移未经证实的陈述被视为事实的“回音室效应”,Insikt Group认为对朝鲜特定政府组织的威胁行为体归因的评估可信度较低。

网络安全界对于什么被视为网络攻击存在一些争论,一些人认为网络扫描就足够了,而另一些人则需要实现目标行动的完全入侵。在此项研究中,Insikt Group使用了美国国家标准与技术研究所(NIST)的网络攻击定义:“任何试图收集、破坏、拒止、削弱或破坏信息系统资源或信息本身的恶意活动”。

所分析的大部分攻击来自网络安全供应商的分析(Recorded Future等)和政府有关朝鲜相关活动的通报。在该数据集中的少数案例中,仅发现引用其他来源的媒体报道。虽然尝试验证其他来源通报的每次攻击的归属,但在许多情况下,面临着公开共享数据量的限制。

本报告试图收集自2009年以来所有公开通报的朝鲜网络操作人员发起的网络攻击,因为这是首次已知的Lazarus组织活动的一年,也是朝鲜人民军总参谋部侦察总局(정찰총국;RGB)成立的一年。网络安全供应商、事件响应者和政府机构通常不会公开提供他们对攻击的研究。因此,网络攻击的实际数量可能比在此提供的数据集高出数倍。

虽然该数据集可能并不全面,但本报告从英语、韩语、中文和俄语的各种来源收集了数据,以便拥有足够大的数据集来产生见解,并且添加其他事件不太可能改变结论。

05

威胁分析

本报告总共汇总了273起由朝鲜国家支持的威胁行为体发起的网络攻击,并将每个事件的信息分为以下几类:

① 威胁行为者组织:朝鲜国家支持的、对网络攻击负责的威胁行为体。

② 目标:网络攻击中的目标受害者。这并非意味着成功对目标实施攻击;相反,是有确凿的证据表明某个实体成为攻击目标。目标并不总是像个人或组织名称那么具体,有时会更加笼统,例如“Gmail用户”“加密货币用户”或“求职者”等概括。

③ 垂直行业:目标的行业类别。有时,报告只提及目标的垂直行业,而不提及目标实体本身。

④ 国家:目标实体或垂直行业所在的国家。

⑤ 地理区域:目标实体或垂直行业所在的地理区域。

⑥ 目的:网络攻击的目的。本数据集中的大多数网络攻击都有一个目的,但在某些情况下,活动有多个目的。例如,窃取系统数据并安装加密挖矿软件的活动将被归类为间谍活动和出于经济动机的活动。目的可划分为以下几类:

●间谍活动:旨在从受害者那里收集信息并将其用于符合国家战略目标特定目的的活动。

● 出于经济动机:旨在窃取货币或可帮助威胁行为者窃取货币的信息的活动。

● 破坏性:意图破坏系统或使其无法运行的活动。

● 干扰性:旨在导致目标网络或系统访问中断或降级的活动。

本报告试图将每次网络攻击划入上述类别,但有关威胁行为者活动的通报并不总是以易理解的格式说明这些类别。在许多情况下,并非每个类别都可以填写,因为网络安全供应商并不总是拥有或公开提供有关网络攻击的所有信息。无法填写上述类别的有关朝鲜网络操作人员活动的通报未包含在分析中,因为它们无助于回答所研究问题。

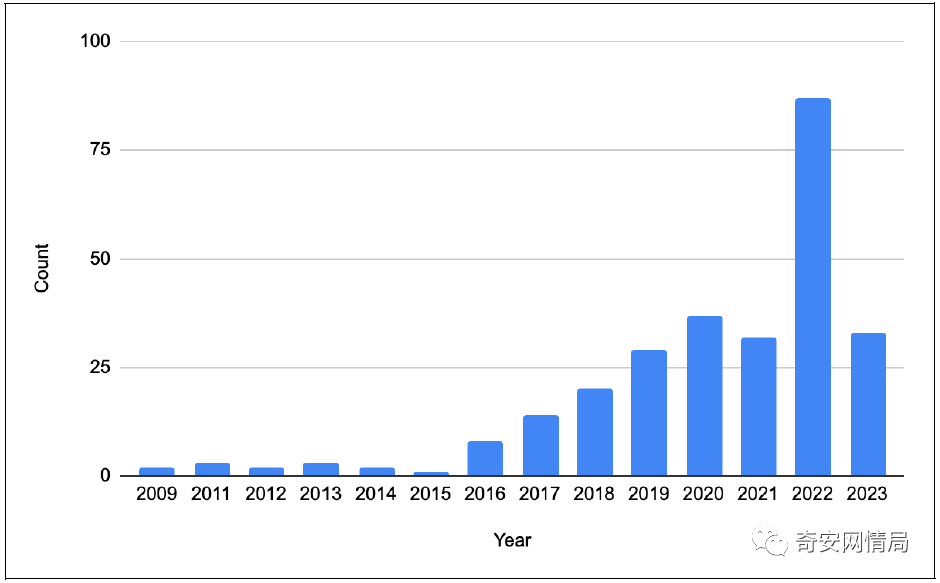

该数据集包含273起网络攻击,从2009年7月开始,到2023年5月结束。读者会注意到,从2016年开始,每年的网络攻击数量显著增加。对此的解释有两个:一是随着网络威胁情报行业的发展,收集量有所增加,因为越来越多的网络安全研究人员、公司和政府追踪朝鲜国家支持的行为者;二是正如背景部分提到的,朝鲜继续培训新的网络操作人员,并且随着其在网络领域的持续成功,当前可能有比10年前更多的开展计算机网络操作的朝鲜政权支持的威胁行为体。2022年网络攻击的数量急剧增加,这可能是由于有关Kimsuky活动的公开通报数量增加所致,报告稍后对此进行了探讨。报告还注意到,2023年似乎处于类似的轨迹,公开通报的网络攻击数量比2022年之前要高得多。

图1:按年份划分的朝鲜国家支持行为体发起的网络攻击明细

(一)威胁团体

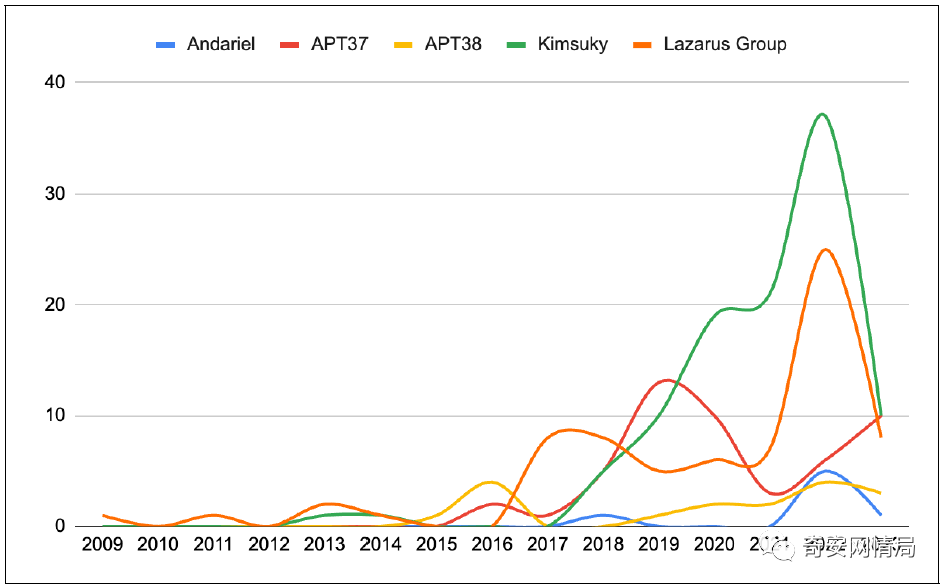

Kimsuky是数据集中最常见的威胁组织,占攻击总数的100多次(37.7%)。报告的后续部分将探讨Kimsuky盛行的原因。“拉撒路集团”是数据集中第二常见的组织,其次是APT37;“拉撒路集团”的子组织APT38和Andariel在数据集中出现的次数最少。数据集中的25个事件并未归因于特定威胁组织。

图2:数据集中每个朝鲜国家支持的威胁行为体的出现次数

对不同威胁组织随时间的活动进行分析表明,Kimsuky也是逐年最活跃的组织,其次是“拉撒路集团”和APT37。如前所述,由于尚未汇总归因于朝鲜的所有网络攻击,因此随着更多数据的出现,这些历史趋势可能会有所不同,但相信所获数据集足够大,可以从中做出一般推论。

图3:按威胁行为者群体细分的网络攻击时间线。(注意:2023年的攻击仅持续到5月份,根据当前项目,攻击数量可能会远高于2022年前的年份。)

(二)受害者和垂直行业

在273起网络攻击中,有172起事件在活动通报中确定了受害者或目标;其他101起事件中没有提及受害者或目标。由于受害者名单几乎与数据集中受害者事件的数量一样多样化,因此从该数据点中几乎无法获得额外见解。

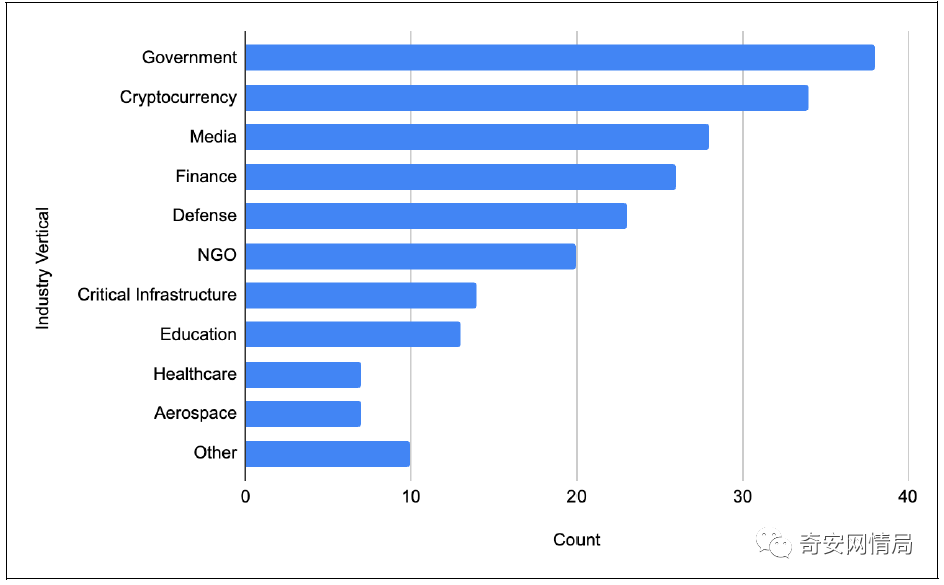

从行业垂直角度来看,能够将部分目标受害者归入一般行业,但112事件并没有具体说明受害者的行业垂直领域。请注意,这高于未指定受害者的攻击数量,原因是在某些情况下,通报发布者仅提到一般受害者群体,例如“与朝鲜有联系的用户”。虽然这些信息有助于其他形式的分析,但无法将上述实例分类为垂直行业。

图4:朝鲜国家支持的威胁行为者针对的受害者的

垂直行业细分

最具针对性的垂直行业是政府,其次是加密货币、媒体、金融、国防和非政府组织(NGO)。这一排序并不完全出乎意料,因为这些垂直行业的目标符合开展间谍活动(在政府、媒体、国防和非政府组织的情况下)的战略目标,符合筹集资金以补偿仍受到严格国际制裁(加密货币和金融)的朝鲜政权。加密货币是第二大针对目标,这表明朝鲜在窃取加密货币方面多么成功,以及其可能在多大程度上依靠网络犯罪的这一来源作为其活动的融资手段。不太常见的目标行业包括关键基础设施、教育、医疗保健和航空航天。

图5:按朝鲜国家支持的威胁行为体分组的受害者

行业垂直细分

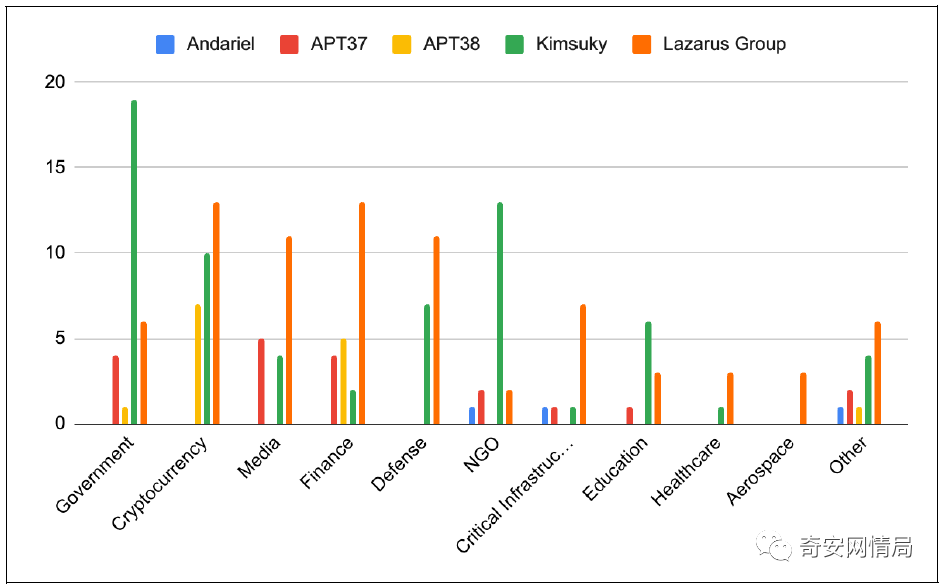

请注意,当按威胁行为体组织细分行业垂直目标时,数字略有不同。这是因为一些通报的朝鲜活动没有指定具体组织,或者本报告无法确定威胁行为体组织。数据显示,威胁行为体组织针对的目标不同:

● Kimsuky重点关注政府和非政府组织目标

● “拉撒路集团”拥有多元化的目标,但更侧重于加密货币和传统金融

● APT38开展的网络攻击几乎完全是出于经济动机

● 类似于Kimsuky,APT37更多地针对政府和媒体实体

● Andariel在针对受害者已知行业的网络攻击中占量最少;其攻击旨在用于信息收集操作

(三)国家和地理区域

本数据集中80.5%的事件包含有关活动发生的地理区域的信息。其中,77.4%发生在亚洲,其次是北美和欧洲,各占10%左右,南美洲占2%,非洲仅有1次活动。虽然北美和欧洲的几起备受瞩目的网络攻击过去曾成为热点新闻,例如美国的索尼影业数据擦除事件和影响英国国家医疗服务体系(NHS)的WannaCry勒索软件,但数据显示朝鲜国家支持的绝大多数活动仍然针对亚洲实体。

图6:本数据集中目标受害者的地理区域

按国家细分网络攻击揭示了更有针对性的攻击目标。数据集中有29个国家;然而,在有国家信息的事件中,65.7%的目标受害者位于韩国,其次是占8.5%的美国。没有其他国家占该数据集的3%以上。尽管朝鲜的网络行动具有全球影响力,但其重点显然仍然是其两个传统对手:韩国和美国。

图7:数据集中的目标受害者国家

(受害者最多的国家是韩国,161个)

当按威胁行为体查看目标受害者的地理分布时,各组织在亚洲最为活跃,Kimsuky和APT37的大多数目标或受害者都位于亚洲。“拉撒路集团”的地理分布在各个地区更加平均,北美和欧洲的目标市场高于南美和非洲。“拉撒路集团”及其子组织似乎拥有更广泛的全球范围,而Kimsuky和APT37几乎完全专注于亚洲的目标,其中绝大多数位于韩国。本报告接下来进一步讨论活动差异的原因。

图8:按威胁行为体组织划分的地理区域细分

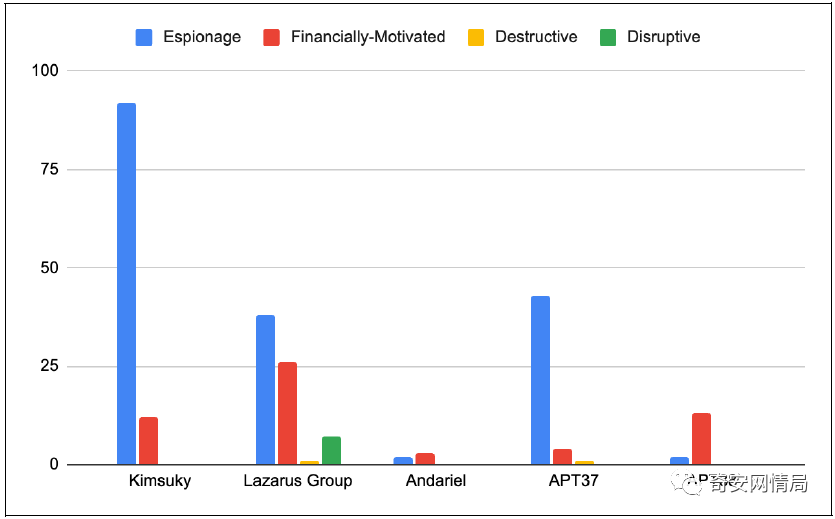

(四)目的

与地理区域的细分类似,本数据集中网络攻击的目的绝大多数属于一类:间谍活动,其次是出于经济动机的活动,以及少量的干扰性和破坏性网络攻击。同样,Kimsuky和APT37造成的网络攻击绝大多数属于间谍活动的首要类别,其中有少量出于经济动机的活动,而就APT37而言,出现过一次破坏性网络攻击。“拉撒路集团”发起的事件的目的更加多样化,出于经济动机的网络攻击所占比例较高,尤其是在其子组织Andariel和APT38中。

图9:网络攻击目的细分

图10:按威胁行为体组织划分的网络攻击目的细分

考虑到上述所有因素,可以看出,尽管媒体广泛报道朝鲜盗窃加密货币或其他金融资产并参与破坏性攻击,但朝鲜政权主要从事网络间谍活动,而出于经济动机的活动日益重要但属于次要目标。干扰性和破坏性网络攻击在数据中很少见,虽然他方分析了朝鲜政权如何利用此类网络攻击在需要使用报复性武力的阈值以下非对称地开展行动,但在目前情况下,该政权似乎很少使用它们。相反,朝鲜领导层似乎更感兴趣的是了解他方对其的看法,收集可以帮助其发展核技术和弹道导弹技术的信息,以及窃取资金来资助其政权。

朝鲜也主要活跃于其当地地区,选择将重点放在邻国韩国,偶尔对其另一个长期敌人美国开展网络攻击。Kimsuky和APT37幕后的操作人员似乎主要针对亚洲实体开展间谍活动,而“拉撒路集团”及其子组织则被要求从事范围更加多样化和全球性的活动。这可能是由于朝鲜政府内部部门的分离造成的。网络安全公司曼迪昂特的研究人员将Kimsuky的活动与负责朝韩事务的朝鲜人民军总参谋部侦察总局(RGB)第五局联系起来,而“拉撒路集团”及其子组织则与负责外国情报收集的RGB第三局联系起来。本报告的分析与该评估一致。

06

进一步的研究

虽然本研究有助于了解朝鲜的网络战略,但仍有一些领域需要进一步研究。本数据集仅限于所收集的数据,包括内部研究和开源数据。其他拥有开源无法提供的更全面数据集的人,无论是在网络攻击的数量还是可用细节的水平方面,也许能够得出有关朝鲜网络战略的更多结论。对TTP、工具和恶意软件变体以及跨时间、区域和威胁群体的基础设施使用情况进行更精细的分析可能会揭示对决策者的操作环境有帮助的其他趋势。如果有额外的数据还可以进一步探讨每次网络攻击的目的,例如以下问题的答案:朝鲜政权重视窃取哪种信息?随着时间的推移它有变化吗?它是否因威胁群体而异?近年来,朝鲜政权对窃取加密货币为自己提供资金产生了更大的兴趣,但随着时间的推移,这种情况发生了怎样的变化?焦点是否已完全从窃取现金转移到窃取加密货币,或者是否有团体仍在试图从金融机构和个人那里窃取?

07

展望和缓解措施

正如本报告所详述,朝鲜的网络战略是根据对过去活动的观察来预测的。朝鲜重视信息收集和财政资源获取,而不是更引人注目的活动,例如干扰性和破坏性的网络行动。朝鲜的行动绝大多数是针对韩国境内的目标,少量针对的是美国实体。然而,来自世界其他地区的受害者有时可能会发现自己成为朝鲜国家支持的威胁行为体的目标。间谍活动和金融盗窃这两个主要目标支持朝鲜政权的更广泛目标,即确保金氏家族的领导地位,并收集针对其长期对手韩国的信息,以便更好地预测紧张局势或冲突加剧期间的操作环境。

与朝鲜有联系的政府机构、记者和非政府组织以及支持美国、韩国或其他盟国的国防承包商和航空航天公司应该更加警惕。加密货币组织应特别重视防御朝鲜网络攻击,因为在本数据集和开源中针对该行业的比例很高。从短期和长期来看,Insikt Group预计朝鲜政权将继续持续开展网络间谍活动和出于经济动机的网络攻击,以支持其战略目标,特别是在该政权仍受到国际制裁的情况下。然而,朝鲜可能会偶尔开展破坏性或干扰性网络攻击,特别是在地缘政治紧张局势加剧的时期,尤其是在东亚地区。

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。