从2017年开始受到关注的“MuddyWater”(由Palo Alto Networks公司旗下 Unit 42威胁研究团队命名)可以说是一个相对年轻的APT组织,被指与2017年2月份和10月份发生在中东地区的一系列有针对性的网络攻击存在关联。从之前大量的报道来看,该组织主要以伊拉克和沙特阿拉伯的政府机构作为攻击目标。不过,也有安全专家指出,该组织实质上一直都在针对其他中东国家、欧洲国家以及美国发动攻击。

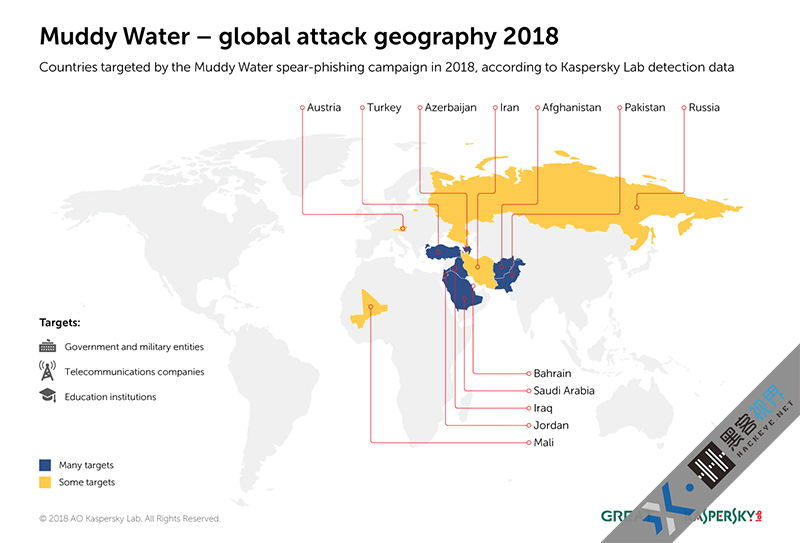

卡巴斯基实验室在本周三(10月10日)发表的一篇博文中指出,他们在最近注意到有大量由MuddyWater分发的鱼叉式网络钓鱼电子邮件附件文档似乎针对的是约旦、土耳其、阿塞拜疆和巴基斯坦的政府机构、军事实体、电信公司和教育机构。另外,一些钓鱼电子邮件也出现在了马里、奥地利、俄罗斯、伊朗和巴林,而最初被发现针对伊拉克和沙特阿拉伯的攻击也仍在继续。

根据卡巴斯基实验室的说法,这些新的钓鱼文档于今年年初开始出现,从5月份起开始逐渐增多,并且分发活动目前仍在继续。MuddyWater使用的新的钓鱼文档依赖于社会工程来说服用户启用宏,然后利用受感染主机来实施攻击。

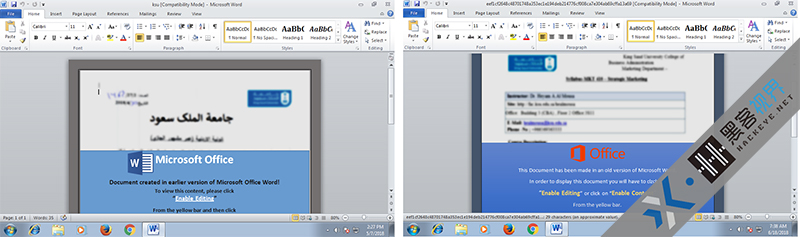

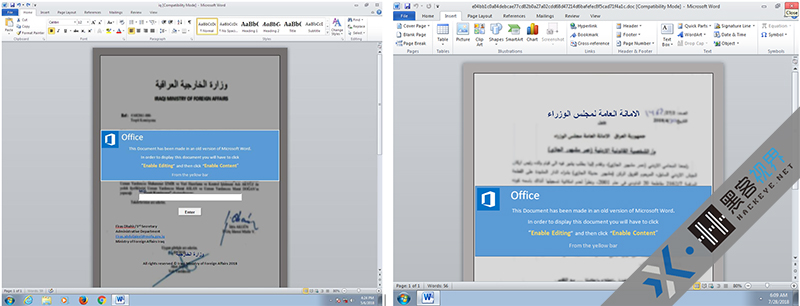

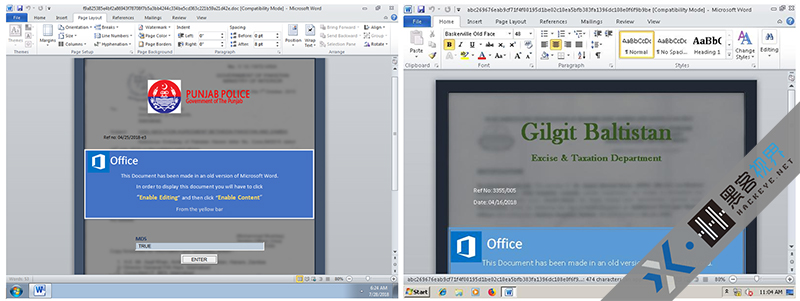

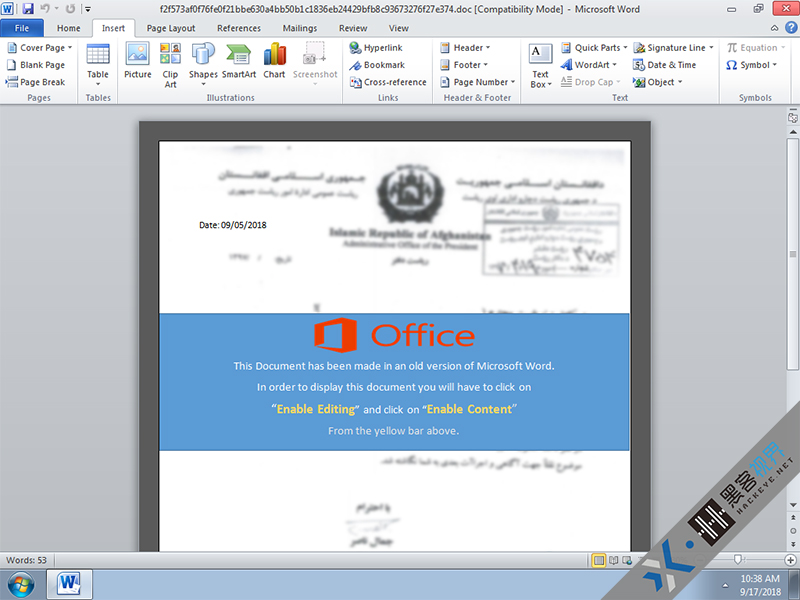

针对不同国家的钓鱼文档示例

约旦

约旦哈希姆王国,司法部(mwjo.doc)和DAMAMAX.doc

土耳其

土耳其安全总局和土耳其沿海安全总局

土耳其安全总局(Onemli Rapor.doc)和土耳其内政部(Early election.doc)

沙特阿拉伯

由沙特皇家空军指挥官签署的文件

KSA沙特国王大学(KSU)

阿塞拜疆

İnkişaf üçün görüş.doc(发展会议)

伊拉克

伊拉克外交部和拉克财政部长理事会

巴基斯坦

ECP.doc和National Assembly of Pakistan.doc

P.Police.doc

阿富汗

President.doc

MuddyWater攻击技术细节

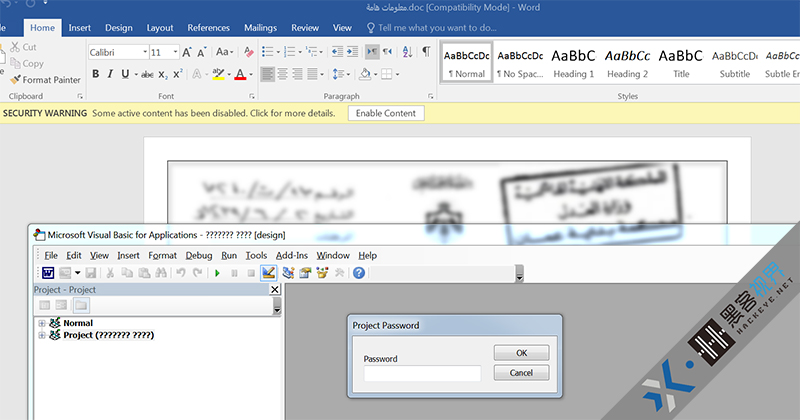

最初的感染开始于支持宏的Office 97-2003 Word文件,其中包含的恶意宏通常受密码保护,以阻碍静态分析。

当用户首次启用宏时,会导致经过混淆处理的恶意VBA代码被执行。对于其中一些钓鱼文档而言,当用户激活虚假文本框时同样会导致恶意宏被执行。

接下来,恶意宏(由Base64编码)将执行以下操作:

1、将两个或三个文件放入“ ProgramData ”文件夹中。释放的文件位于“ ProgramData ”文件夹的根目录中或子目录中。需要注意的是,恶意软件的版本不同,文件名也可能不同。

- \EventManager.dll

- \EventManager.logs

- \WindowsDefenderService.ini

2、在当前用户的RUN键值(HKCU)中添加一个注册表项,以确保这些文件在用户下次登录时执行。对于其中一些钓鱼文档而言,宏会立即生成恶意有效载荷或恶意进程,而无需等待用户下一次登录。同样需要注意的是,恶意软件的版本不同,注册表键和可执行文件也可能不同。

在用户下次登录时,已生成的有效载荷将执行。这些可执行文件是专门为绕过白名单解决方案而选择的,因为它们都来自微软,很可能早已列入白名单。无论这些可执行文件的具体扩展名是什么,宏释放的文件要么是INF、SCT和文本文件,要么是 VBS和文本文件。

这些文件将会被用于生成PowerShell代码,而PowerShell代码要做的第一件事就是禁用office “ Macro Warnings ”和“ Protected View ”。这是为了确保之后的攻击不需要任何用户交互。此外,它还允许宏代码访问内部VBA对象,以便在之后的攻击中执行更隐蔽的宏代码。

具体受害者分布情况

如上所述,MuddyWater攻击活动的大多数受害者被发现位于在约旦、土耳其、伊拉克、巴基斯坦、沙特阿拉伯、阿富汗和阿塞拜疆,同时也有其他受害者被发现位于俄罗斯,伊朗,巴林,奥地利和马里。从MuddyWater在攻击中使用的钓鱼文档来看,该组织实施的攻击具有很强的政治动机,因为其针对的攻击目标几乎都是相对敏感的人物和组织。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。