概述

2023年7月21日,Panabit发布了一篇名为《安全通告:众多自建DNS服务器正在陆续遭受DDoS攻击》的文章,文章中提到陆续有大量园区网自建DNS服务器遭受DDoS攻击, 并且攻击域名相对集中,主要有五个域名fow757.com、lzn376.com、wym317.com、hongmao520.com、cqxqjx.com;并且攻击者伪造了DNS请求的源IP地址。奇安信威胁情报中心也基于自身的视野和数据对这次事件做了一些分析,在这里提出来一些我们看到的和我们的分析结论,希望能为还原此次事件的真相添砖加瓦。

分析

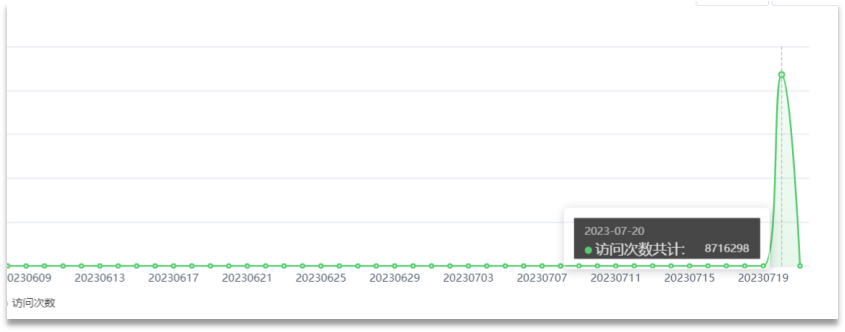

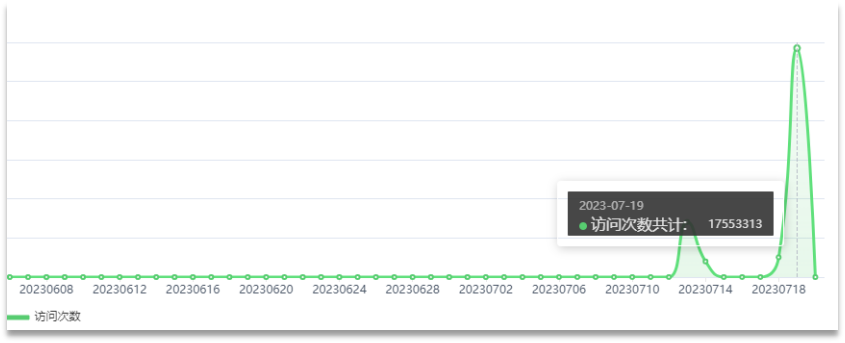

基于奇安信的PDNS数据,我们对五个域名进行了分析,其中hongmao520.com、cqxqjx.com的DNS请求情况与fow757.com、lzn376.com、wym317.com略有不同,cqxqjx.com和hongmao520.com这两个域名在2023年5月份之前每日有零星的请求, 从6月份开始有上涨,每日的请求量大概在千级,并且分布较为均匀,一直到7月20日,请求量突然暴涨至800多万;

而fow757.com、lzn376.com、wym317.com这三个域名在7月之前基本请求量在个位数甚至没有,7月1日-10日请求量为百级,7.13-7.14突增到千万级,7.15-7.17又重新降到百级,然后从7.18开始暴涨,请求量又来到千万级别。这三个域名的请求曲线图基本一致,如下:

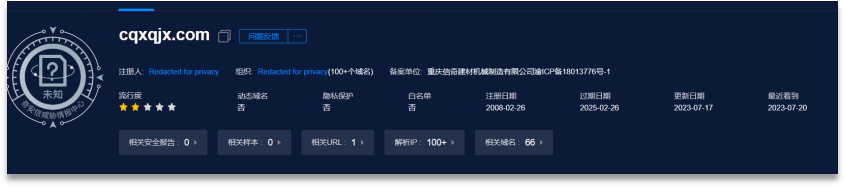

并且这三个域名的字符构成也比较相似,都是[a-z]{3}[0-9]{3}.com这样的格式;而hongmao520.com和cqxqjx.com的构成显然不太一样, 其中cqxqjx.com甚至是备案域名,但是从请求曲线来看,有一定的相似性,结合Panabit文章中所提到的,我们认为这五个相关域名应肯定有某种联系。

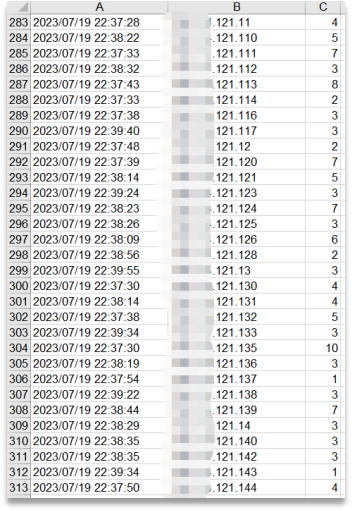

首先我们对单个域名进行分析,以lzn376.com为例,我们统计了发起了对lzn376.com解析的DNS请求在2023-07-20这天的源IP,发现其中有大量公网IP,并且还有大量的同网段ip,类似:

xx.xx.100.155 xx.xx.100.163 xx.xx.100.179 xx.xx.100.187 xx.xx.100.203 xx.xx.100.235 xx.xx.101.67 xx.xx.101.75 xx.xx.101.99 xx.xx.102.11 xx.xx.102.139 xx.xx.102.147 xx.xx.102.171 xx.xx.102.195 xx.xx.102.219 xx.xx.102.227 …… xx.xx.120.98 xx.xx.121.33 xx.xx.123.34 xx.xx.121.36 xx.xx.123.124 xx.xx.123.165 xx.xx.123.172 xx.xx.120.219 xx.xx.122.229 xx.xx.121.13 xx.xx.122.128 xx.xx.120.17 xx.xx.121.127 …… xx.xx.122.195 xx.xx.123.186 |

并且这些同网段的IP发起的请求次数基本一致,分布得很平均;同时,也有一些IP请求次数特别多,可达到上万甚至数十万次,这类IP往往是出口IP,比如某些企业的出口IP;

hongmao520.com和cqxqjx.com也有类似的情况,如下图:

从上面的请求情况来看,我们认为攻击者很可能对Public DNS并没有精准构造具体网段的IP,而是类似爆破的方式将大量的无论公网还是内网的源IP都构造了一遍。只有这样,才会出现公网同网段IP的请求量较为平均、某些出口IP请求量巨大的结果。

与此同时,我们与Panabit的研究人员取得了联系,他们提到“在园区网自建的私有DNS里,伪造的攻击源地址都位于被攻击IP的同一个B段,这点是非常确定的,基本在所有位置都有一致的观察结果,所以才引发了部分局点大量的ARP请求挂死。这和奇安信观察的不一致,我们推测攻击者对Public DNS和私有DNS采取了不相同的攻击手段。每个私有DNS的攻击数据,源地址都是针对被攻击IP来变换的,是这次攻击一个很大的特点。”

结合我们的观察结果与Panabit的观察结果,我们认为Panabit的推测很可能是正确的,攻击者对Public DNS和私有DNS采取了不同的攻击手法。

那么攻击者为什么要这么做?请求的域名到底与攻击者有什么关系?

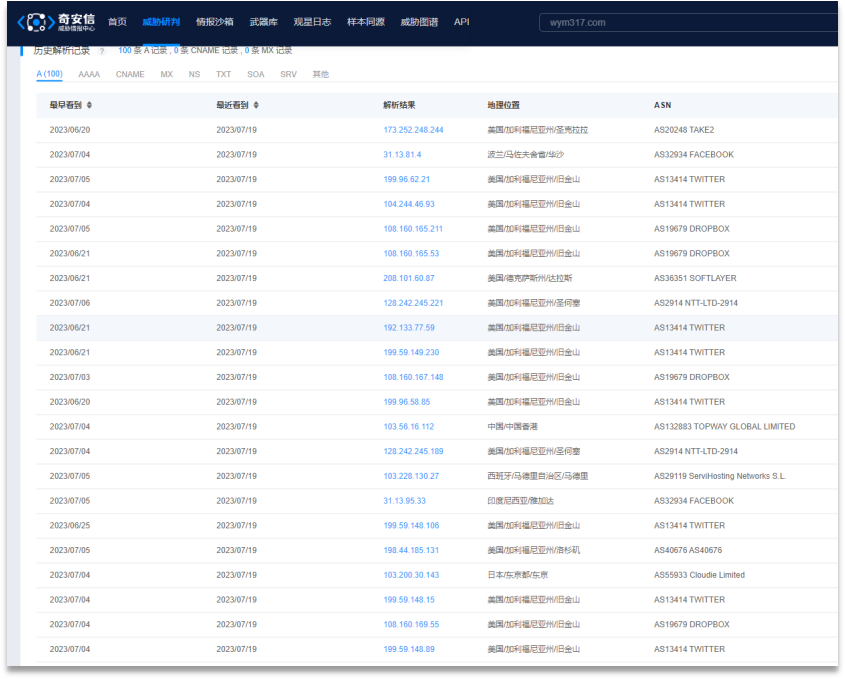

fow757.com、lzn376.com、wym317.com这三个域名解析有一个共同点:大量解析到了国外类似TWITTER、FACEBOOK的ip上,出现这种情况通常是因为域名被封禁,通常封禁的方式是重定向到无效IP,所以这些解析结果不一定是域名本身的解析IP。

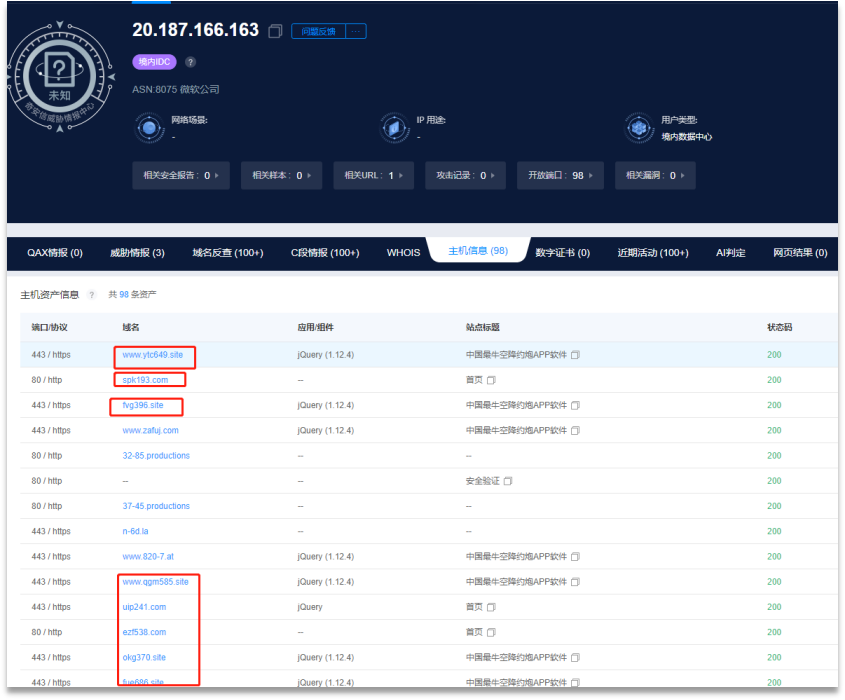

进一步分析我们发现这三个域名都有ssl证书,例如lzn376.com的证书sha1为f75ffba0f272c4fca36455cd3d2bafcb2223b014, 这个证书曾经在2023-04-09~ 2023-04-11期间出现在IP 20.187.191.29、20.187.248.155、20.187.166.163、20.239.11.193上。这几个IP 都是微软Azure香港节点, 并且上面绑定了大量的域名,其中许多域名的都是与前面三个域名一致的格式:[a-z]{3}[0-9]{3}.com ,如下图;从站点标题更可以看出,这类域名应该都是手机端的色情网站。

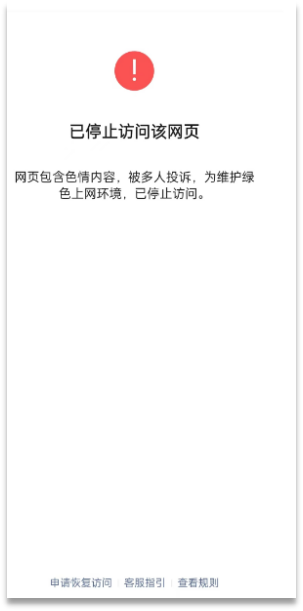

点开一个访问,发现微信已经将其标记为色情网站,所以这些域名应该都是色情网站、色情APP相关的站点。另一方面,访问 cqxqjx.com也有类似的色情网站提示; 如果开启科学上网并且从手机端访问www.cqxqjx.com, 则会跳转到www.honghaoyj.com/,看起来是一个盗版小说网站。虽然cqxqjx.com是一个有备案的域名,但是从目前的情况来看,很可能已经被黑客攻陷并用来做灰黑产相关的内容投放。结合前面请求曲线的分析,我们怀疑hongmao520.com、cqxqjx.com、fow757.com、lzn376.com、wym317.com可能都是色情、盗版小说等灰黑产相关的站点,并且可能是同一个团伙所持有。

至于攻击者与这几个域名的关系,目前没有太多的证据,我们猜测可能攻击者本身也是做色情网站、色情APP或者盗版小说等等的灰黑产团伙,他们试图用这样的方式ddos竞争对手的站点或者将竞争对手的站点暴露出来。

总结

本次事件的攻击者通过向公网上的DNS服务器大量发送了伪造的DNS请求, 对于Public DNS, 其源IP地址可能是批量遍历生成的;对自建的DNS,其伪造成DNS权威服务器同网段的IP后,发起大量相关域名解析查询,请求涉及的域名主要为hongmao520.com、cqxqjx.com、fow757.com、lzn376.com、wym317.com;由于源IP地址是伪造的,DNS服务器需要又会发出大量ARP请求等待响应,从而消耗大量的网络资源, 造成DNS服务器瘫痪。

hongmao520.com、cqxqjx.com、fow757.com、lzn376.com、wym317.com这五个域名是色情、盗版小说等灰黑产相关的站点, 目前尚无法确定攻击者与这些域名的关系,我们推测有可能攻击者本身与这些色情域名的拥有者是竞争对手的关系,试图用这样的方式ddos竞争对手的站点或者将竞争对手的站点暴露出来。

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。