概述

“游蛇”黑产团伙又称“银狐”、“谷堕”,该黑产团伙主要通过社交软件、搜索引擎恶意推广、钓鱼邮件等多种途径传播恶意程序。近期,安天CERT监测到“游蛇”黑产团伙发起的新一轮利用微信传播恶意代码的攻击活动。在本轮攻击中攻击者通过微信投递Gh0st远控木马加载器,利用FTP服务器下载文件,使用侧加载、内存解密等技术加载Gh0st远控木马,从而获得受害者主机的远程控制权限,进行窃密、传播恶意代码等操作。

通过分析溯源,安天CERT发现了“游蛇”黑产团伙通过微信投放远控木马的运营模式,黑产团伙通过“代理人”招收大量成员帮助他们完成恶意程序的大规模传播,获取对受害者主机的远程控制权后,针对受害者微信中的客户或者其所在企业进行更加精准的钓鱼攻击。

经验证,安天智甲终端防御系统(简称IEP)可实现对该远控木马的有效查杀。

针对该远控木马的防护建议详见本文第四章节。

02 黑产团伙运营模式

“游蛇”黑产团伙通过“代理人”在境外社交软件中创建多个群组,招收大量成员,并教授其各类诱导话术,通过网推、网聊、地推等方式对多种行业的目标用户分发恶意程序,诱导目标用户执行恶意程序,从而获得受害者主机的远程控制权限,以此针对受害者微信中的客户或者其所在企业进行更加精准的钓鱼攻击。

安天CERT根据发现的线索整理出“通过微信投放远控木马”的黑产运营模式如下图所示。

图 2‑1 “游蛇”黑产团伙通过微信投放远控木马的运营模式

1. 黑产团伙中的技术人员开发出恶意程序,对其进行混淆及免杀处理,利用杀毒软件测试其免杀效果后交给多个“代理人”。

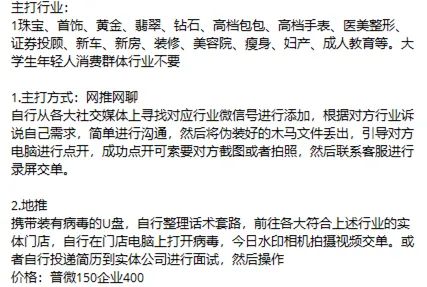

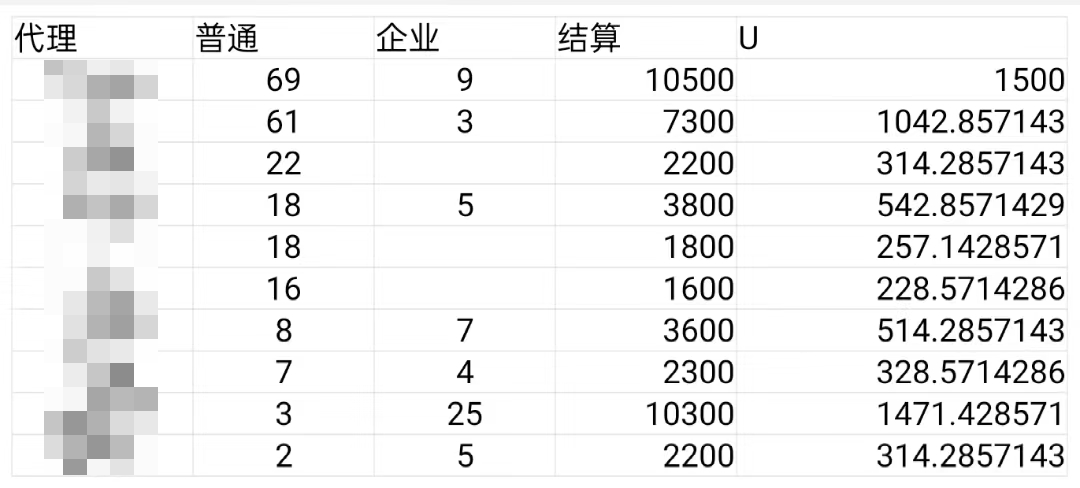

2. “代理人”负责招收投递恶意程序人员、恶意程序下发以及运营结算。“代理人”每天将一批新的恶意程序上传至创建的群组中,并发布任务要求群组成员投放恶意程序,根据受害者类型进行结算,普通微信用户的结算价格为100-150元/个,企业微信用户的结算价格为300-400元/个。每隔一段时间其目标会有所不同。

图 2‑2 “代理人”下发的任务

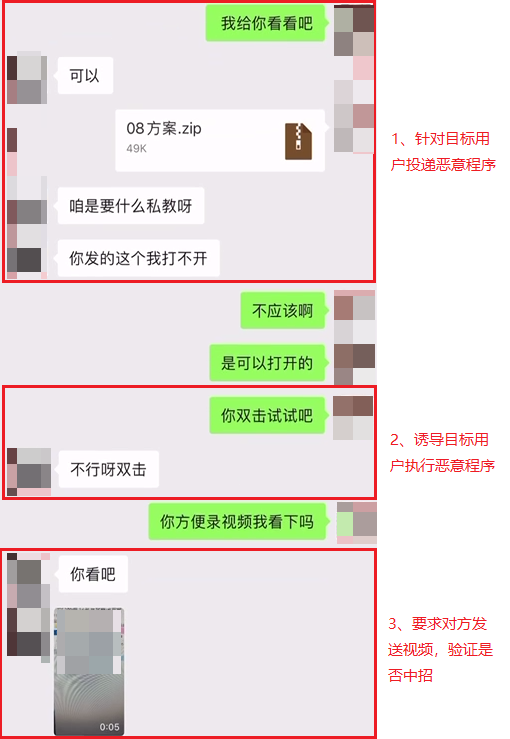

3. 群组中的成员根据每日任务中的要求寻找目标,在多种APP甚至街边广告中获取商家或客服的微信号,添加为好友后通过相关话术诱导目标执行恶意程序,或者前往线下门店投递恶意程序。

图 2‑3 诱导目标用户执行恶意程序的常见套路

由于企业微信的单价更高,有些“代理人”及其群组成员会着重针对企业微信用户进行钓鱼攻击。

图 2‑4 部分代理人某日收益图(结算金额单位为元)

4. 群组成员确认目标中招后,“代理人”根据其后台中的受控端信息对攻击结果进行验证,如受控端屏幕内容、目标地理位置、目标行业等,以此进行金额结算。

图 2‑5 代理人通过后台获取受控端信息

获取对受害者主机的远程控制权后,黑产团伙会针对受害者微信中的客户或者其所在企业进行更加精准的钓鱼攻击。

图 2‑6 黑产团伙后续的一些钓鱼攻击操作

发现恶意程序的免杀失效后,“代理人”会要求暂停恶意活动,并在几小时内或第二天上传新的免杀程序。此外,在某个群组的数千份恶意文件中,安天CERT发现了此前由安天及其他友商披露的多种不同类型的恶意程序。

03 通过微信传播恶意代码活动

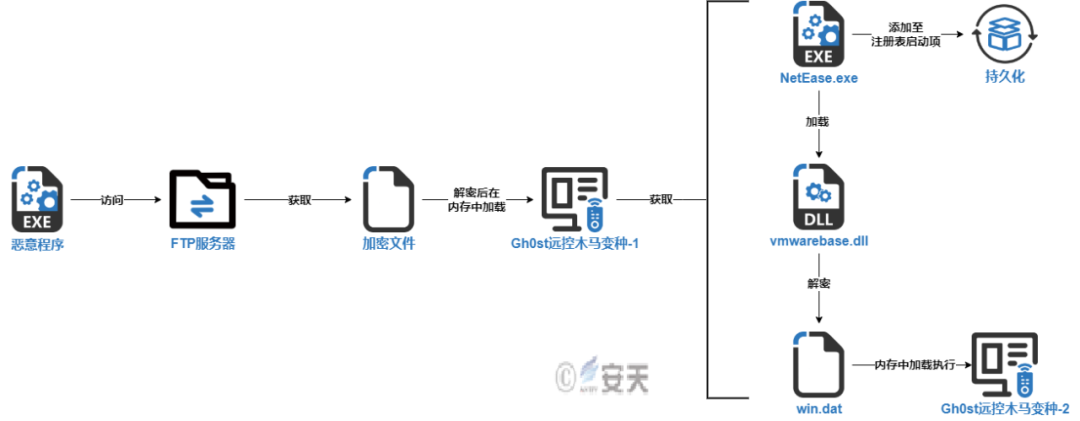

攻击者通过微信传播加载器A并诱导用户点击下载执行,加载器A运行后拷贝自身至指定位置,随后访问攻击者搭建的FTP服务器,下载并解密Gh0st木马A到受害主机内存中加载执行。Gh0st木马A除了具备Gh0st木马的远控功能外,还会下载另一组采用白加黑技术的恶意代码,并创建注册表启动项,该组恶意代码会在受害主机重启后加载Gh0st木马B到内存中执行。

图 3‑1 攻击者通过微信传播恶意代码活动流程

3.1 加载器A

加载器A运行后首先判断当前启动参数中是否包含“/tmp”,若不包含则将自身拷贝至系统D盘根目录并重新命名为“vm.exe”,以指定参数“/tmp”运行该文件。

图 3‑2 Gh0st远控变种加载器A判断启动参数

启动参数验证通过后,该加载器会访问攻击者FTP服务器获取加密的Gh0st木马A文件。

图 3‑3 获取攻击者FTP服务器上加密的Gh0st木马A文件

将获取到的加密的Gh0st木马A文件加载到内存中进行解密、修复PE数据,随后在内存中执行Gh0st木马A。

图 3‑4 将获取到的加密的Gh0st木马A文件加载到内存中

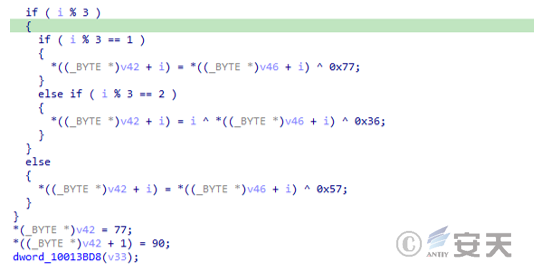

该加载器使用异或算法对加密Gh0st木马A进行解密。

图 3‑5 加载器A使用的解密算法

3.2 Gh0st木马A

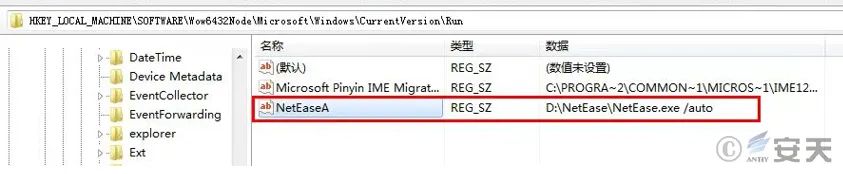

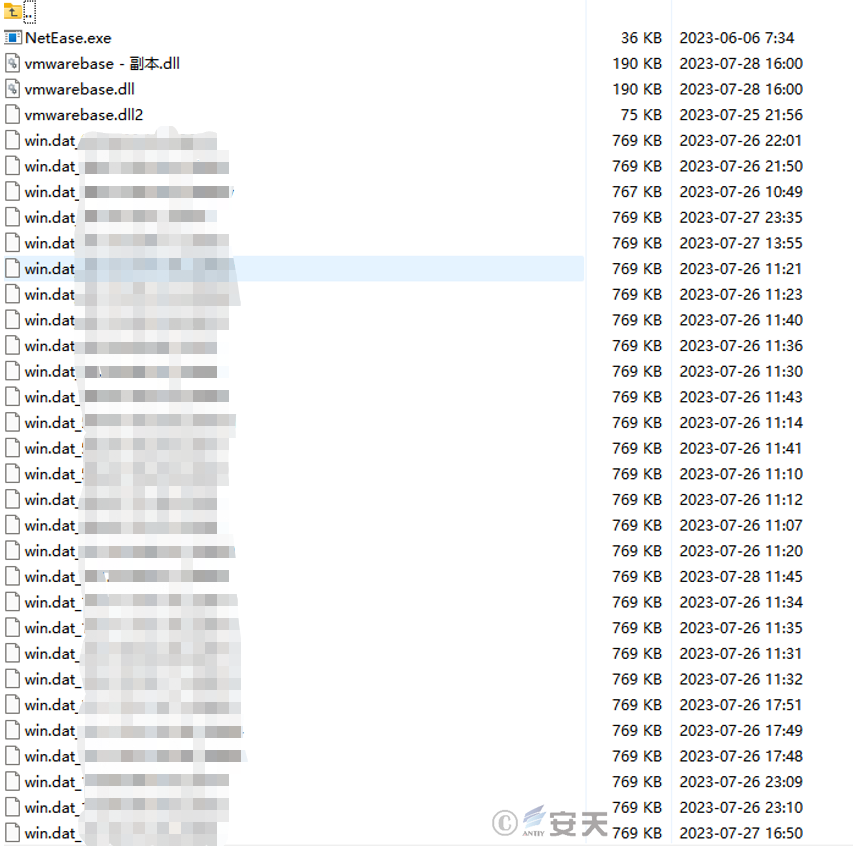

Gh0st木马A为Gh0st远控木马的变种,具备查看注册表、服务管理、键盘记录、文件管理、系统管理、远程终端等功能。其还会下载另一组采用白加黑技术的恶意代码,并创建注册表启动项。该组恶意代码会在受害主机重启后加载Gh0st木马B到内存中执行。该木马访问攻击者FTP服务器下载“NetEase.exe”、“vmwarebase.dll”、“win.dat”至“D:\\NetEase”目录,并将“NetEase.exe”程序添加至注册表启动项实现开机自启动,完成持久化。其中NetEase.exe程序为带有效数字签名的正常程序。

图 3‑6 将NetEase.exe添加到注册表启动项中

表 3‑1 “白加黑”文件说明

文件名 | Hash | 说明 |

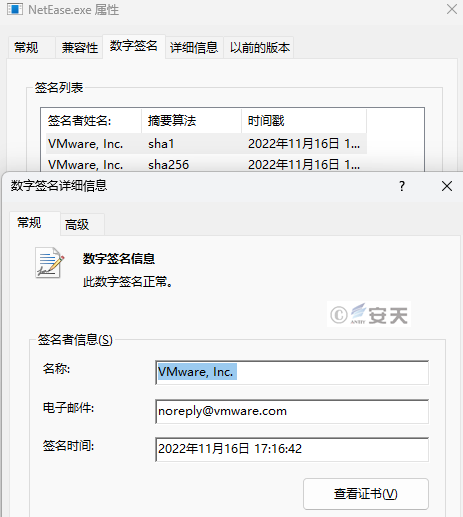

NetEase.exe | AE12EFEDD7D85C8E8F89D1B953BC43C8 | “白加黑”中正常程序且携带有效数字签名。 |

vmwarebase.dll | 081D1C5CC34AB7E8FAE0077E7AD3EC10 | 加载器B |

Win.dat | 7514614b78988647EDEB9211842B08DB | 被加密的Gh0st木马B文件 |

3.3 加载器B

“NetEase.exe”程序为带有效数字签名的正常程序,该程序运行后会加载同目录下的“vmwarebase.dll”文件。该DLL为加载器B,其主要功能为加载最终载荷Gh0st木马B。

“NetEase.exe”为正常程序且携带有效数字签名,该程序运行后会加载同目录下的“vmwarebase.dll”文件。

图 3‑7 NetEase程序数字签名

加载器B运行后首先判断当前调用的进程是否为NetEase.exe,调用NetEase程序的参数是否为“auto”,若不为“auto”则退出程序。

图 3‑8 加载器B判断启动参数

随后判断当前程序是否管理员权限运行,若不是则进行提权操作。

图 3‑9 加载器B提权操作

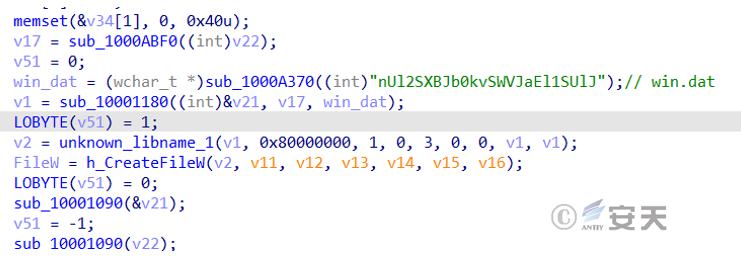

当前程序若为管理员权限运行则加载win.dat,win.dat文件为加密的Gh0st木马B。

图 3‑10 加载加密的Gh0st木马B文件

加载器B与上述加载器A采用相同的解密算法对加密Gh0st木马B进行解密。

图 3‑11 加载器B所使用的解密算法

3.4 Gh0st木马B

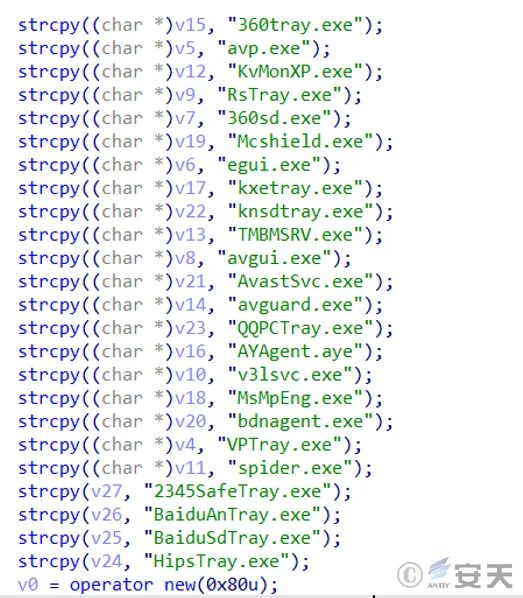

最终载荷Gh0st木马B使用混淆技术对抗分析,相比传统Gh0st木马,该变种还新增了浏览器数据窃取、按键监控、杀毒软件检测等功能。

图 3‑12 Gh0st木马B检测杀毒软件

根据代码结构等信息可确认该木马为Gh0st远控木马变种,详细的远控指令及功能释义如下。

表 3‑2 详细的远控指令

指令 | 功能 |

0x1 | 获取磁盘信息 |

0x4 | 创建文件 |

0x5 | 创建文件并写入数据 |

0x13 | 获取屏幕 |

0x21 | 事件记录 |

0x22 | 键盘记录 |

0x27 | 进程镜像 |

0x2C | 匿名管道 |

0x2D | 关机、注销、重启 |

0x2E | 删除自身 |

0x2F | 下载并运行指定URL的文件 |

0x30 | 下载并运行指定URL的文件,并在重启后删除指定文件 |

0x31 | 清除System、Security和Application日志 |

0x35 | 在桌面0运行指定程序 |

0x36 | 在桌面1运行指定程序 |

0x37 | 设置服务Remark注册表项 |

0x39 | 设置服务Group注册表项 |

0x3A | 弹框 |

0x3B | 建立新的远控连接 |

0x3C | 获取系统信息如系统版本、CUP、当前时间、用户名、磁盘类型、磁盘空余空间、服务、系统目录等 |

0x3D | 加载资源节 |

0x3E | 添加用户 |

0x3F | 设置guest密码,并添加到管理员组 |

0x40 | 查看防火墙和网络服务状态 |

0x41 | 设置远程登陆连接方式 |

0x43 | 通过注册表项设置远程登陆开关 |

0x44 | 设置文件属性为隐藏 |

0x45 | 设置文件属性为隐藏 |

0x48 | 设置Active Directory 帐户 |

0x49 | 删除用户帐户 |

0x4A | 检索特定用户帐户的信息 |

0x4B | 回传进程列表 |

0x4C | 注销指定的远程桌面服务会话 |

0x4D | 断开登录用户与指定远程桌面服务会话的连接,而不关闭会话 |

0x4E | 回传系统用户列表信息 |

0x4F | 回传系统用户列表信息 |

0x50 | 建立新的远控连接 |

0x56 | 获取系统版本信息 |

0x57 | 上传数据 |

0x58 | 查看某个进程是否存在 |

0x59 | 看某个窗口(指定标题)是否存在 |

0x98 | 判断是否存在杀软,若不存在则建立新的远控连接 |

0xC8 | 更新“NetEase.exe”、“vmwarebase.dll”、“win.dat”文件 |

0xCA | 遍历进程查找杀软 |

0xCC | 修改Windows 防火墙设置 |

0xD0 | 连接网络,接收和发送数据 |

0xD4 | 设置NetEase.exe文件属性为隐藏 |

0xD6 | 查找chrome.exe进程 |

0xD8 | 清理IE浏览记录 |

0xD9 | 结束Chrome进程,删除C:\\Users\\xxx\\AppData\\Local\\Google\\Chrome\\User Data\\Default |

0xDA | 结束firefox进程,删除%appdata%\\Mozilla\\Firefox\\Profiles*.db |

0xDB | 结束QQBrowser进程,删除C:\\Users\\xxx\\AppData\\Local\\Tencent\\QQBrowser\\User Data\\Default |

0xDC | 结束SogouExplorer进程,删除C:\\Users\\xxx\\AppData\\Roaming\\SogouExplorer |

0xDD | 结束360se进程,删除C:\\Users\\xxx\\AppData\\Roaming\\360se6\\User Data\\Default |

0xDE | 结束Skype进程,删除C:\\Users\\xxx\\AppData\\Roaming\\Microsoft\\Skype for Desktop |

0xDF | 断开连接 |

3.5 攻击者FTP服务器关联分析

在对恶意样本进行溯源的过程中发现攻击者至少搭建了3台FTP服务器,发现攻击者在FTP服务器上部署了多个不同C2的Gh0st木马。安天CERT通过分析发现该批Gh0st木马功能基本一致,只是C2不同。

图 3‑13 攻击者在某FTP服务器上部署的其他C2的Gh0st木马

04 安全建议:持续增强网内监测和终端防护

“游蛇”黑产团伙攻击持续升级,利用微信、企业微信等即时聊天工具的电脑端登录的沟通模式,诱导执行恶意程序,进一步在群组中传播,这种即有广撒网又有针对性的攻击给安全防护工作带来更多难题,对此,安天建议:

1. 强化业务人员安全意识

强化业务人员安全意识,降低组织被攻击可能性。客服、销售等使用微信、企业微信等电脑端登录的即时通讯应用时,避免因工作性质、利益原因,被诱导下载和运行不明来源的各类文件。组织通过选择安全意识培训服务,巩固“第一道安全防线”。

2. 加强终端文件接收和执行防护

部署企业级终端防御系统,实时检测防护即时通讯软件接收的不明文件。安天智甲终端防御系统采用安天下一代威胁检测引擎检测不明来源文件,通过内核级主动防御能力阻止其落地和运行。

3. 提升网内流量的监测与响应

部署网络流量威胁检测设备可以结合“游蛇”黑产团伙的相关信标进行告警,及时定位被感染的终端。安天探海威胁检测系统集成了恶意代码检测引擎、网络行为检测引擎、命令与控制通道检测引擎、威胁检测模型、自定义场景检测引擎等,可有效检测攻击初始阶段“加载器A”访问FTP服务器行为、下载“加载器B”过程行为和使用的远程控制指令,帮助安全分析人员锁定内网受害主机和远控源头。

4. 遭受攻击及时应急处置

发现或怀疑遭受“游蛇”黑产团伙攻击:针对“游蛇”黑产团伙在攻击活动中投放的Gh0st远控木马,在安天垂直响应平台下载安天安全威胁排查工具(下载链接:https://vs2.antiy.cn/),面对突发性安全事件、特殊场景时快速检测排查此类威胁。由于“游蛇”黑产团伙使用的攻击载荷迭代较快,且持续更新免杀技术,为了更精准、更全面的清除受害主机中存在的威胁,建议客户在使用专项排查工具检出威胁后,联系安天应急响应团队(CERT@antiy.cn)处置威胁。

拨打安天7*24小时服务热线400-840-9234寻求帮助:若遭受恶意软件攻击,建议及时隔离被攻击主机,并保护现场等待安全工程师对计算机进行排查。

最后,针对此类通过诱导和恶意构造,最终指向终端的攻击模式,安天建议客户及时更新智甲终端防御系统、探海威胁检测系统等产品的特征库、规则库,配置安全管控和告警策略,持续应对此类攻击。

06 IoCs

IoCs |

101.32.223.31 |

103.100.62.208 |

103.127.83.111 |

103.71.153.136 |

103.71.153.158 |

111.173.119.130 |

111.173.119.152 |

111.173.119.71 |

118.99.40.134 |

118.99.40.166 |

121.62.17.22 |

121.62.23.105 |

121.62.23.77 |

122.228.116.157 |

122.228.116.159 |

122.228.116.198 |

124.248.69.193 |

150.109.159.9 |

154.213.17.100 |

154.213.17.199 |

154.213.18.54 |

154.23.183.31 |

154.39.193.155 |

154.39.193.169 |

154.91.230.14 |

183.57.144.164 |

206.233.130.199 |

38.181.20.7 |

43.129.230.71 |

43.132.173.165 |

43.135.25.123 |

43.135.50.139 |

45.204.83.66 |

45.204.85.12 |

58.49.150.216 |

58.49.150.228 |

58.49.150.230 |

58.49.150.239 |

58.49.151.87 |

61.136.166.216 |

8.218.39.19 |

38.47.239.104 |

D1901DA0D2A597B2ACEC570123A0A711 |

4F3496F52E2F7DEBC5BE1D0F577D4879 |

3D4547ABE4FE2762964254D6E92255A6 |

16E0649282546E1FFF9B824FA4C8CD40 |

328AE6CB65F7E2FBA2BB7118C8C2F72E |

B05FA7C307CFC65E0E08FE146819209D |

D92608DFEA05DD58341143BDA866AFA8 |

AC098F5EBA7CB69A672EB67516D90A09 |

5F5F5BCC7DA96D27ADF9DC7D77A58342 |

ACB9BE8F7C4BB586D82CACB4BFB0DFDB |

51848E8DBC1A95CEA4CA52ED7B7E89CC |

6961AE48D9B64E437489A81C2D2D1B84 |

3E7B0936445B9DD6705D218F4E2FB4CE |

5505238BC92A2F88FE8ADAFBC624E231 |

5F306BF9A3127ABAADCDB402141D9835 |

8D68B5595DA14B99B7004264E8858440 |

8E1802BD683C8139F4EC3BF8F46E8EEB |

D73EDD09533F74E9DE65F3F13D8FD1B3 |

096ACB9B66B6039BBFB88A4B49A795C2 |

9045259F008A4D58D8465E0FB373DAC9 |

27DB0E943049214DE9897656EDDE3B98 |

07BEC8CBD16D7AB4055FD3BFDA67392D |

D5FABC33AD79F87D2D40F32980414902 |

56C88E73033B138156FE6F20C04E93FF |

A165C8A91D9B8C627C1A33716E9D4F1A |

4E01D9B7142DD19CFE16216D0CD8F7FC |

3964745B626ABCB96EDF546C2B18A4E0 |

AA63C2BD440B7B70F354C89B60A8C2FE |

EC6BDAAA36702F424CA4933188EC6F9B |

BE6696B0B2C336CBD067AA4A29E1FFAF |

A33C0AF72AEEBECB21DD9E06C116FD4F |

11BBD2B3F4F16F1004D0F04E75277208 |

898C133EB69ED4411A5EC67714728751 |

3B9078AE9ED9D87911FA4409878B05EE |

0F06CE24076E4C7C8EB19FF2B86CF203 |

61502106C2EB7ED3E66519344A600F22 |

C313B87514AAC390200940E0C2FA12C1 |

FEF9AB141E1D500FD702C9DFFB39FF45 |

8C9EB1A4E97EB7AF32EDBFEFEB6CC5C8 |

E83FAE239E415A8A3DEB7D88AF79DF78 |

57129A2FE9AF053392059DF4E7AAFF3F |

99EA777B25780B0A18E41E518536229E |

62D0CC2E6EF34655E2F04690E497CC41 |

41C2EEB080E883CDE43F4ED78817DFB8 |

53CD6A45772668752DF67FF0B230C45D |

5715908D96DF1380F04158B2799EE8EA |

B2219ED0B150776639B4CAFDAAE06D05 |

B86CF39BCDA115480BBBBF6D150FF14D |

C84B5A886C152CBAA74C53CC2C8359F1 |

0BA33A9F2B54BDB69C857C11620AB576 |

6989E44BA1246105DC2675E9A8B7B4B2 |

2211C012CF9CA1A4877AB83EDB9A8DFE |

C39D31A9A4991E0C87D9A1ADDED91EBB |

6F551266C6FF4BAF96A8F490EA98A6B4 |

6E83C23C56AB071FEDEEF33998F51979 |

CFD35A105BF7DA928C2C8E0AD5A34FF9 |

F8DBF0512B8E0697D3D8986868A7EE7D |

C0E98A5D9EE3FAFD9F98B1BF105D6075 |

0A8D773E85CF36D807C8F6BE7F91279C |

33D8F12AB3F5A7122F5EE12B890E86BF |

声明:本文来自安天集团,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。