根据《彭博商业周刊》的报道,中国特工设法将芯片接入计算机系统,以便对这些系统施以外部控制。亚马逊、苹果以及其它多家企业曾在2015年购买由总部位于圣何塞的Super Micro公司在中国制造的专用服务器。根据相关报道,这些可能是为美国军方构建的系统中可能存在问题。

亚马逊、苹果、中国政府以及Super Micro公司皆对这一事件予以否认。而且一部分专家认为,很难相信像苹果这样的全球顶尖企业会在质量保证流程中忽略这样的状况。然而,也有部分专家对彭博的报道及攻击性质深信不疑,其中之一正是佛罗里达州网络安全研究所(简称FICS)主任 Mark M. Tehranipoor。事实上,他所在的研究所一直在开发针对此类攻击的检测与反击性技术。

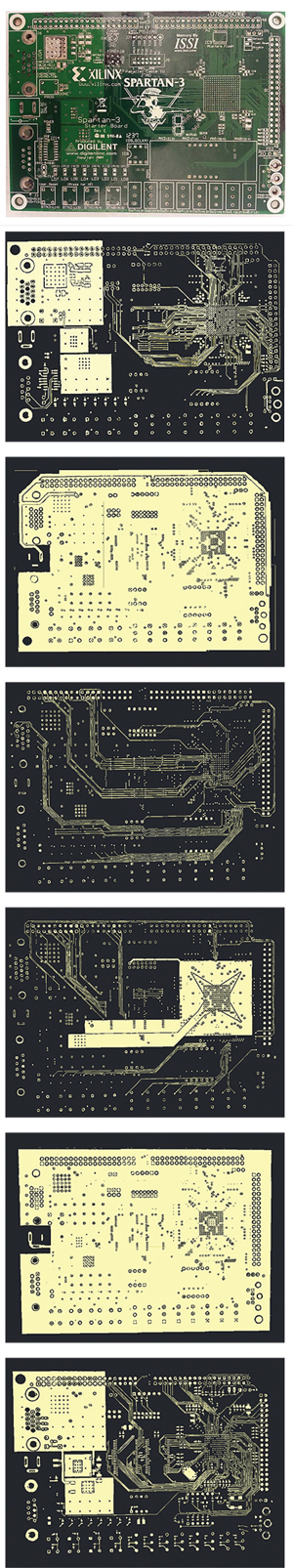

Tehranipoor表示,该研究所的半自动化系统“能够在数秒到数分钟之内识别出添加部分。”该系统利用光学扫描、显微镜、X射线断层扫描以及人工智能技术以比较印刷电路板及其芯片与组件同预期设计间的区别。

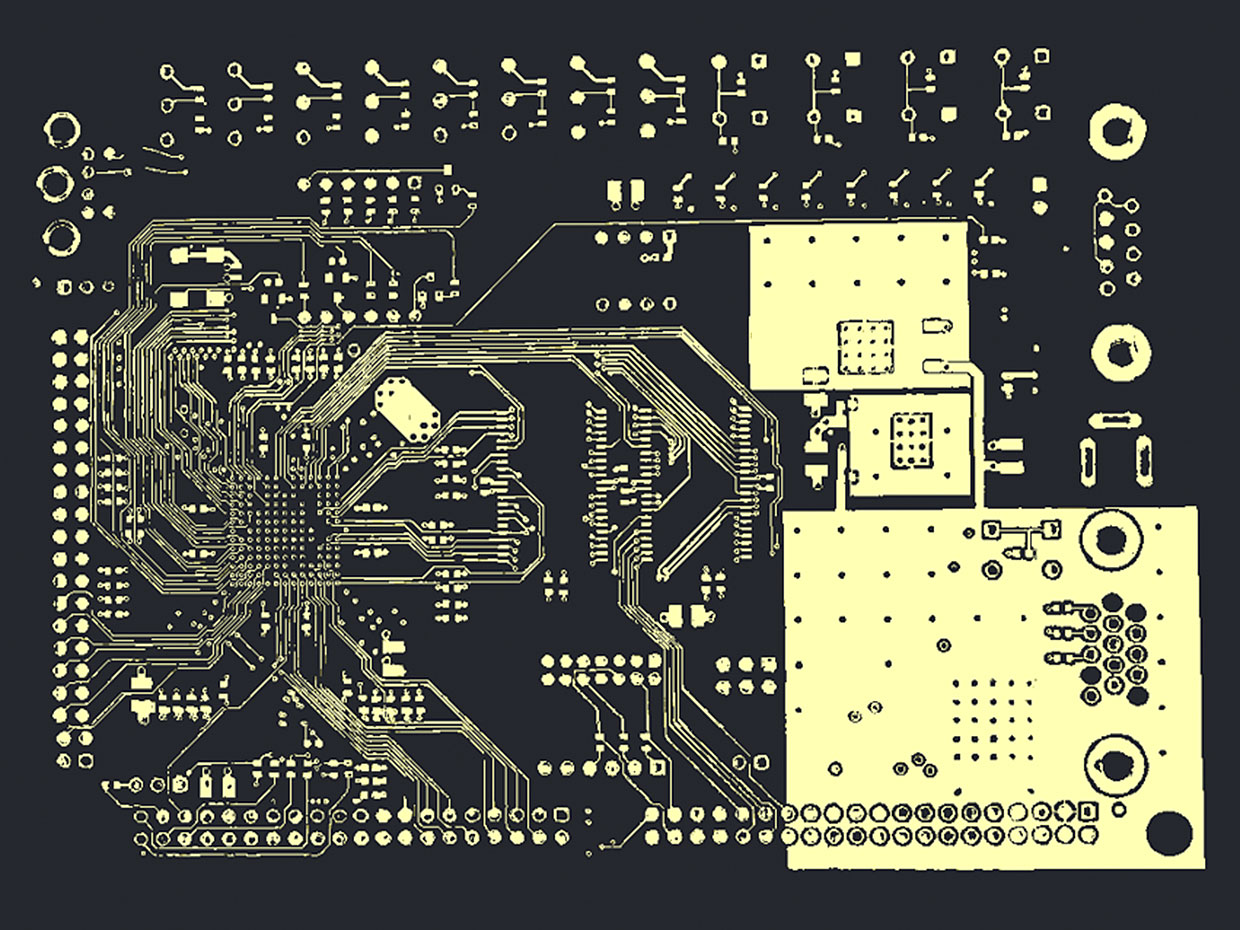

他解释称,该系统首先需要拍摄电路板正面与背面的高分辨率图像。此后,机器学习与人工智能算法将遍历图像内容,追踪连接体系并识别各组件。接下来,X射线断层成像仪将更深入地显示埋藏在电路板内的互连体系与组件。(根据彭博方面的说法,近期此类攻击开始越来越多地埋设存在问题的芯片,而非将其留在表面之上。)在这一流程中,系统需要生成一系列二维图像并将其自动拼接在一起,从而进行逐层分析——包括其互连机制以及接入的芯片与组件。Tehranipoor估计,彭博方面提到的问题芯片中可能包含十几层。

这些信息随后会与原始设计进行比较,从而确定制造商是否添加、减少或者更改了某些内容。

这些X射线断层扫描图像能够逐层显示商业印刷电路板的布局。

整个流程几乎都能够以自动化形式完成,Tehranipoor的小组正致力于彻底消除系统对人力的依赖。此外,他们还在研究能够识别出更微妙攻击活动的方法。例如,攻击者可能会改变电路板上电容器与电阻器的物理值,或者巧妙地改变互连尺寸,从而确保其易受严重的电迁移问题的影响。

那么,这套系统为什么还没有得到广泛应用?答案是,系统中的主体早在2014年就已经成熟。Tehranipoor指出,“有时候技术虽然已经准备就绪,但企业并不一定会加以采用,因为很多人认为这种攻击「并不真实存在」。”而此次攻击事件有可能足以改变这种看法。

尽管如此,Tehranipoor表示“这并不是我最担心的攻击活动。尽管其相当复杂……但在我看来,这些攻击者完全可以做出更多尝试,且确保其更难被发现。”

本文翻译自IEEE

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。