通常来讲,Linux和macOS操作系统被认为具有更高的安全性。但如果你认为它们就不容易受到计算机病毒的攻击,那么你可能需要仔细阅读下文。

越开越多的网络犯罪分子正在开始使用一种新的“无法检测”的恶意软件,其目标包括运行Windows、macOS、Solaris和Linux系统的设备。

这个新型的跨平台恶意软件名为“CrossRAT”,是一种远程访问木马程序,针对当前四种流行的计算机操作系统,使得攻击者能够远程操纵计算机系统、屏幕截图以及运行任意可执行文件。

据研究人员介绍,CrossRAT是由发起网络间谍活动“Dark Caracal”背后的APT组织开发的。该组织在传播CrossRAT时,并不依靠任何零日漏洞;相反,他们选择了最为基本的社会工程。

具体来讲,该组织通过利用Facebook群组和WhatsApp消息上的帖子来诱导受害者访问由黑客控制的虚假网站,由此下载用于传播CrossRAT的恶意应用程序。

另外,由于CrossRAT是采用Java编程语言编写的,这使得研究人员能够很容易对其进行反编译。

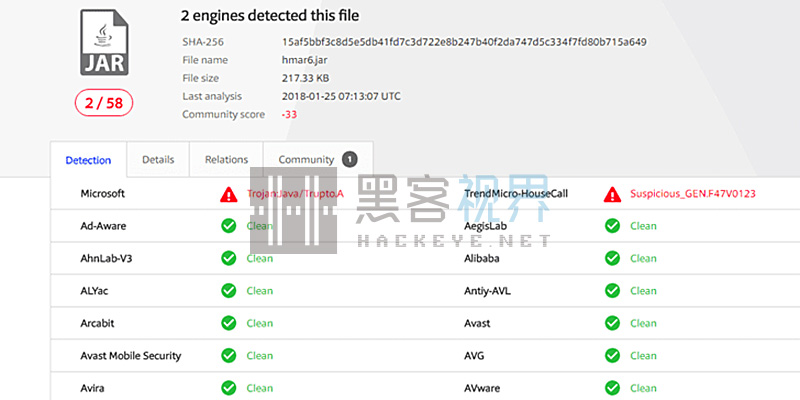

根据VirusTotal(一个提供免费的可疑文件分析服务的网站)的扫描结果,在目前流行的58款防病毒软件中,只有两款可以检测到CrossRAT。

美国国家安全局(NSA)前雇员Patrick Wardle对CrossRAT进行了深入分析,并提供了一份全面的技术概述,包括其持久性机制、命令和控制通信以及它的能力。

CrossRAT 0.1 - 跨平台持续监控恶意软件

一旦在目标系统上执行,植入物(hmar6.jar)首先检查正在运行的操作系统,然后针对性地安装对应的程序。

除此之外,hmar6.jar还会尝试收集有关受感染系统的信息,包括已安装的操作系统版本、内核版本和体系结构。

对于Linux系统,CrossRAT会尝试查询systemd服务文件以确定操作系统版本,如Arch Linux、Centos、Debian、Kali Linux、Fedora和Linux Mint等等。

CrossRAT会在之后实现针对不同操作系统特定的持久性机制,它会在受感染系统重新启动时自动执行,并将其自身注册到C&C服务器,进而允许远程攻击者发送命令以及窃取数据。

CrossRAT包含未激活的键盘记录模块

CrossRAT被设计成具有一些基本的监视功能,只有在接收到来自C&C服务器的各种预定义命令时才会被触发。

Patrick注意到,CrossRAT在被编程时使用了“ jnativehook”。这是一个开源的Java库,用来监听键盘和鼠标事件。但在这个版本(0.1)的CrossRAT中,并没有任何预定义命令被用来激活这个键盘记录功能。

如何检查自己的设备是否感染了CrossRAT?

由于CrossRAT针对不同操作系统的会以不同的形式存在,因此检查自己的设备是否感染了CrossRAT的方法也有所不同,这将取决于你正在运行的操作系统。

针对Windows:

检查“HKCU \ Software \ Microsoft \ Windows \ CurrentVersion \ Run”注册表项。

如果被感染,它将包含一个命令,包含java、-jar和mediamgrs.jar。

针对macOS:

检查“〜/ Library”中的jar文件“mediamgrs.jar”。

还可以在“/ Library / LaunchAgent”或“〜/ Library / LaunchAgents”中查找启动代理(名为mediamgrs.plist)。

针对Linux:

在“/ usr / var”中检查jar文件“mediamgrs.jar”。

还可以在“〜/ .config / autostar”t中查找一个名为“mediamgrs.desktop”的“autostart”文件。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。