安全研究人员发现了一项新的攻击行为, 使用两个攻击框架, 据称是美NSA开发的后门,用以监视俄罗斯、伊朗和埃及的目标。

这些工具最初是在2017年3月由影子经纪人( ShadowBrokers )发布的, 称他们来自美国间谍机构,其中包括两个框架: DanderSpritz 和 FuzzBunch。

DanderSpritz-包括 "插件,用以收集情报, 使用利用和检查已经被控制的机器"。FuzzBunch支持不同的实用程序交互和协同工作, 其中含各种功能插件,用以分析数据, 受害者, 利用漏洞, 执行计划任务等等。

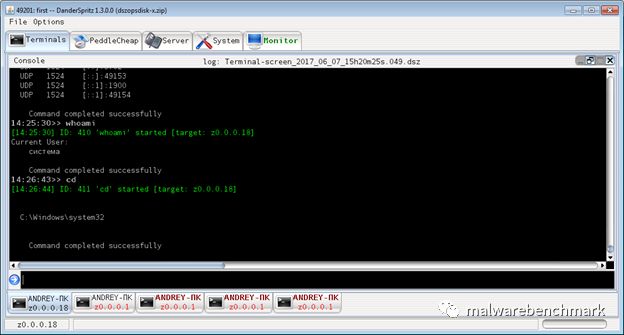

DanderSpritz 完全由插件来收集情报、利用漏洞和检查已经控制的机器。它是用 Java 编写的, 它提供了一个类似僵尸网络管理面板的图形窗口界面, 以及像 Metasploit 的控制台接口。它还包括自己的后门和插件, 支持 FuzzBunch 控制的受害者。

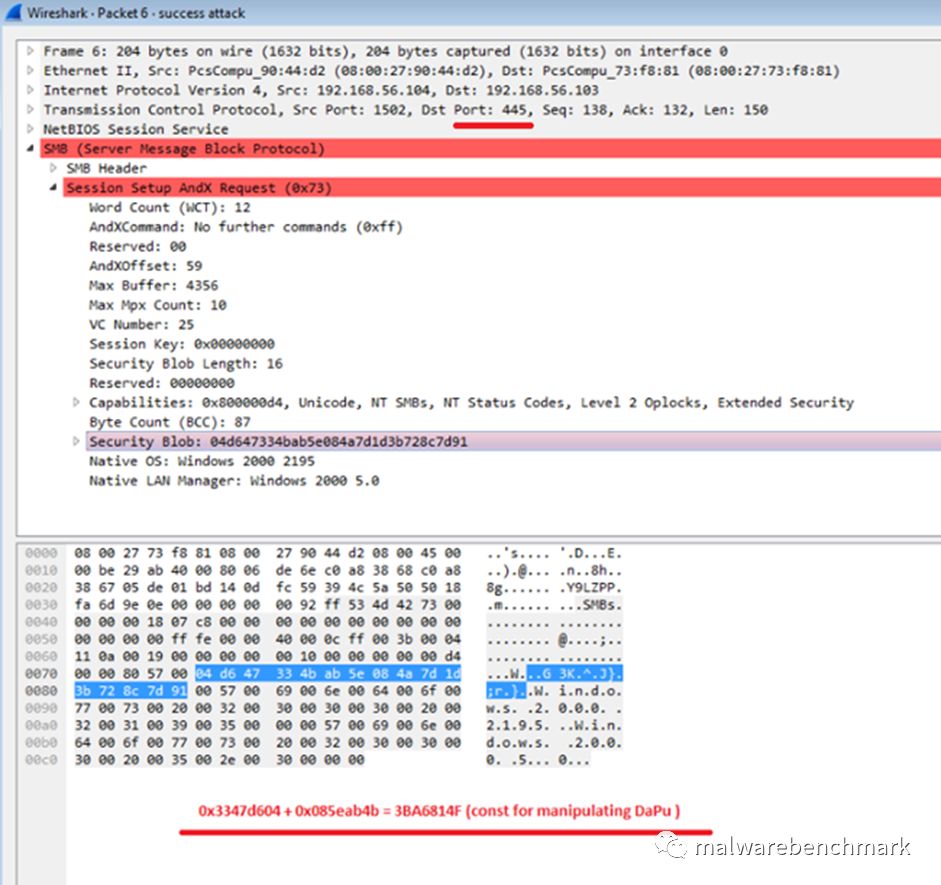

DarkPulsar 后门将两个框架链接一起, 与 FuzzBunch 一起利用漏洞, 在 DanderSpritz 执行侦察和窃取数据之前,获得对目标系统的远程访问权限。

"FuzzBunch 和 DanderSpritz 框架的设计是灵活的, 可扩展功能,与其他工具兼容。其中每一个都包含一组针对不同任务设计的插件: FuzzBunch 插件负责侦察和攻击受害者;DanderSpritz 框架中的插件则管理已感染的受害者。

FuzzBunch 框架中的插件有三文件:

%pluginName%-version.fb

从 XML 复制标头, 并包含插件的 ID。

%pluginName%-version.exe

当 FuZZbuNch 收到命令时, 将启动此可执行文件

%pluginName%-version.xml

此配置文件描述插件的输入和输出参数-参数名称, 类型等;

DarkPulsar 的管理模块, 用于控制一个名为 "sipauth32" 的被动后门, 它提供远程控制,支持以下命令:

Burn

RawShellcode

EDFStagedUpload

DisableSecurity

EnableSecurity

UpgradeImplant

PingPong

Darkpulsar 有将恶意软件流量嵌入系统协议的能力。支持情况如下:

Msv1_0.dll – for the NTLM protocol,

Kerberos.dll – for the Kerberos protocol,

Schannel.dll – for the TLS/SSL protocols,

Wdigest.dll – for the Digest protocol, and

Lsasrv.dll –for the Negotiate protocol.

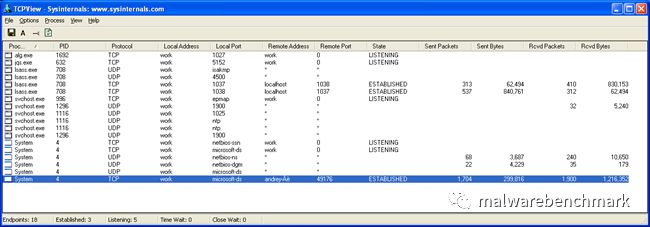

通过端口445的流量,lsass.exe 中还会出现一对绑定套接字;当 DanderSpritz 通过 PcDllLauncher 插件部署 PeddleCheap 的负载时, 网络活动会显著增加;当与受感染计算机的连接终止时, 网络活动将停止, 且仅 lsass.exe 中的两个绑定套接字的踪迹仍然存在:

卡巴斯基实验室声称在俄罗斯、伊朗和埃及发现了大约50名受害者, 其中有 Windows Server 2003 和2008的目标系统。俄罗斯 AV 供应商解释说, 受攻击组织与核能、电信、IT、航空航天等部门有关联。

IOCs:

implant – 96f10cfa6ba24c9ecd08aa6d37993fe4

File path – %SystemRoot%\System32\sipauth32.tsp

Registry – HKLM\Software\Microsoft\Windows\CurrentVersion\Telephony\Providers

参考:

https://securelist.com/darkpulsar/88199/

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。