近年来,大型运营商遭数据窃取攻击的频次和力度呈现递增态势:在全球前十大电信企业中,美国威瑞森(Verizon)、美国AT&T、德国电信和日本NTT在近年都发生不同程度的信息泄漏事件,造成了严重的经济及形象损失。本文通过检视全球近七年发生的20起主流运营商数据泄漏事件,发现有12起泄漏是由外部攻击者导致,有3起是由自身安全管理缺陷导致,有5起是因为合作伙伴安全水平低下。可见,外部黑客利用运营商内部安全漏洞、侵入系统窃密已经成为电信企业数据安全防护的头号威胁。但为防止堡垒从内部被攻破,也应加强对内部人员安全操作的监管,以及对下游承包商的安全问责。

2016-2023年重要案件梳理和总结

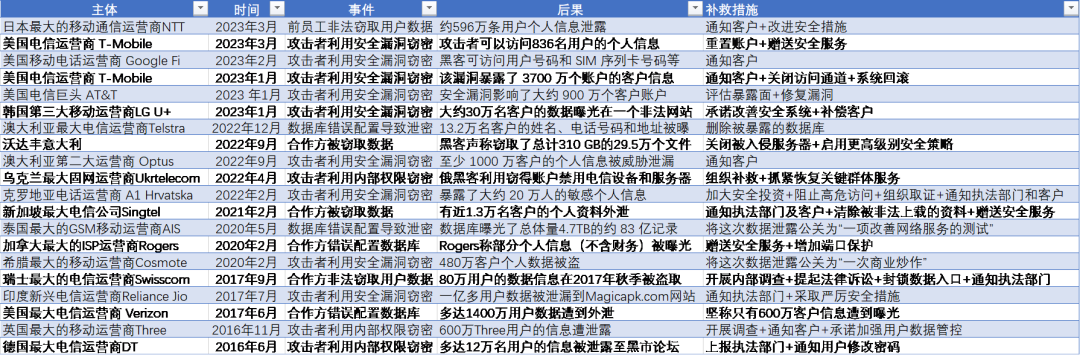

经过公开资料归纳, 本文梳理了2016-2023年间可查的全球主流运营商1数据泄漏事故共20件,波及各大洲数个国家,泄露原因复杂,其中外部攻击涉及12件,占比60%;内部安全管理缺失涉及3例,占比15%;外部伙伴过失涉及5例,占比25%。

表1 近20起运营商重大数据泄漏案件汇总(中国电信研究院整理)

1. 外部攻击类案例(占60%)

在此类事件波及的用户数量基本介于10万~1亿人之间,数据泄漏的类型多是移动用户的个人基础信息,包括但不限于用户姓名、地址、邮件、出生日期、身份证号、驾照号、护照号、电话号码、通话记录、SIM卡序列号和套餐信息等。在多数案例中,由于采取了较高密级的安全防护,用户的财务数据库往往未被攻破,故总体危害性有限,一般不造成直接经济损失,但增加了用户风险,损害了运营商社会形象。

完整的善后策略通常分为下列三个步骤:

①评估暴露面积+取证追责+封堵泄密渠道。确定泄漏事件的波及面是初期重点。多数运营商都会重点确认用户的财务信息(比如信用卡密码和银行账户)的安全性,以防止更恶劣的社会影响。运营商通常会为用户重置PIN码、并关闭疑似泄漏的数据库访问渠道。例如T-Mobile用系统回滚(System Fallbacks)措施阻止黑客的获取敏感数据访问权限。而取证活动通常会采用外聘IT团队的方式保证客观性,必要时申请国家安全局、检察院等执法部门的介入。

②通知目标客户+补偿增值服务(可选)。由于敏感信息泄漏会使身份盗用和钓鱼攻击的风险陡增,所以运营商都会在第一时间以电话或邮件的形式将情况告知信息泄漏客户,并提供相关安全建议,如修改密码、更换SIM卡,部分运营商还会提供一定年限内的防盗检测服务(美T-Mobile)。针对责任明确的数据泄漏事件(如LG U+),部分运营商会成立专门的咨询机构制定赔偿计划。

③重建安全系统+补齐短板。修复安全漏洞是本阶段重点。例如,若信息泄漏是由应用程序的API权限违规调用所致,则定期开展风险排查和整治,发现接口存在的风险及脆弱性(T-Mobile案);若信息泄漏是由内部安全系统漏洞所致,则应大幅提升网络安全预算(如LG案从300亿韩元提升到1000亿)、提升风险审查能力和危机响应能力,增加网络安全专家的聘用预算和白帽黑客的人才选拔。

2. 自身安全管理缺陷案例(占15%)

此类案件占比较低,泄漏的多数根源是内部操作不规范。比如有两起是由于内部员工的云数据库错误配置,通常导致客户个人信息“意外”出现在不当位置,另一起是离职员工利用未收回的权限窃取客户信息。这类案例往往可以追责到个人,责任明晰,运营商应通过内部制度的前置规范加以避免。

在数据库错配的案件善后中,运营商多采取“删除错配信息→联系客户澄清事件(或公关为‘改善服务测试’)”的策略;在离职员工窃密案件中,NTT采取了建立更加严格的数据库访问控制系统和加密协议的补救措施。

3. 合作伙伴安全过失(占25%)

此类案件可归因于掌握运营商部分用户数据的承包商由于技术漏洞或管理不当,造成客户的姓名、住址和电话号码等被泄漏,由于运营商往往不会把财务信息等核心数据外享,故此类数据危害有限。

在善后方面,对于合作伙伴故意窃密的行为,运营商会采取取证+司法诉讼的流程。并在短期内关闭销售合作公司的数据入口。对于合作伙伴过失泄密的案件,运营商由于承担连带责任,也会通过信用监控服务等手段向受影响客户提供补偿,降低钓鱼攻击等社会工程学风险。

运营商数据泄漏共性总结与安全防范建议

表2 近期20起数据泄漏案件事故环节及责任方分析

数据泄漏往往沿数据生命周期(采集、传输、存储、使用、共享、销毁)中的各经手主体发生,在上述20个泄漏案件中,泄漏高危环节往往集中在“存储”(访问控制)、“使用”(数据库配置)和“共享”(合作方泄漏)环节,对应的具体策略分别为“严监控”&“重隔离”+“紧权限”&“明规范”+“慎外包”。

1、针对占比60%的外部窃密案件,可采取数据访问的“严监控”+数据储存的“重隔离”策略加以防范。考虑到运营商的安全能力建设涉及部门较广,在开发、运维和使用侧具有庞杂的对外安全风险敞口,跨部门、跨层级的安全管理具备现实难度,故应该坚持将外源型数据泄露的防护策略集中在切断外泄链路上,衍生出了以下两个策略:

“严监控”旨在通过建立专业的检测团队,通过完善的日志审计,防范敏感数据通过应用API接口、邮箱、终端设备泄漏至公网;“重隔离”的核心思想是切割数据集,减少非法访问的破坏性。由于运营商数据种类繁多且价值差异巨大,包含了用户的基础信息、套餐状况和消费偏好等,故应坚持底线思维,对数据进行分类,根据敏感程度和价值制定不同的安全策略,将重要数据,比如客户话费信息、套餐积分等进行隔离,以有效降低信息资产暴露面。

2、坚持内部安全管理的双管齐下。针对占比5%的内鬼窃密案件(NTT),采取“紧权限”的策略加以防范,针对占比10%的内部数据库错误配置案件,可采取“明规范”策略来避免相应的数据泄漏。

运营商人员复杂,从集成、开发、测试,再到营销、代销、客服,存在大量数据出口,内鬼或操作事故难以彻底封堵,故防护核心是缩小核心数据的访问人群,亦即“紧权限”。“紧权限”旨在防范内部人员滥用访问权限,越权访问并违规下载数据。具体做法为通过人员权限细分、控制、日志审计和考核,以降低敏感数据被非法批量下载和导出的风险。此外,运营商需要建立更严格的权限管理机制,依据数据访问“最小授权原则”,确保只有授权人员能够访问特定数据。

同时,错误的系统配置和不安全的默认配置也为攻击者提供了最优的窃密路径,使其轻松地访问关键业务系统和数据。Gartner预估到2025年,99%的云安全事件将源于用户配置错误。对此,建议运营商采取“明(配置)规范”的预防策略:创建数据库配置模板。预先了解使用云计算可能面临的安全问题,理解云服务的复杂性和潜在陷阱,为现有的云服务创建有效且安全的配置模板;其次,安全运营人员需要部署一套完善的安全配置管理(SecCM)计划,持续对企业整体环境中各种易受攻击的错误配置进行全面管理;最后,及时测试和更新配置参数。在搭建好云安全配置后,要及时、定时进行测试,通过测试发现配置中的漏洞,从而进行优化,确保正常运行。

3、针对占比25%的合作商数据泄漏案件2,应采取收紧敏感数据的外包授权的策略缩小安全敞口。

运营商通常在客服中心、增值业务、基站运维、人力培训等业务领域广泛采用外部服务,并共享有关的业务数据,但也由此延伸出数据外泄风险。“慎外包”意味着加强对合作商的数据安全资质审核,包括制定严格的数据保护政策和规定、审查外包合作伙伴的安全能力和信誉、签署保密协议和法律协议、建立监控和审计机制以及加强员工培训和管理等;从长期来看,应从数据安全维度重新审视外包合同,将涉及到核心数据的业务内部化,或全资收购无法实现自研自主的安全业务所属公司,加强内部技术人才的培养,从根源减少对合作商的依赖,避免不必要的敏感数据分享。

注释:

1.本文选取的案例中,泄漏主体一般为所在国前三大电信运营商。

2.细分情形有合作商数据库错配(2例)、被黑客窃取(2例)和主动窃取(1例)。

本文作者

雷东亚

分析师

伦敦政经硕士,CISO,就职于中国电信研究院,主要研究方向为运营商极限安全、网络战等领域。

编辑制作

多媒体服务设计团队

制图:李银鑫 | 编辑:王凯雯

审校:董智明、刘馨

声明:本文来自天翼智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。