前情回顾·全球黑客同台竞技

安全内参10月31日消息,2023年Pwn2Own黑客大赛在多伦多落下帷幕。10月24日至27日期间,安全研究人员发现针对消费产品的58个零日漏洞(其中部分漏洞由不同队伍同时发现),领取1038500美元(约合人民币760万元)的奖金。

Pwn2Own黑客大赛由趋势科技旗下的零日计划(ZDI)组织,安全研究人员针对移动设备和物联网设备等进行攻击。

各类数字产品接连被破

本届大赛上,被攻击设备包括移动电话(苹果iPhone 14、谷歌Pixel 7、三星Galaxy S23和小米13 Pro)、打印机、无线路由器、网络附加存储(NAS)设备、家庭自动化中心、监控系统、智能音响,以及谷歌Pixel手表和Chromecast设备。所有设备都采用默认配置、运行最新安全更新的系统。

没有团队报名攻击苹果iPhone 14和谷歌Pixel 7智能手机,但参赛者成功对一只已经完全修补的三星Galaxy S23发起四次攻击。

Pentest Limited团队首次演示了三星Galaxy S23的零日漏洞。他们利用输入验证不当的弱点执行代码,赚取了5万美元和5个Pwn大师积分。

比赛第一天,STAR Labs SG 团队利用允许输入的列表攻击了三星的旗舰产品,赚取了 2.5 万美元奖金(第二轮针对同一设备的奖金减半)和 5 个 Pwn 大师积分。

比赛第二天,Interrupt Labs和ToChim团队的安全研究人员成功攻击了Galaxy S22。他们利用的是允许输入的列表和另一个输入验证不当的弱点。

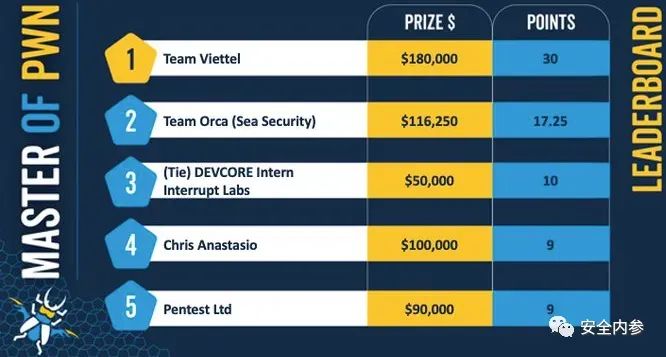

2023年多伦多Pwn2Own黑客大赛最终排行榜(ZDI)

Viettel团队最终赢得了本次黑客大赛的冠军,赚取了1.8万美元和30个Pwn大师积分。排名第二的是Sea Security的Orca团队(116250美元,17.25分)。DEVCORE Intern团队和Interrupt Labs团队并列第三,均获得5万美元和10个积分。

安全研究人员成功演示如何利用58个零日漏洞攻击多个供应商的设备,包括小米、西部数据、群晖、佳能、利盟、Sonos、TP-Link、威联通、Wyze、惠普等。

Pwn2Own大赛期间利用的零日漏洞被报告后,供应商有120天的时间发布补丁。之后,零日计划会公开披露这些漏洞。

今年三月,2023年温哥华Pwn2Own黑客大赛期间,参赛者发现27个零日漏洞(其中部分漏洞由不同队伍同时发现),赢得了1035000美元将近和一辆特斯拉Model 3汽车。

参考资料:https://www.bleepingcomputer.com/news/security/hackers-earn-over-1-million-for-58-zero-days-at-pwn2own-toronto/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。