一名印度安全研究员在X.Org Server软件包中发现了一个非常严重的安全漏洞,会影响到大多数Linux发行版,包括OpenBSD、Debian、Ubuntu、CentOS、Red Hat和Fedora。

X.Org是X11(也称X Window系统,一种位图显示的视窗系统)的一个流行的开源实现,它为更广泛的硬件和操作系统平台提供了一个图形化的环境,充当客户机和用户应用程序之间管理图形显示的中介。

根据软件安全工程师Narendra Shinde发表的博文,由于X.Org server不能正确地处理和验证至少两个命令行参数,导致低权限用户可以执行恶意代码并覆盖任何文件,包括root等特权用户拥有的文件。

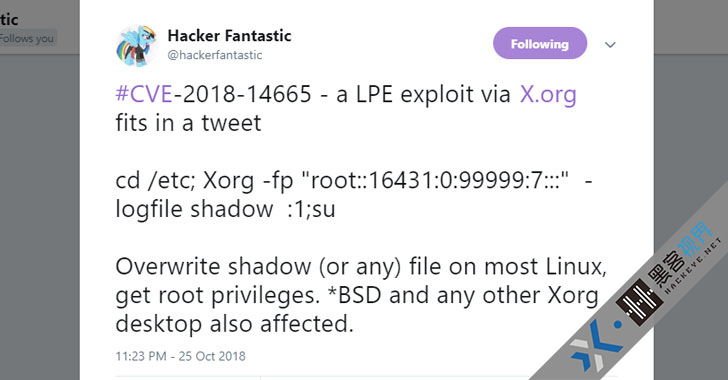

该漏洞被追踪为CVE-2018-14665,在X.Org server 1.19.0软件包中引入,即至少已存在两年多的时间。它可以被终端上的本地攻击者利用,也可以通过SSH提升在目标系统上的权限。

这两个易受影响的参数分别是:

- -modulepath:用于设置搜索Org Server模块的目录路径;

- -logfile:用于为Org Server设置新的日志文件,而不是使用大多数平台上位于/var/log/Xorg.n.log的默认日志文件。

“当X.Org Server以更高的权限(例如,在X.Org Server安装时设置setuid 位并由非root用户启动时)。”X.Org基金会在其安全咨询中写道,“-modulepath参数可用于指定将加载到X.Org Server的模块的不安全路径,允许在特权进程中执行非特权代码。”

“在启动X.Org server时,对-modulepath和-logfile选项的错误权限检查允许不具有特权的用户通过物理控制台登录到系统,升级他们的权限,并在root权限下运行任意代码。”Red Hat在其安全咨询中写道。

此外,安全研究员Matthew Hickey 在上周通过Twitter分享了一段易于执行的漏洞利用概念验证(PoC)代码,并写道:“攻击者可以通过3个或更少的命令来接管受影响的系统。”

需要提醒大家的是,X.Org基金会现已通过发布带有安全补丁的X.Org Server 1.20.3来解决这个问题。另外,包括OpenBSD、Debian、Ubuntu、CentOS、Red Hat和Fedora在内的主流Linux发行也已经发布了他们的安全咨询,以便向用户提供相关信息和补丁更新。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。