作者简介

刘文军

苏州工业职业技术学院副教授,主要研究方向为并行与分布式算法、工业互联网关键技术、校企产教融合研究和推广等。

陈晨

苏州砺行信息科技有公司技术总监,主要研究方向为工业互联网标识解析体系研究与创新应用研发等。

狄航

苏州协同创新智能制造科技有限公司运营总监,主要研究方向为智能制造与工业互联网研究、苏州工业互联网标识解析体系建设、苏州工业互联网创新应用生态研究等。

论文引用格式:

刘文军, 陈晨, 狄航. 一种面向标识公共递归解析节点的数据安全加固策略[J]. 信息通信技术与政策, 2023, 49(11): 18-24.

一种面向标识公共递归解析节点的数据安全加固策略

刘文军1 陈晨2 狄航3

(1.苏州工业职业技术学院软件与服务外包学院,苏州 215104;2.苏州砺行信息科技有限公司,苏州 215151;3.苏州协同创新智能制造科技有限公司,苏州 215102)

摘要:为解决工业互联网标识解析体系公共递归解析节点信息透明、缺乏隐私数据保护和身份权限管理等问题,提出了一种面向标识公共递归解析节点的数据安全加固策略。通过设计加密机制及细粒度权限查验机制,实现了标识解析二级节点的编码注册和解析服务的安全加固,提高了标识解析数据共享的安全性,验证了该方案的有效性。

关键词:工业互联网;标识解析;安全加固;二级节点

0 引言

工业互联网标识解析作为一种新型基础设施,支撑着人、机、物、料、法等工业数据的流通和信息交互,是打破“信息孤岛”、实现信息共享的基础,正在逐步成为驱动经济增长的新动能[1-2]。随着工业互联网标识进入规划发展阶段,标识解析安全关乎生产安全、社会安全甚至国家安全,加快推进工业互联网标识解析体系安全防控能力建设迫在眉睫[3]。

工业互联网标识解析体系的整体运行状况表明,标识解析安全风险复杂多样,主要包括架构安全、身份安全、数据安全以及运营安全四个方面。公共递归解析节点是开放的系统,任何人或企业都可以通过标识查询标识数据,体系中涉及的各种角色都面临身份管理风险。在身份安全方面,主要涉及人、机、物等角色的身份欺骗、越权访问、设备漏洞等问题,这可能导致未经授权的企业节点、机器或设备获取敏感信息,或者受到恶意攻击。同样,数据安全问题也是标识解析体系面临的重要挑战。标识解析体系涵盖标识注册、标识解析、标识服务日志等重要数据,这些数据在其全生命周期中存在着数据窃取、数据篡改和隐私数据泄露等问题。数据泄露可能导致企业敏感信息的泄露,而数据篡改可能破坏数据的完整性和可信度,从而对整个体系的正常运行产生不良影响[4-6]。

因此,本文提出面向标识公共递归解析节点的数据安全加固策略,通过设计加密机制及细粒度权限查验机制,实现标识解析二级节点的编码注册和解析服务的安全加固,提高标识解析数据共享的安全性。同时,提供对应的标识解析适配器,并内置加解密机制,可以实现快速标识注册,确保数据安全,帮助企业快速且安全地接入工业互联网标识解析体系。初步试验证明,该策略可以在不影响其功能和性能的前提下,有效加固标识公共递归解析节点的数据安全性。

1 安全加固策略

1.1 总体架构

工业互联网标识解析体系采用分层、分级模式构建,由国际根节点、国家顶级节点、二级节点、企业节点、公共递归解析节点等要素组成[7]。安全加固策略的总体架构如图1所示,主要涉及标识解析适配器和二级节点两部分,主要思路是在标识注册和标识解析阶段分别采用相应的加密和解析机制来增强数据的安全性。

图1 安全加固策略的系统架构图

其中,国家顶级节点是指一个国家或地区内部最顶级的标识服务节点,可以在全国范围内提供标识解析服务以及标识备案、标识认证等管理能力。二级节点是为特定行业或者通用平台提供标识服务的公共节点,用于为工业企业提供分配标识编码、证书及标识注册、数据解析服务等。企业节点是企业内部的标识服务节点,可以提供标识注册、解析等服务,既可以独立部署,也可以作为企业信息系统内的一部分。递归节点是标识解析体系的关键性入口设施,使用缓存技术手段,快速响应客户端的标识解析请求,提升整体解析服务性能。标识解析适配器常用于企业节点侧对接企业业务系统,将业务数据进行数据加密处理后向二级节点发起标识注册;并且负责对二级节点返回的标识解析结果进行解密处理,保证数据的可用性。

1.2 标识注册加密机制

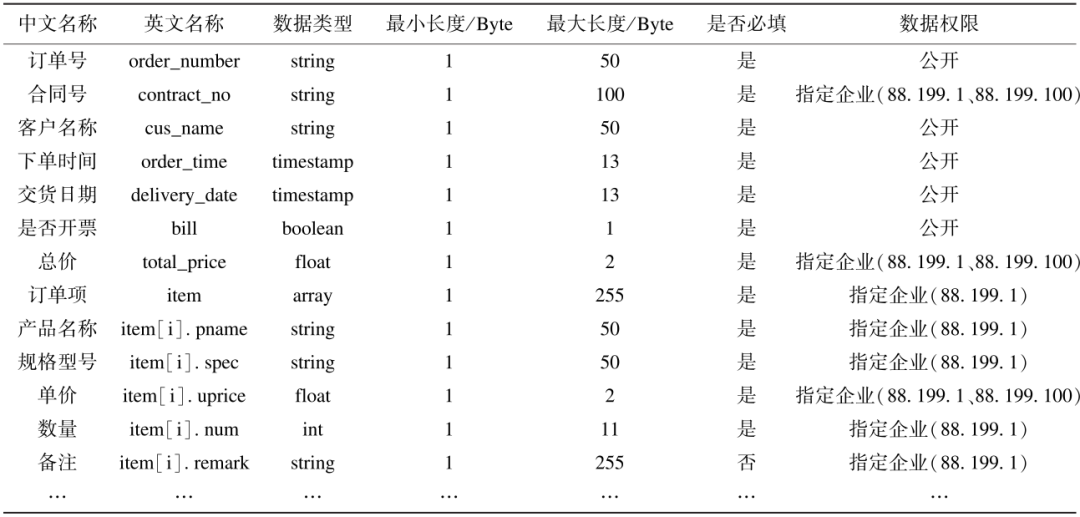

首先,为了处理企业非公开透明的标识数据,对工业互联网标识解析二级节点业务管理系统重新构建安全访问机制。在该机制中,设计了细粒度访问控制策略,对访问主体和被访问的数据实施详细的权限控制,使得权限可以根据具体情况进行灵活调整,确保只有符合条件的用户或设备能够访问特定的标识数据。在整个过程中,二级节点业务管理系统所采用的元数据模型表起到了关键作用。表1描述了本文设定的采购订单标识元数据的结构和属性,为信息生产者进行细粒度权限设计和数据访问控制策略制定奠定了基础。

表1 采购订单元数据模型

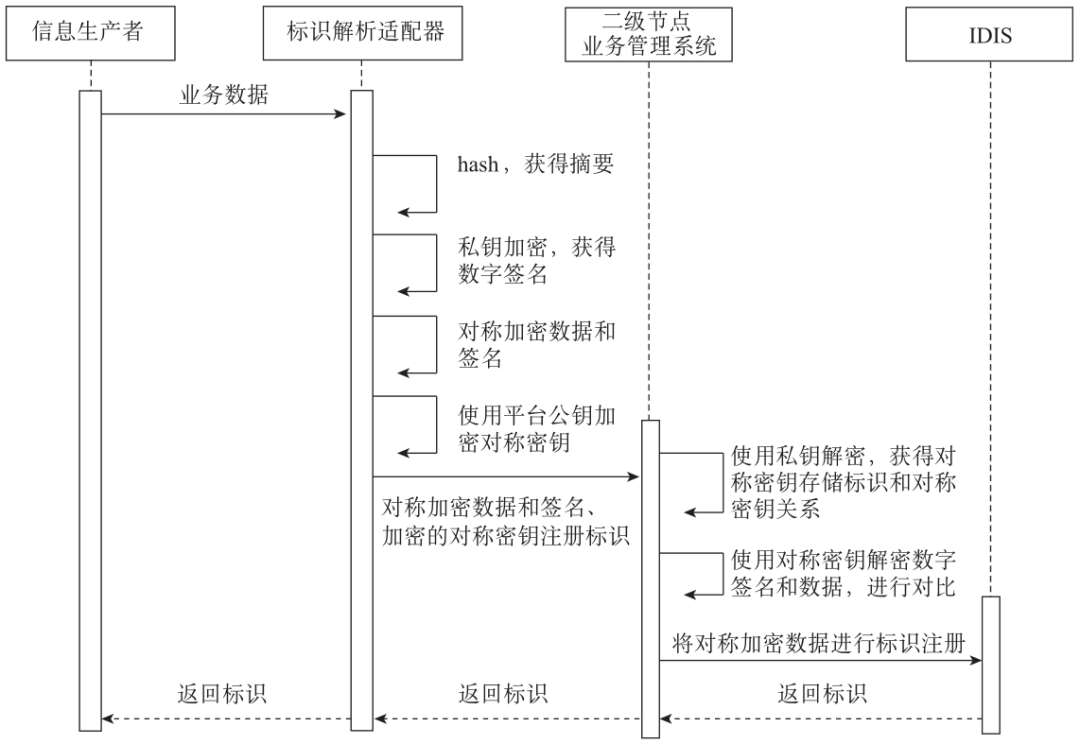

之后,在处理业务信息时,采取了加密标识注册的措施。该措施使用对称加密方式对数据及签名进行加密,确保数据在传输过程中得到了保护。同时,为了进一步加强安全性,还使用了二级节点的公钥对对称加密密钥进行加密,从而在传输过程中保障了对称加密密钥的安全性。整个流程将加密后的数据、签名以及加密后的对称加密密钥一起发送至二级节点进行标识注册,图2即标识注册加密流程。

图2 标识注册加密流程

最后,已加密的业务数据、签名以及加密后的对称加密密钥会被发送至二级节点,通过调用智能分布式标识系统(Intelligent Distributed Identifier System,IDIS)接口进行标识注册。注册成功后,相关的标识及对称密钥会被安全地存储和管理。因此,当后续需要访问和操作该业务信息时,可以通过合法途径获取相应的标识和对称密钥,从而实现对数据的解密和处理。

1.3 标识解析解密机制

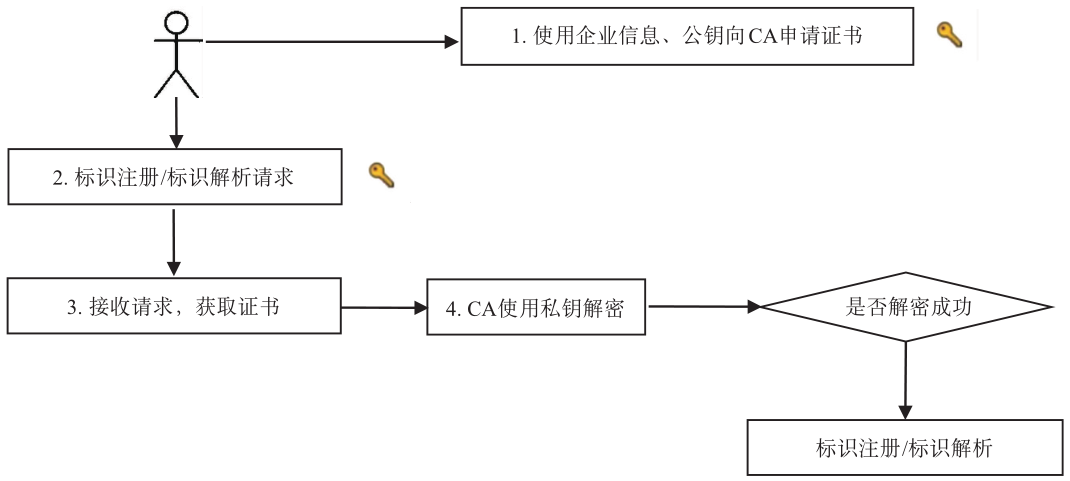

如图3所示,标识解析请求前需要对信息消费者的身份进行验证。为了确保信息消费者的身份是可信的,信息消费者需要先向二级节点申请可信证书。该可信证书是由企业的基础信息、公钥等通过证书颁发机构(Certificate Authority,CA)平台的私钥加密而获得的。一旦获得可信证书,信息消费者在进行标识解析时会携带该证书。解析请求到达二级节点后,二级节点使用自己的公钥对证书进行解密。

图3 身份验证流程

若解密成功,说明证书是由CA平台的私钥加密而获得的,证明信息消费者的身份合法可信,即完成了对请求者的身份鉴别。在此情况下,二级节点可以继续处理标识解析请求,提供相应的标识信息。反之,若解密不成功,意味着该请求者的身份存在异常情况。二级节点会将解密失败识别为异常情况,并采取相应的安全措施,包括拒绝处理请求、记录异常事件并通知相关安全团队等,以保障整个标识解析体系的安全。通过这样的身份验证流程,标识解析体系能够确保信息消费者的身份是合法且可信的,避免了未经授权的用户或节点获取敏感标识数据,从而保护了企业的数据和系统安全。

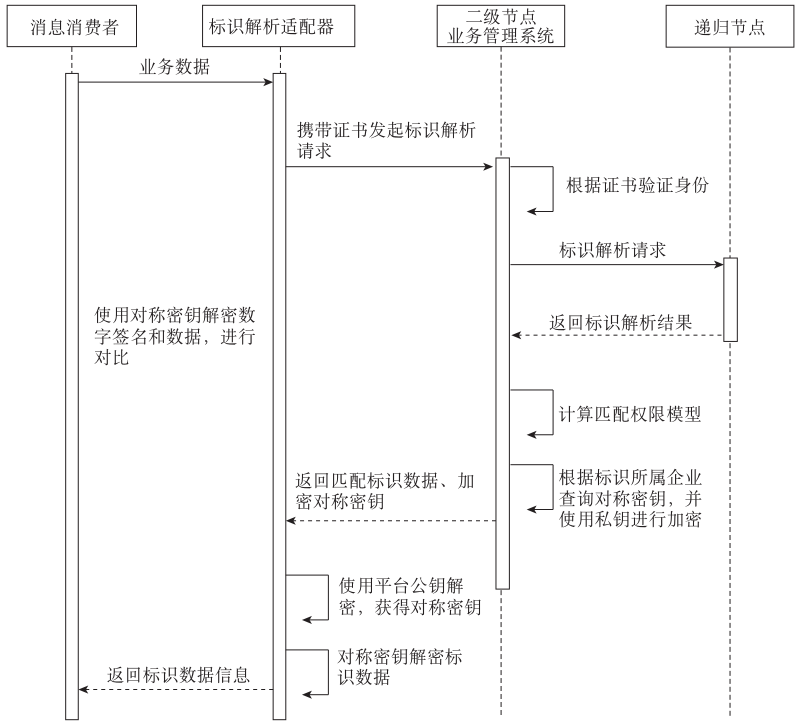

图4给出了标识解析及解密流程。信息消费者的身份校验通过后,标识解析请求将被转发至递归节点。在拿到递归节点返回的信息后,二级节点业务管理系统会按照元数据模板及权限策略对解析的结果进行数据格式处理,并查询标识所属的企业节点的对称密钥。首先,二级节点业务管理系统会使用平台私钥对查询到的对称密钥进行加密,以确保密钥在传输过程中得到保护。然后,将加密后的对称密钥与经数据格式处理后的解析结果一起返回给标识解析适配器。接下来,标识解析适配器接收平台返回的信息,使用平台的公钥对加密的对称密钥进行解密,从而获得真正的对称密钥。利用该对称密钥,标识解析适配器可以对经数据格式处理的结果进行解密,最终获得标识解析的结果。通过这一流程,标识解析适配器能够安全地获取并使用对称密钥,从而保障敏感数据在传输和处理过程中的安全性。标识解析结果能够被正确地还原并返回给信息消费者,实现了对标识的解析和数据的获取。

图4 标识解析及解密流程

2 测试与结果分析

本文主要从标识解析系统的可用性、安全性和性能三个方面进行评估,面向二级节点进行了针对性测试,得出以下分析结果。

从可用性分析,引入安全加固策略后,观察到标识解析的各项功能正常运行,用户能够正常使用标识解析各项服务,没有监测到无法访问或异常崩溃等问题。这表明安全加固策略的引入没有对系统的正常功能造成影响,系统依然保持了高可用性。

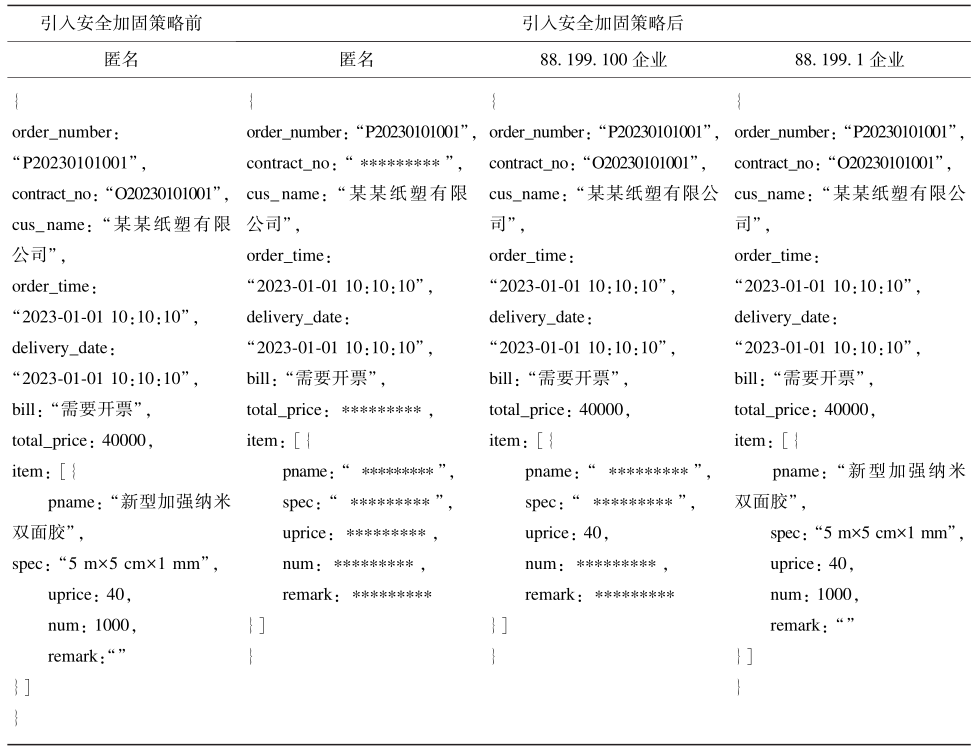

从安全性分析,通过实际案例对加密解密机制进行测试验证,并根据采购订单元数据模型(见表1)对应的标识解析结果(见表2)可知,引入安全加固策略前,任何身份均可匿名访问所有信息;引入策略后,隐私数据被加密,只有相应的授权用户才能解密访问。从而验证了本方案在隐私保护和数据访问方面的安全有效性,确保了敏感信息的分权访问。

表2 采购订单标识在不同策略下的解析结果

从性能分析,在100 万条数据、32核64 G内存固态硬盘的试验环境下,对引入安全加固策略前后的标识注册和标识解析平均耗时进行测试。测试结果如下:未引入安全加固策略时,标识注册平均耗时33 ms,标识解析平均耗时14 ms;引入安全加固策略后,标识注册平均耗时37 ms,标识解析平均耗时19 ms。

通过以上测试结果分析可知,在引入安全加固策略的情况下,系统性能仍然保持在可接受的范围内,并在可用性、安全性等方面都表现出良好的性能。

3 结束语

本文对标识解析系统的安全问题进行研究,深入分析了标识解析体系目前存在的安全性问题及其产生原因,并针对此问题引入安全加固策略,设计实现了标识解析二级节点的编码注册和解析服务的安全加固。为验证该策略的有效性,在真实环境中进行系统部署,并进行了详细测试。测试结果表明,本文设计的策略方案在不影响整体性能的基础上,成功保障了标识注册和标识解析数据的安全性,避免了企业数据的泄露和污染。标识解析体系的数据安全策略应是一个系统工程,除了标识注册及标识解析,还包括数据存储安全等,这些仍需要进一步深入研究和分析。对于不同的应用场景和需求,仍需探索更加完整的安全策略。

Data security reinforcement strategy for identifying public recursive parsing nodes

LIU Wenjun 1, CHEN Chen 2, DI Hang 3

(1. Software and Service Outsourcing College, Suzhou Vocational Institute of Industrial Technology, Suzhou 215104, China; 2. Suzhou Lixing Information Technology Co., Ltd., Suzhou 215151, China; 3. Suzhou Collaborative Innovation Intelligent Manufacturing Technology Co., Ltd., Suzhou 215102, China)

Abstract: In order to solve the problems of public recursive parsing nodes in the identification and resolution system for Industrial Internet, such as information transparency, lack of privacy data protection, and identity rights management, a data security reinforcement strategy for identifying public recursive parsing nodes is proposed. By designing an encryption mechanism and a fine-grained permission verification mechanism, the encoding registration of identifying and resolving secondary nodes and the security reinforcement of resolution services are achieved, the security of sharing identification and resolution data is improved, and effectiveness of this strategy is verified.

Keywords: Industrial Internet; identification and resolution; security reinforcement; secondary nodes

本文刊于《信息通信技术与政策》2023年 第11期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。