医疗器械网络安全越来越受重视,关注点也越来越多,涉及医疗器械网络安全的医疗器械产品越来越多,法规也越来越完善,2022年3月9日发布了《医疗器械网络安全注册审查指导原则(2022年修订版)》。

《医疗器械网络安全注册审查指导原则》适用于医疗器械网络安全的注册申报,包括具备电子数据交换、远程访问与控制、用户访问三种功能当中一种及以上功能的第二、三类独立软件和含有软件组件的医疗器械(包括体外诊断医疗器械);适用于自研软件、现成软件的注册申报。

其中,网络包括无线、有线网络,电子数据交换包括基于网络、存储媒介的单向、双向数据传输,远程访问与控制包括基于网络的实时、非实时的访问与控制,用户(如医务人员、患者、维护人员等)访问包括基于软件用户界面、电子接口的人机交互方式。也可用作医疗器械软件、质量管理软件的体系核查参考。

在本项指导原则中,有一项概念是关于22项网络安全能力。今天我们邀请迈瑞生专家就这22项展开了详细解读,与各位专家同仁学习分享,欢迎大家留言讨论。

1.自动注销 (Automatic logoff--ALOF)

产品在无人值守期间阻止非授权用户访问和使用的能力。

设计时应该考虑医疗器械在无人看管时,是否会自动注销或自动进入保护状态

--未经授权的用户无法在无人值守的工作区访问运行状况数据

--授权用户会话需要在预设的时间段后自动终止或锁定。

--自动注销需要清除所有显示器上的运行状况数据(视情况而定)

--可设置保护时长

--能设定保护状态的解除方式(如用户名、密码、快捷键等)

--本地授权的IT管理员需要能够禁用该功能并设置过期时间(包括屏幕保护程序)

2.审核(Audit controls--AUDT)

产品提供用户活动可被审核的能力

考察设备能否生成备查途径;设计时应考虑:

1)设备设有日志文件,记录医疗器械使用历史

--登入、登出

--数据显示

--数据生成、修改、删除

--移动介质途径上的导入、导出数据

--外部(网络)连接途径上的接收、发送数据

--其他事件

2)审查文件不能被修改或删除、管理员、维护人员等

3、授权(Authorization--AUTH)

产品确定用户已获授权的能力

其能力表现为:

1)非法用户的识别

2)授权用户的权限区分

--访客、普通用户、高级用户

4.节点鉴别(Node Authentication-NAUT)

通信对象、通信节点的身份验证能力;器械若与未经授权的通信节点进行互操作,可能导致不可接受的风险。

因此此项考量的是医疗器械的数据的发送方与接收方相互识别并被授权进行数据传输的能力。

主要表现形式为:

1)在传输健康数据时使用节点身份验证。

2)根据行业标准支持节点身份验证

3)通过程序管理跨机账户来保证健康数据传输安全

4)支持独立和中央管理

5)检测并防止篡改(提供不可抵赖性)

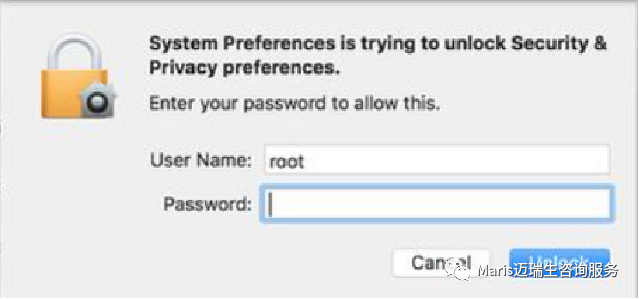

5. 人员鉴别(Person authentication--PAUT)

鉴别授权用户的能力

医疗器械应设计成能够确保器械的使用者是经过授权认证的。此项与“权限区分”是相通的。

设计时主要考虑以下方面:

1)设定不同层级用户登录限制,如不同层级用户设置不同用户名密码级别;

2)为用户创建和使用唯一帐户,即身份锁定:即一旦注册为普通用户,则被锁定,未被授权情况下,不能转为管理员用户。

3)为网络连接设备创建基于角色的访问控制(RBAC、本地和远程),以控制和监视网络访问和活动;即不同层级的用户设定不同的使用权限。

6.连通性(CONN)

产品保证连通网络安全可控的能力

7.物理防护(PLOK)

产品提供防止非授权用户访问和使用的物理防护措施的能力

保证存储于产品或媒介的健康数据安全,且安全程度与数据的敏感性相匹配。

常见形式有:

1)对数据的接口加物理锁

2)程序锁定数据接口 Eg.通过程序锁定,只有授权人员通过口令解锁才能拷贝数据。

8.系统加固(SAHD)

产品通过固化措施对网络攻击和恶意软件的抵御能力

医疗器械中可能存在着与预期用途无关的配置,如某些非医疗预期用途的账号、通信端口、共享文件、服务等。此类配置可能会成为网络攻击者所利用的通道,对这些配置予以关闭有利于降低风险发生的概率。

设计时应:

1)切断不使用的通信接口;

2)删除无关账号

3)关闭无关的共享资源等

9.产品去标识化与匿名化(Health data de-identification-DIDT)

产品直接去除或匿名化数据所含个人信息的能力。

健康数据若直接用于非医疗用途,则存在隐私数据保护方面的风险。数据交付之前,去除健康数据所附带的身份信息:

如AI产品在数据采集阶段,数据必须经过脱敏后才能被纳入数据库。

主要表现为去除敏感、隐私信息的能力。

设计时可参考如下方面:

---不同权限可查阅数据的内容不同(患者方、医师方、软件后台方、其他第三方);

---根据不同用途,可选传输数据内容(打印内容的可选项)

10.数据完整性与真实性(IGAU):(Health data integrity and authenticity-IGAU)

确保健康数据的来源可靠且未经篡改与破坏的能力。

主要表现为:

1)器械是否能够对数据来源进行识别;

2)器械是否可以对接收的数据进行检查以排除错误数据、污染数据。

3)器械是否能够对异常数据进行纠正。

11.数据备份与灾难恢复(DTBK):(Data backup and disaster recovery—DTBK)

产品可靠性的主要考虑因素有两方面:

1)数据:

---日常数据的备份能力(Backup);

2)产品本身:

--紧急情况(意外断电)、灾难情况(遭受网络攻击)时的自我恢复能力

11.数据备份与灾难恢复(DTBK):(Data backup and disaster recovery—DTBK)

1)数据:

---日常数据的备份能力(Backup);

2)产品本身:

--紧急情况(意外断电)、灾难情况(遭受网络攻击)时的自我恢复能力

12.数据存储保密性与完整性(HEALTH DATA storage confidentiality–STCF)

产品确保未授权访问不会损坏存储没接所存数据保密性和完整性的能力

采用加密技术保证存储于产品或媒介的健康数据的安全

如:

-- 嵌入式专门加密设备

--密钥加密

--不同层级的授权

--程序锁定

--数据库加密(尤其是云产品)

13.数据传输保密性(Transmission Confidentiality—TXCF)

对数据传输予以加密有利于降低数据泄露相关的风险,

应在经认证的节点之间传输健康数据。

如:

--采用数据传输加密技术

--使用固态加密设备

--密钥加密(对称加密、非对称加密、混合加密等)

14.保障数据传输完整性(Transmission integrity–TXIG)

健康数据在传输过程中,数据可能受到无意的信道噪音干扰,也有可能受到恶意篡改,制造商采用技术手段确保所接受到的数据与所发送出数据具有一致性、完整性。

主要技术手段有:

--采用防护机制,防止数据传输过程中被篡改(如通过加密、数字签名、标准协议、校验)等技术

--或其他更强大的健康数据完整性策略

**远程访问与控制能力

**抗拒绝服务攻击能力

15.网络安全补丁升级(Cybersecurity product upgrades—CSUP)

—授权用户或服务人员安装/升级网络安全补丁的能力

其能力主要表现为:

1)医疗器械制造商是否制定说明,在何种阶段、情况需要对医疗器械产品运行环境进行修补;

2)医疗器械本身是否具有常规安全补丁修复功能

注:补丁修复一般属于轻微网络安全更新

对于不具有网络连接功能的医疗器械,一般设计为手动安装补丁(程序扩展包);

对于具有网络连接功能的医疗器械,一般设计为服务器推送补丁。

特别注意的是,补丁的修复一般涉及到软件版本的变化(Z),医疗器械制造商应做更新记录。

补丁修复一般属于轻微网络安全更新,需要通过质量体系进行控制。

16.现成软件清单(SBOM)

产品为用户提供全部现成软件清单的能力

17.现成软件维护(RDMP)(Third-party components in product lifecycle roadmaps-RDMP)

医疗器械可能用到第三方组件作为整体医疗器械的一部分,比如第三方的操作系统或数据库等。

1)制造商应制定第三方组件维护计划,以确保第三方组件的安全运行

2)平台组件过时时,应进行更新和升级

3)在产品生命周期内提供安全支持服务

18.网络安全使用指导(SGUD Security guides–SGUD )

产品为用户提供网络安全使用指导的能力

制造商应对使用者提供产品说明、培训、指导等,以较少操作不当造成的风险。

19.网络安全特征配置(Configuration of security features--CNFS)

产品根据用户需求配置网络安全特征的能力。

设计时应该考虑医疗器械的运行环境,应适当对硬件配置、环境要求加以要求;

--如,仅限于局域网使用

--如,要求硬件配置的最低要求(CPU、OS、杀毒软件、防火墙)等

--如,或制造商限制使用者自行配置器械,则需要进行说明。

20.紧急访问功能力(Emergency access--EMRG)

确保在紧急情况下需要立即访问存储的健康数据时,可以访问受保护的健康数据

主要表现为医疗器械是否被设计有紧急访问功能:

1.如在紧急情况下,临床用户能够访问健康数据,而无需个人用户ID和身份验证;

--紧急进入按钮设计;

--紧急登陆口令

温馨提示:管理员应能启用/禁用紧急进入功能;每一次紧急进入应当被记录

21.远程访问与控制(RMOT)

产品确保用户远程访问与控制(含远程维护与升级)的网络安全的能力

22.恶意软件探测与防护(Malware detection/protection-MLDP)

恶意软件侵入医疗器械可能会导致不可接受的风险,此项能力可以对已知恶意软件进行探测、报告并防止其侵害。由于恶意软件的产生难以预知,此项能力需要在器械的使用过程中不断维护,必要时采取紧急措施。

主要表现为:

1)安装杀毒软件、防火墙、入侵检测、恶意代码防护

2)制定软件维护计划

3)定期维护

4)储存媒介在使用前应有杀毒要求

杀毒软件属于安全软件,需要有与医疗器械产品及运行环境相兼容的兼容性测试报告

声明:本文来自Maris迈瑞生咨询服务,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。