安全公司Rapid7的最新博文称,2023年勒索软件攻击应该创历史新高。各种规模的组织都发现自己面临着不同复杂程度的勒索软件攻击,但每一次攻击都具有破坏性。随着2024年的到来,第一批勒索软件攻击的受害者已经被披露。评估2023年勒索软件统计数据,可以获得有关这一年勒索攻击形势的哪些收获与感悟,进一步如何规划2024年的反勒索工作?

在Rapid7的博文中,分析师剖析了2023年观察到的勒索软件攻击的多方面,提供见解并展望2024年可能发生的情况。对于Rapid7的数据分析,他们利用公开数据(例如来自勒索软件团体本身的帖子)和来自Rapid7的MDR团队的2023年勒索软件事件数据,通过Rapid7 Labs收集的数据丰富了这两种数据。

2023年勒索软件形势

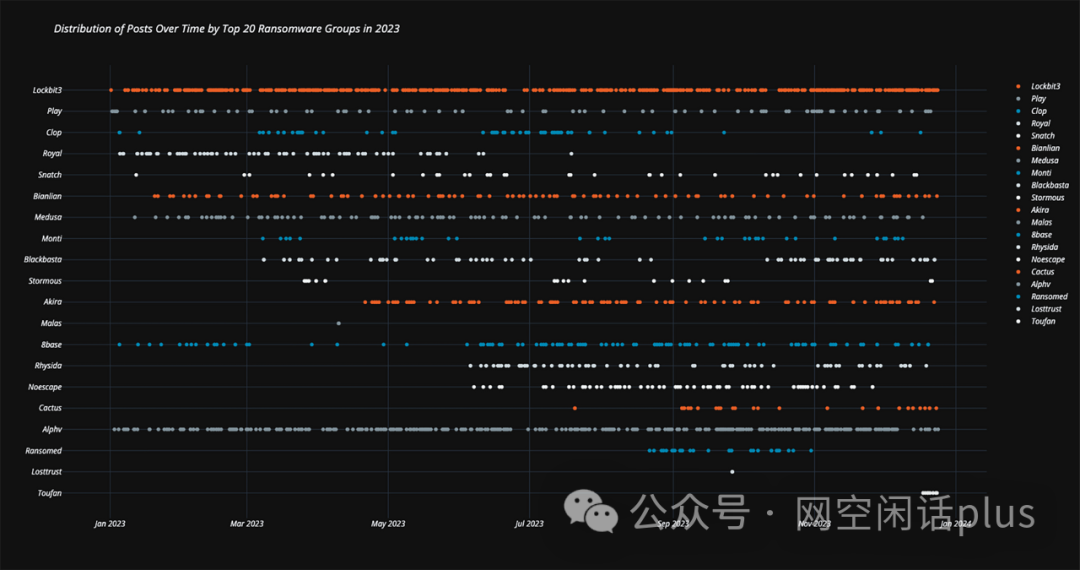

大多数勒索软件组织都有泄露网站,他们会在其中公布其活动的受害者。这些泄密网站是一种向受害者施加更大压力以支付赎金的策略;如果不支付赎金,他们将通过该网站泄露受损的数据。帖子的频率是活跃频率和活跃组织的一个很好的指标,但勒索软件的范围比这更大。

这些组织在2023年使用的独特勒索软件系列的数量减少了一半以上,从2022年的95个新系列减少到2023年的43个。这一变化表明,“当前”勒索软件系列和模型正在发挥作用/盈利,无需开发一些全新的东西。

综合来源在2023年发现了近5200起报告的勒索软件案件。实际上,分析是认为这个数字实际上更高,因为它没有考虑到许多可能未被报告的攻击。

安全咨询公司Coveware发现2023年第三季度的平均赎金金额为850,700美元。这只是赎金的金额;恢复勒索软件事件的实际成本取决于一系列因素,包括:

停机时间

声誉受损

失去业务机会

劳动时间

保险费用增加

法律咨询及和解费用

同一份报告提到,高达41%的受害者选择支付赎金。

下面的散点图显示了2023年排名前20的勒索软件组织的勒索软件事件数量,该数量基于泄漏站点通信、公开披露和Rapid7事件响应数据。

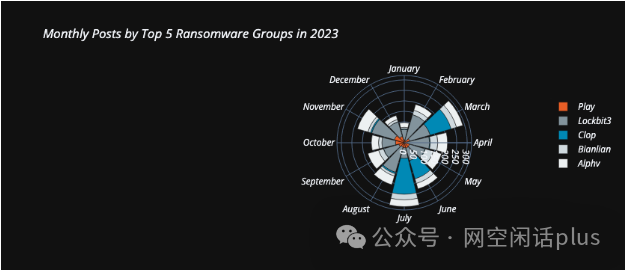

着眼于最活跃的群体(由初始访问经纪人的大型生态系统支持),Rapid7确定的前5个勒索组织是:

Alphv/BlackCat

Bianlian

Cl0P

Lockbit(3)

Play

下面的极坐标条形图直观地显示了这些团体每月在其泄密网站上发帖的频率:

2023年勒索软件攻击

Rapid7 Labs使用来自外部和内部报告的数据对2023年勒索软件攻击进行了分析。比较这些攻击的作案手法,并将其与MITRE ATT&CK模型进行了比较。结果如下图所示:

该图清楚地展示了大多数勒索软件攻击中观察到的常见模式和方法。它作为视觉表示,概述了攻击者从最初的违规行为到最终的赎金要求通常遵循的步骤顺序。根据Rpaid7的统计数据,利用面向公众的应用程序并拥有有效帐户是分析师在2023年以勒索软件为重点的攻击中观察到的首要初始攻击向量。

来来去去的勒索软件团伙

2023年,多个勒索软件组织停止运营或发生重大转变。Hive勒索软件在一月份的破坏标志着今年的开始。BlackByte 在短暂以新的白色徽标重新出现后,在2023年最后两个月下线。

皇家勒索软件将自己重新命名为Black Suit,正如匹配的二进制文件所证明的那样。他们关闭了受害者门户,并开始在其Black Suit泄露网站上发布更多内容。

另一个组织Vice Society已经闲置了三个多月,并关闭了他们的主要和备用泄漏站点。

NoEscape(以前称为Avaddon)执行了一次退出骗局,进一步表明了2023年勒索软件团体的动荡和变化。“退出骗局”是一种欺诈计划,企业或个人从客户或投资者那里收集资金或资产,然后突然停止运营,并与筹集到的资金一起消失。

2024年该关注哪些勒索者?

Rapid7预计上述前5个勒索组织在2024年仍将活跃;然而,在2023年期间,出现了一些值得关注的新团体。按随机顺序排列:Cactus、Rhysida、8base、Hunters International、Akira以及最近出现的狼人组织都是值得关注的。

原文链接:https://www.rapid7.com/blog/post/2024/01/12/2023-ransomware-stats-a-look-back-to-plan-ahead/

声明:本文来自网空闲话plus,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。