演讲嘉宾 | 张立强

回顾整理 | 廖 涛

排版校对 | 李萍萍

嘉宾介绍

OpenHarmony技术俱乐部分论坛

张立强,武汉大学副教授、国家网络安全学院信息安全系副主任,武汉大学OpenHarmony技术俱乐部主任,中国计算机学会高级会员。研究方向为可信计算、信息系统安全、安全测评等。主持国家自然科学基金项目、华为鲲鹏众智项目等项目10余项,在国内外期刊及会议上发表学术论文50余篇,翻译出版译著2部,参与学术著作6部。

正文内容

随着5G网络、人工智能以及云计算与容器化等技术的快速进步,物联网的能力与边界已经大大地被拓展,“万物智联”时代正在开启。万物智联在提高生产力的同时,承受的安全与可信风险也越大。在万物智联场景下,如何通过可信链接保障系统安全?武汉大学国家网络安全学院信息安全系副主任、OpenHarmony技术俱乐部主任张立强在第二届OpenHarmony技术大会上进行了精彩分享。

01 万物智联的安全性需求分析

万物智联是在万物互联的基础上引出的概念,是具备一定智能的广泛物联网。构建万物智联存在泛在千兆、确定性体验以及超自动化等多维度需求。OpenHarmony是由开放原子开源基金会孵化及运营的开源项目,目标是面向全场景、全连接、全智能时代,基于开源的方式,搭建一个智能终端设备操作系统的框架和平台,促进万物互联产业的繁荣发展。基于OpenHarmony的分布式软总线、分布式数据管理、分布式任务调度以及设备虚拟化等关键技术特性,构建“超级终端”,能够根据用户期望,通过分布式技术将多个设备组合起来,使设备间的硬件资源共享,实现硬件的“自由”扩展。

OpenHarmony的分布式软总线设计是实现万物智联的关键基础能力之一。分布式软总线旨在为OpenHarmony系统提供跨进程或跨设备的通信能力,主要包含软总线和进程间通信两部分:软总线为应用和系统提供近场设备间分布式通信的能力,提供不区分通信方式的设备发现,连接,组网和传输功能;进程间通信则提供了对设备内或设备间无差别的进程间通信能力。

目前,万物智联场景面临的主要安全威胁有:(1)身份认证相关:密码破解、令牌窃取、生物识别攻击等;(2)设备认证相关:设备假冒、物理攻击、恶意固件攻击等;(3)网络连接相关:拦截窃听、中间人攻击、拒绝服务攻击等。此外,终端设备安全能力不均,现有信任模型易出现“木桶效应”;分布式数据管理使得数据安全问题更加复杂,更难防护;跨设备调度为权限控制、沙箱隔离带来了新的挑战。这些终端设备安全现状,使得万物智联场景的安全威胁更加突出。

02 可信连接技术的发展

什么是可信网络连接?万物智联场景中,超级终端通过网络连接不同设备,但仅靠设备各自的可信环境,不足以保护超级终端整体,需要引入新的可信机制。可信网络连接(Trusted Network Connection, TNC)既是对可信平台应用的扩展,又是可信计算机制与网络接入控制机制的结合,旨在将终端的可信延伸到网络中,从而确保网络连接的可信。自2004年5月TCG建立TNC-SG工作组起,截止2020年,TNC最新的架构标准已发布了v2.0版本,包含近20项细化的协议标准。

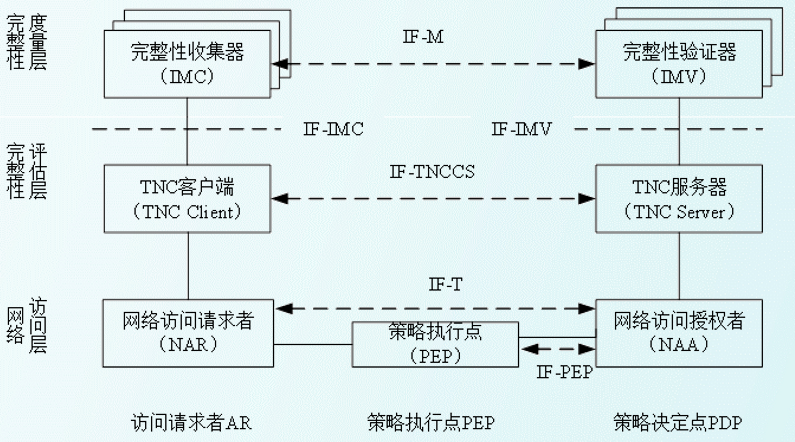

TNC架构主要包括三个主体、三个层次以及若干接口控件。三个主体包括:访问请求者、策略执行者、策略定义者;三个层次包括:完整性度量层、完整性评估层、网络访问层。

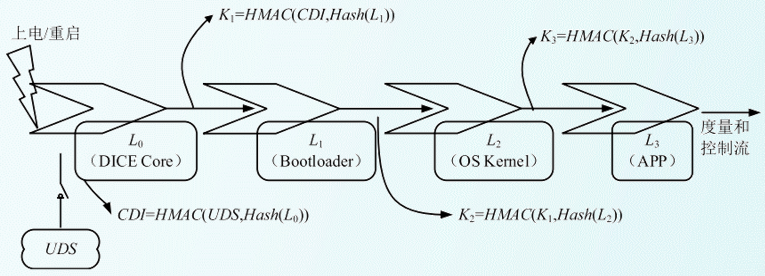

针对物联网设备资源有限、性能低下、规模庞大等现实痛点,TNC-SG工作组提出了一种轻量级可信解决方案——设备标识符组合引擎DICE。该方案提供了身份保护、数据加密、身份认证、可信启动、更新恢复等功能,并基于UDS链式创建安全启动中每个层独有的机密信息,各层从上级接收自身的机密信息,并安全存储,各自保密。如果某层出现漏洞、导致机密信息泄露,可以通过补丁升级,系统自动为该层生成新的机密信息,重新保护。DICE引擎具有以下优点:(1)为终端设备提供了统一的设备标识机制,支持设备证明、安全启动、数据保护等业务安全场景,具有良好的安全性、鲁棒性、可扩展性;(2)兼容现有的安全启动机制、OTA升级机制,灵活度较高;(3)支持基于CDI派生对称密钥实现快速启动,适用于能力有限的IoT终端设备。

现有TCP/IP协议和互联网是为互联互通而设计,没有考虑太多的安全控制。任何主机之间可以相互通信,黑客可以探测互联网络中的任意目标。随着数字化转型的不断加速,新兴技术与创新业务不断打破企业原有安全边界,传统安全模型“一次验证+静态授权”的风险评估模式所面临的安全风险加剧。零信任是一种新的安全模型,区别于传统安全模型,零信任基于访问主体身份、网络环境、终端状态等信任要素进行持续验证和动态授权。采用零信任方案,可以统一身份管理,明确身份边界,实现动态和细粒度的安全管控。

在零信任中,有以下3个关键技术:(1)软件定义边界:软件定义边界是一种基于连接的体系架构,按需布置边界,通过分离访问控制和数据通道来保护核心资产;(2)访问控制技术:访问控制技术是零信任安全模型的重要组成部分,对身份和权限进行灵活管理,是IT运营策略的核心;(3)微隔离:在逻辑上划分为各个工作负载级别的不同安全段,然后定义安全控制并为每个唯一段提供服务,支持安全策略的灵活部署。然而,现有零信任技术仍存在以下不足:

复杂性和成本:实施可信连接技术通常需要额外的硬件、软件和网络配置,这可能会增加系统的复杂性和成本。

互操作性问题:不同的设备和系统可能使用不同的可信连接标准和协议,这可能导致互操作性问题。确保不同设备之间能够进行安全通信可能需要复杂的集成工作。

依赖于硬件模块:许多可信连接技术依赖于硬件安全模块(如TPM),这可能会限制其可用性。设备必须具备这些硬件模块才能支持可信连接,这对于一些老旧设备或低成本设备来说可能不切实际。

性能开销:使用可信连接技术可能引入性能开销,包括增加的计算和通信开销。这可能对某些应用程序和系统造成影响,尤其是在资源有限的嵌入式设备上。

03 面向万物智联的可信连接关键技术

面向万物智联的可信连接需要解决以下2个关键问题:

身份认证问题:确保用户身份的真实性、合法性和有效性

状态认证问题:确保设备、应用程序或系统的状态和完整性

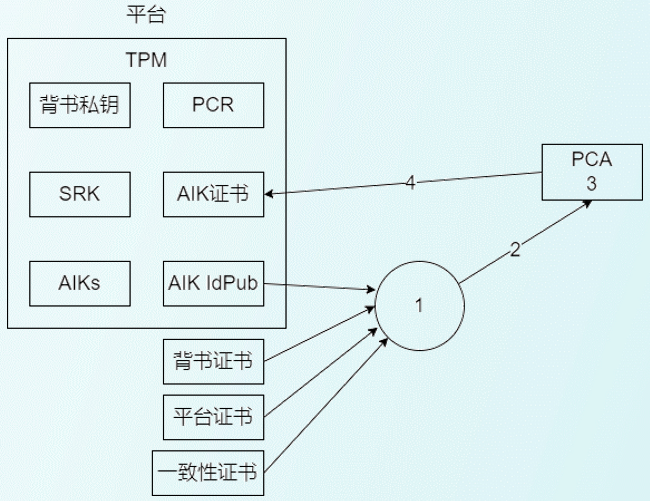

基于可信计算的证书体系能够实现可信的身份认证。将背书密钥(EK)作为TPM唯一的密码身份标识。通过用户使用的终端中TPM产生的平台身份密钥AIK,基于AIK实现身份认证,然后将背板证书、平台证书、一致性证书集中在一起,在可信的第三方PCA进行验证后生成AIK证书。

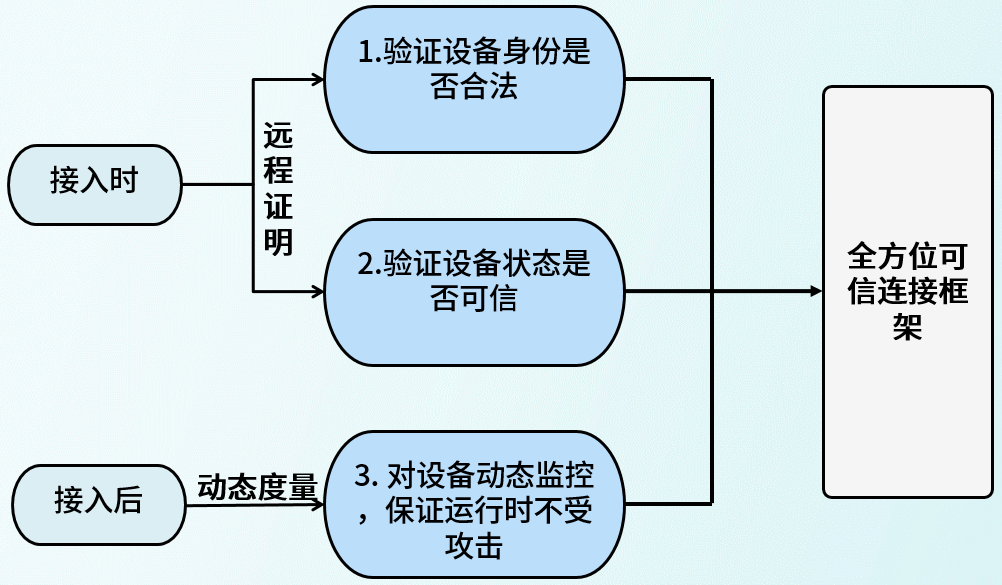

远程证明+动态度量的认证方案可以实现可信的状态认证。远程证明是一个综合完整性校验和身份鉴别的过程,向验证者提供了一份可信的平台状态报告。可信度量技术为上层可信控制、可信证明、可信网络连接的实现提供基础支撑。动态度量是指在系统运行态中,对实体状态及行为进行度量。

基于OpenHarmony底座,结合远程证明和动态度量技术,可构建全方位可信的连接框架,进而实现设备身份安全、设备状态可信以及设备运行时安全。远程证明技术能够在设备接入时,验证设备是否合法和是否可信;动态度量技术能够在设备接入后对设备动态监控,保证其在运行时不受攻击。在具体的设备认证模块:网络访问层需要对网络访问请求者和网络访问控制者的用户身份进行鉴别;可信平台评估层需要对访问请求者和访问控制器的平台身份鉴别和平台完整性进行评估;完整性度量层需要收集并度量访问请求者和访问控制器平台的完整性。

该框架可以应用在典型接入场景的应用中,如:(1)服务器下发临时访问密钥,用临时密钥加密蓝牙连接,并开启可信会话。服务器监控会话通信;(2)连接WiFi热点前,需要验证证明获得临时访问证书。用证书创建安全TLS通道连接WiFi;(3)在NFC感应范围内,读取对方设备证明,互相验证。验证通过后连接,自动获取显示信息并建立会话密钥。

可信验证是搭载OpenHarmony的设备进行可信互联的基础平台能力,也是保障万物智联场景安全的关键。如何基于OpenHarmony底座构建全方位可信的连接框架,期待与各位共同学习和探讨。

「嘉宾材料暂不分享」

声明:本文来自OpenHarmony TSC,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。