2018年10月2日,US-CERT、国土安全部、财政部和联邦调查局发表联合警报。根据这一警报,Hidden Cobra(美国政府对Lazarus的代号)自2016年以来一直在进行“FASTCash”攻击,从亚洲和非洲银行的自动取款机(ATM)上窃取资金。

Lazarus是一个非常活跃的朝鲜黑客组织,一直从事网络犯罪和间谍活动。该组织最初以其间谍活动和一些备受瞩目的破坏性攻击而闻名,包括2014年对索尼影业的攻击。最近,Lazarus也参与了经济攻击,其中包括孟加拉国中央银行的8100万美元盗窃案和WannaCry勒索软件。

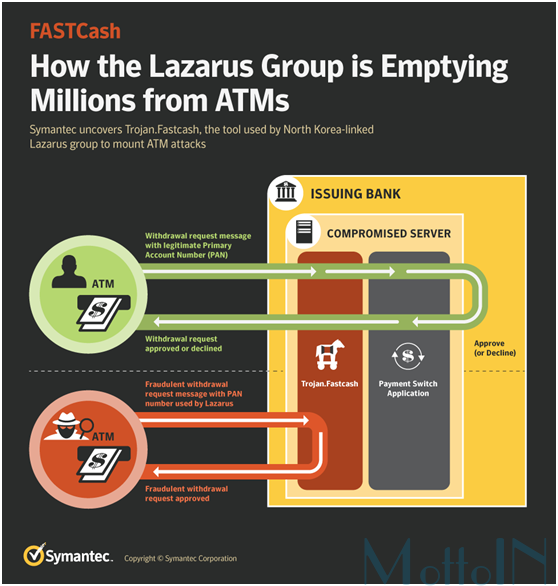

根据US-CERT的报告,赛门铁克发现了该组织在近期金融攻击浪潮中使用的关键组件。Lazarus发起的这项名为“FASTCash”的行动用欺骗性手段清空ATM里的现金。为了进行欺骗性提款,Lazarus首先攻击了目标银行的网络并破坏了处理ATM交易的交换应用服务器。

入侵服务器后,部署以前未知的恶意软件(Trojan.Fastcash)。该恶意软件会处理Lazarus欺诈性的取款请求并发送虚假的批准回复,允许攻击者从ATM窃取现金。

根据美国政府的警报,在2017年发生的一起事件中,30多个国家的ATM现金同时被清空。在2018年发生的另一起重大事件中,23个国家的ATM现金被盗。到目前为止,Lazarus估计已经盗取了数千万美元。

FASTCash攻击方式——详细信息

为了可以在ATM上进行欺骗性取款,攻击者将恶意的高级交互式执行(AIX)可执行文件注入到在金融交易网络上合法运行的交换应用服务器上,在正常情况下,交换应用服务器处理ATM交易。该恶意可执行文件包含构造欺骗性ISO 8583信息的逻辑,ISO 8583是金融交易消息传递的标准。研究人员以前并未发现该可执行文件的用途,以前认为攻击者利用脚本控制服务器上的合法软件来盗取现金。

然而,赛门铁克分析发现该可执行文件实际上是恶意软件,并将其称之为Trojan.Fastcash。Trojan.Fastcash的两个主要功能如下:

1.监视传入的消息并拦截攻击者生成的欺骗性交易请求,以防止请求到达真正处理交易的交换应用服务器。

2.包含产生回复欺骗性交易请求的逻辑命令。

一旦安装到服务器上,Trojan.Fastcash将读取所有传入的网络流量,扫描传入的ISO 8583请求消息。它将读取所有消息的主帐号(PAN),如果发现攻击者正在使用的PAN,恶意软件就会尝试修改这些消息。至于如何修改消息则取决于受害者组织。然后,它将发送批准欺骗性取款请求的虚假回复。最后,Lazarus攻击者就可以在ATM上取款了。

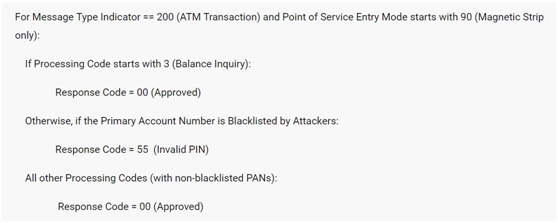

以下是Trojan.Fastcash用于生成虚假回复的响应逻辑的一个示例。

在这一示例中,攻击者似乎已经掌握了根据账号黑名单选择性拒绝交易的能力,但事实却并非如此。

赛门铁克发现了几种不同的Trojan.Fastcash变体,每种变体都使用不同的响应逻辑。每种变体都是针对特定的交易处理网络量身定制的,因此具有自己独立的响应逻辑。

用于执行FASTCash攻击的PAN编号与真实账户有关。根据US-CERT报告,大多数用于启动交易的账户都几乎没有交易记录,余额也为零。目前仍不清楚攻击者是如何控制这些帐户的,有可能是攻击者自己开户然后提出取款请求,也有可能是攻击者使用被盗的卡进行攻击。

在迄今为止所有与FASTCash攻击有关的报告中,攻击者已经破坏了那些运行过时AIX操作系统版本的银行应用程序服务器。

Lazarus是谁?

Lazarus是一个非常活跃的朝鲜黑客组织,一直从事网络犯罪和间谍活动。该组织最初以其间谍活动和一些备受瞩目的破坏性攻击而闻名,包括2014年对索尼影业的攻击,造成大量信息被盗。近年来,Lazarus的攻击日趋以经济利益为目的。2016年该集团从孟加拉国央行窃取了8100万美金,也参与到了其它银行的盗窃案中。

Lazarus还与2017年5月爆发的WannaCry勒索软件有关。WannaCry(又叫Wanna Decryptor)是一种“蠕虫式”的勒索病毒软件,大小3.3MB,由不法分子利用NSA泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播。WannaCry主要利用了微软“视窗”系统的漏洞,以获得自动传播的能力,能够在数小时内感染一个系统内的全部电脑。在发布后的几个小时内,WannaCry已经感染了全球数十万台计算机。

持续增长的金融威胁

最近的FASTCash攻击浪潮表明攻击金融机构不是Lazarus一时兴起,而是其核心业务了。

与2016年的一系列虚拟银行盗窃案一样(包括孟加拉银行盗窃案),FASTCash表明Lazarus对银行系统和交易处理协议十分了解,并具备利用这些知识从易受攻击的银行中获取大量资金的能力。

总而言之,Lazarus继续对金融组织构成严重威胁,组织应采取一切必要措施,及时更新支付系统以确保安全。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。