美国国家标准与技术研究院(NIST)近日发布了网络安全框架(CSF)的2.0正式版本,这是2014年该框架发布后十年来首次重大更新。新框架版本极大扩展了适用范围,重点关注治理和供应链问题,并提供了丰富的资源以加速框架实施。

NIST正式发布的网络安全框架(CSF)2.0版本比去年9月发布的2.0草案版本更加完善,新版本的重大变化和升级如下:

适用范围从关键基础设施扩大到所有组织:新的2.0版本面向几乎所有受众、行业部门和组织类型而设计,从最小的学校和非营利组织到最大规模的机构、公司和国家关键基础设施,无论其网络安全系统的复杂程度如何。

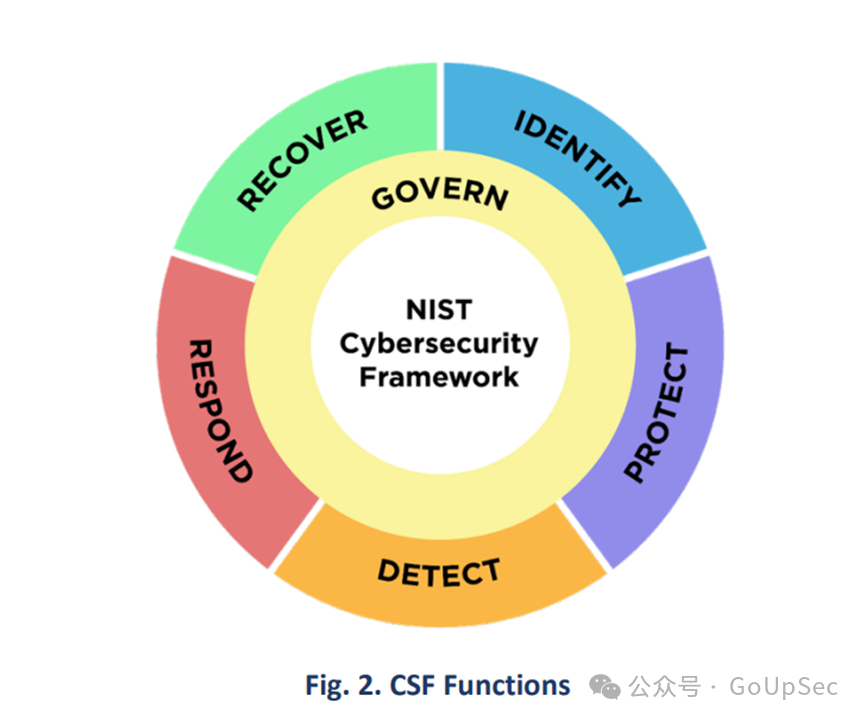

新增的“治理“成为核心功能:新框架版本将重点放在治理上,包括组织如何制定和执行有关网络安全策略的决策,并强调网络安全是企业风险的主要来源,高级领导者应将网络安全与财务和声誉等其他风险一起考虑。

提供实施框架所需的大量工具和指导资源:NIST扩展了CSF的核心指导并开发了相关资源,以帮助用户充分利用该框架。这些资源旨在为不同的受众提供进入CSF的定制途径,并使该框架更容易付诸实施。

从关键基础设施扩大到所有组织

网络安全框架2.0版本被美国总统拜登的《国家网络安全战略》和几项新兴政府网络安全政策声明引用,其关注范围从保护关键基础设施(例如医院和发电厂)扩展到所有行业的组织。

为此,新框架版本放弃了之前版本使用的“改进关键基础设施网络安全框架”的名称,改为“NIST网络安全框架(CSF)2.0”。

与2015年发布的原始版本和2018年发布的1.1版本相比,2.0版本不再仅仅是一个静态资源,而演变成了一套指导框架实施的资源包。“网络安全框架一直是许多组织的重要工具,帮助他们预测和应对网络安全威胁,”美国商务部标准与技术局副局长兼NIST局长Laurie E. Locascio表示,“2.0版本以之前版本为基础,不仅仅涵盖一份文档,而是一套可定制的资源,随着组织的网络安全需求变化和能力发展,可以单独或组合使用。”

“治理”成为核心功能

网络安全框架2.0最重要的结构性变化是增加了第六个关键功能——“治理”,此前版本的五个关键功能“识别”、“保护”、“检测”、“响应”和“恢复”都围绕着该功能展开(上图)。“治理”功能旨在帮助组织将网络安全风险管理纳入更广泛的企业风险管理计划中,通过提供“成果”或期望状态来指导组织如何实现和优先考虑其他五个功能的成果。

NIST表示,增加“治理”功能的目的是将所有网络安全风险管理活动提升到组织的高管和董事会层面。“我认为2.0版本的一大亮点是将治理提升为一个功能,”网络安全公司CyberSaint的创始人兼首席创新官Padraic O’Reilly指出:“我认为现在业界已经普遍认识到,如果没有积极的治理参与,网络安全工作就只会原地打转。”

供应链安全受到更多重视

网络安全框架2.0还整合并扩展了1.1版本中的供应链风险管理成果,并将其中大部分归入“治理”功能之下。框架指出,“鉴于该生态系统复杂且相互关联,供应链风险管理(SCRM)对组织至关重要。网络安全供应链风险管理(C-SCRM)是一个系统化的过程,用于管理整个供应链中的网络安全风险暴露,并制定适当的响应策略、政策、流程和程序。网络安全框架C-SCRM类别[GV.SC]下的子类别提供了一种将纯粹关注网络安全和关注C-SCRM的成果联系起来的方式。”

将供应链风险管理纳入“治理”功能只是解决网络安全棘手问题迈出的第一步。“供应链问题缠身,”O’Reilly说,“之所以供应链安全问题如此复杂,是因为供应链本身就非常复杂。我认为NIST将一部分供应链纳入治理范畴,是因为需要从上层进行更多管理。因为目前,一些做法虽然勉强说得过去,但只能解决大约一半的问题。”

完善的参考工具、资料、指南和资源整合

网络安全框架2.0版本还提供了更新的“参考资料”,即现有的标准、指南和框架,以帮助充实网络安全框架包含的技术细节和步骤,为组织如何实施23个类别下的106个子类别提供进一步的指导。

为了解决网络安全框架可能带来的实施困难,NIST在2.0版本中加入了一系列关于不同主题的“快速入门指南”,包括如何创建网络安全框架配置文件和层级,以及如何开始管理供应链安全风险和创建社区配置文件,以供拥有共同利益的社区描述共识观点。

网络安全框架2.0版本的参考工具简化了组织实施框架的方式,允许用户以人类和机器可读的格式浏览、搜索和导出CSF核心指南中的数据和详细信息。

为了提供更实用的框架实施指南,网络安全框架2.0还提供了“实施示例”。这些实施示例代表了NIST将被动书写的成果转换为组织可以采取的更积极可操作步骤的努力。

网络安全框架2.0版本还改进了与其他广泛使用的NIST资源的集成,这些资源处理企业风险管理、ERM和ICT风险管理计划,包括:

SP 800-221,信息和通信技术风险对企业的影响:治理和管理企业风险组合中的ICT风险计划

SP 800-221A,信息和通信技术(ICT)风险结果:将ICT风险管理计划与企业风险组合相集成

SP 800-37,信息系统和组织的风险管理框架

SP 800-30,以及NIST风险管理框架(RMF)进行风险评估的指南

参考链接:

https://www.nist.gov/news-events/news/2024/02/nist-releases-version-20-landmark-cybersecurity-framework

声明:本文来自GoUpSec,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。