美国东部时间 2024 年2 月19 日下午四点左右,多国联合执法机构对 LockBit 勒索软件团伙的攻击基础设施进行了定向攻击。这场定向打击的国际执法行动,集结了美国联邦调查局(FBI)、英国国家犯罪局(NCA)在内的多国执法机构。我们不由得要问,值得如此多重量级执法机构如此大动干戈、兴师动众,LockBit 到底是何方神圣?

LockBit 封神之路

LockBit 可以说是迄今为止最活跃的勒索软件团伙,遍布全球的两千余个受害者使其吸金超过 1.2 亿美元。LockBit 不仅高产,也犯下多起惊天大案。6600 万英镑赎金勒索英国皇家邮政、7000 万美元赎金勒索台积电、8000 万美元赎金勒索IT 解决方案提供商CDW,这些天价勒索都是LockBit 的手笔。除此之外,在LobkBit “赫赫战功”清单中的还有波音、微软、美国银行、ICBC 美国分行以及日本名古屋港等知名企业。

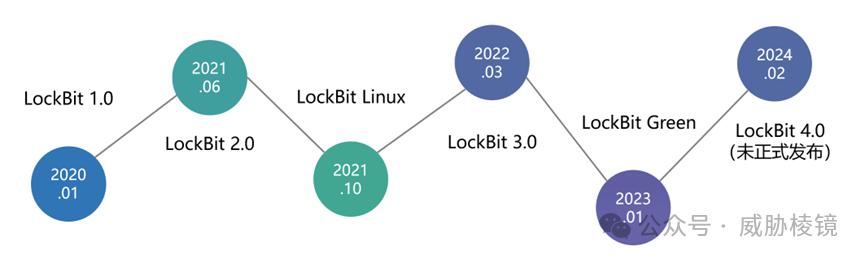

LockBit 最早在2019 年9 月浮出水面,起初其自称为ABCD 勒索软件。最初LockBit 只是一个平平无奇的勒索软件团伙,随着不断地迭代升级渐渐成为业界巨擘。

LockBit 勒索软件团伙重要时间节点如下所示:

2020 年1 月,LockBit 1.0 发布。

2021 年6 月,LockBit 2.0(LockBit Red)与专用数据泄露工具StealBit 发布。

2021 年10 月,Linux 版本的LockBit发布,攻击目标正式覆盖Linux 与VMware ESXi。

2022 年3 月,LockBit 3.0(LockBit Black)发布。

2022 年9 月,LockBit 内部矛盾突出导致有人“叛逃”,所泄露信息导致RaaS 服务中断。

2023 年1 月,LockBit 发布新版本(LockBit Green)但后被确认为Conti 的套壳。

2024 年2 月,研究人员确认4.0 版本的LockBit 正在开发中,该版本已经转向使用.NET 开发并使用CoreRT 编译。

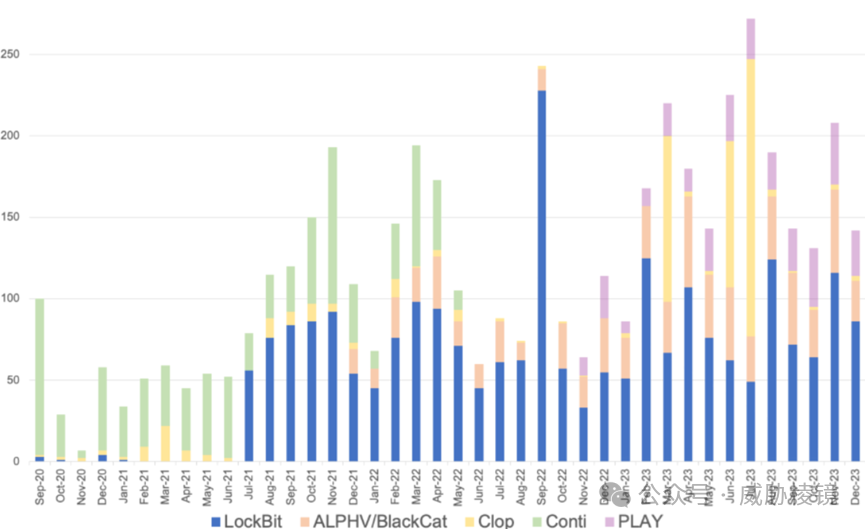

自 2021 年6 月LockBit 2.0 发布,LockBit 逐渐走上神坛。LockBit 在全球攻城略地,成功攻陷的 2350 个受害者遍布112 个国家/地区,远远超过其他任何勒索软件团伙。

根据加拿大网络安全部门的数据,LockBit 在全球勒索软件版图中占比高达44%。

趋势科技则认为,LockBit 占2023 年全部勒索软件攻击的四分之一。

根据美国网络安全与基础设施安全局(CISA)的数据,LockBit 在2022年针对澳大利亚、加拿大、新西兰和美国发起的攻击占总数的15% 以上。

LockBit 从全球数千名受害者,勒索获取了数十亿美元,被认为是世界上最多产、危害最大的勒索软件团伙。但在光鲜亮丽之下,LockBit 的网络犯罪事业也达到了瓶颈,其核心勒索软件已经一年多没有过重大更新,这也给了其他竞争对手迎头赶上的机会。攻击基础设施更新的节奏变慢,也给执法机构提供了“可趁之机”。

执法机构如何摧毁LockBit

Cronos 是希腊神话中时间之神的名字,该单词在希腊语中意为时间,英语中关于时间的词根“chron”也是由此而来 。执法机构取 Cronos 作为行动代号,不知有何深意。

Cronos 行动的参与者包括:法国国家宪兵队、德国联邦刑事警察局、德国联邦刑事警察局、德国 Schleswig-Holstein 州刑事调查局、荷兰国家警察局、荷兰 Zeeland-West-Brabant 检察官办公室、瑞典警察局、澳大利亚联邦警察、加拿大皇家骑警(RCMP)、日本警察厅、英国国家犯罪局(NCA)、英国西南地区有组织犯罪部、美国司法部(DOJ)、美国联邦调查局(FBI)、瑞士联邦警察局、瑞士苏黎世州检察官办公室、瑞士苏黎世州警察局。行动也得到了芬兰国家警察、波兰克拉科夫中央网络犯罪局、新西兰警察局、乌克兰总检察长办公室、乌克兰安全局网络安全部、乌克兰国家警察的大力支持。

英国国家犯罪局(NCA)局长Graeme Biggar 表示,执法行动不仅摧毁了LockBit 的攻击基础设施,还获取了 LockBit 的所有源代码,甚至包括与全球其他网络犯罪分子合作的大量情报。

美国司法部长 Merrick B. Garland 对外宣布:“多年来,LockBit 在美国以及全世界兴风作浪。如今,美国和英国的执法机构剥夺了他们实施犯罪的机会。LockBit 并不是美国司法部及其合作伙伴摧毁的第一个勒索软件团伙,也不会是最后一个”。

英国、美国、加拿大和其他八个国际合作伙伴通力合作,基于全球法律互助条约(MLAT)与布达佩斯公约,推动全球联合执法。跨多个国家的执法行动,要考虑和协调的事件特别多。隶属于欧洲刑警组织的欧洲网络犯罪中心(EC3)组织召开了27 次推进会议,与四次为期一周的技术沟通会。欧洲刑警组织为各方调查分析线索、追踪加密货币与司法取证提供了诸多支持,在联合网络犯罪行动特定工作组(J-CAT)框架下推动各方进行信息交换。最终通过欧洲刑警组织的安全信息通道 SIENA 交换了一千余条信息,该行动也成为 EC3 最活跃的调查之一。

如此大规模的执法行动持续了数月,LockBit 主要的攻击基础设施被执法部门控制。该勒索软件团伙分布在荷兰、德国、芬兰、法国、瑞士、澳大利亚、美国和英国的 34 台服务器,均被查封或者关停。

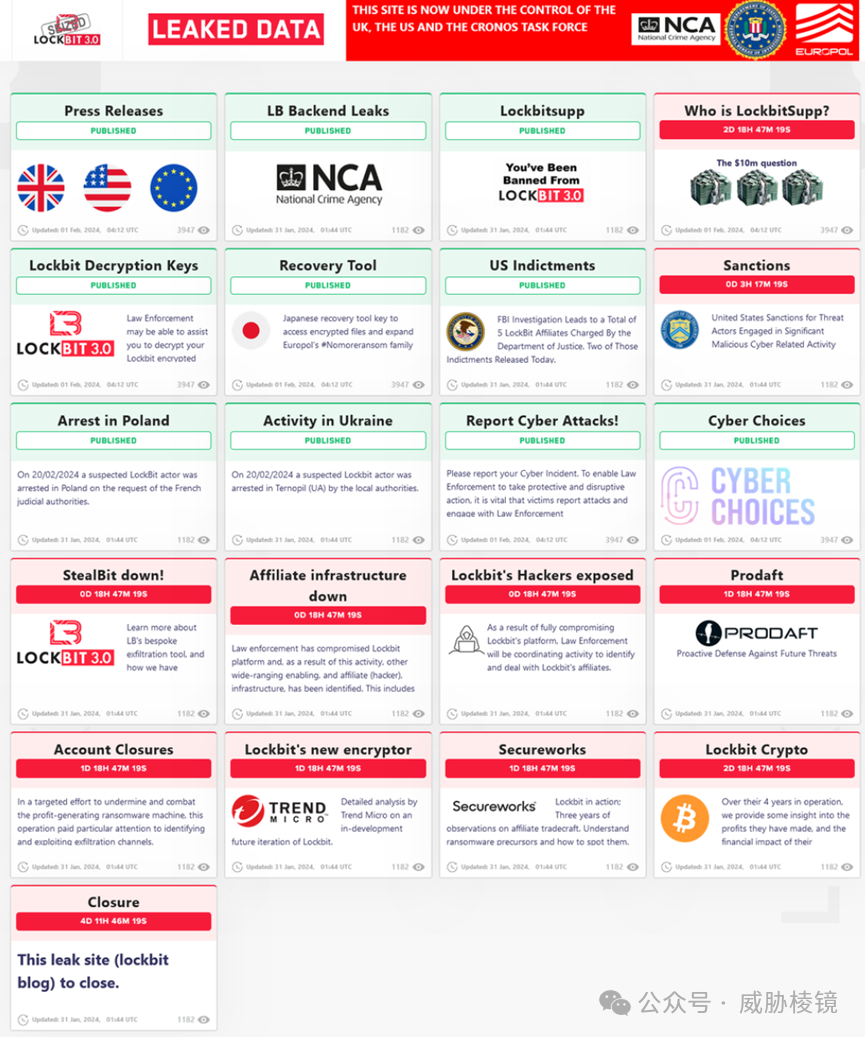

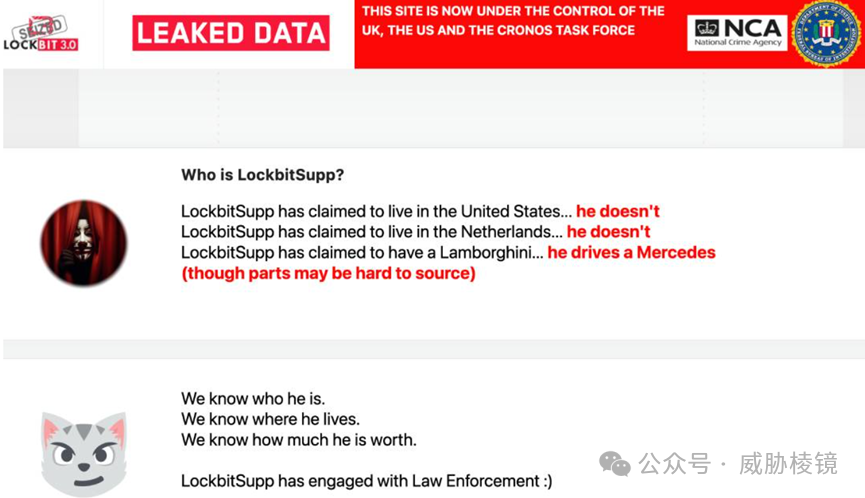

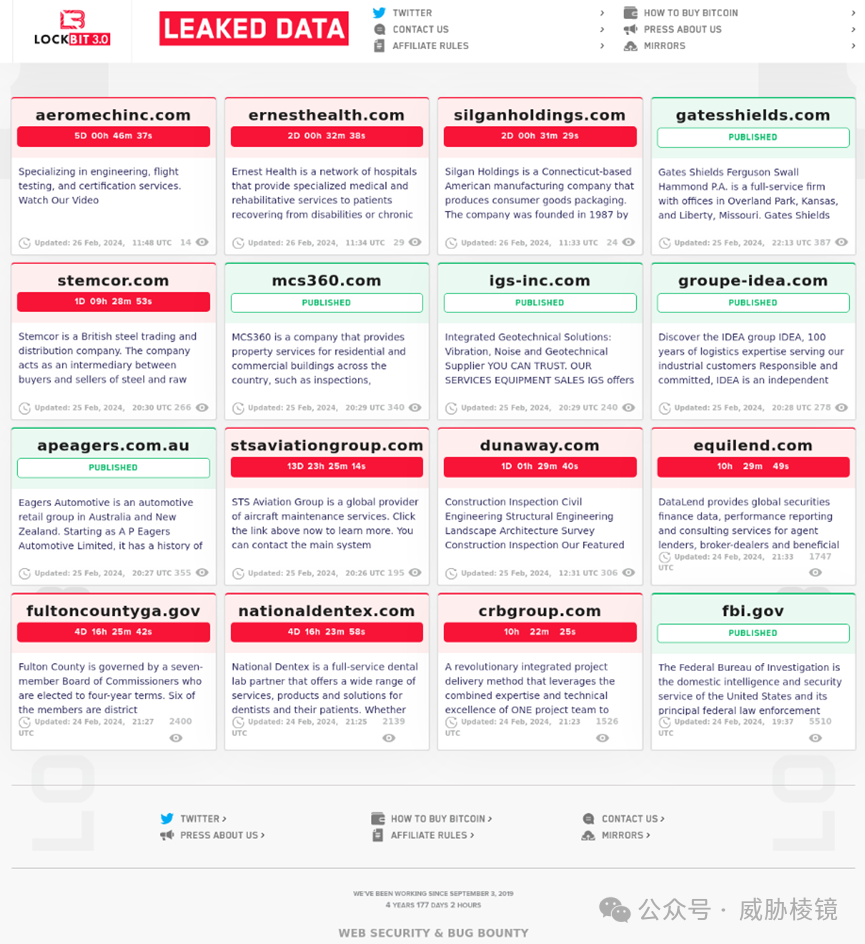

LockBit 在暗网的数据泄露网站于 2024 年2 月20 日早六点半,被执法机关在保留原有风格的同时替换了内容。

网页上已经使用各国执法机构“围剿” LockBit 的图示代替了原来的页面。

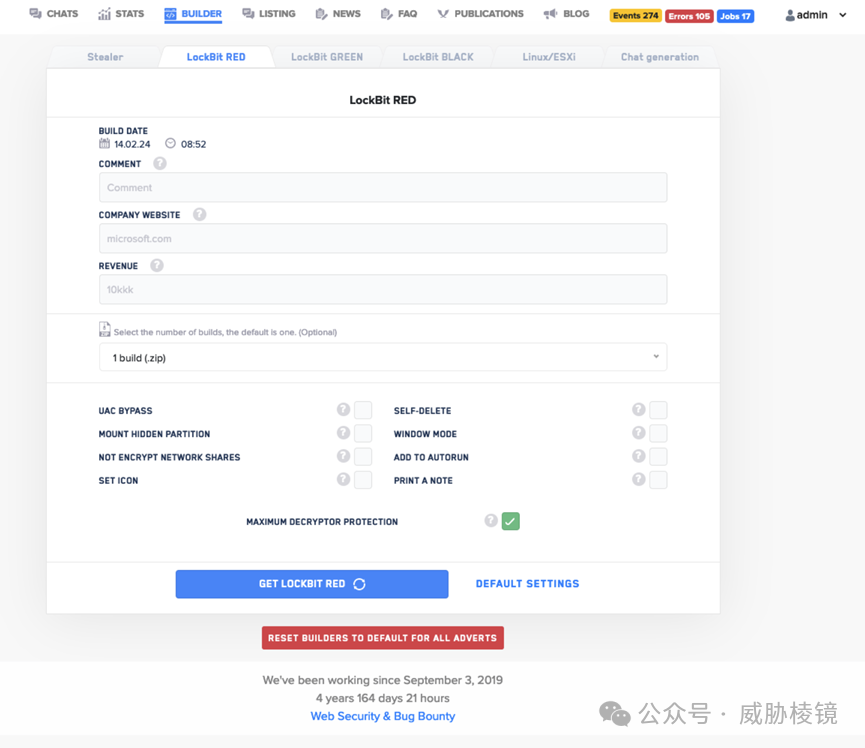

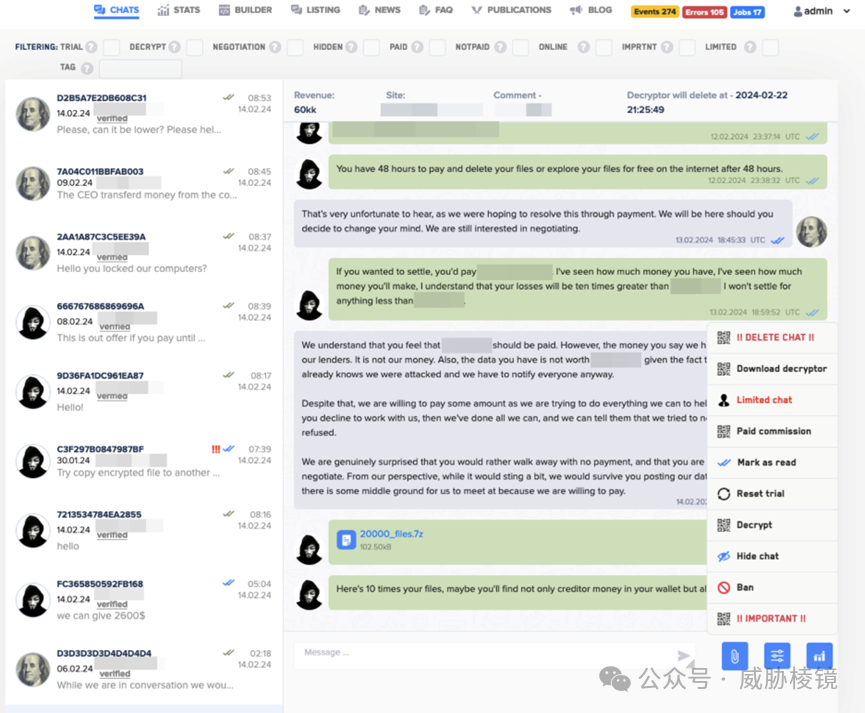

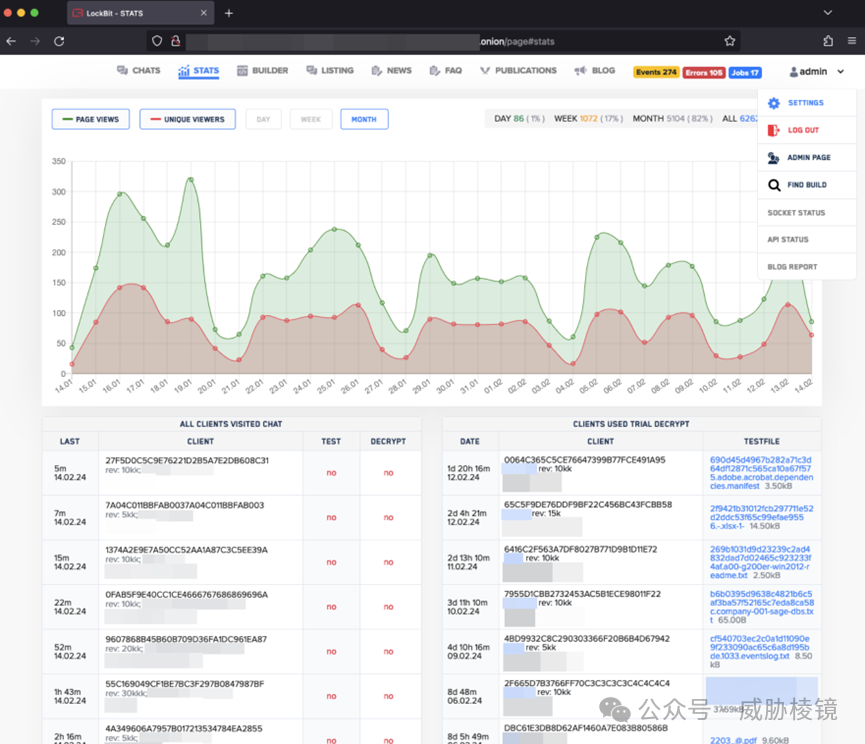

执法机构还对外释放了 LockBit 后端管理面板截图、与受害者谈判的截图,证明执法行动对LockBit 的入侵是全面且深入的。

勒索软件构建工具

附属机构与受害者进行谈判

网站访问情况和基本情况概览

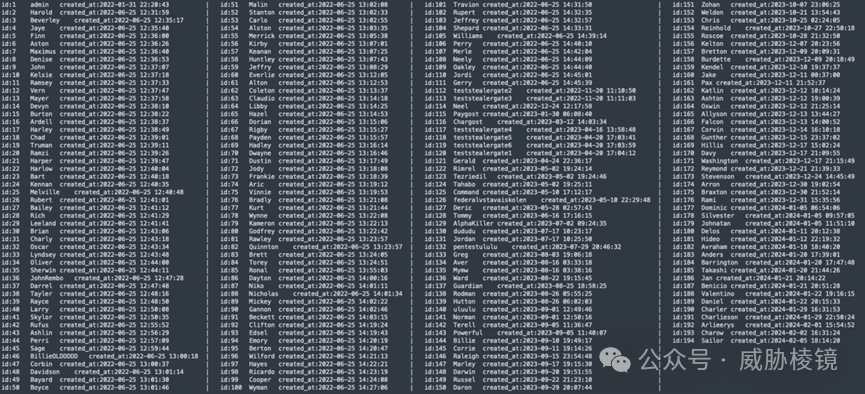

网络空间中除了三十余台主要服务器被执法机构控制、两百余个加密货币账户被冻结,还有超过一万四千个恶意账户被移交给司法机关,并协调服务提供商进行删除。LockBit 常用的服务是Mega/Tutanota/Protonmail,分别是文件共享服务与加密邮件服务。

执法机构不仅在网络空间中重拳出击,在实际物理空间中也针对与 LockBit 有关的犯罪嫌疑人展开抓捕。欧洲刑警组织宣称逮捕了两名 LockBit 的成员,美国司法部对两名嫌疑人提出刑事指控,并且起诉了两名俄罗斯公民(Ivan Gennadievich Kondratiev、Artur Sungatov)。

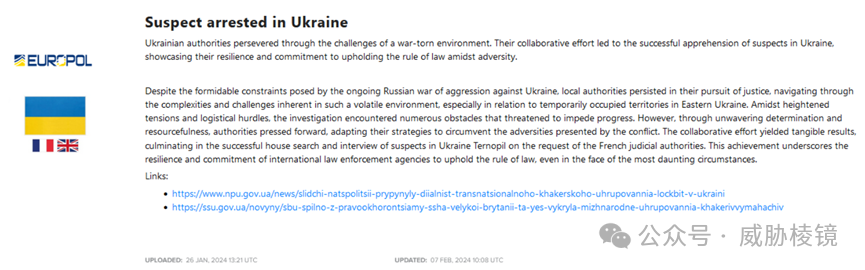

应法国司法局的要求,欧洲司法机构在 2022 年4 月正式立案审查,前后为联合行动举行了五次协调会议。目前,被认为是 LockBit 勒索软件团伙的两名攻击者已经在波兰和乌克兰被捕。法国与美国司法部门也发出了三份国际逮捕令和五份起诉书,全面展开司法攻势。

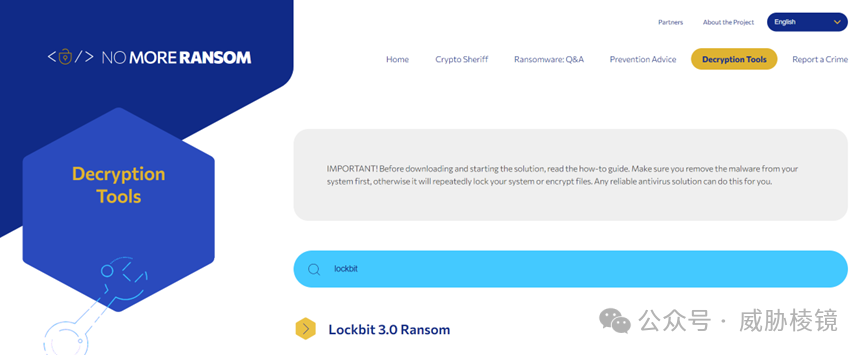

在欧洲刑警组织的支持下,日本警方、英国国家犯罪局与美国联邦调查局调集了技术专家研发解密工具。已经在 No More Ransom 上提供了LockBit 的解密工具,广泛支持 37 种语言。但LockBit 一方声称执法机构实际只取得了部分解密密钥,仍有大量受害者无法解密。

除了执法机构的通力合作外,执法机构也与业界公司展开广泛合作。趋势科技、Secureworks、PRODAFT 等网络安全公司与加密货币交易分析公司Chainaanalysis 也都深度参与了执法行动。分析人员确认了三万个与LockBit 有关的比特币地址,累计收到超过1.2 亿美元。截至执法行动时,还有 1.14 美元尚未转出。根据分成比例来看,LockBit 在全球收到的赎金总额要远远比这一亿美元更多,为企业带来的损失则会更多。

执法行动后,LockBit 给所有关联公司发送了提示信息,提醒关联方重置密码并启用多因子认证,对造成的影响表示歉意。

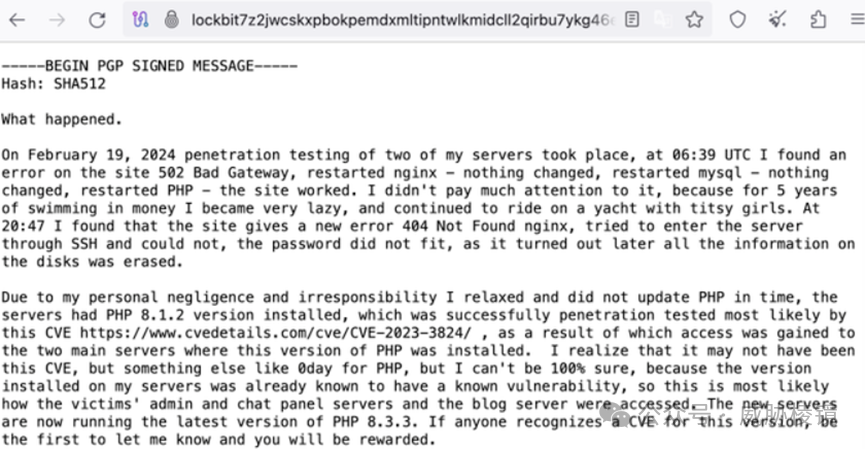

LockBit 的管理员LockbitSupp 在地下论坛的帖子中声称执法机构利用了编号为CVE-2023-3824 的PHP 漏洞入侵攻击基础设施。但也有安全研究员对此提出了质疑,认为通过该漏洞成功入侵仅存在理论上可能。LockbitSupp 称自己最初并没有特别在意攻击基础设施存在漏洞的问题,因为“这五年在金钱的海洋中游泳,让我变得十分懒惰,每天沉迷于娱乐和漂亮女生”,与此同时他表示:“感谢执法机构让我振作起来,对我产生了激励”。

LockBit 称后台管理面板服务器架设在 PHP 8.12 上,执法机构很可能利用了CVE-2023-3824 漏洞成功入侵。因此,没有运行 PHP 的备份服务器未受到执法行动的影响。LockBit 不仅更新了 PHP 版本,还宣布启动奖励计划,在最新版本发现漏洞并提交给该团伙的人都可以获得赏金。

刚摧毁 LockBit 时,其攻击基础设施大多都处于离线状态了,但仍有少数组件还保持在线状态。执法行动前LockBit 的攻击基础设施也难言稳定,数据泄露网站上披露的受害者曾经在几分钟内被反复添加和删除,导致网站出现了错误。甚至未能真的放出未支付赎金的受害者的数据,这对勒索软件团伙的信誉会造成严重打击。

对网络犯罪组织来说,信誉比黄金还贵。一个在业界有着巨大影响力和号召力的网络犯罪团伙,一定不是单单靠自身的力量,构建坚实的合作伙伴关系是成就世界上最成功的勒索软件团伙所必须的。

LockBit 组织架构

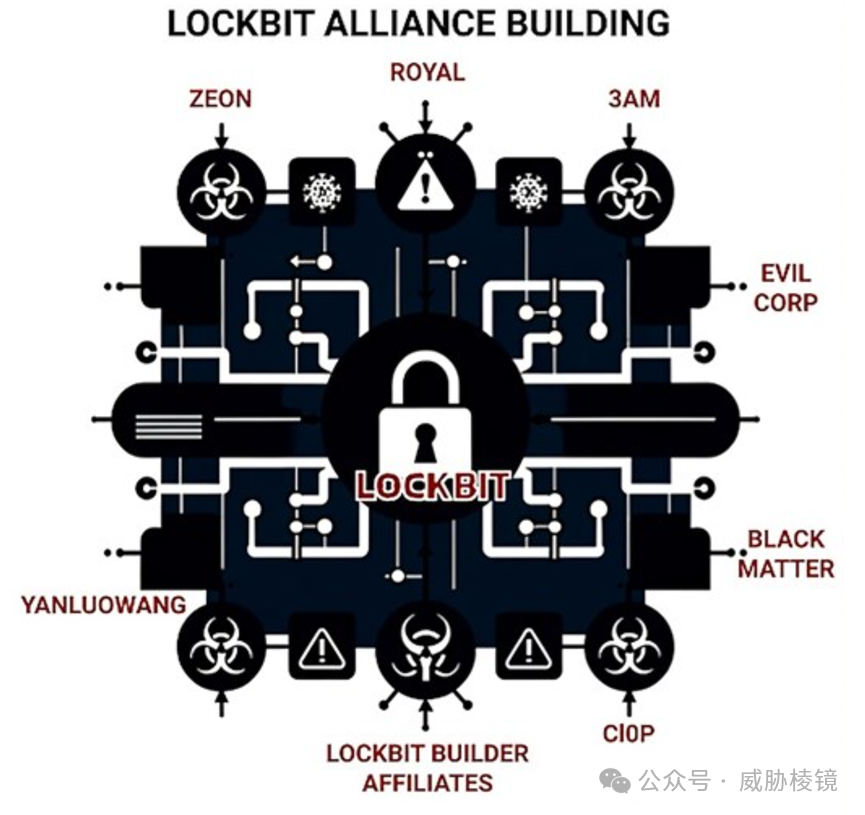

在不到五年的时间内就架构起庞大的犯罪网络,勒索软件即服务(RaaS)模式功不可没。LockBit 借助这种模式与许多网络犯罪分子合作,架构了自己庞大的网络犯罪帝国。LockBit 的运营结构大体分为三层:

“外围”层:LockBit 拥有大型且成熟的RaaS 架构,最外层是许多附属机构。这些攻击者会大量进行攻击,99% 的攻击都是以失败告终。

“核心”层:LockBit 核心运营团队在这一层,攻击能力可能并不强但主要维持整个勒索软件品牌的运营和规则的制定。

“幽灵”层:攻击能力很强且可以转移到另一个勒索软件品牌下的附属机构。

LockBit 的“幽灵”层介于Conti 专业团队架构和Maze 经典RaaS 架构之间。LockBit 最可靠的“幽灵”层组织名为Zeon,被认为都是来自Conti 组织的黑客。

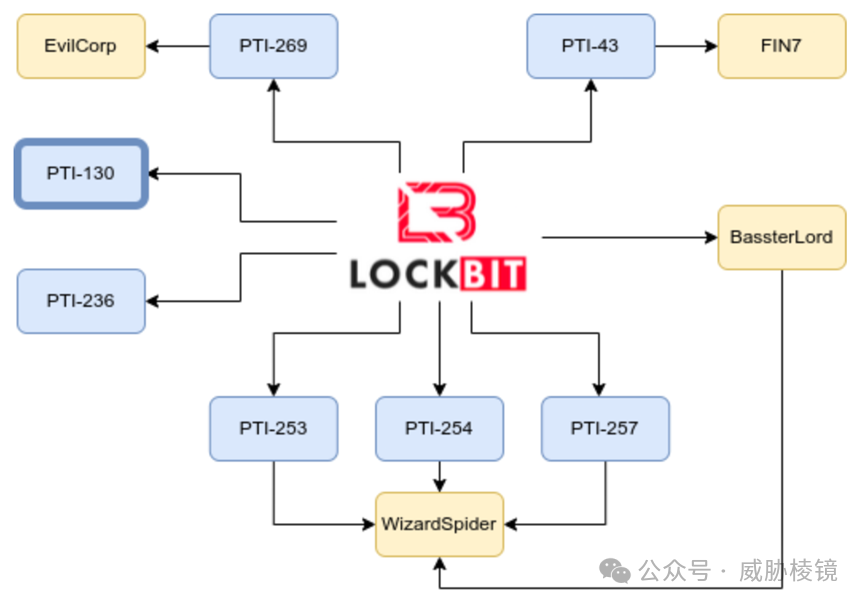

Prodaft 最初的研究表明,LockBit 拥有28 个附属机构。后根据英国国家犯罪局(NCA)的数据,LockBit 已经将附属机构的数量扩张到194 个。LockBit 的附属机构与其他攻击组织也存在千丝万缕的联系,例如臭名昭著的 FIN7、WizardSpider 等:

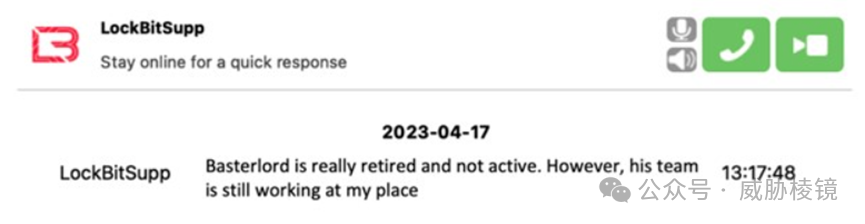

其中典型的是被美国司法部起诉的 Ivan Gennadievich Kondratiev 管理着的名为 Bassterlord 的网络犯罪团伙,该团伙与至少四个勒索软件团伙(REvil、RansomEXX、Avadon 和 LockBit)有合作关系。Kondratiev 师承于 REvil 的创始人之一Lalartu,踏上了网络犯罪之路。Kondratiev 总结个人经验撰写了两本勒索软件攻击培训手册,一本在黑客论坛上免费提供,另一本售价一万美元。

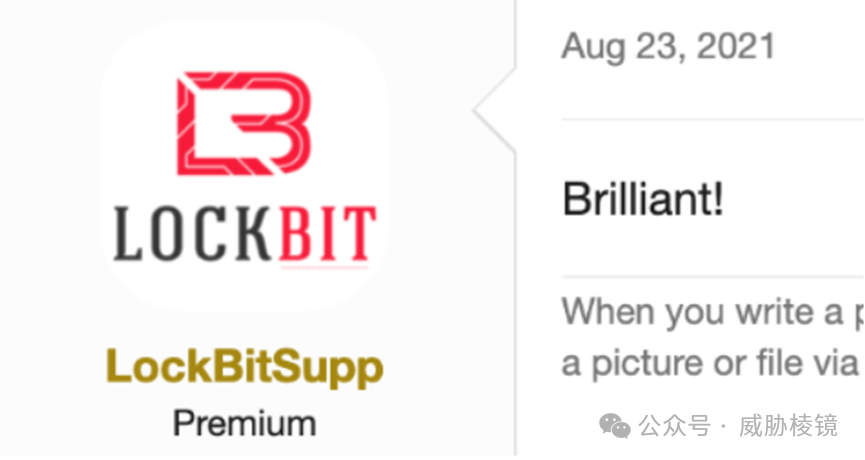

第一本手册的发布,让其饱受赞誉。甚至 LockBit 的管理员 LockbitSupp 也亲自下场表达了自己的赞扬之意:

第二本手册最初定价二十万美元,无人购买。后续以一万美元的价格对外销售,限量十本。不到一个月的时间,就已经卖出了八本。

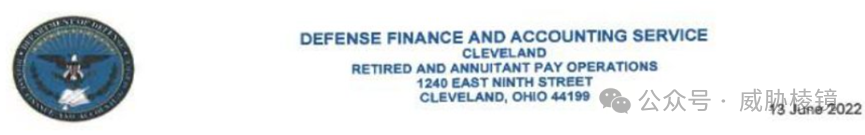

第二本手册中,甚至还包含对美国国防部的访问权限。Kondratiev 声称通过入侵一家为美国军方提供会计和审计服务的公司,获取了对美国国防部基础设施的访问权限,并附上了从国防部窃取文档的示例图进行炫耀。

Kondratiev 曾经居住在乌克兰的卢甘斯克,他的初恋女友和他说“坐在电脑前永远赚不到很多钱”然后就甩了他。大学毕业后,Kondratiev 成为了一名月薪两万卢布的设计师。

2020 年,LockBit 在黑客论坛中赞助了一场技术竞赛。前五名可以瓜分总计一万五千美元的奖金,Kondratiev 名列前茅引起了LockBit 的注意,LockBit 邀请其加入合作计划。LockBit 提供过各种赏金计划,甚至还宣布将LockBit 图标纹在身上的人就可以获得一千美元,并声称自己已经支付了两万美元。但部分人在地下论坛表示,纹身后 LockBit 并没有支付对应的一千美元。

2023 年3 月,Kondratiev 公开宣布退休。后续由八个人接手他的生意,他可以通过干股分成 20%。尽管得到了LockBit 管理员 LockbitSupp 的证实,但其实并没有证据表明他真的退休了。

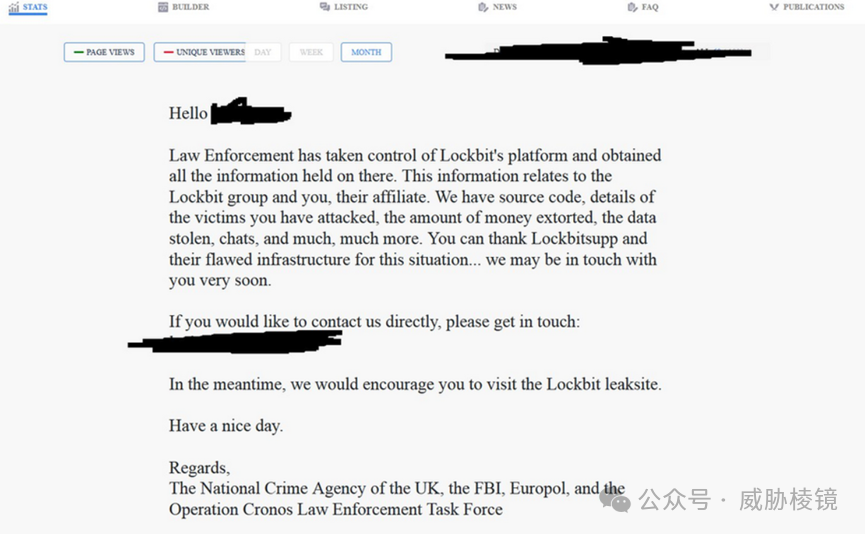

执法机构通过攻击基础设施给 LockBit 附属机构发送消息,督促附属机构举报LockBit 的老板。从一定程度上说,业界猜测执法机构尚未查清 LockBit 的管理员身份。

2024 年2 月21 日,美国政府也悬赏1500 万美元收集有关 LockBit 管理员的身份信息,奖励提供线索的人。

但在 2024 年2 月24 日,执法机构声称 LockBit 的主要管理员LockbitSupp 已经与执法机构合作。目前尚不清楚,是执法机构在虚张声势还是犯罪调查真的有所突破。

不仅执法机构悬赏征集 LockBitSupp 的身份信息,LockBit 自己也曾经悬赏一百万美元,奖励任何能够找到 LockBit 管理员LockBitSupp 真实身份的人。

执法行动固然是国际社会协作控制网络犯罪的一大步,基于过往对勒索软件团伙定向打击的经验,也要认识到勒索软件团伙往往会“改头换面”重生。执法行动很可能只是暂时干扰了勒索软件团伙的运营,但并不可能将勒索软件连根拔起。即便真的销声匿迹,一些新的勒索软件也会如雨后春笋般崛起,取代 LockBit 的位置。

LockBit 后续走向何方

根据历史经验来看,对 LockBit 这类被执法机构重点打击的勒索软件团伙来说往往有三条路可走。

借机宣布退休:LockBit 核心运营团体直接宣布放弃该品牌,金盆洗手不再参与网络犯罪行动。

蛰伏卷土重来:尝试构建新的攻击基础设施并开发新的攻击工具,类似 ALPHV、REvil 勒索软件。ALPHV(又名 BlackCat)也被执法机构入侵了攻击基础设施并公开了解密密钥,但几天后ALPHV 就卷土重来并宣布FBI 只掌握四百个受害者的解密密钥,还有三千余个受害者仍处于加密状态。

改头换面继续:加入其他勒索软件团伙或者组建新的勒索软件团伙,类似 Conti 勒索软件。Conti 勒索软件团伙原来也是业界知名的犯罪团伙,但其中一名成员由于俄乌冲突泄露了犯罪团伙的内部聊天记录。Conti 因此轰然倒塌,紧接着市场上就出现了一个新的勒索软件团伙Black Basta。经过分析人员的确认,攻击 TTP 与恶意样本都存在相似,Black Basta 其实就是Conti 团伙的一个分支。

看情况,LockBit 是选择了第二条路。2024 年2 月26 日,LockBit 旋即宣布全面回归,甚至还发布了入侵美国联邦调查局的数据。LockBit 承认了被执法机构入侵,并表示后续会针对政府部门发动更多攻击。值得注意的是,该页面中很多受害者都是之前已知的,但也出现了新的受害者并且 LockBit 启用了新的勒索信息文件。

执法机构对网络犯罪团伙的摧毁,往往仅限于攻击基础设施而非对高层管理人员的逮捕,这会让勒索软件团伙不断被“化整为零、化零为整”而非彻底消亡。

持续博弈的猫鼠游戏

Rubrik EMEA 首席信息安全官 Richard Cassidy 认为,LockBit 等网络犯罪团伙获得的资金甚至可能比取缔它的执法机构还多。成功的网络犯罪团伙获得了极其充裕的资金,为攻击者重新开发新技术或者进行团队整合提供了经济保障。

在这种情况下,执法行动能做的其实相对有限。正所谓枪打出头鸟,执法机构只能针对特别成功的勒索软件团伙进行定向打击。“化整为零”后,会有新的犯罪团伙填补上空出的位置,形成“春风吹又生”的局面。根本问题在于勒索软件攻击背后的驱动力,例如经济利益驱动、加密货币交易匿名性以及各式各样的漏洞等。

当然,如果真如 LockBitSupp 所说,其实只要更新了PHP 版本即可避免执法机构能通过这种方式入侵。恰恰证实了,要按照科学的方式进行网络安全能力建设就可以提高网络安全防御水平、筑牢纵深防御手段,就能降低被入侵的风险。

参考信息来源

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165ahttps://www.europol.europa.eu/media-press/newsroom/news/law-enforcement-disrupt-worlds-biggest-ransomware-operationhttps://www.nationalcrimeagency.gov.uk/news/nca-leads-international-investigation-targeting-worlds-most-harmful-ransomware-grouphttps://www.reversinglabs.com/blog/the-lockbit-takedown-what-we-knowhttps://rhisac.org/threat-intelligence/lockbit-ransomware-operations-significantly-disrupted-by-recent-law-enforcement-operations-descriptor-tool-updatedhttps://www.secureworks.com/blog/lockbit-in-action?ref=news.risky.bizhttps://news.risky.biz/risky-biz-news-law-enforcement-thoroughly-dismantle-lockbit/https://www.bleepingcomputer.com/news/security/lockbit-ransomware-returns-restores-servers-after-police-disruption/https://www.trendmicro.com/en_us/research/24/b/lockbit-attempts-to-stay-afloat-with-a-new-version.htmlhttps://www.infosecurity-magazine.com/news/operation-cronos-who-are-lockbit/https://resources.prodaft.com/opcronoshttps://www.justice.gov/opa/pr/us-and-uk-disrupt-lockbit-ransomware-varianthttps://www.forbes.com/sites/daveywinder/2024/02/20/lockbit-ransomware-gang-trolled-by-nca-after-takedown-fbi-operation-cronos/https://foresiet.com/blog/operation-cronos-global-law-enforcement-deals-significant-blow-to-lockbit-ransomware-two-russian-nationals-indicted-in-the-ushttps://www.trustwave.com/en-us/resources/blogs/trustwave-blog/lockbit-takedown-law-enforcement-disrupts-operations-but-ransomware-threats-likely-to-persist/https://www.state.gov/reward-offers-for-information-on-lockbit-leaders-and-designating-affiliates/https://www.tripwire.com/state-of-security/bring-us-head-lockbit-15-million-bounty-offered-information-leaders-notorioushttps://www.secplicity.org/2024/02/26/operation-cronos-a-breakdown-of-the-lockbit-disruption/https://analyst1.com/ransomware-diaries-volume-2https://home.treasury.gov/news/press-releases/jy2114

声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。