今天为大家介绍由武汉大学国家网络安全学院王骞老师团队和清华大学网络科学与网络空间研究院徐恪和李琦老师团队合作,发表于NDSS Symposium 2024的工作,共同第一作者是武汉大学硕士生肖悦和清华大学博士生何艺,作者还包括浙江工业大学张晓丽老师、George Mason University的Sun Kun老师,和清华大学博士生谢仁杰。这篇工作主要提出了一种基于硬件指纹的嵌入式设备认证框架,实现设备的强身份认证。

Yue Xiao, Yi He, Xiaoli Zhang, Qian Wang, Renjie Xie, Kun Sun, Ke Xu, Qi Li. From Hardware Fingerprint to Access Token: Enhancing the Authentication on IoT Devices. NDSS 2024.

01

背景

嵌入式设备逐渐走进了人们的生活,出现在生活的各个方面,如智能车钥匙、硬件钱包以及智能家居设备等。为了防止用户的身份被盗、保护用户财产安全等,在用户设备与其他设备或云端通信时,我们需要对设备进行身份认证。

传统基于令牌(token)的认证面临着严重的令牌伪造风险,例如攻击者可以通过复制固件窃取固件中的密钥从而达到克隆设备的目的。为了抵御这种攻击,我们需要一种不可复制的认证因素,硬件指纹就是其中的一种,硬件指纹将硬件与身份信息绑定,硬件的不可复制性为用户身份提供了保护。

02

已有工作

当前基于硬件指纹的认证可以分为两种形式:

将硬件指纹作为一种新的认证因子。该方法利用硬件特征生成一个静态的指纹,将指纹作为认证信息的一部分,例如在原始的令牌上附上指纹信息。

基于响应-应答(Challenge-Response)机制的认证。该方法中,服务器向硬件发出挑战,硬件响应结果,服务器基于响应进行认证,这种认证可以仅基于硬件(如PUF),也可以借助人的交互完成(如T2Pair)。

03

威胁模型

我们假设攻击者获取了密钥,可以监听整个通信信道,其目的是假冒合法用户。攻击者可以发动两种攻击,重用攻击(Reuse Attack)和模仿攻击(Mimic Attack)。其中重用攻击包括攻击者对用户请求的篡改、重放等,模仿攻击包括攻击者使用硬件进行模仿或利用软件方法进行模仿。

攻击者使用机器学习模型学习挑战-响应,冒充合法用户

04

MCU-Token设计

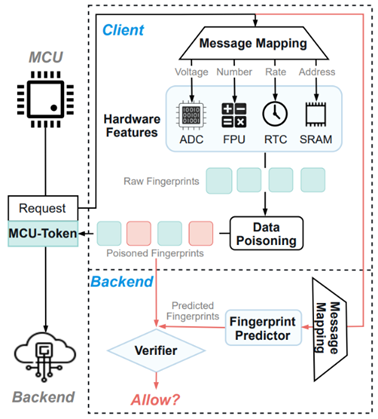

MCU-Token为用户的每一个请求基于硬件生成特殊令牌,将操作与硬件指纹绑定,从而提供可靠认证。MCU-Token的流程图如下:

其中有如下几个重要的设计:

硬件利用

我们为每个硬件模块设计了硬件任务,将参数arguments作为输入,指纹fingerprint作为输出,由此以来,一个硬件模块可以被表示为多个(arguments, fingerprint)对。由于硬件的特性,同一参数下,不同设备的指纹不同。因此,该方法可以用于设备的认证,同时抵御攻击者使用硬件进行假冒。

指令与令牌绑定

我们设计了消息映射模块,利用哈希算法将用户指令映射为硬件任务。消息映射模块中会在原始指令中加盐,因此,即使是相同的指令操作,也会得到不同的硬件任务,进而获得不同的硬件指纹(即令牌)。通过该种方式,我们完成了指令和令牌的绑定,同时使攻击者对指令的篡改无用。

数据投毒

为了防止攻击者使用模型学习硬件模块中arguments与fingerprint的映射关系,我们设计了数据投毒模块。在认证时,我们会生成多个硬件任务,得到多个硬件指纹,数据投毒模块会随机修改部分指纹的数值,进而污染攻击者的训练数据,干扰其学习过程。

后台认证

在初始化阶段,后台会在一个安全的情况下,收集(arguments, fingerprint)对,训练模型。在认证阶段,后台使用消息映射算法得到硬件任务,使用训练好的Predictor得到预测指纹,使用Verifier对比预测指纹和实际指纹。由于使用了多指纹进行认证,后台会记录通过认证的指纹个数,并与阈值对比给出最终的结果。

05

实验验证

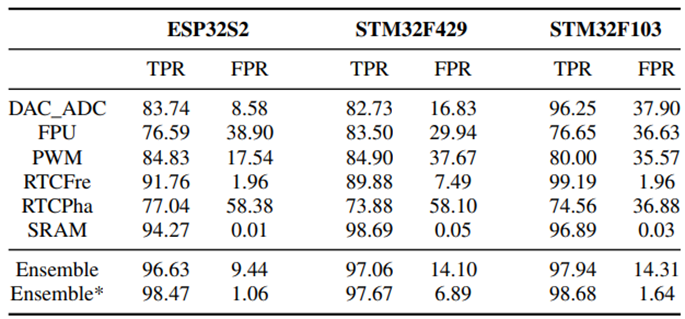

我们在3种共计60台不同设备上实现了MCU-Token,同时我们一共选择了5种不同硬件模块,设计了6种不同硬件任务。

认证效果:MCU-Token用于设备认证时,在使用多特征时,TPR约97%(FPR约3%)

防御效果:在抵御不同攻击上,我们记录了不同攻击方式的攻击成功率。对于篡改攻击,攻击者篡改用户指令而保持令牌不变,成功率低于0.1%;对于硬件模仿攻击,攻击者使用其他硬件尝试伪造合法用户,攻击成功率低于10%;对于软件模仿攻击,攻击者使用软件方法伪造合法用户,攻击成功率低于2%。

06

结语

本文设计了一个基于硬件指纹的嵌入式设备认证框架,考虑了可以获取密钥、可以控制通信信道的攻击者,在资源受限的条件下,既通过命令与硬件指纹的绑定,提供了可靠认证,同时防御了攻击者对令牌的重用、通过硬件或软件手段对设备进行模仿。

声明:本文来自赛博新经济,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。