在今年早些时候,两个处理器安全漏洞被公开披露,使得芯片巨头Intel、AMD和ARM遭受了重大的打击。其中一个被命名为“熔断(Meltdown)”,只影响到Intel处理器;另一个被命名为“幽灵(Spectre)”,影响到Intel、AMD以及ARM处理器。

根据发现这两个漏洞的网络安全研究团队的说法,漏洞的根源来自现代处理器为了提高并行性能而采用的一种叫做“推测执行(Speculative Execution)”的技术,而这种技术也是现代处理器设计的核心组成部分。

在这种技术下,处理器在执行当前指令时,如果发现还有闲置资源可用,便会自动尝试提前执行部分后续指令。尝试执行的结果会被临时保存在内部不可见的区域(寄存器或内存),如果被采纳,则会把结果输出到可见的区域,而如果不被采纳,则会丢弃这些结果,不修改可见区域。

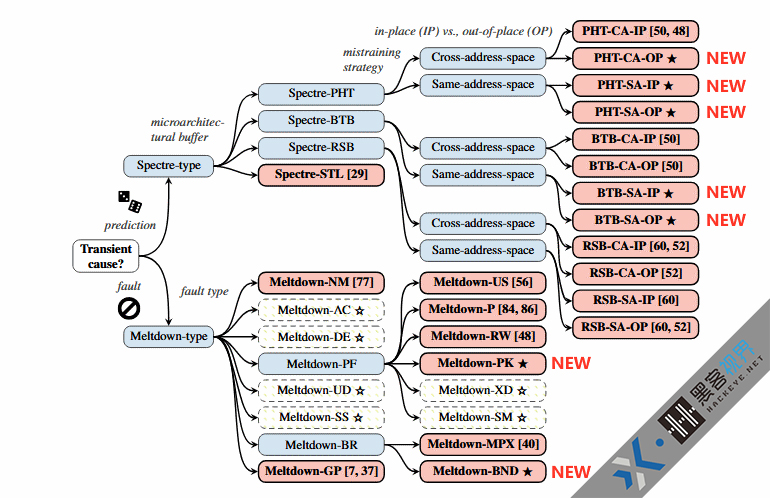

从那时起,越来越多的“推测执行”漏洞变种开始被发现,包括Spectre-NG、SpectreRSB、Spectre 1.1、Spectre1.2、TLBleed、Lazy FP、NetSpectre和Foreshadow,而受影响的供应商也在不断发布相应的安全补丁。

现在,最初发现Meltdown和Spectre漏洞的同一网络安全研究团队再次发现了7个新的“推测执行”漏洞,其中有两个是Meltdown变种,分别被命名为“Meltdown-PK”和“Meltdown-BR”,另外5个是新的Spectre变种。具体如下:

- Meltdown-PK

- Meltdown-BR

- Spectre-PHT-CA-OP

- Spectre-PHT-SA-IP

- Spectre-PHT-SA-OP

- Spectre-BTB-SA-IP

- Spectre-BTB-SA-OP

该网络安全研究团队表示,它们同样影响到了上述提到的三大处理器供应商,即Intel、AMD和ARM。具体来讲,Meltdown-PK会影响到Intel处理器、Meltdown-BR会影响Intel和AMD处理器,而几个Spectre-PHT变种会影响到所有这三家供应商的处理器。

“我们针对Intel、ARM和AMD的这些新攻击媒介进行了漏洞评估。对于Intel,我们在Skylake i5-6200U和Haswell i7-4790上测试了我们的概念验证代码。对于AMD,我们用于测试的是Ryzen 1950X和Ryzen Threadripper 1920X。对于ARM,我们已经测试了NVIDIA Jetson TX1。“该网络安全研究团队解释说。

需要注意的是,虽然一些新发现的“推测执行”漏洞可以通过现有的Meltdown和Spectre漏洞缓解技术来减轻它们所带来的威胁,但并不是所有的漏洞都如此。

该网络安全研究团队已经负责任地向Intel、ARM和AMD通报了他们的研究结果,其中Intel尔和ARM已经对这份报告进行了肯定。该团队还表示,由于供应商正在努力解决这些问题,因此他们决定在一段时间内不会发布他们的概念验证代码。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。