Positive Technologies的银行安全专家进行的一次大范围的测试显示,在部分攻击中,大多数ATM机可能会在20分钟内(甚至更短时间)被黑客攻克。

专家测试了来自NCR、Diebold Nixdorf和GRGBanking(中国广州广电运通金融电子股份有限公司)的ATM机,并在所发表的报告中详细介绍了他们的发现。

研究人员在测试中所采取的攻击方式是网络犯罪分子意图从ATM机中获取现金或用户银行卡信息所利用的典型方法。

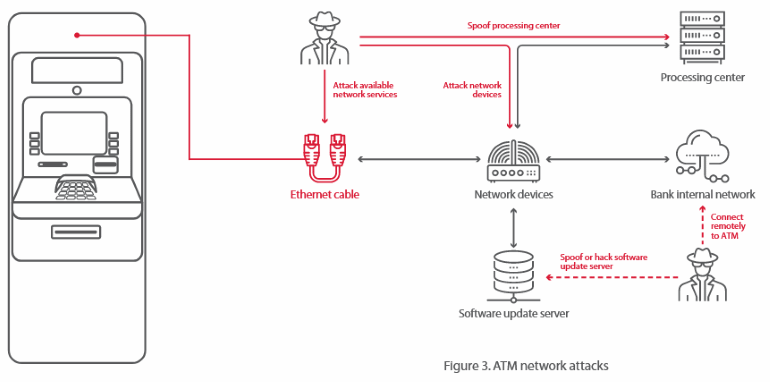

他们测试的自动取款机中有85%允许攻击者进入网络,于是他们通过拔掉网线接入以太网电缆,或者欺骗无线连接/ATM机所连接的设备,来实现访问其网络的目的。27%的被测试的ATM机容易受到其处理中心通信欺骗的攻击,58%的被测试的ATM机的网络组件或服务存在漏洞,这些漏洞可以被用来远程控制ATM。此外,23%的被测试的ATM机可能被当做连接桥梁攻击连接到ATM机上的其他网络设备(如GSM调制解调器或路由器),可能会导致安全机制被禁用、控制纸币输出。专家表示,测试中利用典型的攻击方式执行时间不到15分钟。

不过,为了防止ATM黑客找到更快的入侵方式,研究人员先一步研究发现黑盒攻击速度最快,通常需要不到10分钟就能完成攻击。[黑盒攻击是指黑客打开ATM机箱,或者在里面钻一个洞,以连接ATM机的电脑和ATM机的钱箱(或保险箱)的电缆。然后攻击者连接一个定制的工具,叫做黑盒子,它能欺骗ATM机按需分发现金]。专家指出,他们测试的自动取款机有69%易受此类攻击,而在19%的自动取款机上,根本没有针对黑盒攻击的保护措施。

研究人员攻击测试ATM的另一种方式是试图退出kiosk模式——ATM接口运行的操作系统模式。他们发现,通过将设备插入ATM机的USB或PS/2接口中,就可以从kiosk模式下控制ATM机,并在底层操作系统上运行命令,从ATM保险柜中取钱。这种攻击通常需要的时间不到15分钟,而且76%的被测试的自动取款机在这方面安全性较弱。

而绕过ATM的内部硬盘驱动器并从外部驱动器启动的攻击方式所需时间最长,破坏性最强,测试的自动取款机中有92%是易受此类攻击。因为ATM机要么没有BIOS密码,要么使用强度低的密码,要么根本没有进行磁盘数据加密。测试者不到20分钟就改变了BIOS中的启动顺序,从他们自己的硬盘驱动器启动了ATM,并在合法的硬盘驱动器上更改了ATM的正常操作系统,可能导致现金支出或ATM浏览操作的变更。

专家还发现,对ATM进行物理访问的攻击者可以重新启动设备,迫使其启动到安全/调试模式。这将允许攻击者访问各种调试工具或COM端口,通过这些工具或端口用恶意软件感染ATM。攻击耗时不到15分钟,测试的自动取款机中有42%是易受此类攻击。

ATM机内部如何向银行传输数据的测试则产生了相当令人担忧的现象。研究人员能够拦截58%的ATM和银行处理中心之间发送的卡数据,而当他们在ATM内部处理时,他们100%拦截了卡数据。攻击全程耗时不到15分钟。

鉴于多数真实ATM攻击案件都发生在夜间的偏远地区,20分钟足以让他们完成犯罪过程。由于银行倾向于在大量ATM机上使用相同的配置,因此对单个ATM的成功攻击很容易在更大范围内复制,ATM机的安全防护机制亟需完善。

以下ATM进行了测试。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。