本文载《法学评论》2018年第6期

作者:杨志琼,东南大学反腐败法治研究中心副研究员、东南大学法学院讲师。

内容摘要:对非法获取计算机信息系统数据罪的实证分析显示该罪已成为当前网络犯罪的新“口袋罪”。其原因在于理论界缺乏对数据犯罪保护法益及规范体系的应有讨论,实务界也未能区分“数据”的技术属性与法律属性,使得本罪包括了所有以数据为对象和媒介、工具的网络犯罪。未来本罪的司法适用应着力去“口袋化”,将以数据为媒介、工具侵犯传统法益的犯罪排除在外,从而将本罪限定为以数据为对象侵犯数据安全的非法获取行为。

关键词:数据;口袋化;保护法益;处理路径

在《民法总则》第127条明确“法律对数据的保护有规定的,依照规定”后,“数据”的部门法地位面临重新梳理。在此之前,学界对“数据”的关注并不多见,对购买快递单信息、获取客户资料、盗窃网络游戏装备等问题的讨论多为“个人信息”或“网络虚拟财产”等议题所遮蔽,“数据”在理论上的独立地位并不显见。然而,在数据资源日益成为网络社会重要生产要素和主要攻击目标背景下,曾被大陆法系国家几经探讨、修订的数据犯罪,在我国是否有讨论之需求,不无疑问。虽然近年来有学者尝试研究“数据”的法益内涵以及数据犯罪的制裁思路,[1]但都因未能厘清数据的法益实质而难以有效回应司法实务,在数量上也过于孤零、冷清而未能引起学界共鸣。

与此相反的是,实证研究表明实务界对非法获取计算机信息系统数据罪显示出极大偏好,该罪已然成为当前我国网络犯罪的新“口袋罪”,既架空了部分侵犯公民个人信息罪和财产犯罪,也侵蚀了知识产权犯罪。究其原因,理论界缺乏对数据犯罪法益内涵及规范体系的应有研究,司法人员也未能厘清 “数据”的技术属性与法律属性,直接以技术属性判断代替法律属性判断,使非法获取计算机信息系统数据罪成为涵盖所有能储存于电脑系统之中权利客体的“口袋罪”,包括了所有以数据为对象和媒介、工具的网络犯罪。针对这一状况,本文在探讨数据的法益内涵与规范功能的基础上,尝试将以数据为媒介、工具侵犯个人信息权、财产权、知识产权等传统法益的犯罪排除在本罪之外,以合理去“口袋化”。最终,本罪的“数据”仅限于能代表数据安全新型法益的普通数据,包括身份认证信息和数据产品。

一、非法获取计算机信息系统数据罪“口袋化”的实证分析

本文判决书的样本来自于中国裁判文书网,[2]数据检索方法如下:进入高级检索,关键词栏目中输入“非法获取计算机信息系统数据罪”,案件类型选择“刑事案件”,裁判时间从2009年2月28日《刑法修正案(七)》设立非法获取计算机信息系统数据罪开始,截止至本文写作之时即2017年9月3日,共获得样本469份,包括332份刑事判决书和137份刑事裁定书。其中刑事裁定书主要是关于本罪的减刑、假释等情况,不在本文的研究范围之内。在剩余的332份刑事判决书中,排除与本罪无关的判决书36份,[3]因此共获得有效判决书296份。[4]

(一)非法获取计算机信息系统数据罪“口袋化”的判决梳理

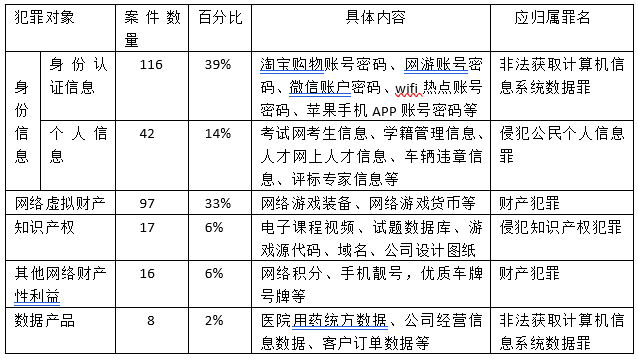

从这296份判决书来看,作为该罪犯罪对象的“数据”范围极广,几乎涵盖了一切可在电脑系统中储存、显示、获取的权利客体。如下图所示,具体包括:(1)身份信息。又可分为:①身份认证信息,如淘宝购物账号密码、网络游戏账号密码、微信账户密码、wifi热点账号密码、苹果手机APP账号密码等。②个人信息,如考生信息、学籍管理信息、人才网上人才信息、车辆违章信息、评标专家信息等。(2)网络虚拟财产。[5]主要包括:①物品类虚拟财产,如网络游戏装备、网络游戏道具等。②货币类虚拟财产,如Q币、金币等。(3)网络知识产权。具体包括:①网络游戏源代码,典型案例是盗窃网络游戏源代码予以销售或者搭建网络游戏牟利;②网络课堂教学视频资料或者试题资料等;③公司的设计图纸、核心技术资料等商业秘密;④域名,典型案例是非法破解、修改、控制域名并出售。(4)其他网络财产性利益。主要是指以数据形式储存于电脑系统之中但实质上又具有财产属性的利益。如有财产属性或交易价值的网络积分,网络系统中的手机靓号和优质车辆号牌等。此类网络财产性利益具有经济价值,但又以数据为载体,在价值认定困难时,不少判例将其认定为非法获取计算机信息系统数据罪。[6](5)数据产品。由于前述《计算机解释》第1条将“情节严重”主要限定为身份认证信息,使得其他非身份认证信息类的电脑数据只能涵盖在该解释第1条第五项“其他情节严重的情形”之中,实务中主要是医院用药统方数据、公司日常经营数据、客户订单数据等数据产品。

从上述网络权利客体的种类来看,既包括了隶属于人身权利的个人信息,也涵盖了隶属于财产权利的网络虚拟财产、网络财产性利益,还涉及表征知识产权和数据权的其他数据。似乎所有能储存于电脑系统中的权利客体都可以称为“数据”,对其非法获取行为都可能构成非法获取计算机信息系统数据罪,使得该罪成为名副其实的“口袋罪”。

(二)非法获取计算机信息系统数据罪“口袋化”的司法逻辑

虽然刑法第285条第二款对非法获取计算机信息系统数据罪作了明确规定,其内涵(构成要件)和外延(成立范围)较为清晰,但司法实务中该罪却被不恰当地“口袋化”了。

首先,司法解释叠加导致的“口袋化”。对于非法获取计算机信息系统数据罪中“数据”的范围,2011年8月1日最高人民法院、最高人民检察院《关于办理危害计算机信息系统安全刑事案件应用法律若干问题的解释》(以下简称《计算机解释》)第1条将其限定为身份认证信息,同时第11条规定“身份认证信息”是指用于确认用户在计算机信息系统上操作权限的数据,包括账号、口令、密码、数字证书等。从司法实务来看,“身份认证信息”既包括真实的身份认证信息,如银行卡账号密码、考生信息系统账号密码等,也包括匿名化的身份认证信息,如网游账号密码、微信账号秘密等。而同样可能以身份信息为犯罪对象的还有侵犯公民个人信息罪,对于该罪“个人信息”的范围,2017年5月8日最高人民法院、最高人民检察院《关于办理侵犯公民个人信息刑事案件适用法律若干问题的解释》(以下简称《个人信息解释》)第1条规定为“以电子或者其他方式记录的能够单独或者与其他信息结合识别特定自然人身份或者反映特定自然人活动情况的各种信息,包括姓名、身份证件号码、通信通讯联系方式、住址、账号密码、财产状况、行踪轨迹等。”因此,当身份认证信息以个人真实信息显示时,“数据”和 “个人信息”发生重叠而难以区分,直接导致部分原本应构成侵犯公民个人信息罪的行为被认定为非法获取计算机信息系统数据罪,典型的是获取考生信息系统中考生账号密码的案例。[7]

其次,司法适用惯性导致的“口袋化”。实务中不少司法人员将“数据”的技术属性与法律属性相混淆,甚至以技术属性判断取代法律属性判断。因为技术层面的“数据”只需判断0/1二进制代码的存在,较易操作而成为实务部门的宠儿;法律属性的判断则需深入考察法益实质,较难操作而被实务部门“束之高阁”。其结果是部分非法获取网络数据的行为在在缺乏应有的法益判断后直接被评价为非法获取计算机信息系统数据罪。这主要体现在:(1)网络虚拟财产的数据化。由于网络虚拟财产同时具有财产属性和数据属性,学界对依据何种属性认定侵犯网络虚拟财产行为存在激烈争论。准官方态度显示了对网络虚拟财产数据属性的支持,如在《刑法修正案(七)》增加了285条之二非法获取计算机信息系统数据罪的规定后,2012年最高法政策研究室对一起盗窃网络虚拟财产案件的批复以准官方的姿态认为“虚拟财产不是财物,本质上是电磁记录,是电子数据”;[8]此后,在2013年最高人民法院、最高人民检察院颁布了《关于办理盗窃刑事案件适用法律若干问题的解释》后,对该解释的进一步解读明确了网络虚拟财产的法律属性是计算机信息系统数据,并认为对于盗窃虚拟财产的行为,如确需刑法规制,可以按照非法获取计算机信息系统数据等计算机犯罪定罪处罚,不应按盗窃罪处理。[9]上述观点在司法实务中起到了指导性作用,不少判决直接将非法获取游戏币、游戏装备的行为认定为非法获取计算机信息系统数据罪。[10](2)网络知识产权的数据化。由于网络的虚拟性、技术性与知识产权的“无形财产”属性具有天然契合性,都卸下了物质载体这一“枷锁”,几乎所有的知识产权犯罪都可以通过网络犯罪的方式实施。而我国现有规制知识产权犯罪的罪名过少,导致部分侵犯知识产权的行为只能借助于手段行为,即计算机犯罪来规制。[11]尤其是当上述网络知识产权客体以数据形式储存于电脑系统中时,更易被定性为非法获取计算机信息系统数据罪。

虽然大数据时代数据已然成为众多权利在电脑系统、云端之中的记录载体,但刑法对“数据”所要保护的,不仅是其记载方式,更是以权利义务为重心的记载内容。这就要求刑法对“数据”的判断不能仅停留于其技术属性,而应上升至其所表征的权利内容。

二、撩开 “数据”的面纱:技术属性与法律属性的二分法

(一)技术属性——0/1形式的二进制代码

通说认为“数据”是指计算机数据或网络数据,即通过计算机技术在互联网上收集、储存、传输、处理和产生的各种电子代码。[12]包括了计算机信息系统中实际处理的一切文字、符号、声音、图像等内容有意义的组合。[13]“数据”具有两个重要特点:一是依赖于特定载体而存在,它只能存在于计算机、网络设备、通信设备、自动化控制设备等系统中,离开上述载体数据将不复存在;二是通过应用代码或程序自然显示出信息,但信息的生成、传输等都需通过原始的物理数据来完成。[14]

在比较法上,大陆法系国家通常将数据称为“电磁记录”。德国刑法第202a条将“电磁记录”规定为以电磁或其它不能直接感知的方法存储或者传送的数据。日本刑法第7条将 “电磁记录”规定为利用电子方式、磁式方式等,人之知觉无法认识之方式所制作之记录,而供电脑处理资讯之用者。受此影响,我国台湾地区刑法第10条第六项将 “电磁记录”规定为以电子、磁性、光学或者其他相类似之方式所制成,而供电脑处理之记录。在拉丁文中,数据(data)是“已知”的意思,也可理解为“事实”,代表着对某件事物的描述。美国学者多将数据界定为在计算机及网络上流通的在二进制基础上以0/1组合而成的比特形式。[15]而这些以比特流形式存在的数据只有通过载体储存、代码编译、登录操作等诸多步骤后才会产生实际的法律关系,因而具有天然的工具中立性。[16]这样,“从工具意义上来理解数据的生成、传输和信息显现,更接近数据的实质。”[17]在电脑系统对数据资料的建立、编辑、删除、输入、输出的过程中,最重要的程序为数据的编成与还原。所谓数据的编成,是指将电脑所处理的资料通过一定的运算模式转化为0/1的数位资料储存于计算机信息系统或网络上,因而这种记载的原始资料格式难以为人类所知觉。所谓数据的还原,是指由电脑通过特定的运算程式将对人类无意义的0/1串列还原成对人类有意义的内容进而为人类所认知。[18]任何可以在电脑系统中储存、使用的权利客体都要经历这种数据编成与还原过程,因而数据作为网络基本语言,只描述客观事实和服从代码规则。我国刑法典并未对“数据”进行明确规定,仅在《计算机解释》中将非法获取计算机信息系统数据罪中的“数据”主要限定为身份认证信息等权限型数据。从技术属性而言,与前述各国的“数据”或“电磁记录”一样都体现了计算机信息系统时代的传统数据概念,即以电脑系统为操作载体、存储于计算机系统内部静态的、特定类型的数据库。[19]

可见,对数据技术属性的判断较为直观、简单,只需判断电脑系统中是否存在0/1形式的二进制代码即可,这也是司法人员习惯以数据的技术属性作为入罪标准的重要原因。可以预见,随着网络科技的发展,越来越多的权利被以数据的形式储存、传输、共享,数据的种类和数量将日益增加,使得数据逐渐演变为各类在线资源和受害法益的“代言人”。但是,“数据”对各类权利客体愈包容,其内涵将愈模糊,非法获取计算机信息系统数据罪的“口袋化”风险也将进一步增加,最终彻底丧失定型性,因而如何对该罪去“口袋化”以防止过度扩张适用便成为当务之急。

(二)法律属性:表征多种法益

各国刑法对数据的保护与电脑使用以及电脑犯罪紧密相连。从发展历史来看,1970-1980年代电脑犯罪惩治重点在于利用电脑技术侵犯财产权利的犯罪,此时电脑系统还没有成为独立的保护法益,至多只是财产犯罪的工具、手段而已。此后,随着电脑技术、网络社会的发展,电脑处理的商业数据日益增加,而这些数据又与各类利益相关联,自然成为电脑犯罪的主要攻击目标,如银行资料的盗用、篡改、黑客活动等,从而引发刑法领域的两个转变:一是电脑犯罪延伸为资讯犯罪;二是传统刑法思维模式转向新型思维模式,即传统以有体物为对象、以人类攻击行为为基本模式的刑法思维向以无体物为对象、以科学技术之方式进行攻击的新型思维转换。[20]因此,在1980年代末期国际社会逐渐形成了一系列以保护数据安全为主轴的立法趋势,并形成了两种不同的刑法规制路径:一种是以美国为典型的集中式立法,以独立的电脑利益为规范基础建构数据犯罪体系,如美国联邦《电脑诈欺与滥用法》(Computer Fraud and Abuse Act)规定了侵入、取得、删除、变更电脑数据等行为;另一种是以德国为典型的分散式立法,将数据犯罪分别置于欺诈罪章、妨害秘密罪章、伪造文书罪章与毁损罪章之中。[21]

受欧洲理事会《网络犯罪公约》的影响,继受德日刑法的我国台湾地区刑法试图实现从德国模式向美国模式的转型,但并不成功。从台湾刑法对电磁记录的规制历程来看,数据的法律属性经历多次变动,在1997台湾刑法修订时,因电脑适用日益普及而将数据视为准文书、准动产而纳入文书犯罪、财产犯罪的范畴;而2003年台湾刑法因制定电脑犯罪专章而删除了将数据作为准文书、准动产的规定,将侵犯数据的犯罪作统一处理而全部纳入妨害电脑使用罪中,但同时也规定其保护法益“兼及于个人法益及社会法益”。但此处法益的具体内容为何,却语焉不详,引起学界的激烈争论:持个人法益观点的学者认为应是个人隐私权,[22]或者个人财产权;[23]持社会法益观点的学者认为资讯安全的社会信赖。[24]台湾刑法对电磁记录的几番修订,恰恰是当时国际社会对数据犯罪的法益内容、构成要件解释和体系定位存在激烈争论的缩影:面对新型数据犯罪,立法者一方面希望在传统刑法原理下维持既有的刑法体系;另一方面又不得不考虑新兴科技对刑法既有体系、框架的攻击。因而,不得不先从数据犯罪中析出传统刑法可保护的法益,尔后考虑新兴科技产生的数据本身的独立保护需求。[25]

如此一来,数据的法益内涵便具有多样性。一方面,随着数字化技术在工作、生活中的推广、普及,越来越多的传统法益以数据为媒介、载体来储存、分享、利用,因而数据首先具有表征传统法益的功能性作用,如能识别个人身份的数据体现了个人信息权、承载了经济价值的数据体现了财产权、记载了创造性智力成果的数据体现了知识产权等。另一方面,大数据背景下,数据犯罪已不再偏安于传统财产犯罪一隅,而经由网络性从单一的经济层面转化为整体资讯风险,涵盖了窃取、操纵、更改、破坏电磁记录、散布有害软件以及无权侵入电脑等行为,对数据主体的排他性使用权限、用益与处分权限造成极大的威胁,产生了法益保护防线前移的立法需求,并催生了数据犯罪的新型法益——数据安全,其内涵包括了数据利用的三个面向:数据的保密性(confidentiality),即免受未授权人获悉;数据的完整性(integrity),即免受无权篡改;数据的可用性(availability),即权利人可随时无障碍的利用。[26] 侵犯此种法益的行为被称为CIA犯罪,后来为欧盟、经合组织等国际组织及其成员国所规定。如我国刑法中明确规定以“数据”为对象且以数据安全为保护法益的两个罪名:非法获取数据的非法获取计算机信息系统数据罪和删除、修改、增加数据的破坏计算机信息系统罪。

可见,数字化技术既增添了对传统法益的新侵害形式和可能性,也产生了一系列值得、需要刑法保护新利益,如数据安全、使用权等。[27]因而可将数据犯罪分为两种:一种是以数据为媒介、工具的侵犯传统法益的网络犯罪,其与传统犯罪的区别在于通过对数据载体的侵害来完成,是传统犯罪的网络异化;一种是以数据为对象侵犯数据安全的网络犯罪,是随着数字技术发展而产生的全新法益的犯罪,如前述CIA犯罪。但“刑法上的犯罪不可能仅按照行为手段进行分类,而是要按行为所侵害的具体法益来分类”。[28]因而应根据数据表征的不同法益对数据犯罪“分而治之”:以新的手段、方式侵犯传统法益的数据犯罪,应依其表征的个人信息权、财产权、知识产权等回归至传统犯罪中处理,仍适用传统犯罪的定罪量刑标准,如侵犯公民个人信息的犯罪、财产犯罪、侵犯知识产权犯罪等;而对于侵犯数据安全这种新型法益的新型网络犯罪,则应适用专门的计算机犯罪条款,如我国刑法中的非法获取计算机信息系统数据罪、破坏计算机信息系统罪等。台湾学者柯耀程教授也认为电磁记录具有双重属性,仅对其本体加以侵害时,应适用妨害电脑使用犯罪;但对于其功能性作用加以侵害时,电磁记录只是媒介,应依其表征的法益回归各自的犯罪类型中处理。[29]正因为如此,大陆法系国家对侵犯传统法益的数据犯罪的立法也都采取了尽量不破坏刑法原有立法框架,而是在现存的章节体系中进行修改,依据数据可能具有的各种利益面向,如文书证明功能、私生活秘密、财产利益等,分别设计不同的构成要件给予不同程度保护。[30]因此,在我国刑法中,非法获取数据的行为要么侵害了数据安全被认定为非法获取计算机信息系统数据罪,要么侵犯了以数据为媒介、工具的传统法益而构成传统犯罪,不可能同时侵犯数据安全新型法益与传统法益,因而也就不存在一个非法获取行为同时符合数个罪名的法条竞合[31]或想象竞合犯[32]之情形。

从前述判决梳理来看,当前司法实务对非法获取计算机信息系统数据罪中“数据”的法律属性判断未能明确区分数据的对象功能和媒介、工具功能,而是将所有以数据为载体的的法益侵害行为都涵盖进来,导致了本罪“口袋化”,使得本罪包括:(1)以数据为对象的网络犯罪。受《计算机解释》限制,实务中主要是非法获取身份认证信息的行为;此外,在数据产业极速发展背景下,数据产品也逐渐成为本罪的犯罪对象。(2)以数据为媒介、工具的网络犯罪。虽然此类犯罪也通过获取电脑数据来完成,但只是以数据为媒介、工具的侵犯传统法益的行为,如非法获取个人信息、网络虚拟财产和网络知识产权的行为。如前所述,非法获取计算机信息系统数据罪应限于以数据为对象、以数据安全为保护法益的犯罪,而不包括以数据为媒介、工具侵犯传统法益的犯罪。因此,未来本罪的适用应将以数据为媒介、工具侵犯传统法益的犯罪排除在外,以合理去“口袋化”。

三、非法获取计算机信息系统数据罪去“口袋化”的具体路径

以数据为载体的传统法益都具有特定内涵和识别标识,从而区别于其他数据犯罪。对非法获取计算机信息系统数据罪去“口袋化”的主要路径是将侵犯传统法益的犯罪从中分离出去,归入其他罪名。从本罪判决样本来看,实务中以数据为媒介、工具侵犯传统法益的网络犯罪主要包括侵犯公民个人信息、网络虚拟财产和网络知识产权的行为。因而下文将分别论述如何对本罪 “数据”去识别性,将侵犯可识别性个人数据的行为归属于侵犯公民个人信息罪;对本罪“数据”去财产化,将侵犯网络虚拟财产的行为归属于财产犯罪;对本罪“数据”去创造性,将侵犯网络知识产权的行为归属于知识产权犯罪,最终实现对本罪的去“口袋化”。

(一)本罪“数据”去识别性:侵犯可识别性个人信息行为归属于侵犯公民个人信息罪

大数据技术对个人信息采取高效率、高密度、高连结加工方式并以数据库的形式呈现出来,使得“个人信息”与“数据”在真实的“个人数据”上发生重叠,如学籍管理系统中的用户名和密码。[33]表征个人信息权的数据与普通数据的最大区别就在于其能识别特定个人身份。因为从宪法角度而言,个人信息保护所涉及的基本权利包括保护隐私权与信息自决权[34]:前者来自于美国的个人信息保护经验,即在宽泛的隐私权概念下“构筑起阻挡他人和国家窥视和介入的坚固屏障”;[35]后者则来自于德国,是指个人有权决定在何种范围、于何时、向何人、以何种方式披露、处分自己的信息。二者合力形成了当前国际社会“个人信息”立法的主要框架——“保护与利用”并重的宗旨。各国有关公民个人信息的立法无不重在调和个人信息保障与合理使用之公共利益,因而只有那些能识别特定个人的信息,才有侵犯其资讯隐私权与自决权之隐忧,应成为个人信息法的保护对象;对无法或者难以识别特定个人的信息,并非个人信息立法的保护对象,应作普通数据予以保护。[36]因此,“可识别性”成为个人信息最重要的特征,是各国个人信息立法的关键词,也是“个人信息”与“数据”区分的关键。

可识别性是指信息与信息主体存在某种客观确定的关联性、专属性,包括直接识别性和间接识别性。(1)直接识别性,是指通过单个信息能够直接确认特定个人身份。其特点在于:①个人专属性,即为特定单一个人所有,不可能与其他社会个体重叠,既包括个人生物信息,如基因、指纹、声纹等,也包括个人社会信息,如出生证明、身份证号、户口簿、驾照等。②公共管理性。此类信息往往产生于国家为建构公共秩序、保障公共安全、提高公共福利而建立起的服务或者管理系统,其所反映的社会现实是政府开展公共管理事务的基本依据或对象,因而主要存在于公法领域。[37]典型的如我国多年来一直开展的电子政务,涉及各类个人信息数据库,如人口信息管理系统、出入境/证件信息数据库、全国违法犯罪中心、DNA数据库、税务征收系统、计划生育系统等。[38]③单独使用性。此类个人信息既能单独使用识别特定个人身份,也有助于其他间接识别性信息参照、比对出特定个人身份。直接识别性个人信息在社会活动中具有重要性,直接关涉个人隐私权或自决权,是“个人信息”的核心。

(2)间接识别性,是指单独使用时无法直接指向特定个人,但同其他信息相结合、比对后能识别特定个人,如职业、收入、联络方式、电子邮箱、家庭住址、教育经历、行踪轨迹等。早期对公民个人信息的利用多限于直接识别性信息,随着信息技术的发展,间接识别性信息的利用价值被大大提升,相关的法律问题也就更加突出,主要涉及“间接识别性信息”能否以及如何与其他信息比对以识别特定个人。对此存在不同观点:①以使用目的为标准,即个人信息的收集能否在特定目的下识别出个人。[39]如装在楼道里的监控录像,如果是为识别住在对面的邻居,则属于“个人信息”,但对陌生路人而言,因无法识别而难属“个人信息”。但这会导致后续的信息收集、利用者受最先信息收集者的“主观目的”拘束,不利于资讯社会的信息运作。[40]②识别重要性标准,主张只有对于个人识别具有“关键”或“重要性”的个人信息才属于个人信息。这一标准来自于日本个人信息保护法则,所谓“关键”,是指对识别特定个人具有指标性意义;所谓“重要性”,是指通过对个人资料的比对后呈现出在社会活动上的重要性。[41]但“关键”和“重要性”的判断标准本身就不明确,而且需法官具有相当丰富的实务经验才能作出合理判断,因而欠缺可操作性。③隐私的合理期待标准(reasonable expectation of privacy),即被害人主观上必须有不受他人窥视的主观期待,且该期待符合社会的通常观念。[42]这一观点来自于美国隐私权保护经验,认为那些较易与其他资料对照、组合而识别特定个人的信息,对个人而言具有隐私的合理期待,应属于“个人信息”范畴;反之,若难以与其他资料连结而识别特定个人,则该资讯不会受到他人无端窥视,不属于“个人信息”。[43]但隐私的合理期待因人而异,对于社会一般人和熟悉个人信息的特定人群而言,合理期待的标准并不相同。显然,各国对“间接识别性”并无统一标准,“间接识别性”判断更多的是一种经验累积,因而难以对“间接”的程度、层次等作出准确描述。

然而,近年来数据聚合技术对“可识别性”产生了强烈冲击,典型的是信息“匿名化”向可识别性转化的科技趋势。科学研究显示多数间接性识别信息都能与其他信息结合识别出特定个人,这就意味着“可识别性”判断及其差别意义不再重要,因而有必要以个人信息的产生背景作为“个人信息”的补充判断标准。个人信息自产生时往往就与他方共享,源自另一方的行政性管理或者商业性服务需求,因而具有公共管理价值、商业价值。如个人征信系统是征信机构对个人信用信息进行采集、加工的信息产品,电话号码、收货地址、网上交易信息等往往是获得他方商业服务的前提。[44]国家、企业或个人正是通过收集、储存、传送个人信息并以不同的方式加以组合、呈现,来预测个人的行为模式、政治态度、消费习惯等,进而作为一种资源或商品加以利用。[45]信息与主体的关联程度决定了司法保护的程度与范围,因而应对公共管理性个人信息与商业性个人信息采取宽松不同的保护策略和归罪路径。“对于愈接近人格核心的个人数据,或是愈具有使用与结合可能性之个人数据的收集、处理与利用,愈强烈要求高度的法律保留。”[46]由于公共管理性个人信息是政府主导的涉及国民医疗、教育、金融、税务等与国家治理、国民生活秩序紧密相关的信息,直接关涉国民的人格权益和身份表达,更有侵犯个人隐私权和信息自决权的风险,因而属于“个人信息”范畴,对其非法获取应构成侵犯公民个人信息罪;而对于商业性个人信息,往往是信息主体获得社会评价或服务的时自动提供,仅能反映信息主体特定兴趣爱好、消费习惯等,获取者主观上通常也无意知道信息主体真实身份,对个人隐私权和信息自决权的侵害风险较小,应归属于普通数据,对其非法获取应构成非法获取计算机信息系统数据罪。

综上可见,“个人信息”不同于普通数据的特点在于其“可识别性”。识别性与信息消除认识不确定性的功能紧密相联,[47]因为“个人资料保护之重点在于资料与个人间的相连与识别性,而非单纯资料本身。与个人脱钩之资料,并不会造成资讯隐私或自决权的损害,也称不上个人资料”,[48]对该部分资料的累积应称为统计数据。在未来大数据技术可能对“可识别性”判断标准产生冲击情况下,本文建议对“个人信息”的判断补充公共管理性判断标准,如前述学籍管理系统具有行政管理性,系统中的身份信息要求实名显示,可识别特定个人,对其非法获取应构成侵犯公民个人信息罪。此类信息在我国当前主要涉及互联网管理、电信业务管理、医疗管理、包括征信及银行卡管控的金融管理、统计税收和档案信息管理、消费者管理、计算机管理、信息化管理、邮政及通信管理等领域。[49]

(二)本罪“数据”去财产性:侵犯网络虚拟财产行为归属于财产犯罪

我国刑事立法及司法解释均未对网络虚拟财产有明确规定,刑法学界普遍认为网络虚拟财产兼具财产属性与数据属性,[50]但何者为其本质属性仍存在激烈争论。数据属性近年来在司法实务中开始处于优势地位,表现为将侵犯虚拟财产行为定性为非法获取计算机信息系统数据罪的司法倾向。[51]究其原因,现有对网络虚拟财产财产属性的论证,在追随传统大陆法系民法或刑法的历程中并未获得太多知识增量:要么从民法观念出发,依据“物权论”认为虚拟财产属于无体物[52]或根据“债权论”认为虚拟财产属于财产性利益[53];要么从刑法对“财产”的管理可能性、转移可能性、价值性判断出发,认为虚拟财产可以成为财产犯罪的对象。[54]上述论证都未能结合网络虚拟财产的网络性、虚拟性来深入展开,因而难以有效驳斥虚拟财产的数据属性,因为“网络因素‘置换’了财产的存在形态,这是数据财产化和现实财产的最大区分”。[55]而英美法系学者从虚拟财产所处的虚拟经济系统、所运用的技术规则出发对虚拟财产的研究,为我们论证其财产属性提供了可借鉴的经验。

早先,由于网络虚拟财产具有不同于现实财产的显著特征,是否应作为财产加以保护备受争议。美国学者格里·拉斯托和丹·亨特于2004年发表了著名的《虚拟财产法律》(The Law of the Property),通过驳斥否定论来阐明虚拟财产的财产属性[56]:一是虚拟财产的无体性。否定者认为虚拟财产并非财产,因为它们只是一堆没有现实价值的数据代码,[57]虚拟财产只是存在电脑屏幕里的影像或者代码,一旦服务商关闭服务器或者对电脑数据进行清理,虚拟财产将不复存在。[58]但英美的普通法财产制度承认无形财产利益已经有几百年的历史,从保护知识产权伊始就意味着财产权并不必然限定于有形的物质载体上。随着各国包含无体客体和利益的财产体系日臻完善,虚拟财产的无体性特征将不再是难以解决的难题。[59]二是虚拟财产的期限性。否定者认为虚拟财产在真实世界的存续具有期限性,一旦游戏玩家不再进入虚拟世界或者由于某些原因不被允许进入虚拟世界,则这些虚拟财产将瞬间消失,不应被看作是财产。但事实上,现实世界的很多财产权也都非永续存在的,如租赁权、知识产权等都具有期限性,存续期限不应成为否定虚拟财产的理由。

此后,知名网络虚拟财产学者费尔菲德(Fairfield)在《虚拟财产》(Virtual Property)一文中将网络虚拟财产类比真实财产来阐明其财产属性[60]:独占使用性(rivalrousness)、存续性(persistence)和社交关联性(interconnectivity)。“独占使用性”意味着特定的网络虚拟财产只能由其所有者使用并排除其他人的控制。典型的如电子邮箱,只能由特定用户独占使用,世界上不存在两个人拥有同一个邮箱的情况;“存续性”是指网络虚拟财产可以连续累积持有,当用户离开网络时,网络虚拟财产并不随之消失,而是仍然存在于其账户中;“社交关联性”是指特定的网络虚拟财产具有人际互动性,能为多个用户访问、浏览、体验和交流。显然,费尔菲德是将现实财产利用语境下的权利观念用于网络虚拟财产的认定,进而论证其应作为“财产”受现行法保护:“独占使用性”排除了他人随意占有、使用的恐惧而促进了用户对网络虚拟财产的投资;“存续性”确保网络虚拟财产的持续存在而为投资提供了保障;“社交关联性”则通过网络聚集效应提升了网络虚拟财产的价值。[61] 据此,费尔菲德认为网络虚拟财产包括了网址URL、域名、电子邮件地址、网站、聊天室、银行账户、电子财产票据等在线资源。这一范围和我国当前广义的虚拟财产概念相当,即以数字化形式体现的信息类产品或数据资料。[62]

学者布拉兹(Blaze)认为上述三个特征只是勾勒出虚拟财产与现实财产的共同点,除此之外,网络虚拟财产还具有“交易流通市场”(Secondary Markets)和“用户自我增值”(Value-Added-by-Users)两个特征,这五个特征使得虚拟物品应作为“财产”加以保护。[63]其中,“交易流通市场”是指网络虚拟财产具有可转让性,能在市场中进行交换、买卖。此特征旨在将虚拟世界与现实世界关于财产价值的认定串联起来,如学者米汉(Meehan)指出,记载虚拟财产的代码之所以不同于普通计算机代码,就在于其存在于虚拟的经济系统中且能够在真实世界的市场中进行交易并产生价值,此种“具有交易市场的虚拟财产”才具有讨论其财产权利的可能。[64]而“用户自我增值”意味着玩家对虚拟世界的原始资源增加时间、精力上的投入而提升其价值,因而应该在某种程度上赋予其对网络虚拟财产的财产权。本来,对虚拟资源的努力和付出并不必然获得其财产权利,就像涂鸦者并不必然获得建筑物的财产权一样。存在于虚拟世界的虚拟资源的运转和流通主要源于网络运营商对网络硬件和软环境的供给,因而多数用户使用协议(EULA)都认定网络虚拟财产的所有权归属于网络运营商。[65]但是,对虚拟资源提供法律保护可能性主要在于用户在某种程度上增加了其价值。因为人们更乐意去创造那些可能归属于自己的财产,而财产法通过确认、鼓励用户增加原始虚拟资源的价值来提升网络整体的创造性和生命力,最终使所有人都受益。[66]“交易流通市场”和“用户自我增值”两个特征有效协调了用户和网络运营商在虚拟经济系统中最关切的财产权问题:一方面,用户获得了对虚拟财产的安全感和价值确信;另一方面,网络运营商也可通过用户对虚拟财产的持续投资、创新而获得更多利益。[67]布拉兹所描述的虚拟财产五特征比较符合我国当前狭义的网络虚拟财产定义,主要包括网络游戏装备和游戏货币,这两类虚拟物品本身具有交换价值或因投入劳动、时间等添附了财产权利而应评价为刑法意义上的财产。[68]

可见,将网络虚拟财产的本质界定为0/1二进制代码的数据属性观念,只认识到虚拟财产的表面,因为任何由计算机系统展示的权利客体在技术层面都可以表现为二进制代码。但记载虚拟财产的代码之所以不同于其他计算机内容的代码,本质就在于它存在一个内在的调整机制,即虚拟经济系统,[69]并推演出虚拟财产的交换价值和使用价值。当前各国网络虚拟财产纠纷涉及虚拟财产买卖、继承、税收、虚拟货币投机、虚拟财产盗窃与诈骗等,[70]而这些纠纷是虚拟财产的数据属性所无法解决的。在我国民法学界通过“物权论”、“债权论”讨论虚拟财产的财产属性已有多年的背景下,只有将网络虚拟财产的本质属性界定为财产,才能在法秩序统一性背景下有效解决上述纠纷。虽然传统“物理刑法”的行为要件难以适用于数据性对象之上,但如果能将有经济价值的“电脑数据”包括在“财产”概念之内,实现由“物理刑法”向“物理—数据刑法”的过渡,则侵犯网络虚拟财产的行为只是以电脑或网络的方式来实施的财产犯罪。[71]

(三)本罪“数据”去创造性:侵犯网络知识产权行为归属于知识产权犯罪

大数据时代,著作权、商业秘密等网络知识产权大多以数据的形式来储存、利用,而各部门法对网络知识产权的保护模式、保护密度不尽相同,由此产生了罪名认定难题。一方面我国相关知识产权法对知识产权的种类、侵权方式规定日益精细;另一方面,刑法有关知识产权犯罪仅限于著作权、商标权、专利权、商业秘密四类,无论犯罪对象还是犯罪手段都过于狭窄,使得大量侵害网络知识产权的行为无法评价为知识产权犯罪,只能借助其他补充罪名,典型的就是计算机犯罪。[72]当前这种趋势体现为将侵害网络知识产权的行为定性为非法获取计算机信息系统数据罪。然而,网络知识产权具有不同于一般权利客体的典型特征——“创造性”,[73]而非现有产品的简单重复,也非对现有事物的描述和记录,应依其知识产权特性采取特有的知识产权犯罪保护路径。下文就前述判决中不同类型知识产权客体分别论述:

1.网络著作权。网络著作权是指著作权人对其创作的受著作权法保护的文学、艺术和科学作品在网络环境下所享有的著作权权利。其客体是以数字为形式、以网络为载体进行创作、传播的网络作品,包括已有作品的数字化形式和直接以数字化形式创作的作品。前者是将原来的文字、图像、声音等传统作品通过计算机转化成机器可识别的二进制代码加以传播、利用;后者是在创作之时就用二进制数字编码表达的计算机软件、多媒体作品等新型数字作品。[74]可见,网络作品的出现意味着作品与载体之间的联系日益淡化,不再依赖有形载体,用0/1的二进制代码来描述、传播反而更高效。这样,网络作品在技术层面体现为电脑数据,对其非法获取的行为可能被评价为非法获取计算机信息系统数据罪。但体现著作权的网络作品还必须具有“独创性”。“独创性”(Originality)是指受著作权法保护的作品必须是作者智力劳动创作出来的,而不是抄袭他人作品,或将公共领域的作品据为己有,也不是对对事实的重复描述。[75]前述判决样本中,电子课程视频属于著作权法中规定的口述作品;游戏源代码是著作权中的计算机程序,都属权利人的智力成果。在我国刑法规定有侵犯著作权罪独立罪名背景下,侵犯具有“独创性”网络作品的行为应认定为侵犯著作权罪;而那些不具有“独创性”的数据集合体,只能以利益主体的数据安全为保护策略,如医院用药统方数据。因为著作权法仅保护表达而不保护思想,要求数据库的“选择和编排体现独创性”。但用药统方数据的编排和检索方式有限,通常是按字母顺序、号码顺序等公众所熟知的方式进行,加之要考虑用户使用习惯,编辑者通常会选择大家普遍采用的编排方式,难言“独创性”。[76]

2.域名。域名(Domain Name)是指权利人拥有的用于计算机定位和身份识别的网络地址,主要由罗马字母、数字和连字符构成。[77]通说认为域名具有技术功能和标识功能:技术功能是指通过技术参数识别网络主机的地址代码;标识功能是指域名本身具有的或在域名使用过程中形成的区分营业主体或产品、服务来源之功效,包括商业识别功能、财产价值功能和形象代表功能。[78]显然,从技术功能而言,域名是以电脑数据呈现出的特定IP地址,因而实务中不少盗窃域名的行为被认定为非法获取计算机信息系统数据罪。[79]但从标识功能而言,域名绝非普通的电脑数据,而与商标、商号、商誉具有同样的区分功能和商业价值。或许正因为域名蕴含了商业价值,2017年最高人民检察院公布的第九批指导性案例将盗卖域名行为认定为盗窃罪,因为网络域名“具备法律意义上的财产属性,盗窃网络域名可以认定为盗窃行为”。[80]但民法中的多数观点认为域名更接近于知识产权,而非普通财产,因为域名的构思、创设反映出一种智力劳动成果,且域名符合知识产权的专有性、时间性和地域性等特征。[81]在我国现有民事法律未明确规定域名权以及刑法也未规定侵犯域名的知识产权犯罪背景下,将盗窃域名行为认定为盗窃罪或者非法获取计算机信息系统数据罪都只是权宜之计。从域名在当前电子商务中的管理、使用需求以及域名权利冲突来看,未来宜在知识产权法和刑法中确立域名的权利客体地位并以侵犯知识产权犯罪论处。

3.商业秘密。商业秘密是指不为公众所知悉、能为权利人带来经济利益、具有实用性并经权利人采取保密措施的技术信息和经营信息。其中,技术性商业秘密是指与产品生产、制造有关的技术诀窍、生产方案、工艺流程、设计图纸、化学配方、技术情报等专有知识;经营性商业秘密是指与生产经营销售有关的经营方法、管理方法、产销策略、货源情报、客户名单、标底及标书内容等专有知识。[82]随着办公数字化日益普及,多数公司、企业习惯将商业秘密储存于计算机信息系统中,使得商业秘密在技术层面体现为电脑数据。此外,权利人通常会对商业秘密采取“合理保护措施”,如制定保密制度、与员工签订保密协议、对保密文件进行特殊设置等,行为人要获得未授权的商业秘密,必须非法侵入他人保密系统、破解保密系统等,似乎在行为要件上也符合了非法获取计算机信息系统数据罪中“侵入计算机信息系统”或“采用其他技术手段”的规定。但商业秘密属于一种智力创造成果,其独特的信息性、保密性、未公开性、实用性决定了其应与著作权、商标权等一样作为无形财产权加以特别保护,因而包括我国在内的多数国家都规定有保护商业秘密权的专门法律。因此,在我国刑法有专门的侵犯商业秘密罪背景下,对非法获取商业秘密的行为,不应仅从技术层面评价为非法获取计算机信息系统数据罪,而应依据其知识产权特征认定为侵犯商业秘密罪。

综上,网络知识产权并非普通数据,而是具有“创造性”的智力成果,其价值保护主要在于维护所有权人的专有控制力以及排他性处分、使用收益权能,[83]应属于知识产权客体,未经权利人许可、授权而非法复制、下载等,应构成侵犯知识产权犯罪。只有非法获取那些不能体现知识产权“创造性”的普通数据,才应评价为非法获取计算机信息系统数据罪。

四、结语

将以数据为媒介、工具侵害个人信息权、财产权和知识产权的犯罪排除在非法获取计算机信息系统数据罪之外后,本罪仅限于以数据为对象侵犯数据安全的非法获取行为。根据《计算机解释》和当前数据产业现状,本罪的“数据”包括身份认证信息和数据产品。从当前数据经济链的利益关系来看,用户所拥有的初始信息与数据收集者获得的数据集合体处于链条的两端,在不同情况下数据安全的利益主体以及刑法保护的重点并不相同。

1.身份认证信息。《计算机解释》第1条将本罪“数据”主要限定为身份认证信息。所谓“身份认证”,是指在计算机网络系统中确认操作者身份的过程,从而确定该用户是否具有对某种资源的访问、使用权限,进而使计算机和网络系统的访问策略得到可靠、有效地执行,防止攻击者假冒合法用户获得资源的访问权限,保证系统和数据的安全,以及用户的合法利益。[84]据此,《计算机解释》第11条将“身份认证信息”规定为用于确认用户在计算机信息系统上操作权限的数据,如账号、口令、密码、数字证书等。具体包括:(1)网络金融服务的身份认证信息,如支付结算中的支付宝账号密码;证券交易账号密码;期货交易账号密码等;(2)非网络金融服务的身份认证信息,如网络即时通讯中的QQ账号秘密、微信账号密码;邮箱账号密码;wifi热点账号密码;网络游戏账号秘密等。从内容来看,身份认证信息具有高度私密性,与个人法益安全紧密相关,用户不会将其内容告知数据收集者,更不会将其使用权授权或让渡给数据收集者。实务中由海量“身份认证信息”所组成的数据集合体多是收集者非法获取且未经编排而单纯堆积的初始数据,收集者无意了解数据的具体内容,更无意对其加工整理,仅在非法获取后转卖他人或用来实施犯罪。因此,这种数据集合体尚不能称为数据产品,数据经营者不可能获得法律意义上的支配权,但此种数据集合体能表征海量用户对自身初始数据的安全诉求,对其非法获取的行为可构成民法中的侵权行为或刑法中的非法获取计算机信息系统数据罪。前文实证分析显示“身份认证信息”作为网络用户线上权利的接入口,占本罪对象的39%,今后仍将是本罪保护的重点。

2.数据产品,即“身份认证信息”之外经数据收集者依特定逻辑加工、处理后储存于计算机信息系统之中的数据集合体。从内容来看,这些数据产品由用户个人初始数据集合而成,具有浓厚的商业性,多产生于商业性利用环境之中:一是用户利用个人数据获得经济利益或者某种社会评价、服务等主动提供的,如公民在求职、购物、贷款、保险等都必须主动、如实披露个人资料;二是专门数据经营者通过用户协议对个人信息进行收集、处理。如大数据公司或数据交易平台对数据信息的收集、加工、处理形成特定类别的数据库,对外提供查询、租赁、销售等服务。[85]正是通过这一过程,数据经营者在无需用户让渡个人数据所有权的前提下轻松获得了个人数据的使用权,并通过对数据的收集、利用、交易等投资而获得了数据产品的经营权和资产权,应受到法律的保护。[86]因而我国民法学界多数观点认为应基于当前数据经营和利益驱动机制,将数据经营者对数据产品的权利视为财产权加以保护。[87]但从刑法角度来看,数据的财产权观念在刑法学界尚存争议,[88]而是基于数据经营者对数据产品的安全诉求,适用非法获取计算机信息系统数据罪。根据前文实证分析显示,此类统计数据仅占本罪对象的2%,并非本罪保护的重点。

综上,非法获取计算机信息系统数据罪的中“数据”包括“身份认证信息”和数据产品,二者分别体现了以用户个人(身份认证信息)为基础到以集体数据池(数据产品)为基础的数据权利转变:前者以用户个人为权益中心,后者则以数据经营者为权益中心。[89]其中,以“身份认证信息”为代表的个人数据今后仍将是本罪的保护重点,而当前民法学界所关注的数据产品,并未成为本罪的主要保护对象。显然,对于数据产品的保护,民法看重数据资产的可利用性与交换性而采取了“财产路径”,重视事前对数据产品的“赋权”;而刑法偏重信息社会构建和网络数据安全而采取了“责任路径”,重视事后对非法获取数据行为的惩治。

注释

*本文系江苏高校哲学社会科学重点研究基地“反腐败法治研究中心”资助成果;江苏高校“青蓝工程”资助;2018年东南大学高校基本业务费(人文社科)基础扶持资助项目《技术驱动型金融犯罪刑法治理机制研究》阶段性成果。

[1] 参见于志刚、李源粒:《大数据时代数据犯罪的制裁思路》,载《中国社会科学》2014年第10期;于志刚、李源粒:《大数据时代数据犯罪的类型化与制裁思路》,载《政治与法律》2016年第9期。

[2] 访问网址为最高人民法院裁判文书网:http://wenshu.court.gov.cn。最后访问日期为2017年9月3日。

[3] 与本罪无关等判决书主要是因为上传判决文书制作不规范,使得判决书标题虽含有“非法获取计算机信息系统数据罪”,但文书内容和该罪并无关联,如被告人曾犯有非法获取计算机信息系统数据罪,或曾涉嫌非法获取计算机信息系统数据罪被起诉等。

[4] 本研究不排除有小部分判决书样本不足,如部分省市判决书并未上网,但不影响研究结论的科学性。

[5] 虽然广义的网络虚拟财产包括了账号类虚拟财产和物品类虚拟财产、货币类虚拟财产,但账号类虚拟财产,如QQ账号密码、网络游戏账号密码等,已属前述身份认证信息的范畴,因此这里仅讨论物品类虚拟财产和货币类虚拟财产。

[6] 参见福建省寿宁县人民法院(2016)闽0924刑初68号刑事判决书;云南省西山区人民法院(2014)西法刑初字第403号刑事判决书;河北省邯山区人民法院(2015)邯山刑初字第24号刑事判决书;重庆市九龙坡区人民法院(2014)九法刑初字第00689号刑事判决书。

[7] 参见上海市金山区人民法院(2014)金刑初字第412号刑事判决书。

[8] 参见喻海松:《最高人民法益研究室关于利用计算机窃取他人游戏币非法销售获利如何定性问题的研究意见》,载张军主编《司法研究与指导》2012年第2辑。

[9] 参见胡云腾、周加海、周海洋:《〈关于办理盗窃刑事案件适用法律若干问题的解释〉的理解和适用》,载《人民司法》2014年第15期。

[10] 参见浙江省临海市人民法院(2015)台临刑初字第1155号刑事判决书;广东省珠海市斗门区人民法院(2015)珠斗法刑初字第119号刑事判决书;山东省日照经济开发区人民法院(2016)鲁1191刑初24号刑事判决书。

[11] 参见于志强:《我国网络知识产权犯罪制裁体系检视与未来构建》,载《中国法学》2014年第3期。

[12] 参见张新宝:《〈中华人民共和国民法总则〉释义》,中国人民大学出版社2017年版,第249页。

[13] 参见陈兴良:《规范刑法学》,中国人民大学出版社2008年版,第814页。

[14] 参见梅夏英:《数据的法律属性及其民法定位》,载《中国社会科学》2016年第9期。

[15] [英]维克托·迈尔-舍恩伯格、肯尼思·库克耶:《大数据时代:生活、工作与思维的大变革》,盛杨燕、周涛译,浙江人民出版社2013年版,第104页。

[16] Richard Posner, Our Domestic Intelligence Crisis, The Washington Post, December 21, at A 31,2005.

[17] 同前注14,梅夏英文。

[18] 参见萧乃元:《电磁记录与刑法保护》,台湾东吴大学法学院法律学系专业硕士班2007年硕士论文,第11页。

[19] 同前注①,于志刚、李源粒文。

[20] 参见徐育安:《资讯风险与刑事立法》,载《台北大学法学论刊》2013年第91期。

[21] 参见许恒达:《资讯安全的社会信赖与刑法第359条的保护法益——评士林地方法院99年度诉字第122号判决》,载《月旦法学杂志》2011年第198期;李茂生:《电脑犯罪立法模式的比较法学分析》,载《台湾法学会学报》1998年第11辑;林山田著:《刑法各罪论》(上册),北京大学出版社2012年版,第392页。

[22] 参见蔡蕙芳:《电磁记录无权取得之刑法规范》,载《国立中正大学法学集刊》2003年第13期;林孟皇:《妨害电脑罪章的无故取得电磁记录——评最高法院100年度台上字第3375号刑事判决》,载《月旦裁判时报》2011年第12期。

[23] 参见薛智仁:《无故取得电磁记录之解释及立法》,载《政大法学评论》2013年3月第136期。

[24] 同前注21,许恒达文。

[25] 参见徐振雄:《网络犯罪与刑法“妨害电脑使用罪”中的法律语词及相关议题探讨》,载《国会月刊》2010年第1期。

[26] 同前注20,徐育安文。

[27] 参见[意]劳伦佐·彼高狄:《信息刑法语境下的法益与犯罪构成要件的建构》,吴沈括译,《刑法论丛》2010年第3期。

[28] 张明楷:《网络时代的刑事立法》,载《法律科学》2017年第3期。

[29] 参见柯耀程:《“电磁记录”规范变动之检讨》,载《月旦法学教室》第72期。

[30] 同前注23,薛智仁文。

[31] 参见任彦君:《网络中财产性利益的刑法保护模式探析》,载《法商研究》2017年第5期。

[32] 参见陈陶麟、潘安民、郭敏:《“撞库”类网络侵犯个人信息犯罪的刑法规制——以最高法、最高检〈个人信息司法解释〉为视角》,载“新时代刑事法治的理论前沿及司法适用”江苏省法学会刑法学研究会2017年年会论文集,第518页。

[33] 参见江苏省南京市鼓楼区人民法院(2011)鼓刑初字第123号刑事判决书。

[34] 参见萧奕弘:《论个人资料保护法的法制性问题》,载《成大法学》2012年第23期。

[35] 赵宏:《从信息公开到信息保护:公法上信息权保护研究的风向流转与核心问题》,载《比较法研究》2017年第1期。

[36] 参见黄翰义:《自直接识别性及公共利益之观点论个人资料保护法之缺失》,载《裁判时报》2015年第31期。

[37] 参见蒋坡:《公共管理事务中个人数据信息保护的法律问题研究》,载陈海帆、赵国强主编:《个人资料的法律保护:放眼中国内地、香港、澳门及台湾》,社会科学文献出版社2014年版,第139页。

[38] 参见张新宝:《从隐私到个人信息:利益再衡量的理论与制度安排》,载《中国法学》2015年第3期。

[39] 参见刘定基:《个人资料的定义、保护原则与个人资料保护法适用的例外——以监视录影为例(上)》,载《月旦法学教室》2012年第115期。

[40] 参见张永宏:《试评该人资料保护法适用上的几个问题》,载《裁判时报》2015年第31期。

[41] 同前注36,黄翰义文。

[42] Stephen P. Jones ,Reasonable Expectations of Privacy: Searches, Seizures, and the Concept of Fourth Amendment Standing, University of Memphis Law Review, Summer 1997.

[43] 参见邱忠义:《谈个人资料保护法之间接识别》,载《裁判时报》2014年第30期。

[44] 参见吴伟光:《大数据技术下个人数据信息私权保护论批判》,载《政治与法律》2016年第7期。

[45] 参见王泽鉴:《人格权法》,新学林出版股份有限公司2012年版,第207页。

[46] 谢永志:《个人数据保护法立法研究》,人民法院出版社2015年版,第55页。

[47] 参见许文义:《个人资料保护法》,台北三民书局2001年版,第24页。

[48] 同前注34,萧奕弘文。

[49] 参见郭瑜:《个人数据保护研究》,北京大学出版社2012年版,第39-43页。

[50] 参见陈兴良:《虚拟财产的刑法属性及其保护路径》,载《中国法学》2017年第2期;孙道萃:《网络财产性利益的刑法保护:司法动向与理论协同》,载《政治与法律》2016年第6期。

[51] 参见徐凌波:《虚拟财产犯罪的教义学展开》,载《法学家》2017年第4期。

[52] 参见李齐广:《刑民对话视野下窃取虚拟财产刑事责任的认定》,载《武汉大学学报(哲学社会科学版)》2017年第2期;姚万琴:《盗窃网络虚拟财产行为定性的教义学分析——兼与刘明祥教授商榷》,载《当代法学》2017年第4期。

[53] 参见田宏杰、肖鹏、周时雨:《网络虚拟财产的界定及刑法保护》,载《人民检察》2015年第5期。

[54] 参见张明楷:《非法获取虚拟财产的行为性质》,载《法学》2015年第3期。

[55] 于志刚:《大数据时代计算机数据的财产化与刑法保护》,载《青海社会科学》2013年第3期。

[56] F.Gregory Lastowka &Dan Hunter, The Law of the Virtual Property, California Law Review. January .2004.

[57] Jay Lyman, Gamer Wins Lawsuit in Chinese Court over Stolen Virtual Winnings,Technewsworld.com, Dec. 19, 2003,http://www.technewsworld.com/story/32441.html.

[58] Bobby Glushko, Note, Tales of the (Virtual) City: Governing Property Disputes in Virtual Worlds, 22 Berkeley Tech. L.J. 507 509-10 (2007).

[59] Molly Stephens, Note, Sales of In-Game Assets: An Illustration of the Continuing Failure of Intellectual Property Lawto Protect Digital-Content Creators, 80 Tex. L. Rev. 1513, 1515 (2002).

[60] Joshua A.T. Fairfield, Virtual Property, Boston University Law Review October, 2005.

[61] 参见梅夏英、许可:《虚拟财产继承的理论与立法问题》,载《法学家》2013年第6期。

[62] 参见林旭霞:《虚拟财产权性质论》,载《中国法学》2009年第1期;于志刚:《网络空间中虚拟财产的立法保护》,中国人民公安大学出版社2009年版,第23页;徐彰:《盗窃网络虚拟财产不构成盗窃罪的刑民思考》,载《法学论坛》2016年第3期。

[63] Charles Blazer, The Five Indicia of Virtual Property, Pierce Law Review December 2006.

[64] Meechan, M. Virtual Property: Protecting Bits in Context, Richmond Journal of Law and Technology, Fall, 2006.

[65] Nelson DaCunha, Virtual Property, Real Concerns, Akron Intellectual Property Journal 2010.

[66] Cf. Mazer v. Stein, 347 U.S. 201, 219 (1954).

[67] 同前注61,梅夏英、许可文。

[68] 参见浙江省慈溪市人民法院(2012)甬慈刑初字第1873号刑事判决书;山东省日照市东港区人民法院(2014)东刑初字第120号刑事判决书。

[69] 江波:《虚拟财产司法保护研究》,北京大学出版社2015年版,第127页。

[70] Jeff W. LeBlane ,The Pursuit of Virtual Life, Liberty, and Happiness and its Economic and Legal Recognition in the Real World, Florida Coastal Law Review, Spring 2008.

[71] 参见郑逸哲:《吹口哨壮胆——评刑法第三十六章增订》,载《月旦法学杂志》2003年第102期。

[72] 同前注11,于志强文。

[73] 这里的“创造性”是对不同类型知识产权客体的高度概括,因为不同知识产权客体的创造性要求并不完全相同:专利权要求发明具有“技术先进性”;著作权要求作品具有“独创性”、商标权要求商标具有“易于区别性”。参见吴汉东主编:《知识产权法学》(第六版),北京大学出版社2014年版,第15页。

[74] 参见杨小兰:《网络著作权研究》,知识产权出版社2012年版,第3-4页。

[75] 参见吴伟光:《网络环境下的知识产权法》,高等教育出版社2011年版,第32页。

[76] 参见芮文彪、李国泉、杨馥宇:《数据信息的知识产权保护模式探析》,载《电子知识产权》2015年第4期。

[77] 参见曹新明主编《知识产权法》(第三版),中国人民大学出版社2016年12月版,第259页。刘宁:《域名法律地位研究》,载《河北大学学报(哲学社会科学版)》2006年第6期;杜小卫:《域名抢注及其法律规制》,载《河北法学》2008年第6期。

[78] 参见丁春燕:《域名监管制度研究》,中国政法大学出版社2016年版,第8-11页。

[79] 参见江苏省常熟市人民法院(2016)苏0581刑初829号刑事判决书;湖北省枣阳市人民法院(2016)鄂0683刑初43号刑事判决书。

[80] 参见2017年10月10日最高人民检察院公布的第九批指导性案例中第37号案例,案情为被告人张某盗窃了辩被害人陈某拥有的域名后出售牟利,最后认定为盗窃罪。

[81] 参见赵宾、李林启:《知识产权法》,清华大学出版社2012年版,第350-352页;蒋剑鸣:《互联网域名与商标冲突研究》,中国人民公安大学出版社2011年版,第56页。

[82] 同前注73,吴汉东书,第292页。

[83] 参见林孟皇:《妨害电脑使用罪的无故取得电磁记录——评最高法院100年度台上字第3375号刑事判决》,载《月旦裁判时报》2011年第12期。

[84] 百度百科:“身份认证”,https://baike.baidu.com/item/%E8%BA%AB%E4%BB%BD%E8%AE%A4%E8%AF%81/5294713?fr=aladdin。最后访问日期2017年11月22日。

[85] 同前注38,张新宝文。

[86] 参见刘德良:《个人信息的财产权保护》,载《法学研究》2007年第3期;龙卫球:《数据新型财产权构建及其体系研究》,载《政法论坛》2017年第4期。

[87] 参见郑佳宁:《经营者信息的财产权保护》,载政法论坛》2016年第3期;龙卫球:《数据新型财产权构建及其体系研究》,载《政法论坛》2017年第4期;许可:《数据保护的三重进路——评新浪微博诉脉脉不正当竞争案》,载《上海大学学报》(社会科学版)2017年第6期。

[88] 参见欧阳本祺:《网络时代刑法解释的限度》,载《中国法学》2017年第3期。

[89] 参见胡凌:《商业模式视角下的“信息/数据”产权》,载《上海大学学报(社会科学版)》2017年第6期。

声明:本文来自武大大海一舟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。