美联社称:有迹象表明网络侵权行为深入美伊关系机构。

随着美国总统唐纳德特朗普上个月对伊朗实施严厉的经济制裁,黑客们“争先恐后”地入侵了负责执行这些制裁的美国官员的个人电子邮件。

美联社利用总部位于伦敦的网络安全组织Certfa收集的数据,追踪一个经常昵称为“迷人小猫”(Charming Kitten)的黑客组织,发现其过去一个月试图闯入十几位美国财政部官员的私人电子邮件。

同样在黑客的名单上还包括:华盛顿和德黑兰之间的保护主义者,批评者和核协议执行者,以及阿拉伯世界的原子科学家,伊朗民间社会人士和D.C.智囊团员工。

美国企业研究所(American Enterprise Institute)的学者弗雷德里克卡根(Frederick Kagan):“据推测,其中一些是要关于搞清楚制裁的情况。”

卡根对针对外国核专家的攻击感到震惊。“这比我预期的更令人担忧,”他说。

上个月,迷人小猫错误地将其中一台服务器开放到了互联网上,这一打击清单浮出水面。 Certfa的研究人员找到了服务器,并提取了一份由黑客攻击的77个Gmail和雅虎地址列表,这些地址被进行了进一步分析的。

Certfa研究员Nariman Gharib说:目标非常具体,但很难知道在每种情况下有多少帐户被成功入侵。但即使地址可能只占黑客整体攻击尝试的一小部分,它们仍然可以提供对德黑兰间谍行为动向的深入了解。

评估得到了追踪迷人小猫的其他人的支持。总部位于亚特兰大的Secureworks的研究员Allison Wikoff在Certfa的报告中认识到了一些数字基础设施,并表示黑客过去的行动毫无疑问是政府支持的。

伊朗此前否认对黑客行动负责,但美联社对其目标的分析表明,迷你小猫的工作与伊斯兰共和国的利益契合。其中最引人注目的是核官员 - 一名为巴基斯坦国防部开展民用核项目的科学家、约旦城市Ramtha研究和训练反应堆的高级操作员、以及Atomic的高级研究员、叙利亚能源委员会等。

名单上还有的其他人 - 例如美国负责核,化学和生物防御计划的助理国防部长盖伊罗伯茨... ... 这表明他们渴望跟踪负责监督美国核武库的官员。

迷人小猫的目标之一是安德鲁·J·格罗托(Andrew J. Grotto),他在美国国家安全委员会的任期跨越了奥巴马和特朗普政府,并撰写了有关伊朗核野心的文章。

参与执行奥巴马核协议的美国国务院官员杰瑞特布兰克也在名单上。他说他对成为目标的消息并不感觉惊讶,“自从离开政府以来,我一直与伊朗同行保持联系。” “如果没有伊朗团体试图入侵我的各种电子邮件帐户,我会感到非常惊讶。”

就像追逐美国无人机,太空和潜艇秘密的俄罗斯黑客一样,这份名单表明伊朗间谍也对美国国防公司的十分感兴趣。其中一个目标是位于新泽西州的工业集团霍尼韦尔国际公司的航空航天部门的“突破性技术”高级主管。

另一位是位于弗吉尼亚州的Science Applications International Corp.的副总裁,该公司是五角大楼的一位着名承包商。

攻击行动概述

网络钓鱼攻击是伊朗国家支持的黑客用来进入账户的最常见的渗透形式。certfa 回顾了最新的网络钓鱼攻击活动, 并被称为 "魅力小猫的回归"。

2018年10月初, 推特用户 md0u1 披露了一群伊朗黑客对美国金融机构基础设施的网络钓鱼袭击。据该用户称, 这些袭击可能是对针对伊朗的新制裁的反应。

该帐户第一次提到了一个域名与地址accounts[-]support[.]services。这个域名与一群得到伊朗政府支持的黑客有关, 我们相信他们与伊斯兰革命卫队 (irgc) 有着密切的联系。clearsky2 此前公布了关于其活动的详细报告。

在这些攻击发生一个月后, 帐户accounts-support[.]services 扩大了活动, 并开始针对公民和人权活动家、政治人物以及伊朗和西方记者。

调查表明, 袭击者正在使用不同的方法进行,这些方法可分为两类:

通过未知的电子邮件、社交媒体和即时通讯帐户进行网络钓鱼攻击

通过电子邮件、社交媒体和公众人物的短信账户进行网络钓鱼攻击

黑客在网络钓鱼攻击之前就收集了他们目标的信息。黑客根据目标的网络知识水平、联系人、活动、工作时间和地理位置, 为每个目标设计具体的计划。

与以往的网络钓鱼活动不同, 在某些情况下, 黑客在这些最新的攻击中没有更改受害者账户的密码。这使得他们能够不被发现, 并通过电子邮件实时监控受害者的通信。

1. 未经授权访问的虚假警报

根据网络钓鱼攻击的样本, 这些黑客用来欺骗他们的目标的主要技巧是通过电子邮件地址发送假警报, 如notifications.mailservices@gmail[.]com、noreply.customermails@gmail[.]com、customer]email-delivery[.]info 等, 称未经授权的个人试图访问他们的帐户。

通过使用此方法, 攻击者假装电子邮件提供商已向目标发送安全警报, 他们应立即查看和限制可疑访问。(一旦点击中招)

2. 在 google 云端硬盘(Google Drive)上共享假文件

从 google 云端硬盘发送带有共享文件等标题的链接一直是黑客近年来使用的最常见的技巧之一。与以前的攻击相比, 这些攻击的一个独特之处在于, 他们使用的是 google site3, 它允许黑客显示 google 云端硬盘的假下载页, 这欺骗用户认为它是一个真正的 google 云端硬盘页面。

例如, 黑客使用了 hxxps://sites.google[.]com/view/sharingdrivesystem欺骗用户, 并说服他们“网页是真正的Google Drive”, 因为用户可以看到 google. com 在他们的浏览器的地址栏。certfa 已经报告了这个链接和类似的链接给谷歌。目前谷歌现在已经终止了这类链接。

3. 目的地链接

世界各地的互联网用户认为谷歌的主要域名 (google. com) 是一个安全可靠的地址。攻击者滥用这一事实, 并在 sites.google.com (这是谷歌的一个子域) 上创建假网页, 以欺骗他们的目标。google 的网站服务使其用户能够在网站上显示各种内容。攻击者使用此功能发送假警报, 并将其目标重定向到不安全的网站或嵌入网络钓鱼网页作为这些网页上的 iframe。

黑客使用自己的网站在sites.google.com 上建立的可疑和恶意链接。网络钓鱼网站的链接具有与过去几年发起的网络钓鱼活动类似的模式。例如, 攻击者在域名和网络钓鱼 url 中使用 “management”, “customize”, “service”, “identification”, “session”, “confirm”等词语来欺骗想要验证其网站地址的用户。

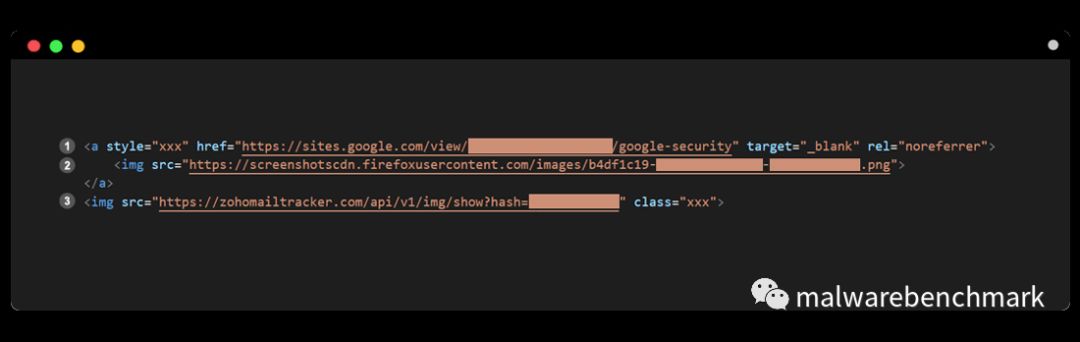

4.可点击或隐藏图像

黑客们在他们的电子邮件正文中使用图像而不是文本来绕过谷歌的安全和反网络钓鱼系统。为此, 攻击者还使用了 fFirefox Screenshot4等第三方服务来托管他们的电子邮件图像。

攻击者在电子邮件正文中还使用到了单独的隐藏图像, 在目标打开电子邮件时通知他们。此技巧可帮助黑客在目标打开电子邮件并点击网络钓鱼链接后立即采取行动。

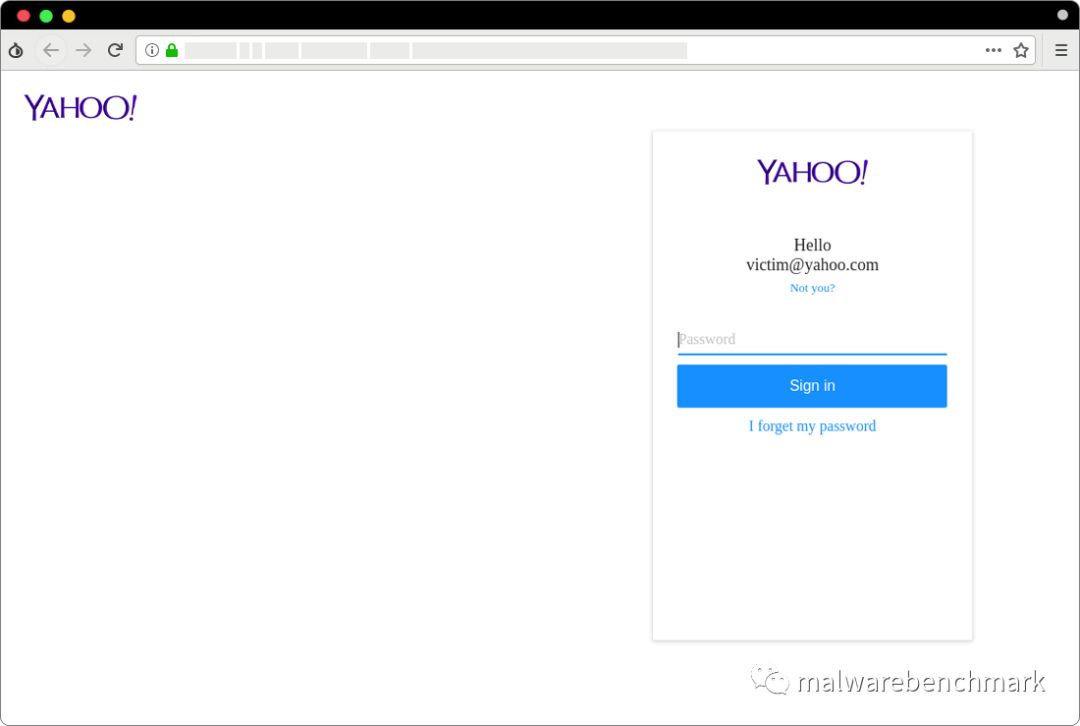

5.网络钓鱼页面

除了电子邮件和网络钓鱼链接的内容结构外, 攻击者使用自定义平台来创建和存储用户的凭据详细信息。他们为谷歌和雅虎邮件服务的桌面和移动版本设计了网络钓鱼网页, 他们今后可能会使用其他服务。

他们在最近的攻击中使用的一种有趣的技术是, 一旦目标输入用户名和密码, 攻击者就会动态检查这些凭据, 如果正确地提供了这些信息, 他们就会要求两步验证码。

换句话说, 他们在自己的服务器上实时检查受害者的用户名和密码, 即使启用了短信、身份验证器应用或一点登录等2个因素身份验证, 他们也可以欺骗目标并窃取这些信息。

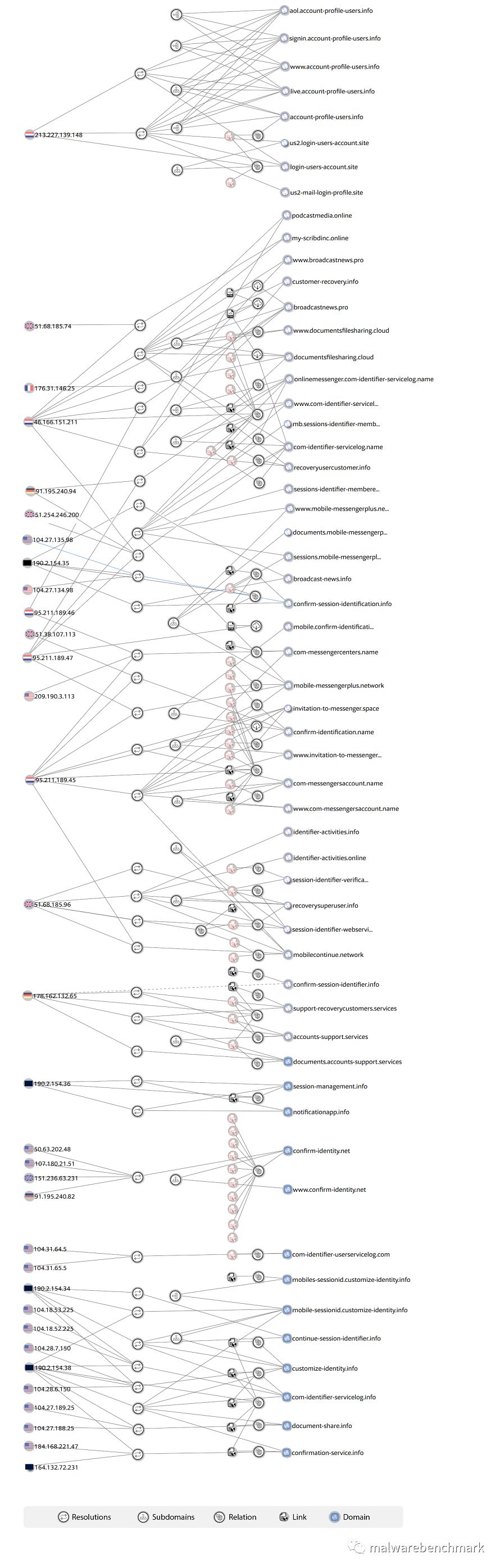

对链接到这个活动的网络钓鱼网站的调查显示, 黑客已经建立了大量的域名。在相对较短的时间内 (2018年9月至11月), 对于这一网络钓鱼活动, 他们使用了20多个域名。在编写本报告时, 网络钓鱼域的数量有所增加。对这些服务器进行更仔细的调查后发现, 他们的域名网络是如何在最近的攻击中被使用的。

技术审查还显示, 参与此活动的个人使用虚拟专用网络 (vpn) 和荷兰以及法国 ip 地址的代理来隐藏其原始位置。尽管他们做出了努力, 但还是被发现了足够的证据来证明袭击者使用的是他们的真实 ip 地址 (即 89.198.179[.]103和 31.2.213[.]18来自伊朗)。

声明:本文来自malwarebenchmark,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。