这是女黑客 SandboxEscaper 在四个月来第三次发布存在于微软 Windows 中的 0day 漏洞,并且还提供了可读取未授权位置的利用代码。

她发布了影响 ReadFile.exe 的一个安全漏洞,如该文件的名称所示,可允许攻击者从特定位置读取数据。

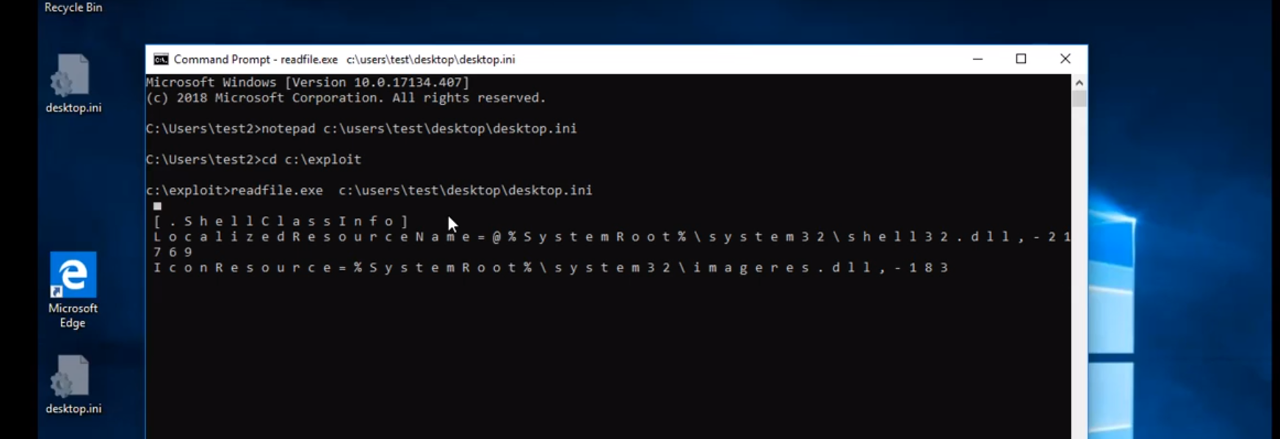

PoC 利用代码证实有效

这个漏洞存在于“MsiAdvertiseProduct”函数中,微软称该函数能够生成一个广告脚本或向计算机广告产品,而且“能够让安装程序在脚本中写入注册表和用于分配或发布产品的快捷信息”。

调用这个函数可导致受攻击者控制的安装程序服务复制任意文件。

SandboxEscaper解释称,尽管进行了检查,但可以通过检查使用时间 (a time to check to time to use, TOCTOU) 竞争条件类型绕过保护措施。她指出,结果就是很有可能以系统权限复制任意文件,而目的地随时均可读取。正因如此,她将该漏洞命名为任意文件读取漏洞。她还通过视频演示了自己的研究成果。

SandboxEscaper 表示,“证实这个 bug 最简单的方法是创建两个本地账户并读取另外一个账户的 desktop.ini。”Acros Security 公司的首席执行官兼0Patch 平台的创始人 Mitja Kolsek 已证实该 PoC 的有效性。该平台负责在等待漏洞被完全修复期间,向客户推出临时修复方案(微补丁)。

Kolsek 表示希望在圣诞节之前推出微补丁。

发布第三个 0day,引 FBI 注意

这是 SandboxEscaper 第三次公开发布 Windows 0day,并未提前告知微软相关情况。

8月末,她发布第一个0day 漏洞,可导致攻击者通过 Windows 任务调度程序提升权限。10月末,她发布第二个同为权限提升的 0day 漏洞,可导致攻击者在未经许可的情况下删除系统上的任意文件。

发布第一个 Windows 0day 漏洞后,SandboxEscaper 便无法访问其发布漏洞详情和 PoC 代码的 GitHub 账户。她在博客上因此直接指责微软。

SandboxEscaper还引发 FBI 的注意,原因是她收到了关于自己谷歌账户内容发布的传票。

虽然FBI 这么做的原因尚不得知,但可能和她公开发布 Windows 0day 和利用代码的行为无关。有可能是因为她在推特上发布了威胁美国总统的内容。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。