网络安全公司赛门铁克(Symantec)于近日发文称,一些未得到安全保护的LED灯泡可能会遭到黑客的远程劫持,并泄露你的密码。

现如今,物联网(IoT)家用设备开始变得越来越流行。许多人可能正在考虑,在今年圣诞节的时候为自己温暖的小家购买更多的智能家居设备。从微波炉到热水器,从取暖器到烟雾探测器,似乎每一种设备都有一个可以集成到家庭网络中的智能版本。

最近,在研究物联网设备所面临的新威胁的过程中,赛门铁克在一个遥控全彩LED灯泡中发现了一些安全问题。赛门铁克表示,这个灯泡来自一个价格低廉的品牌,可以在许多网上商店买到。为了充分利用该灯泡的功能,用户必须安装一个配套的智能手机应用程序,并创建一个免费账户。然后,这个灯泡将会被添加到本地Wi-Fi网络中,可以通过互联网进行远程控制。

未加密的通信泄露了登录信息

赛门铁克表示,在分析网络流量时,他们首先注意到,这个智能手机应用程序主要使用的是HTTP请求与云后端进行交互,只有少数几个请求(例如,注册新用户或登录)是通过HTTPS加密发送的。

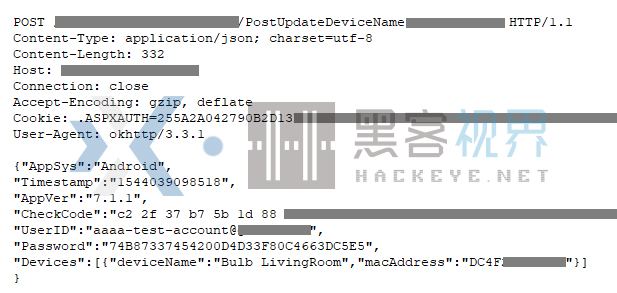

不幸的是,一些未加密的请求包含了许多敏感信息。例如,当用户决定修改灯泡的名称时,会涉及到发送一个未加密的POST请求,其中就包含了用户的电子邮箱地址(明文)和未加密的密码MD5散列值。也就是说,任何能够连接到用户网络的人,都能够通过嗅探网络流量来获取到这些密码散列值。如果密码本身并不复杂的话,那么攻击者就完全能够破解它。更糟糕的是,这个应用程序压根就没有提供修改密码的选项。一旦获取到了这些数据,攻击者就可以登录用户的账户,并接管所有的灯泡。

值得注意的是,赛门铁克表示,这并非他们首次发现有设备将信息以明文形式进行发送。对于许多设备和应用程序来说,使用未加密的通信仍然非常普遍。

图1. POST请求泄露敏感信息

通过灯泡收集更多的邮箱地址

另一方面,这个智能手机应用程序后台的API允许用户通过发送灯泡的MAC地址来查找与其相关联的用户帐户。但由于该应用程序不会验证用来查找灯泡的用户帐户是否确实与目标灯泡存在关联,因此攻击者只需使用一个账户就可以接管大量的灯泡(通过输入任意灯泡的MAC地址)。

这种方法允许攻击者猜测可能有效的MAC地址,并找出更多已经被激活、且能够被远程控制的灯泡。反过来,通过任意一个灯泡,攻击者都能够接收到以明文形式传输的唯一ID和用户电子邮箱地址(一个未加密的HTTP GET请求)。通过这种方式,攻击者可以收集到大量有效的电子邮箱地址,并将它们用于进一步的攻击,例如垃圾电子邮件活动,或者使用收集到的信息来攻击灯泡本身。

图2.通过接管的灯泡收集电子邮箱地址

完全操控易受攻击的LED灯泡

一旦找到能够被远程控制的灯泡,攻击者就可以与这些灯泡进行交互。所有操作都不需要任何密码,只需要一个被盗账户和灯泡的MAC地址即可。由于每一个灯泡都可以由多个用户控制,因此攻击者完全通过一个账户就可以控制多个账户下的所有灯泡,包括开/关、切换颜色或重命名。

赛门铁克表示,虽然这家供应商之前已经升级了应用程序,并使用了更加安全的API函数。但遗憾的是,由于遗留问题,旧的API仍在接收不安全的请求。但到目前为止,没有任何迹象表明,这些灯泡已经遭到了黑客的攻击。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。